Metodi per la connessione dei sensori ad Azure

Questo articolo è uno di una serie di articoli che descrivono il percorso di distribuzione per il monitoraggio OT con Microsoft Defender per IoT.

Usare il contenuto seguente per informazioni sulle architetture e sui metodi supportati per la connessione dei sensori Defender per IoT al portale di Azure nel cloud.

I sensori di rete si connettono ad Azure per fornire dati su dispositivi, avvisi e integrità dei sensori rilevati, per accedere ai pacchetti di intelligence sulle minacce e altro ancora. Ad esempio, i servizi di Azure connessi includono hub IoT, Archiviazione BLOB, Hub eventi, Aria, l'Area download Microsoft.

Tutti i metodi di connessione forniscono:

Maggiore sicurezza, senza configurazioni di sicurezza aggiuntive. Connessione ad Azure usando endpoint specifici e sicuri, senza la necessità di caratteri jolly.

Crittografia, Transport Layer Security (TLS1.2/AES-256) fornisce comunicazioni crittografate tra il sensore e le risorse di Azure.

Scalabilità per le nuove funzionalità supportate solo nel cloud

Importante

Per assicurarsi che la rete sia pronta, è consigliabile eseguire prima le connessioni in un ambiente lab o di test in modo da poter convalidare in modo sicuro le configurazioni del servizio di Azure.

Scegliere un metodo di connessione del sensore

Usare questa sezione per determinare il metodo di connessione appropriato per il sensore di Defender per IoT connesso al cloud.

| Se... | ... Usare quindi |

|---|---|

| - Si vuole connettere il sensore direttamente ad Azure | Connessioni dirette |

| - Il sensore deve avere un proxy per raggiungere la rete OT al cloud o - Si vuole che più sensori si connettano ad Azure tramite un singolo punto |

Connessioni proxy con concatenamento proxy |

| - È necessaria la connettività privata tra il sensore e Azure, - Il sito è connesso ad Azure tramite ExpressRoute o - Il sito è connesso ad Azure tramite una VPN |

Connessioni proxy con un proxy di Azure |

| - Sono presenti sensori ospitati in più cloud pubblici | Connessioni multicloud |

Nota

Anche se la maggior parte dei metodi di connessione è rilevante solo per i sensori OT, le connessioni dirette vengono usate anche per i sensori IoT aziendali.

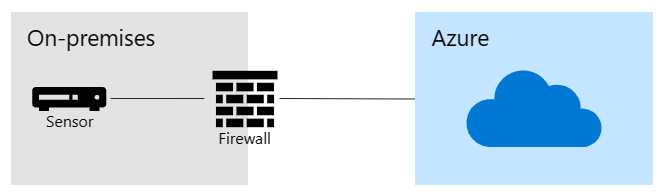

Connessioni dirette

L'immagine seguente mostra come connettere i sensori al portale di Defender per IoT in Azure direttamente tramite Internet da siti remoti, senza attraversare la rete aziendale.

Con connessioni dirette:

Tutti i sensori connessi ai data center di Azure direttamente tramite Internet o Azure ExpressRoute hanno una connessione sicura e crittografata ai data center di Azure. Transport Layer Security (TLS1.2/AES-256) fornisce una comunicazione sempre attiva tra il sensore e le risorse di Azure.

Il sensore avvia tutte le connessioni al portale di Azure. L'avvio delle connessioni solo dal sensore protegge i dispositivi di rete interni da connessioni in ingresso non richieste, ma significa anche che non è necessario configurare regole del firewall in ingresso.

Per altre informazioni, vedere Effettuare il provisioning dei sensori per la gestione cloud.

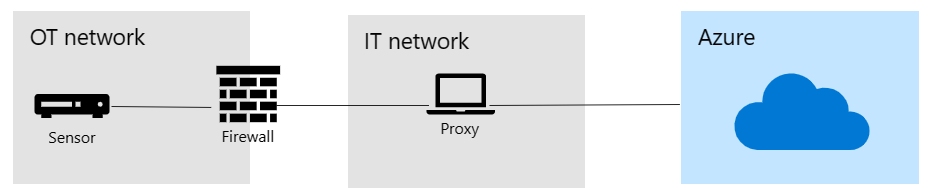

Connessioni proxy con concatenamento proxy

L'immagine seguente mostra come connettere i sensori al portale di Defender per IoT in Azure tramite più proxy, usando diversi livelli del modello Purdue e della gerarchia di rete aziendale.

Questo metodo supporta la connessione dei sensori con accesso diretto a Internet, VPN privata o ExpressRoute, il sensore stabilirà un tunnel crittografato SSL per trasferire i dati dal sensore all'endpoint di servizio tramite più server proxy. Il server proxy non esegue alcuna ispezione, analisi o memorizzazione nella cache dei dati.

È responsabilità del cliente configurare e gestire servizi proxy di terze parti con il concatenamento proxy; Microsoft non fornisce supporto per loro.

Per altre informazioni, vedere Connessione tramite il concatenamento proxy.

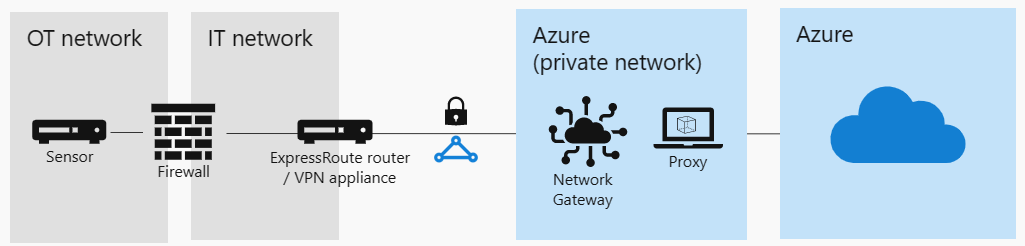

Connessioni proxy con un proxy di Azure

L'immagine seguente mostra come connettere i sensori al portale di Defender per IoT in Azure tramite un proxy nella rete virtuale di Azure. Questa configurazione garantisce la riservatezza per tutte le comunicazioni tra il sensore e Azure.

A seconda della configurazione di rete, è possibile accedere alla rete virtuale tramite una connessione VPN o una connessione ExpressRoute.

Questo metodo usa un server proxy ospitato in Azure. Per gestire il bilanciamento del carico e il failover, il proxy è configurato per la scalabilità automatica dietro un servizio di bilanciamento del carico.

Per altre informazioni, vedere Connessione tramite un proxy di Azure.

Connessioni multicloud

È possibile connettere i sensori al portale di Defender per IoT in Azure da altri cloud pubblici per il monitoraggio dei processi di gestione OT/IoT.

A seconda della configurazione dell'ambiente, è possibile connettersi usando uno dei metodi seguenti:

ExpressRoute con routing gestito dal cliente

ExpressRoute con un provider di scambio cloud

Vpn da sito a sito tramite Internet.

Per altre informazioni, vedere Connessione tramite fornitori multicloud.