Raccogliere dati dai carichi di lavoro con l'agente di Log Analytics

Configurare l'agente e le aree di lavoro di Log Analytics

Quando l'agente di Analisi dei log è attivo, Defender per il cloud lo distribuisce in tutte le VM di Azure supportate e in tutte quelle nuove create. Per un elenco delle piattaforme supportate, consultare la sezione Piattaforme supportate in Microsoft Defender per il cloud.

Per configurare l'integrazione con l'agente di Analisi dei log:

Dal menu di Defender per il cloud, aprire Impostazioni ambiente.

Selezionare la sottoscrizione pertinente.

Nella colonna Monitoraggio copertura dei piani di Defender, selezionare Impostazioni.

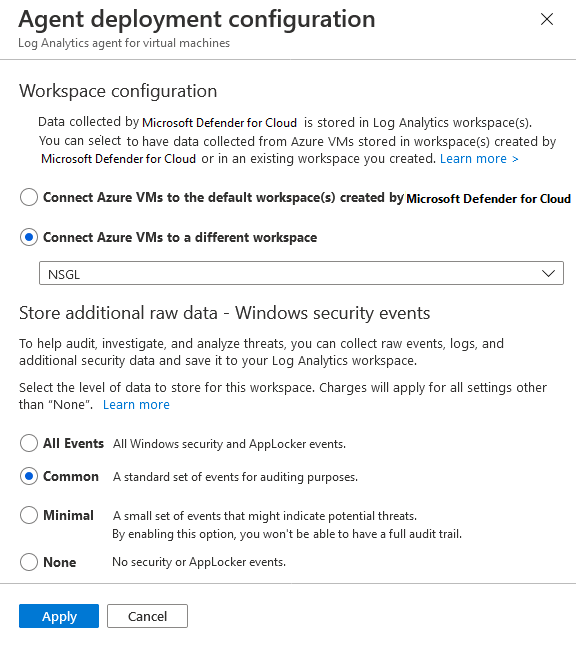

Nel riquadro delle opzioni di configurazione definire l'area di lavoro da usare.

Connettere le VM di Azure a una o più aree di lavoro predefinite create da Defender per il cloud, che creerà un nuovo gruppo di risorse e un'area di lavoro predefinita nella stessa area geografica e connette l'agente a tale area di lavoro. Se una sottoscrizione contiene VM di più aree geografiche, Defender per il cloud crea più aree di lavoro per garantire la conformità ai requisiti di privacy dei dati.

Ecco le convenzioni di denominazione per l'area di lavoro e il gruppo di risorse:

- Area di lavoro: DefaultWorkspace-[subscription-ID]-[geo]

- Gruppo di risorse: DefaultResourceGroup-[geo]

Defender per il cloud abilita automaticamente le soluzioni Defender per il cloud nell'area di lavoro per ogni piano tariffario impostato per la sottoscrizione.

Suggerimento

Per eventuali domande sulle aree di lavoro predefinite, vedere:

Connect Azure VMs to a different workspace (Connetti le VM di Azure a un'area di lavoro diversa): nell'elenco a discesa selezionare l'area di lavoro in cui archiviare i dati raccolti. L'elenco a discesa include tutte le aree di lavoro di tutte le sottoscrizioni. È possibile usare questa opzione per raccogliere i dati dalle macchine virtuali in esecuzione in sottoscrizioni diverse e archiviarli tutti nell'area di lavoro selezionata.

Se è già disponibile un'area di lavoro Log Analytics, si può scegliere di usare la stessa (sono necessari autorizzazioni di lettura e scrittura per l'area di lavoro). Questa opzione è utile se nell'organizzazione è disponibile un'area di lavoro centralizzata che si vuole usare per la raccolta dati sulla sicurezza. Per altre informazioni, vedere Gestire l'accesso ai dati di log e alle aree di lavoro in Monitoraggio di Azure.

Se l'area di lavoro selezionata include già una soluzione "Security" o "SecurityCenterFree" abilitata, il piano tariffario verrà impostato automaticamente. In caso contrario, installare una soluzione Defender per il cloud nell'area di lavoro:

- Nel menu di Defender per il cloud, aprire Impostazioni ambiente.

- Selezionare l'area di lavoro a cui connettere gli agenti.

- Impostare Gestione del comportamento di sicurezza su on o selezionare Abilita tutto per attivare tutti i piani di Microsoft Defender.

Nella configurazione Eventi di sicurezza di Windows selezionare la quantità di dati non elaborati sugli eventi da archiviare:

- Nessuno: disabilita l'archiviazione degli eventi di sicurezza. (impostazione predefinita).

- Minimi: un piccolo set di eventi nel caso i cui si voglia ridurne al minimo il volume.

- Comuni: un set di eventi che soddisfa la maggior parte dei clienti e fornisce un audit trail completo.

- Tutti gli eventi: per i clienti che vogliono assicurarsi che tutti gli eventi vengano archiviati.

Suggerimento

Per impostare queste opzioni a livello di area di lavoro, vedere Impostazione dell'opzione per gli eventi di sicurezza a livello di area di lavoro.

Per altre informazioni su queste opzioni, vedere Opzioni degli eventi di sicurezza di Windows per l'agente di Log Analytics.

Selezionare Applica nel riquadro di configurazione.

Opzioni degli eventi di sicurezza di Windows per l'agente di Log Analytics

Quando si seleziona un livello di raccolta dati in Microsoft Defender per il cloud, gli eventi di sicurezza del livello selezionato vengono archiviati nell'area di lavoro Log Analytics per consentire l'analisi, la ricerca e il controllo degli eventi nell'area di lavoro. L'agente di Log Analytics raccoglie e analizza anche gli eventi di sicurezza necessari per la protezione dalle minacce di Defender per il cloud.

Requisiti

Le protezioni di sicurezza avanzate di Defender per il cloud sono necessarie per archiviare i dati degli eventi di sicurezza di Windows. Maggiori informazioni sui piani di protezione avanzata.

È possibile che vengano addebitati costi per l'archiviazione dei dati in Analisi dei log. Per ulteriori informazioni, vedere la pagina dei prezzi.

Informazioni per gli utenti di Microsoft Sentinel

La raccolta di eventi di sicurezza all'interno del contesto di una singola area di lavoro può essere configurata da Microsoft Defender per il cloud o da Microsoft Sentinel, ma non da entrambi. Se si desidera aggiungere Microsoft Sentinel a un'area di lavoro che riceve già gli avvisi da Microsoft Defender per il cloud, e acquisire di eventi di sicurezza, sono disponibili due opzioni:

- Non apportare nessuna variazione all'acquisizione di eventi di sicurezza in Microsoft Defender per il cloud. Sarà possibile eseguire query e analizzare questi eventi sia in Microsoft Sentinel che in Defender per il cloud. Se si desidera monitorare lo stato di connettività del connettore o cambiarne la configurazione in Microsoft Sentinel, considerare la seconda opzione.

- Disabilitare l'acquisizione di eventi di sicurezza in Microsoft Defender per il cloud, quindi aggiungere il connettore Eventi di sicurezza in Microsoft Sentinel. Sarà possibile eseguire query e analizzare gli eventi sia in Microsoft Sentinel che in Defender per il cloud, ma ora sarà possibile monitorare lo stato di connettività del connettore o cambiarne la configurazione in Microsoft Sentinel (e solo in Microsoft Sentinel). Per disabilitare la raccolta di eventi di sicurezza in Defender per il cloud, impostare gli eventi di sicurezza di Windows su Nessuno nella configurazione dell'agente di Analisi dei log.

Quali tipi di eventi vengono archiviati per le opzioni "Comuni" e "Minimi"?

I set di eventi Comuni e Minimi sono stati progettati per gestire scenari tipici basati sugli standard del cliente e del settore per la frequenza non filtrata di ogni evento e il relativo utilizzo.

- Minimi: questo set copre solo gli eventi che potrebbero indicare una violazione riuscita ed eventi importanti con un volume basso. La maggior parte del volume di dati di questo set è costituita da eventi di accesso utente riuscito (ID evento 4624), eventi di accesso utente non riuscito (ID evento 4625) ed eventi di creazione dei processi (ID evento 4688). Gli eventi di disconnessione sono importanti solo ai fini del controllo e hanno un volume relativamente elevato, quindi non sono inclusi in questo set di eventi.

- Comuni: questo set fornisce un audit trail utente completo, inclusi gli eventi con volume basso. Ad esempio, questo set contiene sia gli eventi di accesso utente (ID evento 4624) che gli eventi di disconnessione utente (ID evento 4634). Sono incluse azioni di controllo quali modifiche al gruppo di sicurezza, operazioni Kerberos del controller del dominio principale e altri eventi consigliati dalle organizzazioni del settore.

Di seguito è riportata una suddivisione completa degli ID di eventi di sicurezza e App Locker per ogni insieme:

| Livello dati | Indicatori di eventi raccolti |

|---|---|

| Minima | 1102,4624,4625,4657,4663,4688,4700,4702,4719,4720,4722,4723,4724,4727,4728,4732,4735,4737,4739,4740,4754,4755, |

| 4756,4767,4799,4825,4946,4948,4956,5024,5033,8001,8002,8003,8004,8005,8006,8007,8222 | |

| Comune | 1,299,300,324,340,403,404,410,411,412,413,431,500,501,1100,1102,1107,1108,4608,4610,4611,4614,4622, |

| 4624,4625,4634,4647,4648,4649,4657,4661,4662,4663,4665,4666,4667,4688,4670,4672,4673,4674,4675,4689,4697, | |

| 4700,4702,4704,4705,4716,4717,4718,4719,4720,4722,4723,4724,4725,4726,4727,4728,4729,4733,4732,4735,4737, | |

| 4738,4739,4740,4742,4744,4745,4746,4750,4751,4752,4754,4755,4756,4757,4760,4761,4762,4764,4767,4768,4771, | |

| 4774,4778,4779,4781,4793,4797,4798,4799,4800,4801,4802,4803,4825,4826,4870,4886,4887,4888,4893,4898,4902, | |

| 4904,4905,4907,4931,4932,4933,4946,4948,4956,4985,5024,5033,5059,5136,5137,5140,5145,5632,6144,6145,6272, | |

| 6273,6278,6416,6423,6424,8001,8002,8003,8004,8005,8006,8007,8222,26401,30004 |

Nota

- Se si usa l'oggetto Criteri di gruppo, è consigliabile abilitare i criteri di controllo della creazione del processo dell'evento 4688 e il campo CommandLine all'interno dell'evento 4688. Per maggiori informazioni sull'evento di creazione del processo 4688, consultare le domande comuni su Defender per il cloud. Per altre informazioni su questi criteri di controllo, vedere Suggerimenti per i criteri di controllo.

- Per raccogliere l'ID evento 5156 della piattaforma filtri Windows, è necessario abilitare Controlla Connessione a Piattaforma filtro Windows (Auditpol /set /subcategory:"Connessione a Piattaforma filtro" /Success:Enable)

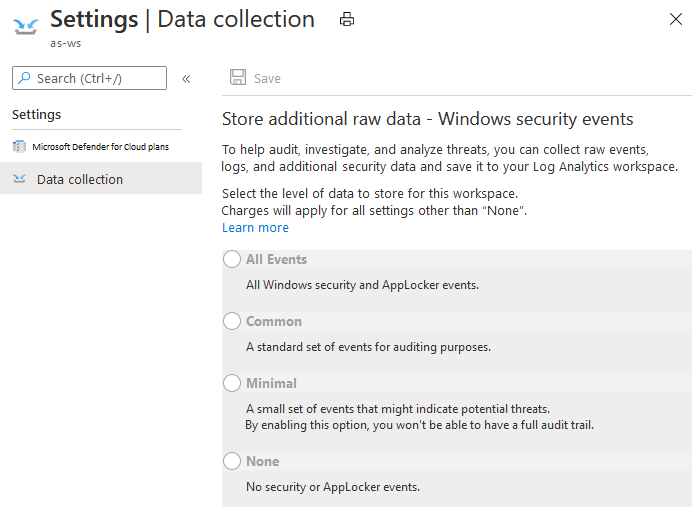

Impostare l'opzione evento di sicurezza a livello di area di lavoro

È possibile definire il livello dei dati sugli eventi di sicurezza da archiviare a livello di area di lavoro.

Dal menu di Defender per il cloud, nel portale di Azure, selezionare Impostazioni ambiente.

Selezionare l'area di lavoro appropriata. Gli unici eventi della raccolta dati per un'area di lavoro sono gli eventi di sicurezza di Windows descritti in questa pagina.

Selezionare la quantità di dati non elaborati sugli eventi da archiviare, quindi selezionare Salva.

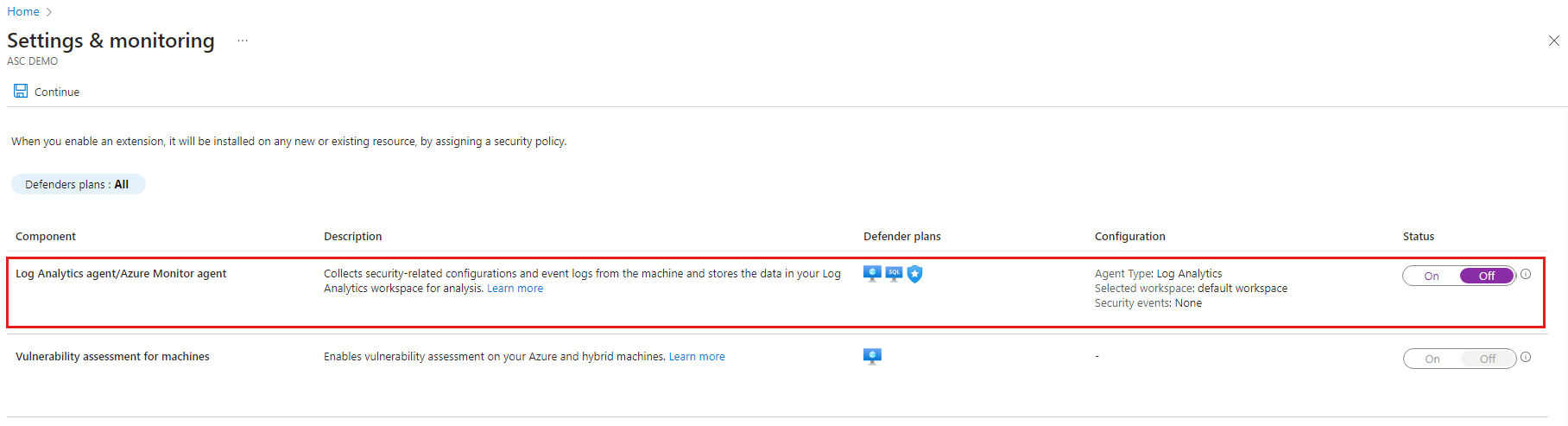

Provisioning manuale dell'agente

Per installare manualmente l'agente di Log Analytics:

Nel portale di Azure passare alla pagina Impostazioni ambiente di Defender per il cloud.

Selezionare la sottoscrizione pertinente e selezionare Impostazioni & monitoraggio.

Impostare Agente di Analisi dei log/Agente di Monitoraggio di Azure su Off.

Facoltativamente, creare un'area di lavoro.

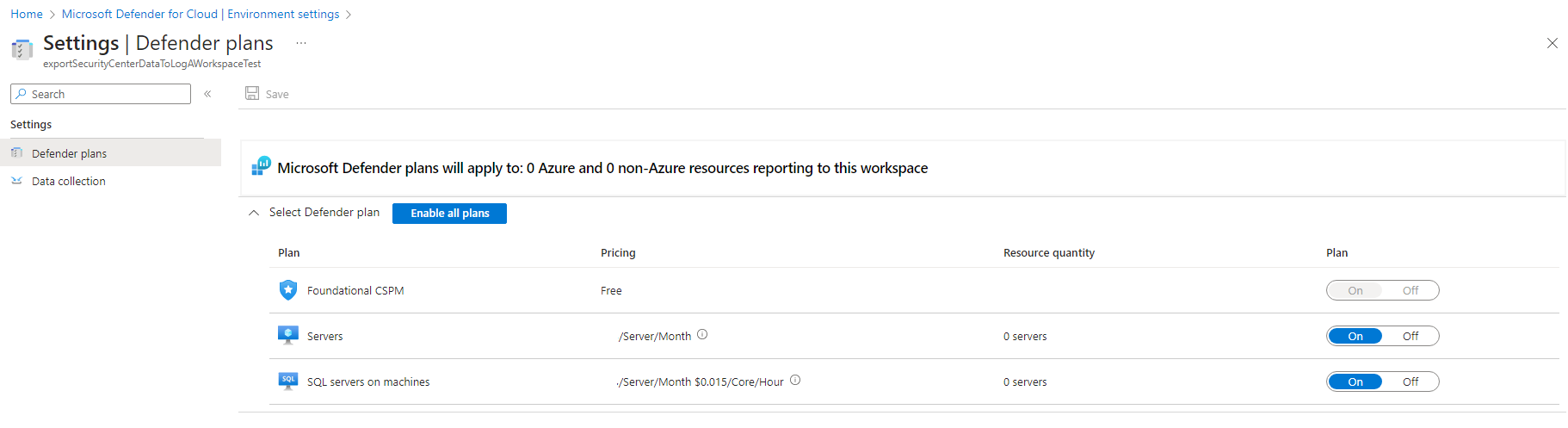

Abilitare Microsoft Defender for Cloud nell'area di lavoro in cui si installa l'agente di Log Analytics:

Nel menu di Defender per il cloud, aprire Impostazioni ambiente.

Impostare l'area di lavoro in cui si installa l'agente. Assicurarsi che l'area di lavoro sia inclusa nella stessa sottoscrizione usata in Defender per il cloud e di disporre delle autorizzazioni di lettura/scrittura per l'area di lavoro.

Selezionare uno o entrambi i "Server" o "SQL Server nei computer"(Foundational CSPM è l'impostazione predefinita gratuita) e selezionare Salva.

Nota

Se l'area di lavoro dispone già di una soluzione Security o SecurityCenterFree abilitata, il piano tariffario verrà impostato automaticamente.

Per distribuire gli agenti in nuove VM con un modello di Resource Manager, installare l'agente di Log Analytics:

Per distribuire gli agenti nelle VM esistenti, seguire le istruzioni riportate in Raccogliere dati sulle macchine virtuali di Azure (la sezione Raccogliere dati su eventi e prestazioni è facoltativa).

Per usare PowerShell per distribuire l'estensione, seguire le istruzioni indicate nella documentazione delle macchine virtuali:

Suggerimento

Per maggiori informazioni sull'onboarding, consultare la sezione Automatizzare l'onboarding di Microsoft Defender per il cloud con PowerShell.

Per disattivare i componenti di monitoraggio:

- Passare ai piani di Defender e disattivare il piano che usa l'estensione, quindi selezionare Salva.

- Per i piani di Defender con impostazioni di monitoraggio, passare alle impostazioni del piano Defender, disattivare l'estensione e selezionare Salva.

Nota

- La disabilitazione delle estensioni non rimuove le estensioni dai carichi di lavoro applicati.

- Per informazioni sulla rimozione dell'estensione OMS, consultare la sezione Rimozione delle estensioni OMS installate da Defender per il cloud.