Visualizzare e correggere le vulnerabilità per le immagini del registro (punteggio di sicurezza)

Nota

Questa pagina descrive l'approccio classico al punteggio di sicurezza per la gestione delle vulnerabilità in Defender per il cloud. I clienti che usano Defender CSPM devono usare il nuovo approccio basato sui rischi: Visualizzare e correggere le vulnerabilità per le immagini in esecuzione nei cluster Kubernetes (basato sui rischi).

Defender per il cloud offre ai clienti la possibilità di correggere le vulnerabilità nelle immagini dei contenitori mentre sono ancora archiviate nel registro usando la raccomandazione È necessario risolvere le vulnerabilità individuate per le immagini del registro contenitori (basato su MDVM).

All'interno della raccomandazione, le risorse vengono raggruppate in schede:

- Risorse integre: risorse rilevanti, che non sono interessate o in cui è già stato risolto il problema.

- Risorse non integre: risorse ancora interessate dal problema identificato.

- Risorse non disponibili : risorse per le quali la raccomandazione non può fornire una risposta definitiva. La scheda delle risorse non applicabili include anche i motivi per ogni risorsa.

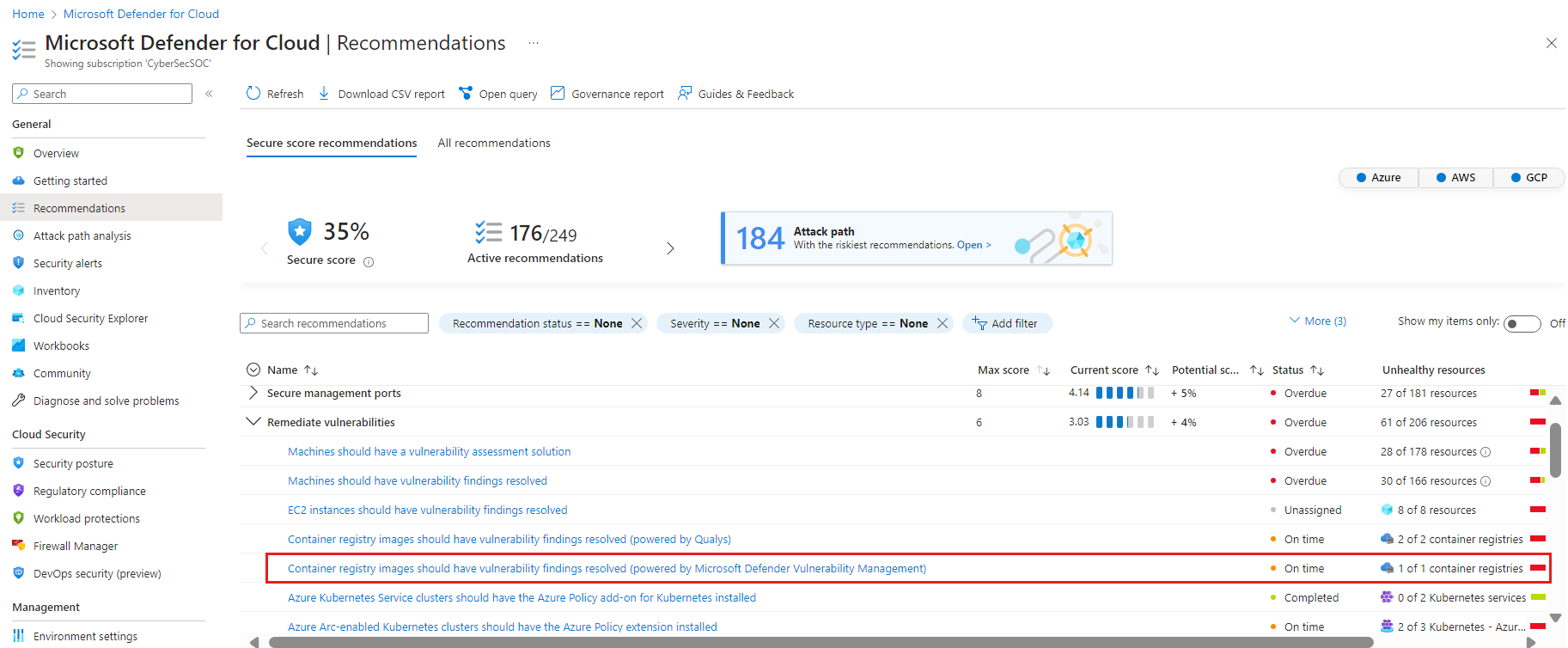

Visualizzare le vulnerabilità in un registro contenitori specifico

Aprire la pagina Raccomandazioni. Se si è nella nuova pagina basata sul rischio, selezionare Passa alla visualizzazione classica nella voce di menu nella parte superiore della pagina. Usare la freccia > per aprire i livelli secondari. Se vengono rilevati dei problemi appare la raccomandazione È necessario risolvere le vulnerabilità individuate per le immagini del registro contenitori (basato su MDVM). Selezionare il consiglio.

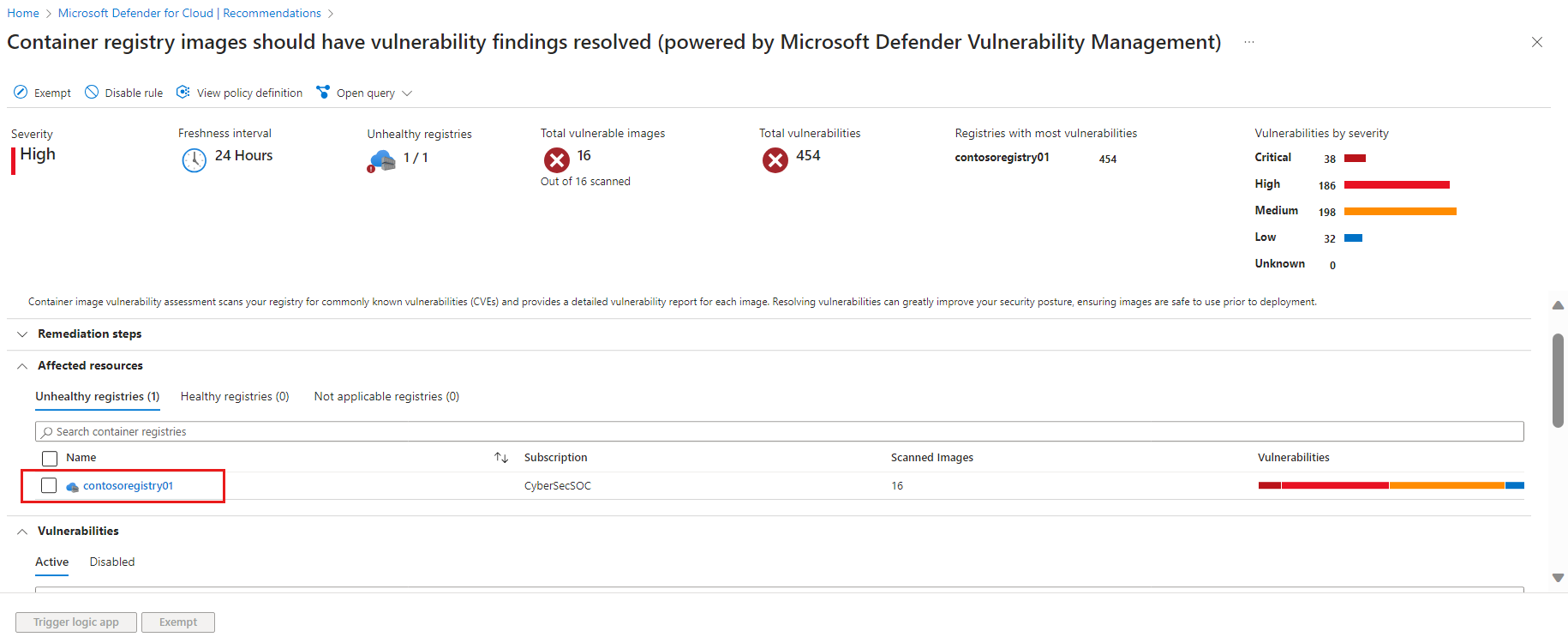

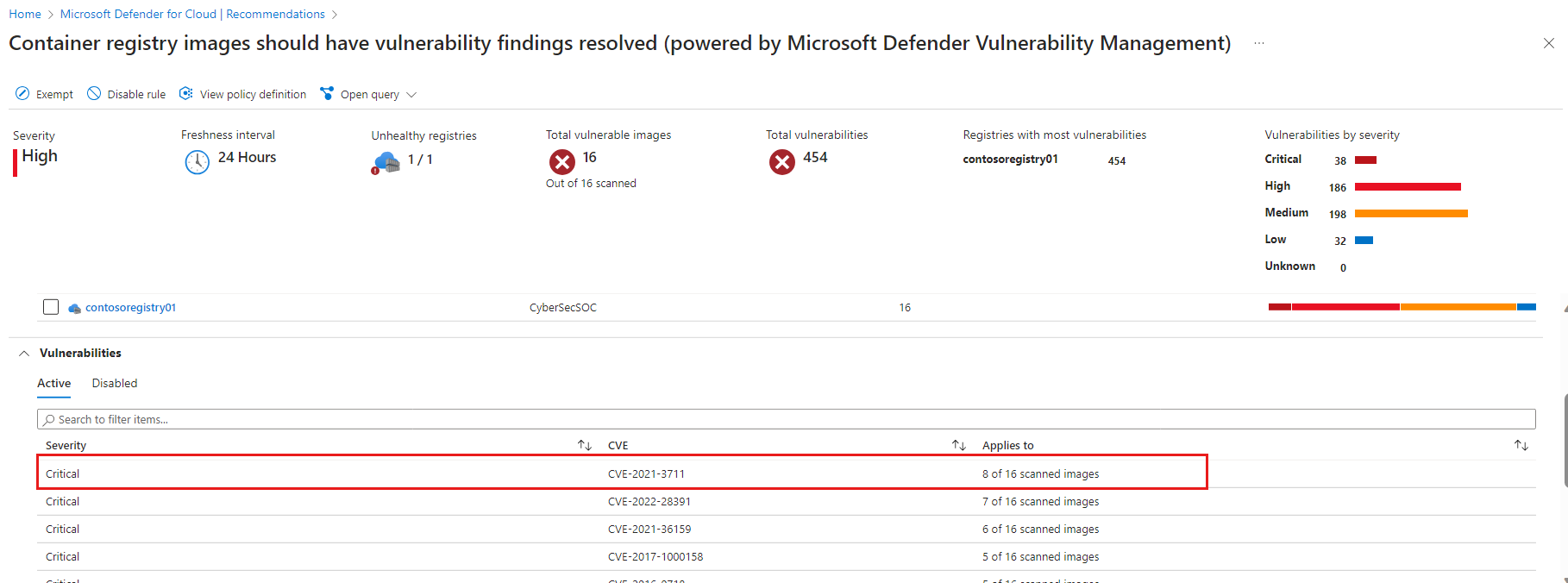

Verrà visualizzata la pagina dei dettagli della raccomandazione con ulteriori informazioni. Queste informazioni includono l'elenco dei registri con immagini vulnerabili ("risorse interessate") e i passaggi di correzione. Selezionare il registro interessato.

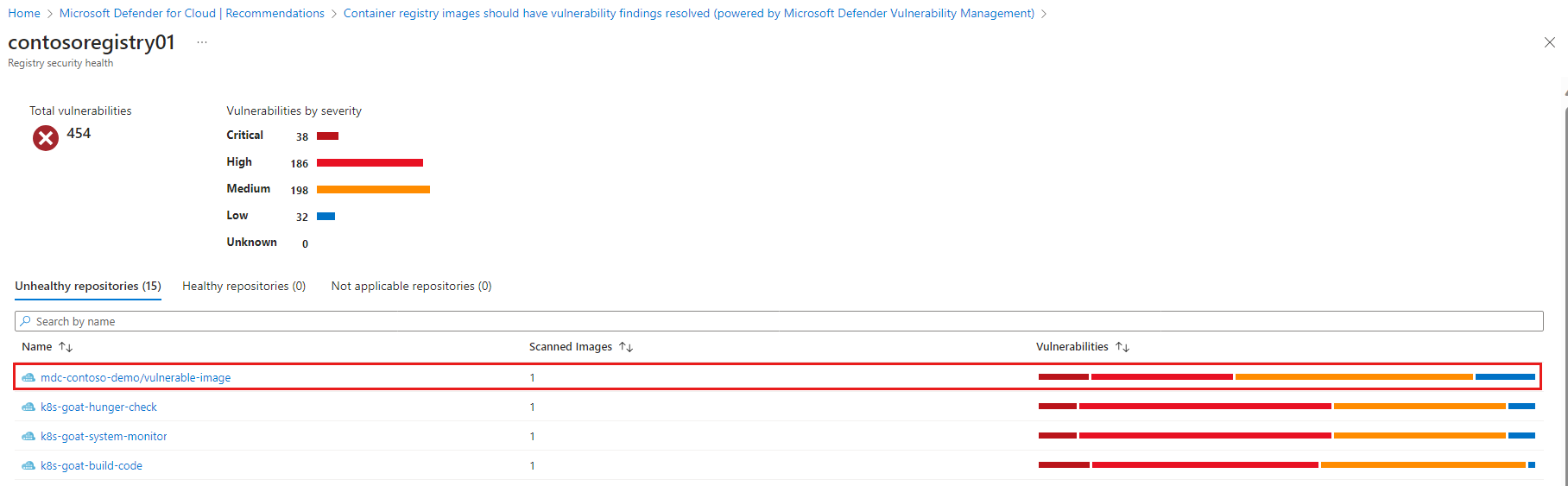

Verranno aperti i dettagli del registro con un elenco di repository in cui sono presenti immagini vulnerabili. Selezionare il repository interessato per visualizzare le immagini in esso vulnerabili.

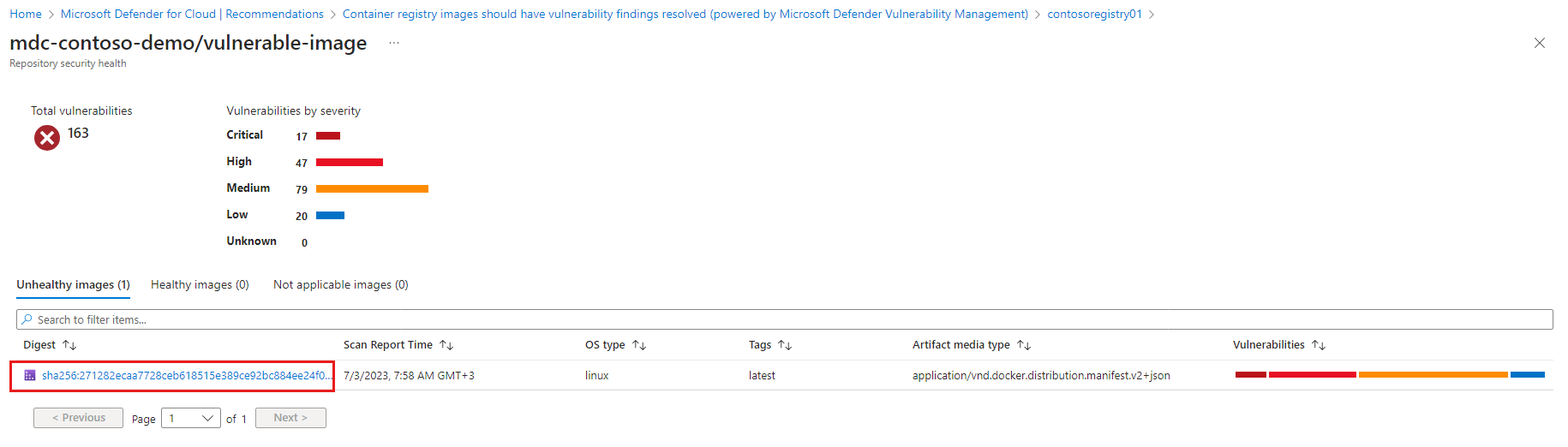

Verrà visualizzata la pagina dei dettagli del repository. Elenca tutte le immagini vulnerabili in tale repository con la distribuzione della gravità delle vulnerabilità per ogni immagine. Selezionare l'immagine non integra per visualizzare le vulnerabilità.

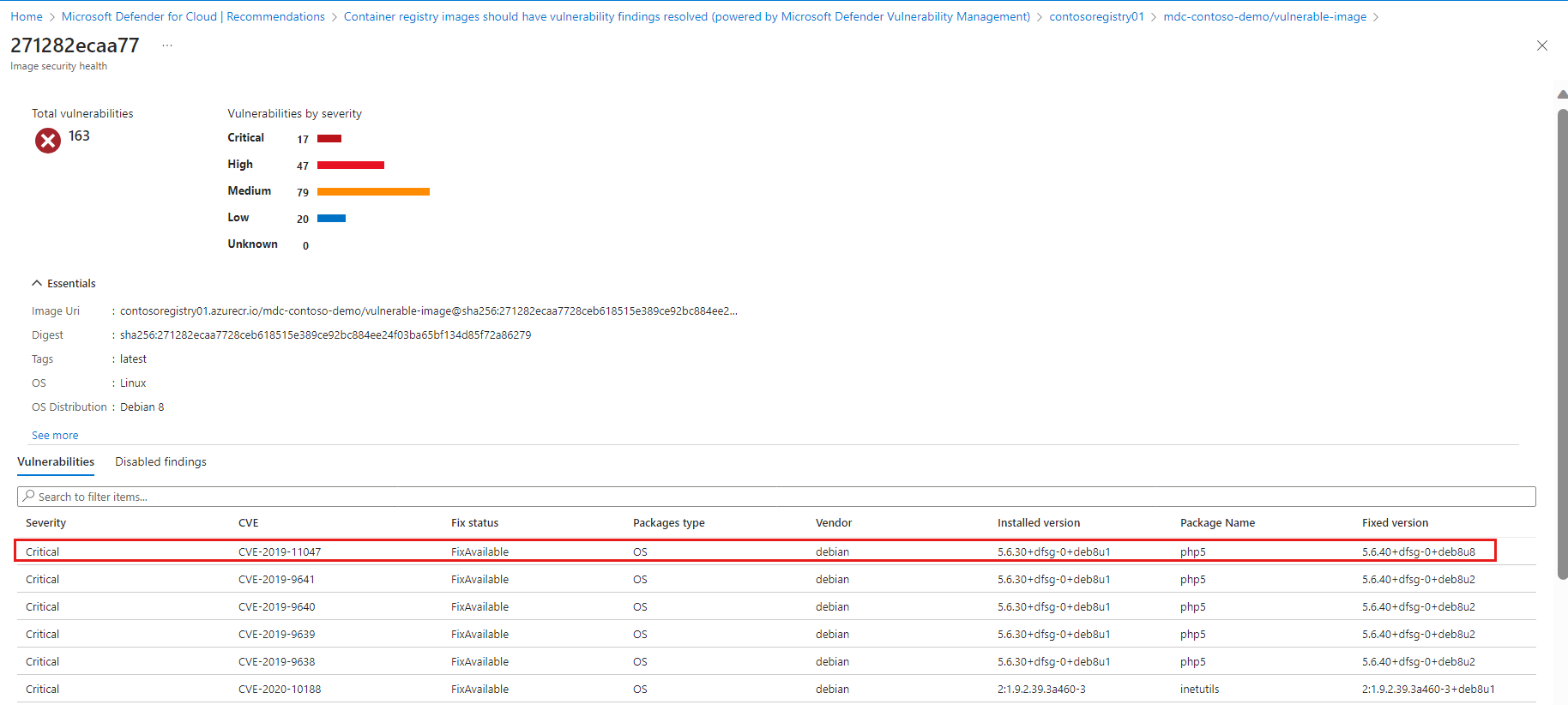

Verrà visualizzato l'elenco delle vulnerabilità per l'immagine selezionata. Per altre informazioni su una ricerca, selezionare la ricerca.

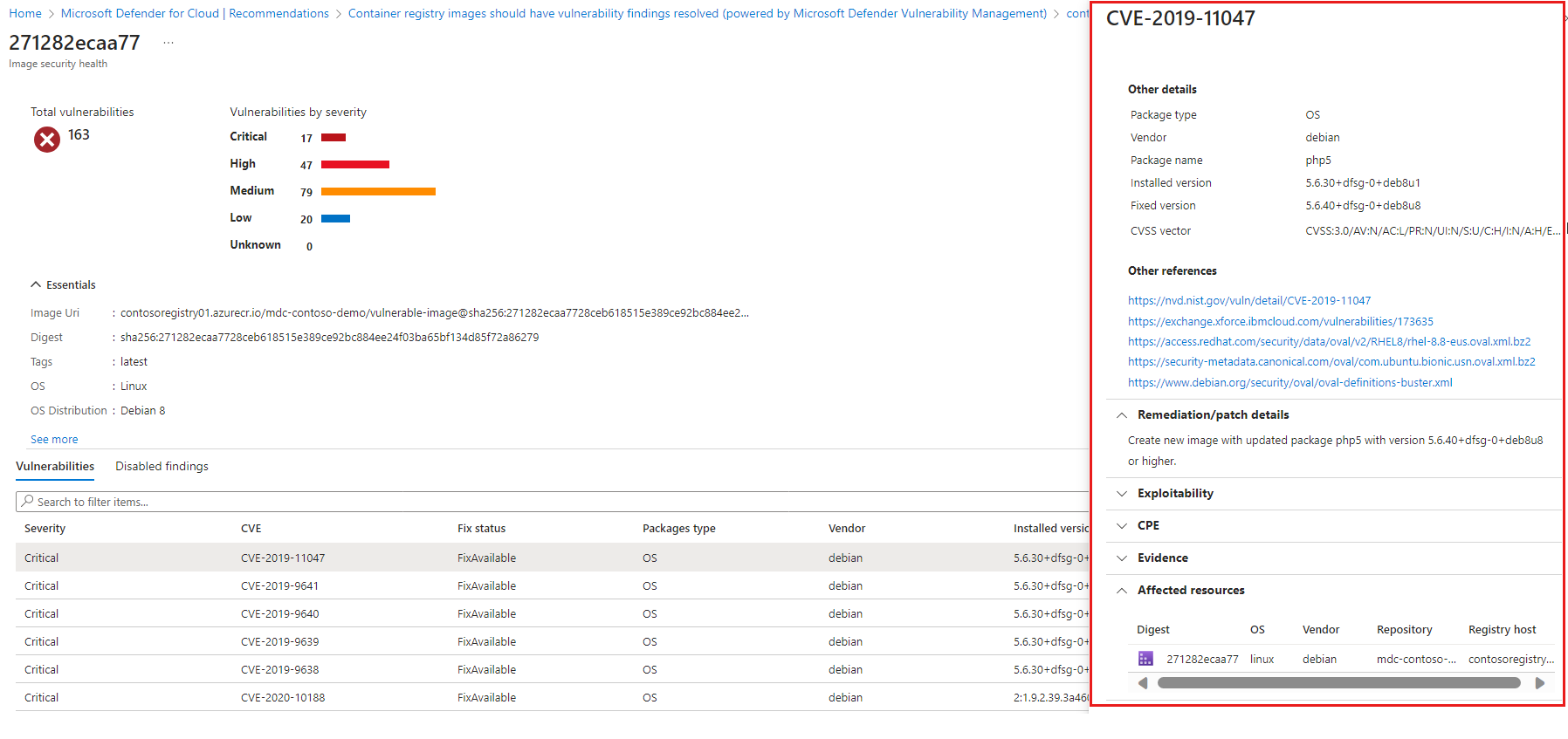

Viene visualizzato il riquadro dei dettagli delle vulnerabilità. Questo riquadro include una descrizione dettagliata del problema e collegamenti a risorse esterne per attenuare le minacce, le risorse interessate e le informazioni sulla versione del software che contribuisce alla risoluzione della vulnerabilità.

Visualizzare le immagini interessate da una vulnerabilità specifica

Aprire la pagina Raccomandazioni. Se vengono rilevati dei problemi appare la raccomandazione È necessario risolvere le vulnerabilità individuate per le immagini del registro contenitori (basato su MDVM). Selezionare il consiglio.

Verrà visualizzata la pagina dei dettagli della raccomandazione con ulteriori informazioni. Queste informazioni includono l'elenco delle vulnerabilità che influisce sulle immagini. Selezionare la vulnerabilità specifica.

Viene visualizzato il riquadro dei dettagli di ricerca della vulnerabilità. Questo riquadro includa una descrizione dettagliata della vulnerabilità, immagini interessate da tale vulnerabilità e link a risorse esterne che contribuiscono a mitigare le minacce, risorse interessate e informazioni sulla versione software che contribuisce alla risoluzione della vulnerabilità.

Correggi le vulnerabilità

Usare questi passaggi per correggere ognuna delle immagini interessate rilevate in un cluster specifico o per una vulnerabilità specifica:

Seguire la procedura descritta nella sezione correzione del riquadro delle raccomandazioni.

Dopo aver completato i passaggi necessari per correggere il problema di sicurezza, sostituire ogni immagine interessata nel registro o sostituire ogni immagine interessata per una vulnerabilità specifica:

- Creare una nuova immagine (inclusi gli aggiornamenti per ognuno dei pacchetti) che risolve la vulnerabilità in base ai dettagli della correzione.

- Eseguire il push dell'immagine aggiornata per attivare un'analisi ed eliminare l'immagine precedente. Potrebbero essere necessarie fino a 24 ore prima che l'immagine precedente venga rimossa dai risultati e la nuova immagine venga inclusa nei risultati.

Verificare la pagina delle raccomandazioni per la raccomandazione È necessario risolvere le vulnerabilità individuate per le immagini del registro contenitori (basato su MDVM). Se la raccomandazione continua a essere visualizzata e l'immagine gestita viene ancora visualizzata nell'elenco delle immagini vulnerabili, controllare di nuovo i passaggi di correzione.

Passaggi successivi

- Informazioni su come visualizzare e correggere le vulnerabilità per le immagini in esecuzione nei cluster Kubernetes.

- Altre informazioni sui piani Defender di Defender per il cloud.