Proteggere i contenitori di Amazon Web Service (AWS) con Defender per contenitori

Defender per contenitori in Microsoft Defender per il cloud è la soluzione nativa del cloud usata per proteggere i contenitori in modo da poter migliorare, monitorare e gestire la sicurezza dei cluster, dei contenitori e delle applicazioni.

Altre informazioni su Panoramica di Microsoft Defender per contenitori.

Per altre informazioni sui prezzi di Defender per contenitori, vedere la pagina dei prezzi.

Prerequisiti

È necessaria una sottoscrizione di Microsoft Azure . Se non si ha una sottoscrizione di Azure, è possibile iscriversi per ottenere una sottoscrizione gratuita.

È necessario abilitare Microsoft Defender per il cloud nella sottoscrizione di Azure.

Verificare che i nodi Kubernetes possano accedere ai repository di origine della gestione pacchetti. Per informazioni sui requisiti, vedere Requisiti di rete.

Verificare che siano convalidati i requisiti di rete Kubernetes abilitati per Azure Arc seguenti.

Abilitare il piano Defender per contenitori nell'account AWS

Per proteggere i cluster del servizio Azure Kubernetes, è necessario abilitare il piano Contenitori nel connettore dell'account AWS pertinente.

Per abilitare il piano Defender per contenitori nell'account AWS:

Accedere al portale di Azure.

Cercare e selezionare Microsoft Defender per il cloud.

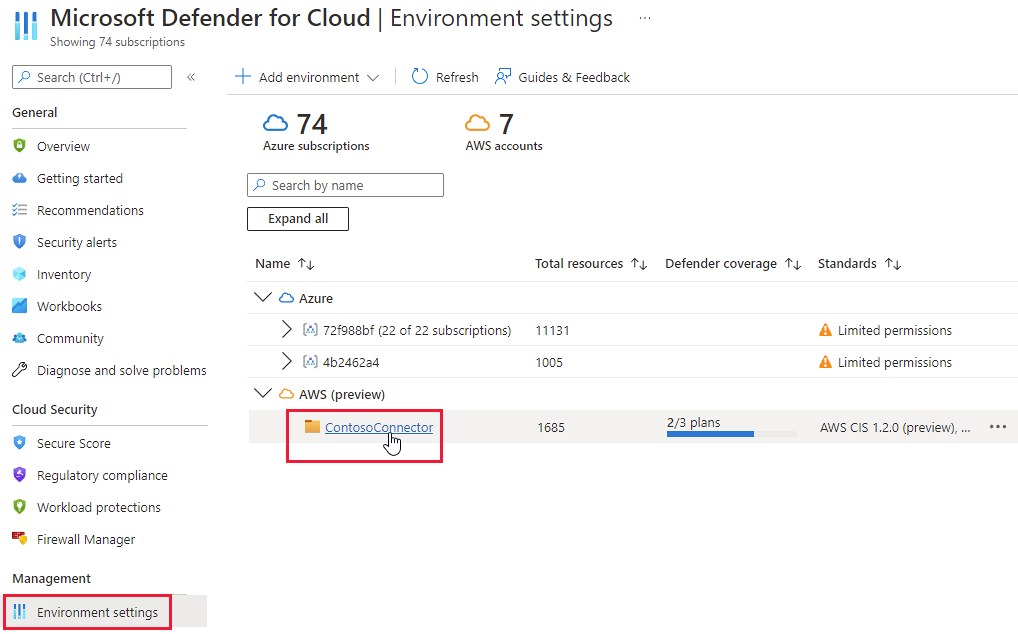

Scegliere Impostazioni ambiente dal menu di Defender per il cloud.

Selezionare l'account AWS pertinente.

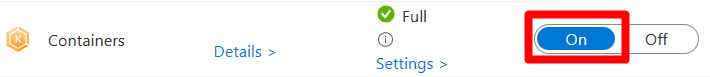

Impostare l'interruttore per il piano Contenitori su Sì.

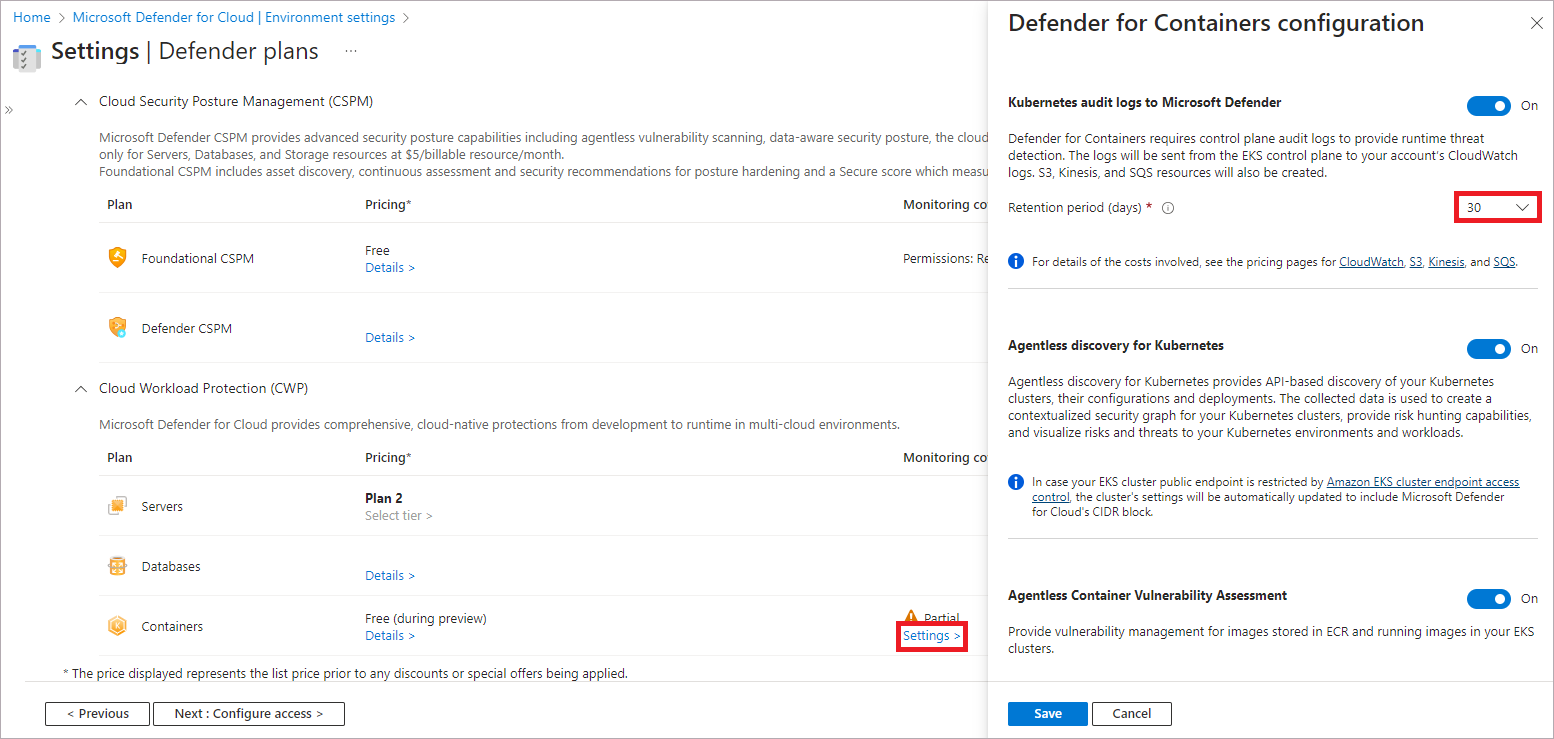

Per modificare le configurazioni facoltative per il piano, selezionare Impostazioni.

Defender per contenitori richiede log di controllo del piano di controllo per fornire protezione dalle minacce del runtime. Per inviare i log di controllo di Kubernetes a Microsoft Defender, impostare l'interruttore su On. Per modificare il periodo di conservazione per i log di controllo, immettere l'intervallo di tempo richiesto.

Nota

Se si disabilita questa configurazione, la funzionalità

Threat detection (control plane)verrà disabilitata. Altre informazioni sulla disponibilità delle funzionalità.Individuazione senza agente per Kubernetes fornisce l'individuazione basata su API dei cluster Kubernetes. Per abilitare la funzionalità Individuazione senza agente per Kubernetes, impostare l'interruttore su On.

Valutazione delle vulnerabilità del contenitore senza agente fornisce la gestione delle vulnerabilità per le immagini archiviate in ECR e l'esecuzione di immagini nei cluster EKS. Per abilitare la funzionalità Valutazione delle vulnerabilità del contenitore senza agente, impostare l'interruttore su On.

Selezionare Avanti: Esamina e genera.

Selezionare Aggiorna.

Nota

Per abilitare o disabilitare singole funzionalità di Defender per contenitori, a livello globale o per risorse specifiche, vedere Come abilitare i componenti di Microsoft Defender per contenitori.

Distribuire il sensore Defender nei cluster del servizio Azure Kubernetes

Kubernetes con abilitazione per Azure Arc, il sensore Defender e Criteri di Azure per Kubernetes devono essere installati ed eseguiti nei cluster EKS. È disponibile una raccomandazione dedicata Defender per il cloud che può essere usata per installare queste estensioni (e Azure Arc, se necessario):

EKS clusters should have Microsoft Defender's extension for Azure Arc installed

Per distribuire le estensioni necessarie:

Nella pagina Consigli di Defender per il cloud, cercare uno dei consigli in base al nome.

Selezionare un cluster non integro.

Importante

È necessario selezionare i cluster uno alla volta.

Non selezionare i cluster in base ai nomi con collegamenti ipertestuali: selezionare un altro punto qualsiasi nella riga pertinente.

Selezionare Correggi.

Defender per il cloud genera uno script nel linguaggio preferito:

- Per Linux, selezionare Bash.

- Per Windows, selezionare PowerShell.

Selezionare Scarica logica di rimedio.

Eseguire lo script generato nel cluster.

Passaggi successivi

Per le funzionalità avanzate di abilitazione per Defender per contenitori, vedere la pagina Abilita Microsoft Defender per contenitori.