Analisi malware on-upload

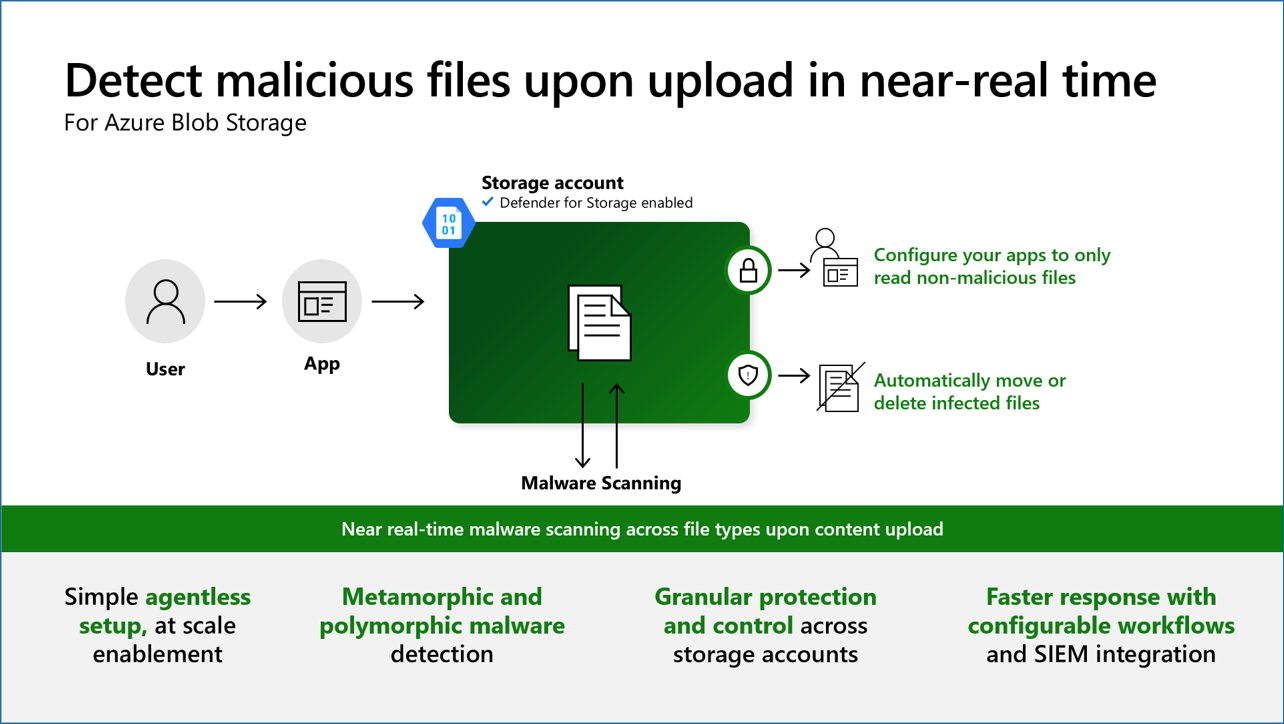

L'analisi di malware durante il caricamento in Microsoft Defender per Archiviazione analizza automaticamente i BLOB quando vengono caricati o modificati, fornendo il rilevamento quasi in tempo reale su contenuti dannosi. Questa soluzione basata su SaaS nativa del cloud usa Antivirus Microsoft Defender per eseguire analisi di malware complete, assicurandosi che gli account di archiviazione rimangano protetti senza la necessità di un'infrastruttura o manutenzione aggiuntiva.

Integrando l'analisi on-upload nei propri account di archiviazione, è possibile:

- Impedisci caricamenti dannosi: arrestare l'immissione del malware nell'ambiente di archiviazione al momento del caricamento.

- Semplificare la gestione della sicurezza: trarre vantaggio dall'analisi automatica senza distribuire o gestire gli agenti.

- Migliorare la conformità: soddisfare i requisiti normativi assicurandosi che tutti i dati caricati vengano analizzati per rilevare malware.

Il caricamento di malware è una minaccia principale per l'archiviazione cloud, in quanto i file dannosi possono entrare e diffondere all'interno di un'organizzazione tramite servizi di archiviazione cloud. Microsoft Defender per Archiviazione offre una soluzione predefinita per attenuare questo rischio con funzionalità antimalware complete.

Casi d'uso comuni per l'analisi di malware su caricamento

Applicazioni Web: caricamenti di contenuti generati dall'utente protetti in applicazioni Web, ad esempio app fiscali, siti di caricamento cv e caricamenti delle ricevute.

Distribuzione del contenuto: proteggere asset come immagini e video condivisi su larga scala tramite hub di contenuto o RETI CDN (rete per la distribuzione di contenuti), che possono essere punti di distribuzione malware comuni.

Requisiti di conformità: soddisfa gli standard normativi, ad esempio NIST, SWIFT e GDPR, analizzando contenuti non attendibili, in particolare per i settori regolamentati.

Integrazione di terze parti: assicurarsi che i dati di terze parti, ad esempio contenuti di partner commerciali o terzisti, vengano analizzati per evitare rischi per la sicurezza.

Piattaforme collaborative: garantire una collaborazione sicura tra team e organizzazioni analizzando i contenuti condivisi.

Pipeline di dati: mantenere l'integrità dei dati nei processi ETL (Extract, Transform, Load) assicurando che nessun malware entri attraverso più origini dati.

Dati di training di Machine Learning: proteggere la qualità dei dati di training assicurandosi che i set di dati siano puliti e sicuri, in particolare se contengono contenuto generato dall'utente.

Nota

L'analisi malware è un servizio quasi in tempo reale. I tempi di analisi possono variare a seconda delle dimensioni del file, del tipo di file, del carico del servizio e dell'attività dell'account di archiviazione.

Abilitare l'analisi malware on-upload

Prerequisiti

- Autorizzazioni: ruolo Proprietario o Collaboratore per la sottoscrizione o l'account di archiviazione o ruoli specifici con le autorizzazioni necessarie.

- Defender per Archiviazione: deve essere abilitato nella sottoscrizione o nei singoli account di archiviazione.

Per abilitare e configurare l'analisi malware nelle sottoscrizioni mantenendo un controllo dettagliato sui singoli account di archiviazione, è possibile usare uno dei metodi seguenti:

- Uso dei criteri predefiniti di Azure = a livello di codice usando l'infrastruttura come modelli di codice, inclusi i modelli Terraform, Bicep e ARM

- Usare il portale di Azure

- Tramite PowerShell

- Direttamente con l'API REST

Quando l'analisi malware è abilitata, una risorsa argomento di sistema griglia di eventi viene creata automaticamente nello stesso gruppo di risorse dell'account di archiviazione. Viene usato dal servizio di analisi malware per ascoltare i trigger di caricamento dei BLOB.

Per istruzioni dettagliate, vedere Distribuire Microsoft Defender per Archiviazione.

Controllo dei costi per l'analisi di malware durante il caricamento

L'analisi malware viene fatturata per GB analizzati. Per garantire la prevedibilità dei costi, l'analisi malware supporta l'impostazione di un limite per la quantità di GB analizzati in un singolo mese per ogni account di archiviazione.

Importante

L'analisi malware in Defender per Archiviazione non è inclusa nella prima versione di valutazione gratuita di 30 giorni e verrà addebitata dal primo giorno in base allo schema tariffario disponibile nella pagina dei prezzi Defender per il cloud.

Il meccanismo di limitazione imposta un limite di analisi mensile, misurato in gigabyte (GB), per ogni account di archiviazione. Questa operazione funge da misura di controllo dei costi efficace. Se viene raggiunto un limite di analisi predefinito per un account di archiviazione entro un singolo mese di calendario, l'operazione di analisi si interrompe automaticamente. Questa interruzione si verifica dopo il raggiungimento della soglia, con una deviazione massima di 20 GB. I file non vengono analizzati per individuare malware oltre questo punto. Il limite viene reimpostato alla fine di ogni mese a mezzanotte UTC. L'aggiornamento del limite richiede in genere fino a un'ora perché sia effettivo.

Per impostazione predefinita, viene stabilito un limite di 5 TB (5.000 GB) se non è definito alcun meccanismo di limitazione specifico.

Suggerimento

È possibile impostare il meccanismo di limitazione per i singoli account di archiviazione o per un'intera sottoscrizione (a ogni account di archiviazione presente nella sottoscrizione verrà allocato il limite definito a livello di sottoscrizione).

Funzionamento dell'analisi malware

Flusso di analisi malware durante il caricamento

Le analisi on-upload vengono attivate da qualsiasi operazione che genera un BlobCreated evento, come specificato nella Archiviazione BLOB di Azure come documentazione di origine di Griglia di eventi. tra cui:

- Caricamento di nuovi BLOB: quando viene aggiunto un nuovo BLOB a un contenitore

- Sovrascrittura di BLOB esistenti: quando un BLOB esistente viene sostituito con un nuovo contenuto

- Finalizzazione delle modifiche ai BLOB: operazioni come

PutBlockListoFlushWithCloseche eseguono il commit delle modifiche in un BLOB

Nota

Le operazioni incrementali, ad esempio AppendFile in Azure Data Lake Storage Gen2 e PutBlock in Azure BlockBlob, non attivano un'analisi malware in modo indipendente. Un'analisi malware si verifica solo quando queste aggiunte vengono finalizzate tramite operazioni di commit come PutBlockList o FlushWithClose. Ogni commit può avviare una nuova analisi, che potrebbe aumentare i costi se gli stessi dati vengono analizzati più volte a causa di aggiornamenti incrementali.

Processo di analisi

- Rilevamento eventi: quando si verifica un

BlobCreatedevento, il servizio di analisi malware rileva la modifica. - Recupero BLOB: il servizio legge in modo sicuro il contenuto del BLOB all'interno della stessa area dell'account di archiviazione.

- Analisi in memoria: il contenuto viene analizzato in memoria usando Antivirus Microsoft Defender con definizioni di malware aggiornate.

- Generazione dei risultati: il risultato dell'analisi viene generato e vengono eseguite azioni appropriate in base ai risultati.

- Eliminazione del contenuto: il contenuto analizzato non viene conservato e viene eliminato immediatamente dopo l'analisi.

Velocità effettiva e capacità per l'analisi di malware su caricamento

L'analisi malware on-upload presenta limiti di velocità effettiva e capacità specifici per garantire prestazioni ed efficienza nelle operazioni su larga scala. Questi limiti consentono di controllare il volume di dati che possono essere elaborati al minuto, garantendo un equilibrio tra la protezione quasi in tempo reale e il carico del sistema.

- Limite di velocità effettiva di analisi: l'analisi di malware in fase di caricamento può elaborare fino a 50 GB al minuto per ogni account di archiviazione. Se la frequenza di caricamenti blob supera momentaneamente questa soglia, il sistema accoda i file e tenta di analizzarli. Tuttavia, se la frequenza di caricamento supera costantemente il limite, alcuni BLOB potrebbero non essere analizzati.

Aspetti condivisi con l'analisi su richiesta

Le sezioni seguenti sono applicabili sia all'analisi di malware su richiesta che su richiesta.

- Costi aggiuntivi, tra cui Archiviazione di Azure operazioni di lettura, indicizzazione BLOB e notifiche di Griglia di eventi.

- Visualizzazione e utilizzo dei risultati dell'analisi: metodi come tag di indice BLOB, avvisi di sicurezza Defender per il cloud, eventi di Griglia di eventi e Log Analytics.

- Automazione delle risposte: automatizzare azioni come il blocco, l'eliminazione o lo spostamento di file in base ai risultati dell'analisi.

- Contenuto e limitazioni supportati: vengono illustrati i tipi di file supportati, le dimensioni, la crittografia e le limitazioni dell'area.

- Accesso e privacy dei dati: informazioni dettagliate sul modo in cui il servizio accede ai dati ed elabora i dati, incluse le considerazioni sulla privacy.

- Gestione di falsi positivi e falsi negativi: passaggi per l'invio di file per la revisione e la creazione di regole di eliminazione.

- Analisi dei BLOB e impatto sulle operazioni di I/O al secondo: informazioni su come le analisi attivano altre operazioni di lettura e aggiornano i tag di indice BLOB.

Per informazioni dettagliate su questi argomenti, vedere la pagina Introduzione all'analisi malware.

Procedure consigliate e suggerimenti

- Impostare i limiti di controllo dei costi per gli account di archiviazione, in particolare quelli con traffico di caricamento elevato, per gestire e ottimizzare le spese in modo efficace.

- Usare Log Analytics per tenere traccia della cronologia di analisi per scopi di conformità e controllo.

- Se il caso d'uso richiede un meccanismo di risposta, è consigliabile configurare risposte automatiche (ad esempio, azioni di quarantena o eliminazione) usando Griglia di eventi e App per la logica. Per indicazioni dettagliate sulla configurazione, vedere Configurare la risposta nell'analisi malware.

Suggerimento

È consigliabile esplorare la funzionalità di analisi malware in Defender for Storage tramite il lab pratico. Seguire le istruzioni di training Ninja per una guida dettagliata sull'installazione, il test e la configurazione della risposta.