Abilitare l'analisi delle vulnerabilità BYOL (Bring Your Own License)

Il piano Defender per server in Microsoft Defender per il cloud fornisce l'analisi delle vulnerabilità per i computer protetti. L'analisi delle vulnerabilità usa Gestione delle vulnerabilità di Microsoft Defender integrati come scanner.

Avviso

La funzionalità Bring Your Own License (BYOL) è deprecata. A partire dal 3 febbraio non sarà più possibile aggiungere nuove soluzioni di sicurezza BYOL o caricare nuovi computer a quelli esistenti. Entro il 1° maggio, la deprecazione sarà completa e non saranno disponibili dati. Se si usa BYOL, eseguire la migrazione al nuovo metodo usando La gestione delle vulnerabilità di Defender o usare un connettore Microsoft Security Exposure Management.

In alternativa a Defender for Vulnerability Management, è possibile usare la propria soluzione di valutazione delle vulnerabilità con licenza privata. Questo articolo illustra i passaggi necessari per distribuire una soluzione partner in più macchine virtuali di Azure.

Prerequisiti

| Requisito | Dettagli |

|---|---|

| Scanner non Microsoft supportati | Sono supportate le soluzioni Qualys e Rapid7 . Se non è configurato uno scanner di vulnerabilità non Microsoft, viene visualizzata un'opzione per distribuirla in Defender per il cloud. |

| Piano | Non è necessario un piano defender per server attivato per l'uso dell'analisi delle vulnerabilità BYOL. |

| Supporto del computer | L'uso di una soluzione BYOL è supportato solo per le macchine virtuali di Azure. Le macchine virtuali di Azure Arc non sono supportate. |

| Autorizzazioni | Per distribuire lo scanner sono necessarie le autorizzazioni di Proprietario risorsa. |

- Per visualizzare i risultati, è necessario disporre del ruolo con autorizzazioni di lettura per la sicurezza.

Distribuire una soluzione BYOL

Dal portale di Azure, aprire Defender for Cloud.

Dal menu di Defender per il cloud aprire la pagina Raccomandazioni.

Selezionare la raccomandazione I computer devono avere una soluzione di valutazione della vulnerabilità.

Esaminare la visualizzazione delle macchine virtuali in uno o più dei gruppi seguenti:

- Risorse integre: Defender per il cloud rilevato una soluzione di valutazione della vulnerabilità in esecuzione in queste macchine virtuali.

- Risorse non integre: un'estensione dello scanner di vulnerabilità può essere distribuita in queste macchine virtuali.

- Risorse non applicabili : queste macchine virtuali non possono avere un'estensione dello scanner di vulnerabilità distribuita.

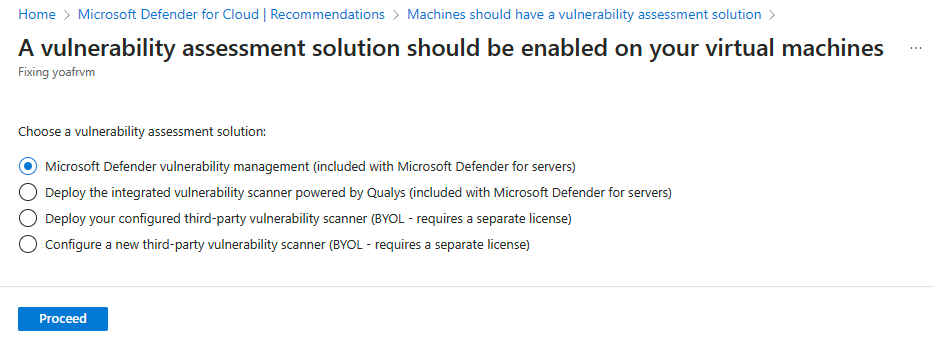

Nell'elenco dei computer non integri selezionare quelli per ricevere una soluzione di valutazione della vulnerabilità e selezionare Correggi. A seconda della configurazione, è possibile visualizzare solo un subset di questo elenco.

Se si configura una nuova configurazione BYOL, selezionare Configura un nuovo scanner di vulnerabilità di terze parti. Selezionare l'estensione pertinente, selezionare Continua e immettere i dettagli dal provider come indicato di seguito:

- Per Gruppo di risorse selezionare Usa esistente. Se in seguito si elimina questo gruppo di risorse, la soluzione BYOL non è disponibile.

- Per Località selezionare la località geografica in cui si trova la soluzione.

- Per Qualys immettere la licenza fornita da Qualys nel campo Codice licenza.

- Per Rapid7, caricare il file di configurazione Rapid7.

- Nella casella Chiave pubblica immettere le informazioni sulla chiave pubblica fornite dal partner.

- Per installare automaticamente questo agente di valutazione della vulnerabilità in tutte le macchine virtuali individuate nella sottoscrizione di questa soluzione, selezionare Distribuzione automatica.

- Seleziona OK.

Se si configura la soluzione BYOL, selezionare Distribuisci lo scanner di vulnerabilità di terze parti configurato, selezionare l'estensione pertinente e selezionare Continua.

Dopo aver installato la soluzione di valutazione della vulnerabilità nei computer di destinazione, Defender per il cloud esegue un'analisi per rilevare e identificare le vulnerabilità nel sistema e nell'applicazione. Il completamento della prima analisi potrebbe richiedere circa due ore. Successivamente, viene eseguito ogni ora.

Eseguire la distribuzione con PowerShell e l'API REST

Per distribuire a livello di codice la propria soluzione di valutazione delle vulnerabilità con licenza privata da Qualys o Rapid7, usare la soluzione di vulnerabilità di PowerShell > script fornita.

Usare lo script dell'API REST per creare una nuova soluzione di sicurezza in Defender per il cloud. È necessaria una licenza e una chiave fornita dal provider di servizi (Qualys o Rapid7).

Altre informazioni su come ottenere l'appliance dello scanner virtuale Qualys in Azure Marketplace.

È possibile creare una sola soluzione per licenza. Il tentativo di creare un'altra soluzione usando lo stesso nome/licenza/chiave ha esito negativo.

Sono necessari questi moduli di PowerShell:

- Modulo Az PowerShell install-module

- Install-module Az.security

Eseguire lo script

Per eseguire lo script, sono necessarie le informazioni pertinenti per i parametri seguenti:

| Parametro | Obbligatorio | Note |

|---|---|---|

| SubscriptionId | ✔ | ID sottoscrizione della sottoscrizione di Azure che contiene le risorse da analizzare. |

| ResourceGroupName | ✔ | Nome del gruppo di risorse. Usare qualsiasi gruppo di risorse esistente, incluso il valore predefinito ("DefaultResourceGroup-xxx"). Poiché la soluzione non è una risorsa di Azure, non è elencata nel gruppo di risorse, ma è ancora collegata. Se in un secondo momento si elimina il gruppo di risorse, la soluzione BYOL non è disponibile. |

| vaSolutionName | ✔ | Nome della nuova soluzione. |

| vaType | ✔ | Qualys o Rapid7. |

| licenseCode | ✔ | Stringa di licenza fornita dal fornitore. |

| publicKey | ✔ | Fornitore ha fornito la chiave pubblica. |

| AutoUpdate | - | Abilitare (true) o disabilitare (false) la distribuzione automatica per questa soluzione di valutazione. Se abilitata, ogni nuova macchina virtuale nella sottoscrizione tenta automaticamente di collegarsi alla soluzione. (Impostazione predefinita: False) |

Sintassi:

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

Esempio

Questo esempio non include i dettagli validi della licenza.

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'

Passaggi successivi

Correggere i risultati della vulnerabilità.