Identificare e correggere i percorsi di attacco

Defender per il cloud usa un algoritmo proprietario per individuare potenziali percorsi di attacco specifici dell'ambiente multicloud. Invece di cercare percorsi di attacco predefiniti, Defender per il cloud usa l'algoritmo per rilevare i potenziali percorsi di attacco in base al grafico della sicurezza multicloud. L'analisi del percorso di attacco consente di concentrarsi sui problemi di sicurezza più critici che potrebbero causare una violazione.

È possibile usare l'analisi del percorso di attacco per risolvere i problemi di sicurezza che rappresentano minacce immediate e hanno il massimo potenziale di sfruttamento nell'ambiente in uso. Defender per il cloud analizza quali problemi di sicurezza fanno parte di potenziali percorsi di attacco che gli utenti malintenzionati potrebbero usare per violare l'ambiente. Vengono inoltre evidenziate le raccomandazioni sulla sicurezza da risolvere per attenuare questi problemi.

Per impostazione predefinita, i percorsi di attacco sono organizzati per livello di rischio. Il livello di rischio è determinato da un motore di classificazione dei rischi compatibile con il contesto che considera i fattori di rischio di ogni risorsa. Altre informazioni su come Defender per il cloud assegnare priorità alle raccomandazioni sulla sicurezza.

Prerequisiti

È necessario abilitare Defender Cloud Security Posture Management (CSPM) e abilitare l'analisi senza agente.

Ruoli e autorizzazioni necessari: ruolo con autorizzazioni di lettura per la sicurezza, amministratore della sicurezza, lettore, collaboratore o proprietario.

Per visualizzare i percorsi di attacco correlati ai contenitori:

È necessario abilitare l'estensione del comportamento del contenitore senza agente in Defender CSPM o

È possibile abilitare Defender per contenitori e installare gli agenti pertinenti per visualizzare i percorsi di attacco correlati ai contenitori. In questo modo è anche possibile eseguire query sui carichi di lavoro del piano dati dei contenitori in Esplora sicurezza.

Ruoli e autorizzazioni necessari: ruolo con autorizzazioni di lettura per la sicurezza, amministratore della sicurezza, lettore, collaboratore o proprietario.

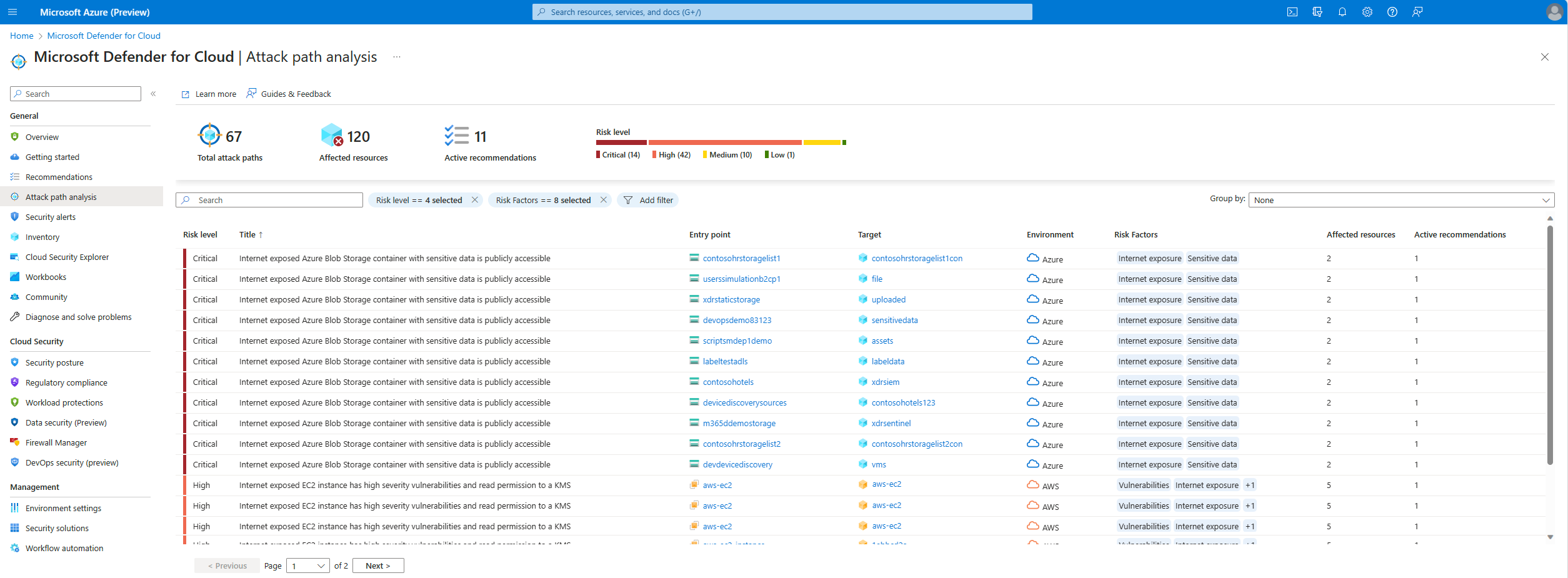

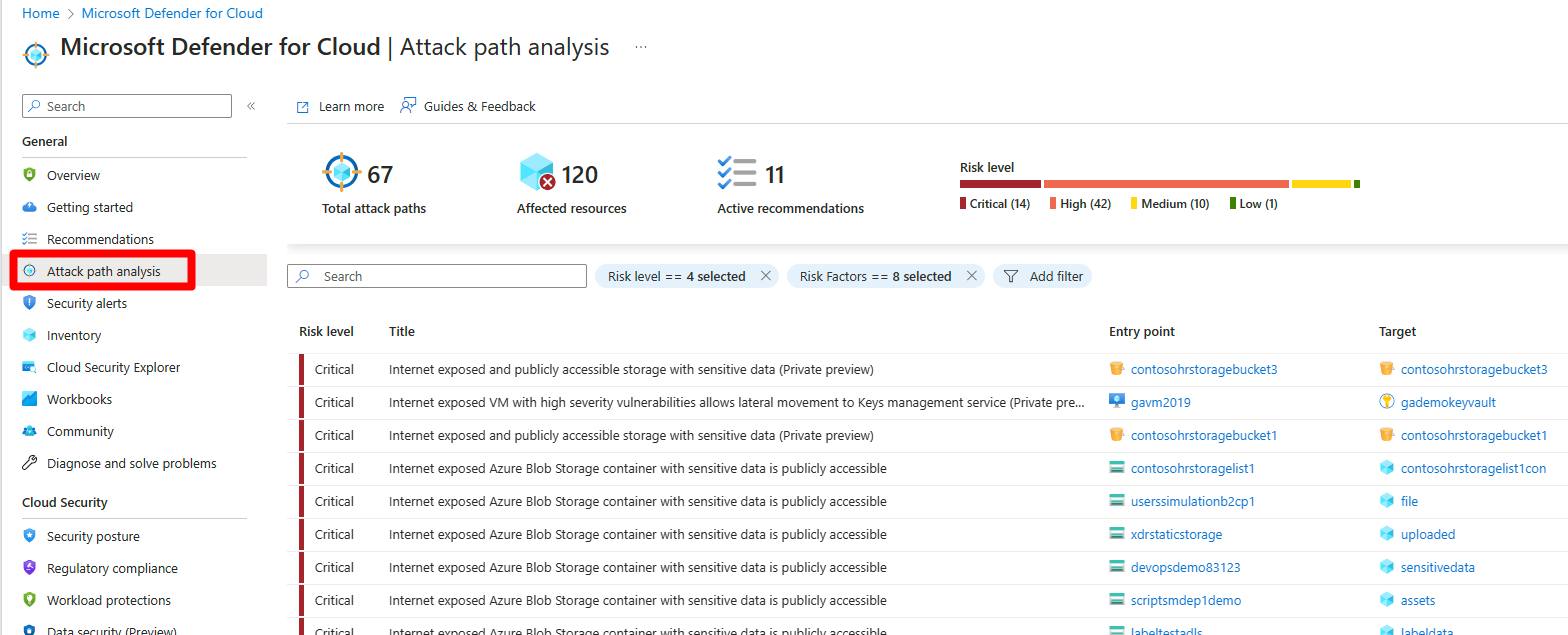

Identificare i percorsi di attacco

La pagina del percorso di attacco mostra una panoramica di tutti i percorsi di attacco. È anche possibile visualizzare le risorse interessate e un elenco di percorsi di attacco attivi.

È possibile usare l'analisi del percorso di attacco per individuare i maggiori rischi per l'ambiente e risolverli.

Per identificare i percorsi di attacco:

Accedere al portale di Azure.

Passare a Microsoft Defender per il cloud> Attack path analysis (Analisi percorso di associazione).

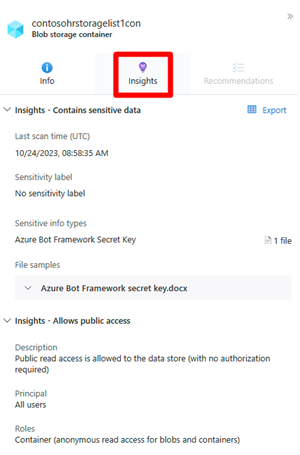

Selezionare un percorso di attacco.

Selezionare un nodo.

Selezionare Informazioni dettagliate per visualizzare le informazioni dettagliate associate per il nodo.

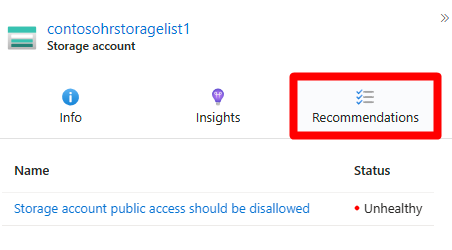

Selezionare Raccomandazioni.

Selezionare un consiglio.

Correggere i percorsi di attacco

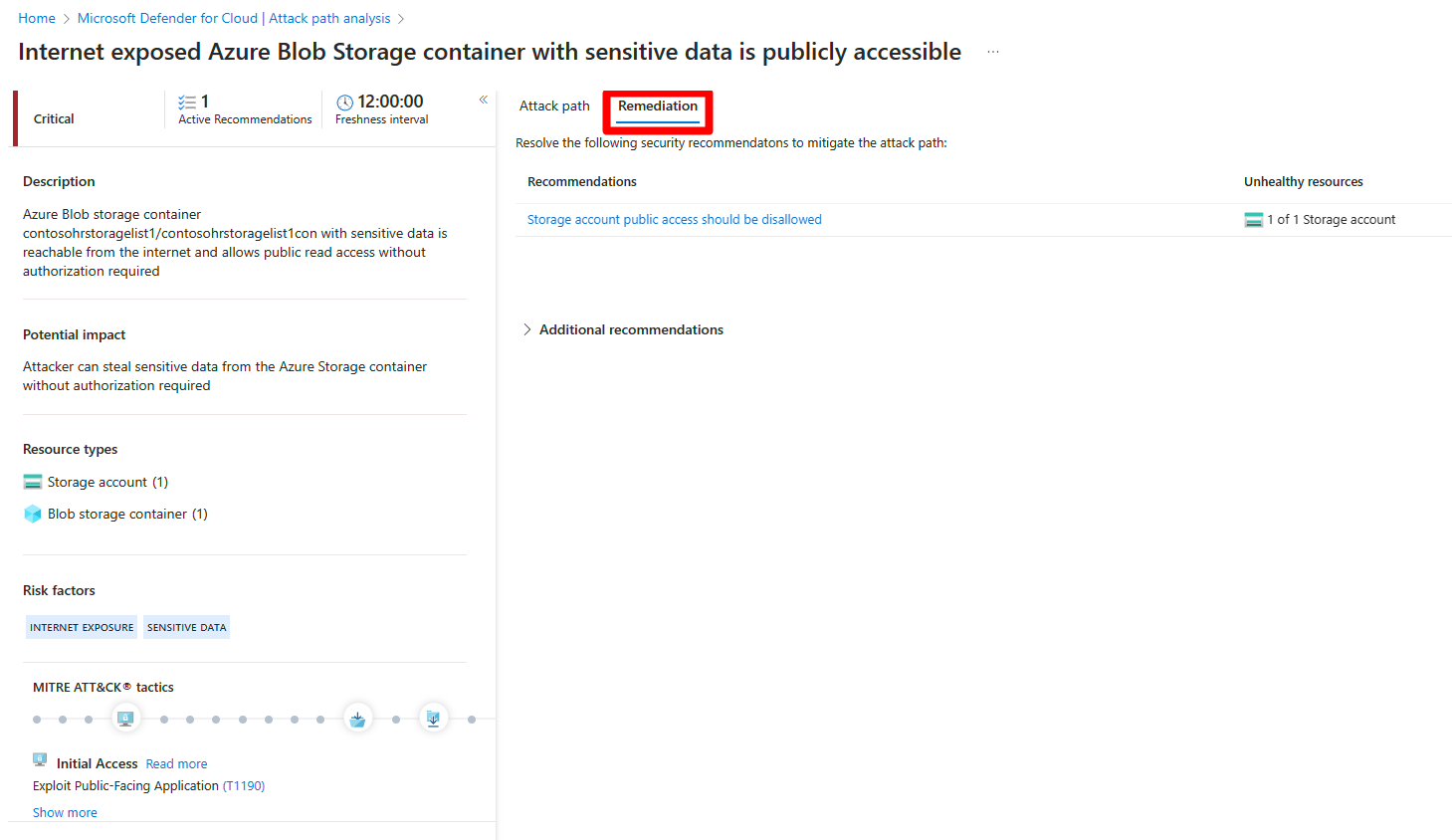

Dopo aver completato l'analisi di un percorso di attacco e aver esaminato tutti i risultati e le raccomandazioni associati, è possibile iniziare a correggere il percorso di attacco.

Per correggere un percorso di attacco:

Passare a Microsoft Defender per il cloud> Attack path analysis (Analisi percorso di associazione).

Selezionare un percorso di attacco.

Selezionare Correzione.

Selezionare un consiglio.

Una volta risolto un percorso di attacco, possono essere necessarie fino a 24 ore prima che un percorso di attacco venga rimosso dall'elenco.

Correggere tutte le raccomandazioni all'interno di un percorso di attacco

L'analisi del percorso di attacco consente di visualizzare tutte le raccomandazioni in base al percorso di attacco senza dover controllare singolarmente ogni nodo. È possibile risolvere tutti i consigli senza dover visualizzare ogni nodo singolarmente.

Il percorso di correzione contiene due tipi di raccomandazione:

- Raccomandazioni : raccomandazioni che attenuano il percorso di attacco.

- Raccomandazioni aggiuntive: raccomandazioni che riducono i rischi di sfruttamento, ma non riducono il percorso di attacco.

Per risolvere tutti i consigli:

Accedere al portale di Azure.

Passare a Microsoft Defender per il cloud> Attack path analysis (Analisi percorso di associazione).

Selezionare un percorso di attacco.

Selezionare Correzione.

Espandere Suggerimenti aggiuntivi.

Selezionare un consiglio.

Una volta risolto un percorso di attacco, possono essere necessarie fino a 24 ore prima che un percorso di attacco venga rimosso dall'elenco.