Sincronizzare automaticamente utenti e gruppi da Microsoft Entra ID

Importante

Questa funzionalità si trova in anteprima pubblica. Per partecipare a questa anteprima, contattare il team dell'account Azure Databricks.

Questo articolo descrive come configurare Azure Databricks per sincronizzare utenti, entità servizio e gruppi da Microsoft Entra ID usando la gestione automatica delle identità.

In che modo gli utenti e i gruppi vengono sincronizzati automaticamente da Microsoft Entra ID?

È possibile aggiungere utenti, entità servizio e gruppi da Microsoft Entra ID in Azure Databricks senza configurare un'applicazione in Microsoft Entra ID usando la gestione automatica delle identità. Quando la gestione automatica delle identità è abilitata, è possibile cercare direttamente nelle aree di lavoro federate di identità gli utenti, le entità servizio e i gruppi di Microsoft Entra ID e aggiungerli all'area di lavoro. Databricks usa Microsoft Entra ID come origine del record, quindi tutte le modifiche apportate alle appartenenze ai gruppi vengono rispettate in Azure Databricks.

Gli utenti rimossi dallo stato di Microsoft Entra ID vengono visualizzati come Deactivated in Azure Databricks. Gli utenti disattivati non possono accedere ad Azure Databricks o eseguire l'autenticazione alle API di Azure Databricks. Come procedura consigliata per la sicurezza, è consigliabile revocare i token di accesso personali per tali utenti.

Gli utenti possono anche condividere dashboard con qualsiasi utente, entità servizio o gruppo in Microsoft Entra ID. Questi utenti vengono aggiunti automaticamente all'account Azure Databricks al momento dell'accesso. Non vengono aggiunti come membri all'area di lavoro in cui si trova il dashboard. Ai membri di Microsoft Entra ID che non hanno accesso all'area di lavoro viene concesso l'accesso a una copia di sola visualizzazione di un dashboard pubblicato con credenziali incorporate. Per altre informazioni sulla condivisione del dashboard, vedere Condividere un dashboard.

La gestione automatica delle identità non è supportata nelle aree di lavoro federate senza identità. Per altre informazioni sulla federazione delle identità, vedere Abilitare la federazione delle identità.

Gestione automatica delle identità e provisioning SCIM

Quando la gestione automatica delle identità è abilitata, tutti gli utenti, i gruppi e le appartenenze ai gruppi vengono sincronizzati da Microsoft Entra ID ad Azure Databricks in modo che il provisioning SCIM non sia necessario. Se si mantiene l'applicazione SCIM enterprise in esecuzione in parallelo, l'applicazione SCIM continua a gestire utenti e gruppi configurati nell'applicazione aziendale Microsoft Entra ID. Non gestisce le identità di Microsoft Entra ID che non sono state aggiunte usando la provisioning SCIM.

Databricks consiglia di usare la gestione automatica delle identità. La tabella seguente confronta le funzionalità di gestione automatica delle identità con le funzionalità del provisioning SCIM.

| Caratteristiche | Gestione automatica delle identità | Provisioning SCIM |

|---|---|---|

| Sincronizzare gli utenti | ✓ | ✓ |

| Gruppi di sincronizzazione | ✓ | ✓ (solo membri diretti) |

| Sincronizzare i gruppi annidati | ✓ | |

| Sincronizzare i principali di servizio | ✓ | |

| Configurare e gestire l'applicazione Microsoft Entra ID | ✓ | |

| Richiede Microsoft Entra ID versione premium | ✓ | |

| Richiede il ruolo di amministratore dell'applicazione cloud Microsoft Entra ID | ✓ | |

| Richiede la federazione delle identità | ✓ |

Nota

Durante l'anteprima pubblica, i gruppi annidati non sono elencati nell'interfaccia utente di Azure Databricks. Consulta Limitazioni dell'interfaccia utente di Gestione automatica delle identità nella versione di anteprima pubblica.

Abilitare la gestione automatica delle identità

Per abilitare la gestione automatica delle identità, contattare il team dell'account Azure Databricks. Dopo aver abilitato l'account, per aggiungere e rimuovere utenti, entità servizio e gruppi da Microsoft Entra ID, seguire le istruzioni seguenti:

- Gestire gli utenti nell'account

- Gestire i principali del servizio nel tuo account

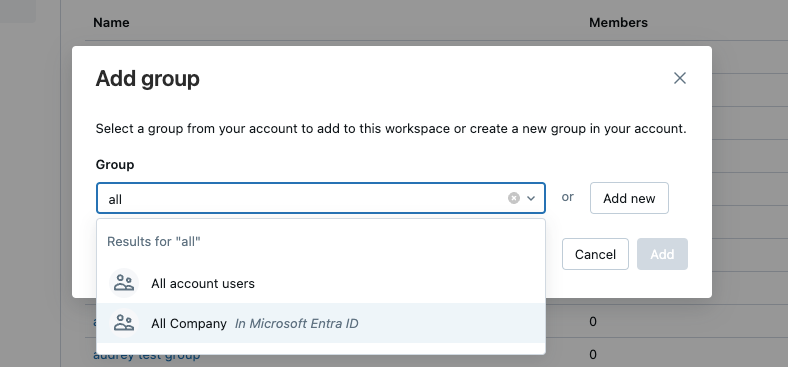

- Aggiungere gruppi all'account usando la console dell'account

Quando la gestione automatica delle identità è abilitata, gli amministratori dell'account possono disabilitarlo usando la pagina Anteprime.

- Come amministratore dell'account, accedere alla console dell'account.

- Nella barra laterale fare clic su Anteprime.

- Disattivare gestione automatica delle identità impostandola su Off.

Se disabilitato, gli utenti, le entità servizio e i gruppi di cui è stato eseguito il provisioning in precedenza rimangono in Azure Databricks ma non vengono più sincronizzati con Microsoft Entra ID. È possibile rimuovere o disattivare questi utenti nella console dell'account.

Verifica degli accessi utente

È possibile eseguire una query sulla tabella system.access.audit per controllare quali utenti hanno eseguito l'accesso all'area di lavoro. Per esempio:

SELECT

DISTINCT user_identity.email

FROM

system.access.audit

WHERE

action_name = "aadBrowserLogin"

Per ulteriori informazioni sulla tabella system.access.audit, consultare il riferimento alla tabella di sistema del log di controllo .

Limitazioni dell'interfaccia utente di Gestione automatica delle identità durante l'anteprima pubblica

Le pagine di dettaglio degli utenti non sono disponibili nell'interfaccia utente dell'area di lavoro di Azure Databricks fino all'accesso dell'utente.

Quando un utente viene aggiunto a un'area di lavoro usando la gestione automatica delle identità, la colonna di origine viene visualizzata come "Databricks" anziché "Esterna" fino a quando non effettuano l'accesso.

Gli utenti, le entità servizio e le pagine dei dettagli dei gruppi non sono disponibili nell'interfaccia utente dell'area di lavoro di Azure Databricks se sono assegnati indirettamente all'area di lavoro tramite l'appartenenza al gruppo.

Se un utente, un'entità servizio o un gruppo viene aggiunto ad Azure Databricks utilizzando la gestione automatica delle identità e successivamente aggiunto tramite un altro metodo, come il provisioning SCIM, potrebbe essere elencato due volte, con una delle due voci che potrebbe risultare inattiva. L'utente non è inattivo e può accedere ad Azure Databricks.

Nota

In questo caso, è possibile unire utenti duplicati, entità servizio e gruppi fornendo il relativo ID esterno in Azure Databricks. Usa l'API Account Users, Account Service Principals, o Gruppi di account per aggiornare il principale e aggiungere il proprio objectId di Microsoft Entra nel campo

externalId.Le pagine dei dettagli del gruppo figlio non sono disponibili nell'interfaccia utente dell'area di lavoro di Azure Databricks.

Non è possibile aggiungere utenti, principali del servizio e gruppi di Microsoft Entra ID direttamente alla console dell'account tramite l'interfaccia utente. Tuttavia, le identità ID Di Microsoft Entra aggiunte alle aree di lavoro di Azure Databricks vengono aggiunte automaticamente all'account.