Abilitare la crittografia dei dati con chiavi gestite dal cliente in Azure Cosmos DB for PostgreSQL

SI APPLICA A: Azure Cosmos DB for PostgreSQL (con tecnologia basata sull'estensione di database Citus per PostgreSQL)

Prerequisiti

- Un account Azure Cosmos DB for PostgreSQL esistente.

- Se si ha una sottoscrizione di Azure, creare un nuovo account.

- Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

- In alternativa, è possibile provare Azure Cosmos DB gratuitamente prima di eseguire il commit.

Abilitare la crittografia dei dati con chiavi gestite dal cliente

Importante

Creare tutte le risorse seguenti nella stessa area in cui verrà distribuito il cluster di Azure Cosmos DB for PostgreSQL.

Creare un'identità gestita assegnata dall'utente. Attualmente, Azure Cosmos DB for PostgreSQL supporta solo le identità gestite assegnate dall'utente.

Creare un insieme di credenziali delle chiavi di Azure e aggiungere un criterio di accesso all'identità gestita assegnata dall'utente creata con le autorizzazioni delle chiavi seguenti: Ottieni, Annulla il wrapping della chiave ed Esegui il wrapping della chiave.

Generare una chiave nell'insieme di credenziali delle chiavi (tipi di chiave supportati: RSA 2048, 3071, 4096).

Selezionare l'opzione di crittografia della chiave gestita dal cliente durante la creazione del cluster di Azure Cosmos DB for PostgreSQL e selezionare l'identità gestita assegnata dall'utente appropriata, l'insieme di credenziali delle chiavi e la chiave creata nei passaggi 1, 2 e 3.

Procedura dettagliata

Identità gestita assegnata dall'utente

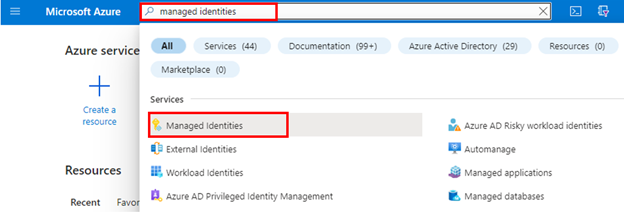

Cercare Identità gestite nella barra di ricerca globale.

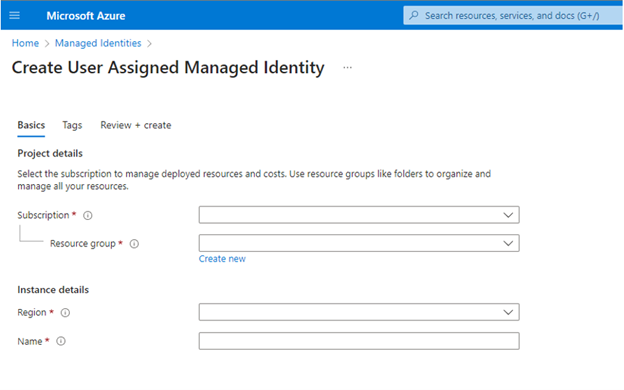

Creare una nuova identità gestita assegnata dall'utente nella stessa area del cluster di Azure Cosmos DB for PostgreSQL.

Altre informazioni sulle identità gestite assegnate dall'utente.

Key Vault

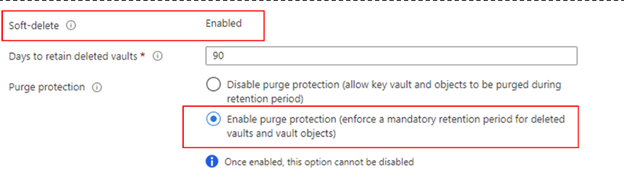

Per usare le chiavi gestite dal cliente con Azure Cosmos DB for PostgreSQL, è necessario impostare due proprietà nell'istanza di Azure Key Vault che si intende usare per ospitare le chiavi di crittografia: Eliminazione temporanea e Protezione dalla rimozione definitiva.

Se si crea una nuova istanza di Azure Key Vault, abilitare queste proprietà durante la creazione:

Se si usa un'istanza di Azure Key Vault esistente, è possibile verificare che queste proprietà siano abilitate nella sezione Proprietà del portale di Azure. Se una di queste proprietà non è abilitata, vedere le sezioni "Abilitazione della funzione di eliminazione temporanea" e "Abilitazione della protezione dall'eliminazione" in uno degli articoli seguenti.

- Come usare la funzionalità di eliminazione temporanea con PowerShell.

- Come usare la funzionalità di eliminazione temporanea con l'interfaccia della riga di comando di Azure.

L'insieme di credenziali delle chiavi deve essere impostato con 90 giorni per Giorni per conservare gli insiemi di credenziali eliminati. Se l'insieme di credenziali delle chiavi esistente è configurato con un numero inferiore, sarà necessario creare un nuovo insieme di credenziali delle chiavi perché questa impostazione non può essere modificata dopo la creazione.

Importante

L'istanza di Azure Key Vault deve consentire l'accesso pubblico da tutte le reti.

Aggiungere un criterio di accesso per un insieme di credenziali delle chiavi

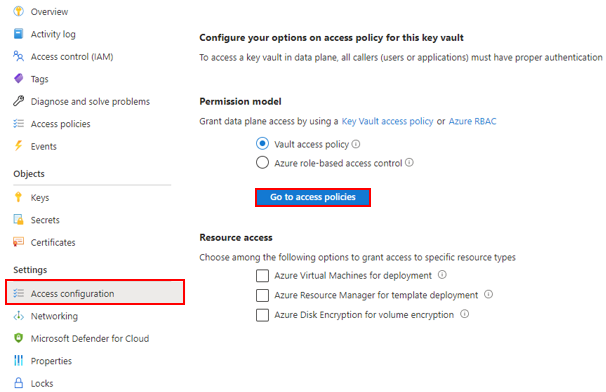

Dal portale di Azure passare all'istanza di Azure Key Vault che si intende usare per ospitare le chiavi di crittografia. Selezionare Configurazione dell'accesso dal menu a sinistra. Assicurarsi che l'opzione Criteri di accesso dell'insieme di credenziali sia selezionata in Modello di autorizzazione, quindi selezionare Vai ai criteri di accesso.

Seleziona + Crea.

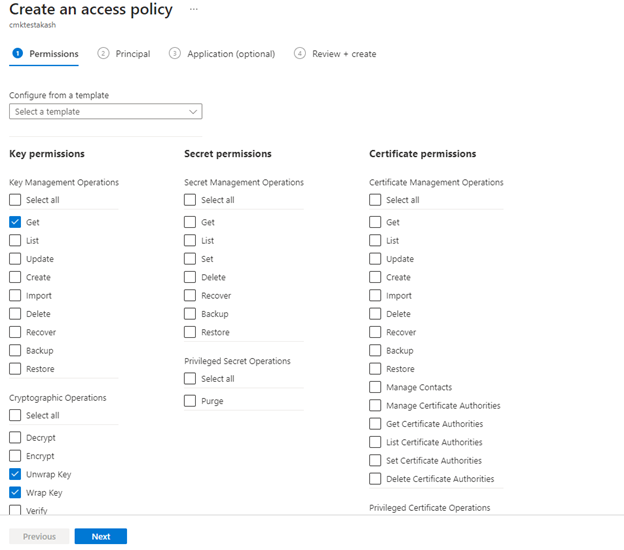

Nella scheda Autorizzazioni nel menu a discesa Autorizzazioni chiave, selezionare Recupera, Annullare il wrapping della chiave ed Esegui il wrapping della chiave.

Nella scheda Entità di sicurezza, selezionare l'identità gestita assegnata dall'utente creata nel passaggio del prerequisito.

Passare alla scheda Rivedi e crea e selezionare Crea.

Creare / Importare una chiave

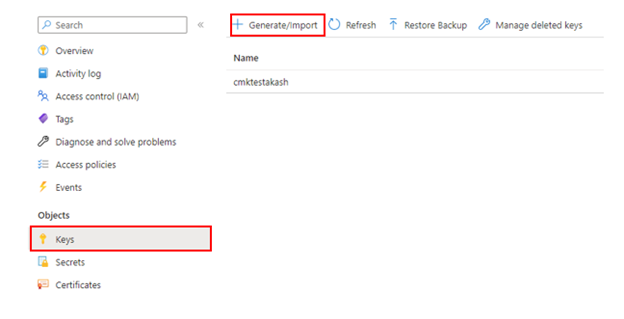

Dal portale di Azure passare all'istanza di Azure Key Vault che si intende usare per ospitare le chiavi di crittografia.

Selezionare Chiavi dal menu a sinistra, quindi selezionare +Genera/Importa.

La chiave gestita dal cliente da usare per la crittografia della chiave DEK può essere solo di tipo RSA asimmetrico. Sono supportate tutte le dimensioni della chiave RSA: 2048, 3072 e 4096.

La data di attivazione della chiave (se impostata) deve essere una data/ora nel passato. La data di scadenza (se impostata) deve essere una data/ora nel futuro.

La chiave deve avere lo stato Abilitato.

Se si importa una chiave esistente nell'insieme di credenziali delle chiavi, assicurarsi di specificarla nei formati di file supportati (

.pfx,.byoko.backup).Se si ruota manualmente la chiave, la versione della chiave precedente non deve essere eliminata per almeno 24 ore.

Abilitare la crittografia della chiave gestita dal cliente durante il provisioning di un nuovo cluster

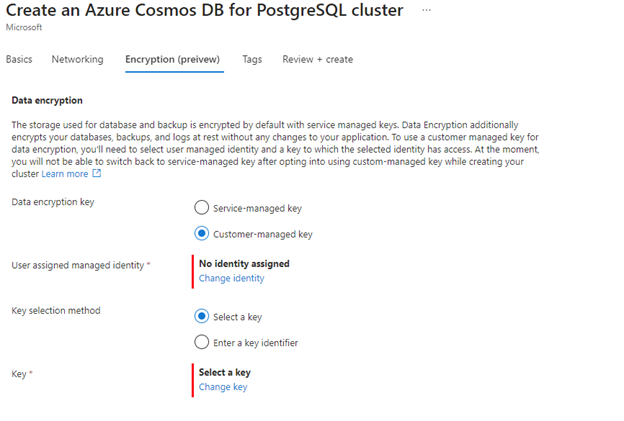

Durante il provisioning di un nuovo cluster di Azure Cosmos DB for PostgreSQL, dopo aver fornito le informazioni necessarie nelle schede Informazioni di base e Networking, passare alla scheda Crittografia.

Selezionare Chiave gestita dal cliente nell'opzione Chiave di crittografia dei dati.

Selezionare l'identità gestita assegnata dall'utente creata nella sezione precedente.

Selezionare l'insieme di credenziali delle chiavi creato nel passaggio precedente, con i criteri di accesso all'identità gestita dall'utente selezionati nel passaggio precedente.

Selezionare la chiave creata nel passaggio precedente, quindi fare clic su Rivedi e crea.

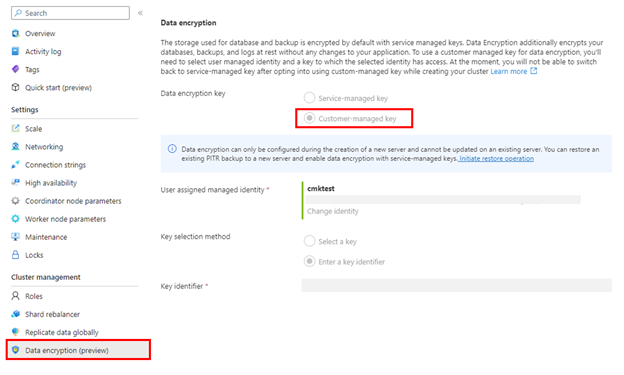

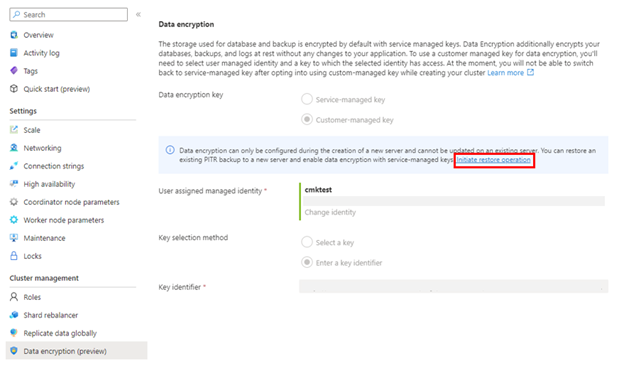

Dopo aver creato il cluster, verificare che la crittografia della chiave gestita dal cliente sia abilitata passando al pannello Crittografia dei dati del cluster di Azure Cosmos DB for PostgreSQL nel portale di Azure.

Nota

La crittografia dei dati può essere configurata solo durante la creazione di un nuovo cluster e non può essere aggiornata in un cluster esistente. Una soluzione alternativa per aggiornare la configurazione della crittografia in un cluster esistente consiste nell'eseguire un ripristino del cluster e nel configurare la crittografia dei dati durante la creazione del cluster appena ripristinato.

Disponibilità elevata

Quando la crittografia della chiave gestita dal cliente è abilitata nel cluster primario, tutti i nodi in standby a disponibilità elevata vengono crittografati automaticamente dalla chiave del cluster primario.

Modifica della configurazione della crittografia tramite esecuzione di un ripristino temporizzato

La configurazione della crittografia può essere modificata dalla crittografia gestita dal servizio alla crittografia gestita dal cliente o viceversa durante l'esecuzione di un'operazione di ripristino del cluster (ripristino temporizzato).

Passare al pannello Crittografia dei dati e selezionare Avvia l'operazione di ripristino. In alternativa, è possibile eseguire il ripristino temporizzato selezionando l'opzione Ripristina nel pannello Panoramica.

È possibile modificare/configurare la crittografia dei dati nella scheda Crittografia della pagina di ripristino del cluster.

Monitorare la chiave gestita dal cliente in Key Vault

Per monitorare lo stato del database e abilitare gli avvisi per la perdita dell'accesso alla protezione di Transparent Data Encryption, configurare le funzionalità di Azure seguenti:

Integrità risorse di Azure: un database inaccessibile che ha perso l'accesso alla chiave del cliente viene indicato come "Inaccessibile" dopo che viene negata la prima connessione al database.

Log attività: quando l'accesso alla chiave del cliente nell'istanza di Key Vault gestita dal cliente non riesce, nel log attività vengono aggiunte voci. Se si creano avvisi per questi eventi, è possibile ripristinare l'accesso tempestivamente.

Gruppi di azioni: definire questi gruppi per l'invio di notifiche e avvisi in base alle preferenze.

Passaggi successivi

- Informazioni sulla crittografia dei dati con chiavi gestite dal cliente

- Vedere Limiti e limitazioni delle chiavi gestite dal cliente di Azure Cosmos DB for PostgreSQL