Configurare il perimetro di sicurezza di rete per un account Azure Cosmos DB

SI APPLICA A: NoSQL

Questo articolo illustra come configurare il perimetro di sicurezza di rete nell'account Azure Cosmos DB.

Importante

Il perimetro di sicurezza di rete è disponibile in anteprima pubblica. Questa funzionalità viene fornita senza un contratto di servizio. Per altre informazioni, vedere le Condizioni supplementari per l'uso delle anteprime di Microsoft Azure.

Panoramica delle funzionalità

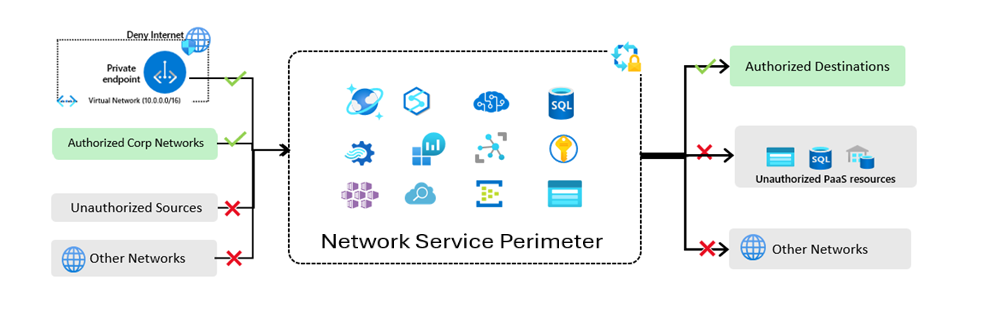

Gli amministratori di rete possono definire un limite di isolamento di rete per i servizi PaaS, che consente la comunicazione tra l'account Azure Cosmos DB e Keyvault, SQL e altri servizi usando il perimetro di sicurezza di rete di Azure. La protezione dell'accesso pubblico nel servizio di Azure può essere eseguita in diversi modi:

- Protezione delle connessioni in ingresso: limitare l'esposizione pubblica dell'account Azure Cosmos DB concedendo in modo esplicito l'accesso in ingresso alle risorse all'interno del perimetro. Per impostazione predefinita, l'accesso da reti non autorizzate viene negato e l'accesso da endpoint privati nel perimetro o nelle risorse in una sottoscrizione può essere configurato.

- Protezione delle comunicazioni da servizio a servizio: tutte le risorse all'interno del perimetro possono comunicare con qualsiasi altra risorsa all'interno del perimetro, impedendo l'esfiltrazione dei dati.

- Protezione delle connessioni in uscita: se il perimetro di sicurezza di rete non gestisce il tenant di destinazione, blocca l'accesso quando si tenta di copiare i dati da un tenant a un altro. L'accesso viene concesso in base al nome di dominio completo o all'accesso da altri perimetrali di rete; tutti gli altri tentativi di accesso vengono negati.

Tutte queste comunicazioni vengono gestite automaticamente dopo la configurazione del perimetro di sicurezza di rete e gli utenti non devono gestirle. Anziché configurare un endpoint privato per ogni risorsa per abilitare la comunicazione o configurare la rete virtuale, il perimetro di sicurezza di rete al livello superiore abilita questa funzionalità.

Nota

Il perimetro di sicurezza di rete di Azure integra attualmente ciò che è attualmente disponibile, incluso l'endpoint privato, che consente l'accesso a una risorsa privata all'interno del perimetro e l'inserimento della rete virtuale, che consente alle offerte di reti virtuali gestite di accedere alle risorse all'interno del perimetro. Attualmente non è supportata la combinazione di perimetro di sicurezza di rete di Azure, chiavi gestite dal cliente (CMK) e archiviazione log come Archivio analitico, Tutte le versioni ed Elimina modalità feed di modifiche, viste materializzate e ripristino temporizzato. Se è necessario eseguire ripristini in un account abilitato per la chiave cmk con perimetro di sicurezza di rete di Azure, è necessario ridurre temporaneamente le impostazioni perimetrali nell'insieme di credenziali delle chiavi per consentire all'account Cosmos DB di accedere alla chiave.

Introduzione

Importante

Prima di configurare un perimetro di sicurezza di rete, creare un'identità gestita in Azure.

- Nella portale di Azure cercare i perimetri di sicurezza di rete nell'elenco delle risorse e selezionare Crea +.

- Nell'elenco delle risorse selezionare le risorse da associare al perimetro.

- Aggiungere una regola di accesso in ingresso, il tipo di origine può essere un indirizzo IP o una sottoscrizione.

- Aggiungere regole di accesso in uscita per consentire alle risorse all'interno del perimetro di connettersi a Internet e alle risorse all'esterno del perimetro.

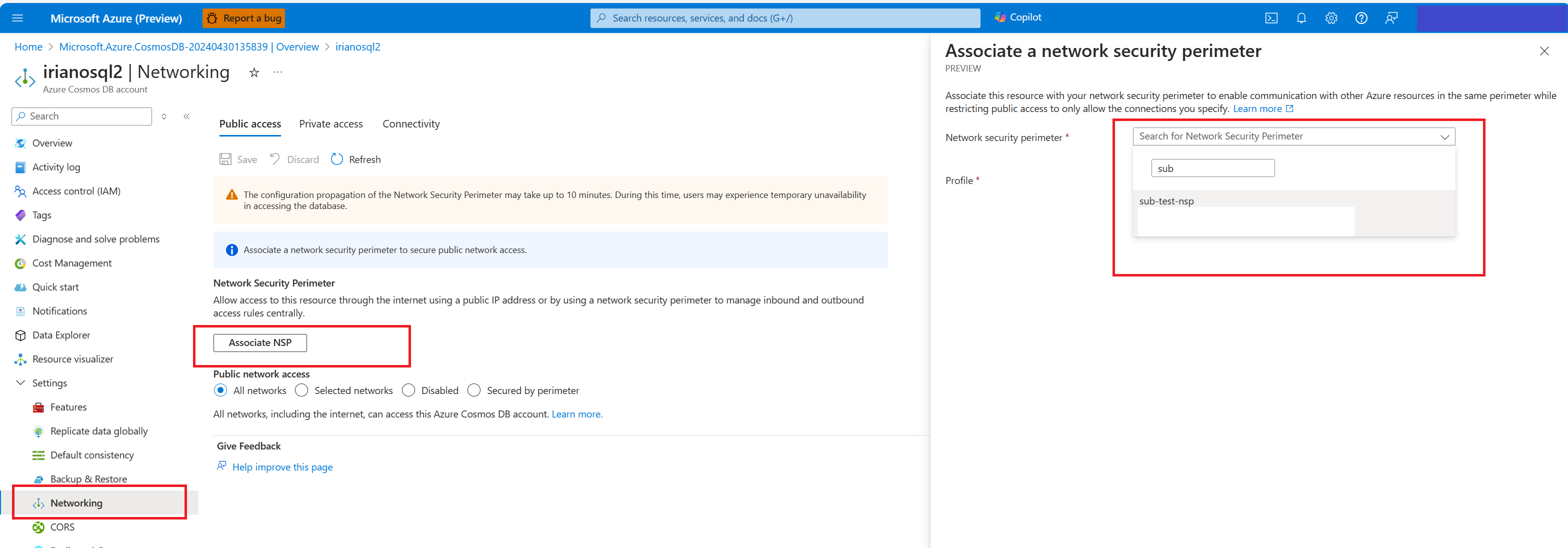

Nei casi in cui si dispone di un account Azure Cosmos DB esistente e si vuole aggiungere il perimetro di sicurezza:

- Selezionare Rete dalle impostazioni

- Selezionare quindi Associa NSP per associare questa risorsa al perimetro di sicurezza di rete per abilitare la comunicazione con altre risorse di Azure nello stesso perimetro, limitando al contempo l'accesso pubblico per consentire solo le connessioni specificate.

Passaggi successivi

- Panoramica del perimetro del servizio di rete

- Informazioni su come monitorare con i log di diagnostica nel perimetro di sicurezza di rete