Discipline relative alla governance per SAP in Azure

SAP è una tecnologia comune usata attualmente da numerose organizzazioni nei carichi di lavoro più importanti. Quando si pianifica l'architettura SAP, è necessario prestare particolare attenzione per assicurarsi che l'architettura sia solida e sicura. L'obiettivo di questo articolo è documentare i criteri di progettazione relativi a sicurezza, conformità e governance per SAP in Azure. L'articolo illustra raccomandazioni, procedure consigliate e considerazioni sulla progettazione specifiche per la distribuzione della piattaforma SAP in Azure. Per prepararsi completamente alla governance di una soluzione aziendale, è importante esaminare le linee guida nell'area di progettazione della zona di destinazione di Azure per la governance e la conformità della sicurezza

Inizialmente, le soluzioni cloud ospitavano applicazioni singole e relativamente isolate. Quando i vantaggi di queste soluzioni sono diventati evidenti, il cloud ha ospitato numerosi carichi di lavoro su larga scala, come SAP in Azure. Era quindi diventato essenziale risolvere i problemi di sicurezza, affidabilità, prestazioni e costi derivanti dalle distribuzioni in una o più aree per tutto il ciclo di vita dei servizi cloud.

Il concetto su cui si basano sicurezza, conformità e governance della zona di destinazione su scala aziendale per SAP in Azure è offrire alle organizzazioni strumenti e processi per prevenire i rischi e prendere decisioni efficaci. La zona di destinazione su scala aziendale definisce i ruoli e le responsabilità per la conformità e governance della sicurezza, in modo che tutti sappiano cosa ci si aspetta da loro.

Modello di responsabilità condiviso

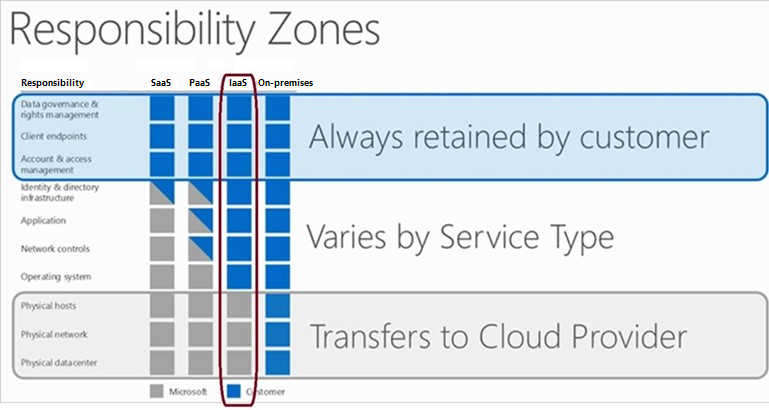

Quando si valutano i servizi cloud pubblici, è fondamentale comprendere quali attività vengono gestite dal provider di servizi cloud e quali dal cliente. Nel modello di responsabilità condivisa la divisione delle responsabilità tra un provider di servizi cloud e i relativi clienti dipende dal modello di hosting cloud del carico di lavoro, ovvero come SaaS (software come un servizio), PaaS (piattaforma distribuita come servizio) o IaaS (infrastruttura distribuita come servizio). I clienti sono sempre responsabili dei dati, degli endpoint e della gestione degli account e degli accessi, indipendentemente dal modello di distribuzione cloud.

Il diagramma seguente illustra la suddivisione delle attività tra le zone di responsabilità nel modello di responsabilità condivisa nel cloud di Microsoft:

Per altre informazioni sul modello di responsabilità condivisa, vedere Responsabilità condivisa nel cloud.

Raccomandazioni per la progettazione della sicurezza

La sicurezza è una responsabilità condivisa tra Microsoft e i clienti. È possibile caricare le proprie immagini di macchina virtuale e di database in Azure oppure usare immagini disponibili in Azure Marketplace. Per queste immagini sono tuttavia necessari controlli di sicurezza che soddisfino i requisiti dell'applicazione e dell'organizzazione. È necessario applicare i controlli di sicurezza specifici del cliente al sistema operativo, ai dati e al livello applicazione di SAP.

Per indicazioni sulla sicurezza comunemente accettate, vedere le procedure consigliate per la cybersecurity del CIS (Center for Internet Security).

Le zone di destinazione di Azure hanno indicazioni specifiche sulla sicurezza di rete basata su zero attendibilità per proteggere i flussi di traffico e del perimetro di rete. Per altre informazioni, vedere Strategie per la sicurezza della rete in Azure.

Abilitare Microsoft Defender for Cloud

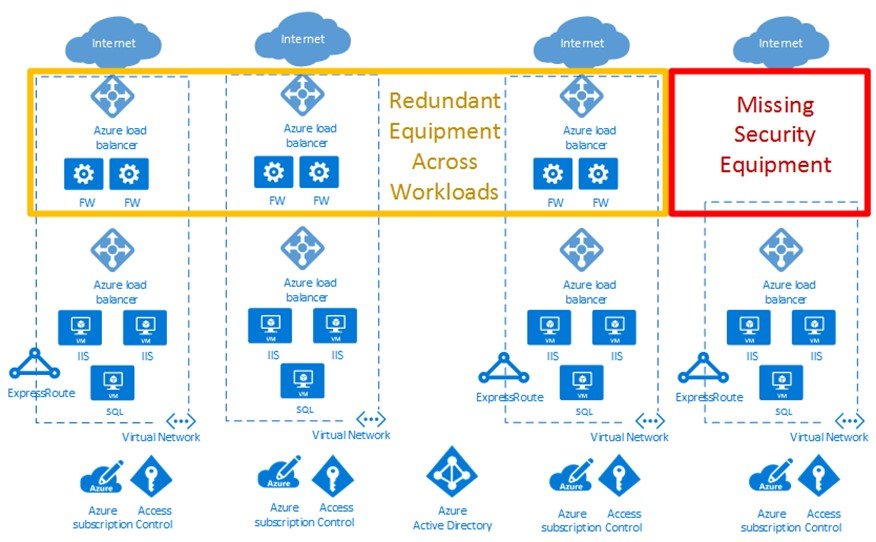

Le aziende che usano topologie di rete hub-spoke spesso distribuiscono modelli di architettura cloud tra più sottoscrizioni di Azure. Nel diagramma di distribuzione cloud di esempio riportato di seguito la casella rossa evidenzia una lacuna nella sicurezza. La casella gialla indica un'opportunità di ottimizzare le appliance virtuali di rete tra i carichi di lavoro e le sottoscrizioni.

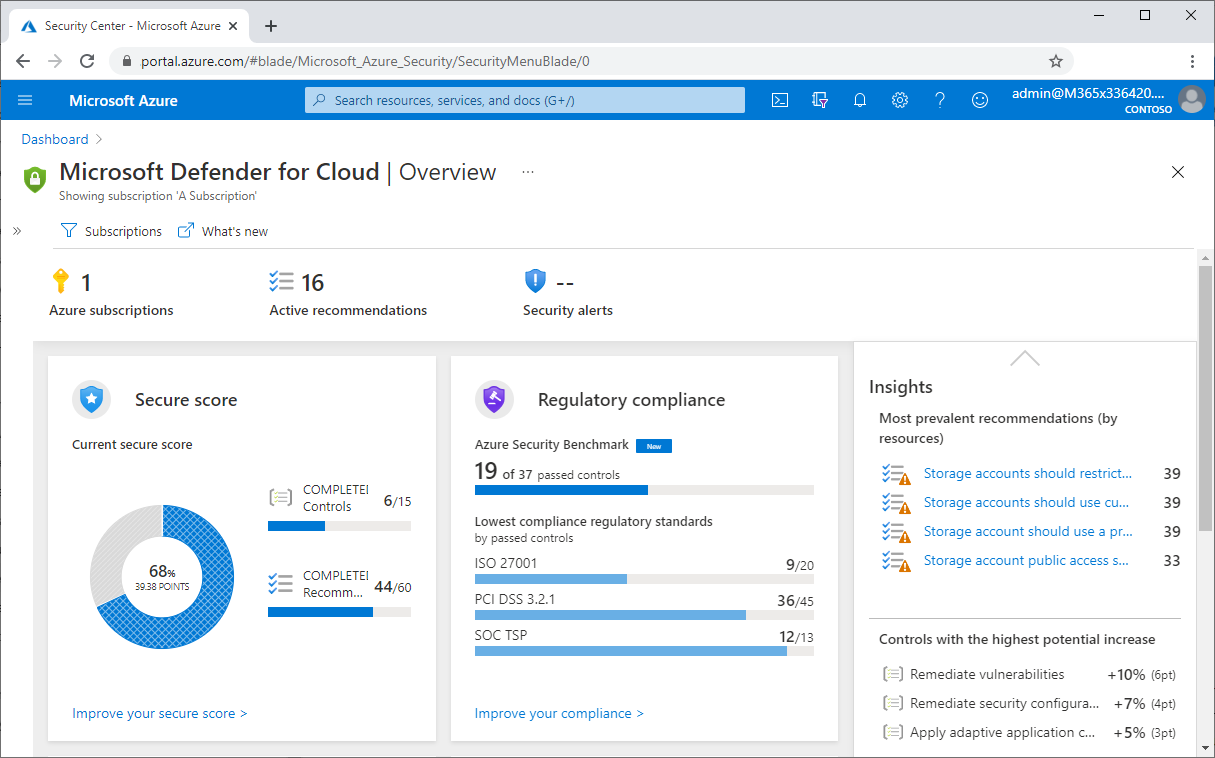

Microsoft Defender for Cloud offre protezione dalle minacce, nonché una visione olistica dell'intera postura di sicurezza aziendale.

Abilitare Microsoft Defender for Cloud Standard per le sottoscrizioni di SAP in Azure per:

Rafforzare la postura di sicurezza dei data center e offrire protezione avanzata dalle minacce per carichi di lavoro locali e ibridi in Azure e in altri cloud.

Controllare la postura di sicurezza generale nelle sottoscrizioni di SAP in Azure e la protezione della sicurezza delle risorse in macchine virtuali, dischi e applicazioni SAP.

Delegare a un ruolo personalizzato di amministratore SAP l'accesso JIT.

Quando si abilita Microsoft Defender for Cloud Standard per SAP, assicurarsi di escludere i server di database SAP da qualsiasi criterio che prevede l'installazione di Endpoint Protection.

Lo screenshot seguente mostra il dashboard di protezione del carico di lavoro nel portale di Azure:

Abilitare Microsoft Sentinel

Microsoft Sentinel è una soluzione di tipo SIEM (Security Information and Event Management) e SOAR (Security Orchestration, Automation and Response) scalabile e nativa del cloud. Microsoft Sentinel fornisce funzionalità intelligenti di analisi sicurezza e intelligence sulle minacce per l'azienda, offrendo un'unica soluzione per il rilevamento degli avvisi, la visibilità delle minacce, la ricerca proattiva e la risposta alle minacce.

Autenticazione sicura

L'accesso SSO (Single Sign-On) costituisce la base per l'integrazione di prodotti SAP e Microsoft. I token Kerberos di Active Directory, combinati con prodotti di sicurezza di terze parti, hanno supportato per anni questa funzionalità sia per l'interfaccia utente grafica di SAP che per le applicazioni basate su Web browser. Quando un utente accede alla workstation ed esegue correttamente l'autenticazione, Active Directory rilascia un token Kerberos. Un prodotto di sicurezza di terze parti usa quindi il token Kerberos per gestire l'autenticazione all'applicazione SAP evitando che l'utente debba eseguire di nuovo l'autenticazione.

È anche possibile crittografare i dati in transito dal front-end dell'utente verso l'applicazione SAP integrando il prodotto di sicurezza di terze parti con SNC (Secure Network Communications) per DIAG (interfaccia utente grafica di SAP), RFC e SPNEGO per HTTPS.

Microsoft Entra ID con SAML 2.0 può anche fornire l'accesso SSO a una gamma di applicazioni SAP e piattaforme come SAP NetWeaver, SAP HANA e SAP Cloud Platform.

Proteggere i sistemi operativi

Assicurarsi di proteggere il sistema operativo per eliminare le vulnerabilità che potrebbero causare attacchi al database SAP.

Alcuni controlli aggiuntivi garantiscono un'installazione di base sicura:

- Controllare regolarmente l'integrità dei file di sistema.

- Limitare l'accesso al sistema operativo.

- Limitare l'accesso fisico al server.

- Proteggere l'accesso al server a livello di rete.

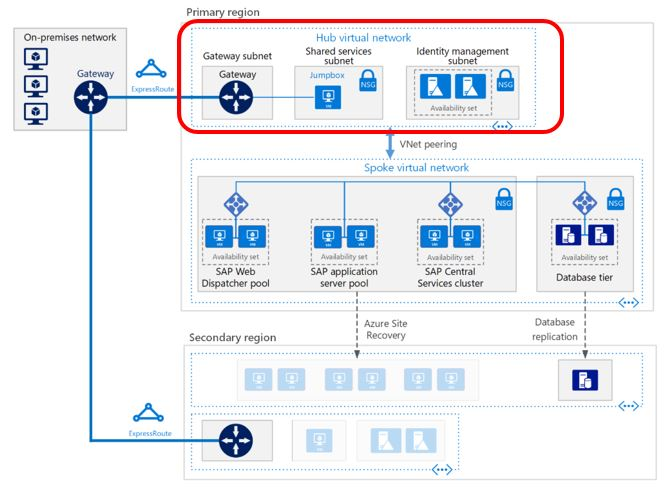

Isolare le reti virtuali

Isolare e limitare l'accesso a protocolli e servizi di rete. Per un controllo ancor più rigido è possibile proteggere l'architettura di rete hub-spoke consigliata usando diversi meccanismi di sicurezza di Azure:

Isolare i server di database e l'applicazione SAP da Internet o dalla rete locale gestendo tutto il traffico tramite la rete virtuale hub, connessa alla rete spoke tramite peering di rete virtuale. Le reti virtuali con peering garantiscono l'isolamento della soluzione SAP in Azure dalla rete Internet pubblica.

Monitorare e filtrare il traffico con Monitoraggio di Azure, gruppi di sicurezza di rete di Azure o gruppi di sicurezza delle applicazioni.

Usare Firewall di Azure o una delle appliance virtuali di rete disponibili sul mercato.

Per misure di sicurezza di rete più avanzate, implementare una rete perimetrale. Per altre informazioni, vedere Implementare una rete perimetrale tra Azure e il data center locale.

Isolare le reti perimetrali e le appliance virtuali di rete dal resto dell'ambiente SAP, configurare il collegamento privato di Azure, nonché gestire e controllare in modo sicuro le risorse di SAP in Azure.

Il diagramma dell'architettura seguente illustra come amministrare una topologia di rete virtuale di Azure con isolamento e restrizione di protocolli e servizi di rete tramite gruppi di sicurezza di rete. Assicurarsi che la sicurezza di rete sia conforme anche ai requisiti dei criteri di sicurezza dell'organizzazione.

Per altre informazioni sulla sicurezza di rete in SAP in Azure, vedere il post di blog sulle operazioni per la sicurezza di SAP in Azure.

Crittografare i dati inattivi

Per dati inattivi si intendono le informazioni presenti nell'archivio permanente su un supporto fisico, in qualsiasi formato digitale. I supporti possono essere file su supporto ottico o magnetico, i dati archiviati e i backup di dati. Azure offre un'ampia gamma di soluzioni per l'archiviazione dei dati, tra cui file, dischi, BLOB e tabelle. Alcuni dati inattivi di Archiviazione di Azure vengono crittografati per impostazione predefinita con la configurazione facoltativa del cliente. Per altre informazioni, vedere Crittografia dei dati inattivi di Azure e Panoramica sulla crittografia di Azure.

La crittografia lato server (SSE) per le macchine virtuali di SAP in Azure protegge i dati e consente di rispettare gli obblighi dell'organizzazione in material di sicurezza e conformità. SSE crittografa automaticamente i dati inattivi nei dischi dati e del sistema operativo gestito da Azure quando i dati vengono resi persistenti nel cloud. SSE crittografa in modo trasparente i dati dei dischi gestiti da Azure con la crittografia AES a 256 bit, una delle crittografie a blocchi più solide disponibili, conforme a FIPS 140-2. SSE non influisce sulle prestazioni dei dischi gestiti e non prevede costi aggiuntivi. Per altre informazioni sui moduli di crittografia sottostanti i dischi gestiti di Azure, vedere API di crittografia: nuova generazione.

La crittografia di Archiviazione di Azure è abilitata per tutti gli account di archiviazione di Azure Resource Manager e classici e non può essere disabilitata. Dal momento che i dati vengono crittografati per impostazione predefinita, non è necessario modificare il codice o le applicazioni per usare la crittografia di Archiviazione di Azure.

Per la crittografia del server di database SAP, usare la tecnologia di crittografia nativa SAP HANA. Se si usa il database SQL di Azure, usare la crittografia TDE (Transparent Data Encryption) offerta dal provider del sistema di gestione di database per proteggere file di dati e di log e assicurarsi che anche i backup siano crittografati.

Proteggere i dati in transito

I dati sono in transito quando vengono spostati da una posizione a un'altra, internamente in locale o all'interno di Azure, oppure esternamente, ad esempio attraverso Internet, fino all'utente finale. Azure offre diversi meccanismi per mantenere privati i dati in transito. Con tutti i meccanismi è possibile usare metodi di protezione come la crittografia, ad esempio:

- Comunicazione tramite reti private virtuali (VPN) con crittografia IPsec/IKE

- Transport Layer Security (TLS) 1.2 o versione successiva tramite componenti di Azure, come gateway applicazione di Azure o Frontdoor di Azure

- Protocolli disponibili nelle macchine virtuali di Azure, ad esempio Windows IPsec o SMB

La crittografia tramite MACsec, uno standard IEEE a livello di collegamento dati, viene abilitata automaticamente per tutto il traffico di Azure tra i data center di Azure. Questa crittografia assicura la riservatezza e l'integrità dei dati dei clienti. Per altre informazioni, vedere Protezione dei dati dei clienti di Azure.

Gestire chiavi e segreti

Per controllare e gestire segreti e chiavi di crittografia dei dischi per sistemi operativi Windows non HANA e non Windows, usare Azure Key Vault. Key Vault offre funzionalità per il provisioning e la gestione dei certificati SSL/TLS. È anche possibile proteggere i segreti tramite moduli di protezione hardware (HMS). SAP HANA non è supportato con Azure Key Vault, pertanto è necessario usare metodi alternativi come SAP ABAP o le chiavi SSH.

Proteggere applicazioni Web e per dispositivi mobili

Per le applicazioni con connessione Internet come SAP Fiori, assicurarsi di distribuire il carico in base ai requisiti dell'applicazione garantendo comunque i livelli di sicurezza. Per la sicurezza di livello 7 è possibile usare un Web application firewall (WAF) di terze parti disponibile in Azure Marketplace.

Per le app per dispositivi mobili, Microsoft Enterprise Mobility + Security può integrare applicazioni SAP con connessione Internet per proteggere l'organizzazione e consentire ai dipendenti di lavorare in modi nuovi e flessibili.

Gestire il traffico in modo sicuro

Per le applicazioni con connessione Internet, è necessario distribuire il carico in base ai requisiti dell'applicazione garantendo comunque i livelli di sicurezza. Per bilanciamento del carico si intende la distribuzione dei carichi di lavoro tra più risorse di calcolo. Il bilanciamento del carico mira a ottimizzare l'uso delle risorse, aumentare la velocità effettiva, ridurre al minimo i tempi di risposta ed evitare di sovraccaricare singole risorse. Il bilanciamento del carico può anche migliorare la disponibilità grazie alla condivisione di un carico di lavoro tra risorse di calcolo ridondanti.

I servizi di bilanciamento del carico indirizzano il traffico alle macchine virtuali nella subnet dell'applicazione. Per garantire la disponibilità elevata, in questo esempio si usa SAP Web Dispatcher e Azure Load Balancer Standard. Questi due servizi supportano anche l'estensione della capacità tramite l'aumento delle risorse. È anche possibile usare il gateway applicazione di Azure o altri prodotti dei partner, a seconda del tipo di traffico e delle funzionalità richieste, ad esempio la terminazione e l'inoltro SSL (Secure Sockets Layer).

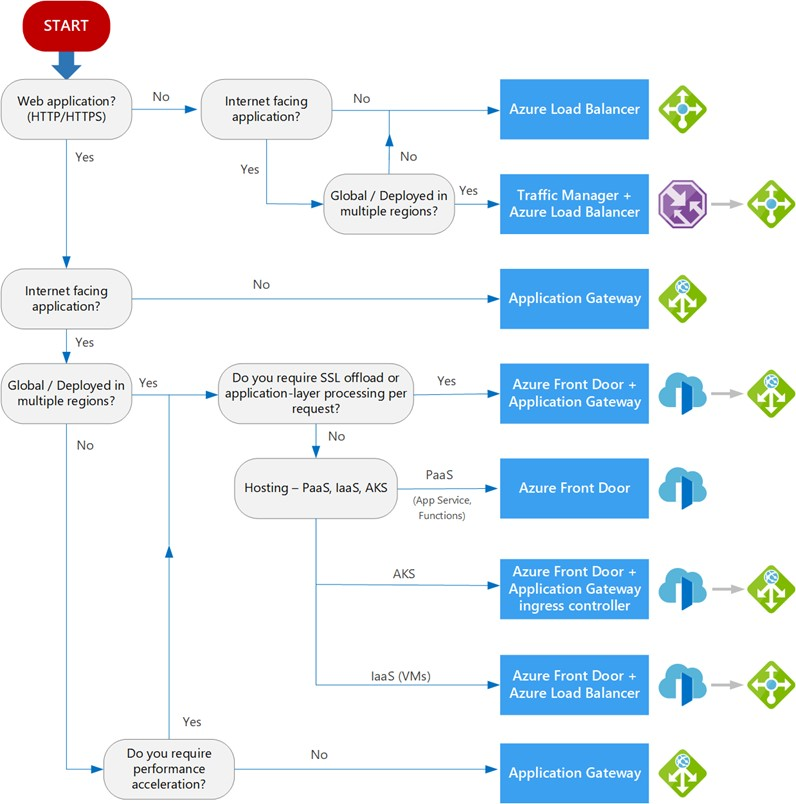

È possibile classificare i servizi di bilanciamento del carico di Azure in base a dimensioni globali e di area e HTTP/S e non HTTP/S.

I servizi di bilanciamento del carico globali distribuiscono il traffico tra back-end a livello di area, cloud o servizi locali ibridi. Questi servizi instradano il traffico dell'utente finale al back-end disponibile più vicino. Questi servizi ottimizzano anche la disponibilità e le prestazioni reagendo alle variazioni a livello di affidabilità o prestazioni dei servizi. È possibile considerare questi servizi come sistemi che bilanciano il carico tra unità di scala delle applicazioni, endpoint o unità di scala ospitate in aree o aree geografiche diverse.

I servizi di bilanciamento del carico a livello di area distribuiscono il traffico all'interno di reti virtuali tra macchine virtuali o endpoint di servizio di zona e con ridondanza della zona all'interno di un'area. È possibile considerare questi servizi come sistemi che bilanciano il carico tra macchine virtuali, contenitori o cluster all'interno di un'area in una rete virtuale.

I servizi di bilanciamento del carico HTTP/S sono servizi di bilanciamento del carico di livello 7 che accettano solo il traffico HTTP/S e sono destinati ad applicazioni Web o altri endpoint HTTP/S. I servizi di bilanciamento del carico HTTP/S includono funzionalità come l'offload SSL, WAF, il bilanciamento del carico basato sul percorso e l'affinità di sessione.

I servizi di bilanciamento del carico non HTTP/S in grado di gestire il traffico non HTTP/S sono consigliati per carichi di lavoro non Web.

La tabella seguente riepiloga i servizi di bilanciamento del carico di Azure per categoria:

| Service | Globale o a livello di area | Traffico consigliato |

|---|---|---|

| Frontdoor di Azure | Generale | HTTP/S |

| Gestione traffico | Generale | Non HTTP/S |

| Gateway applicazione | A livello di area | HTTP/S |

| Azure Load Balancer | A livello di area | Non HTTP/S |

Frontdoor è una rete per la distribuzione di applicazioni che offre un servizio globale di bilanciamento del carico e accelerazione del sito per le applicazioni Web. Frontdoor offre funzionalità di livello 7, tra cui offload SSL, routing basato sul percorso, failover rapido, memorizzazione nella cache, che consentono di migliorare le prestazioni e la disponibilità delle applicazioni.

Gestione traffico è un servizio di bilanciamento del carico basato su DNS che consente di distribuire il traffico in modo ottimale ai servizi nelle aree globali di Azure, offrendo al tempo stesso disponibilità e velocità di risposta elevate. Dal momento che Gestione traffico è un servizio di bilanciamento del carico basato su DNS, bilancia il carico solo a livello di dominio. Per questo motivo, non può eseguire il failover alla stessa velocità di Frontdoor, a causa di problemi comuni relativi alla memorizzazione nella cache DNS e ai sistemi che non rispettano il valore TTL di DNS.

Il gateway applicazione offre un controller per la distribuzione di applicazioni gestite con diverse funzionalità di bilanciamento del carico di livello 7. È possibile usare il gateway applicazione per ottimizzare la produttività delle Web farm eseguendo l'offload al gateway della terminazione SSL con utilizzo elevato di CPU.

Azure Load Balancer è un servizio di bilanciamento del carico in ingresso e in uscita di livello 4 che offre prestazioni elevate e bassissima latenza per tutti i protocolli UDP e TCP. Load Balancer gestisce milioni di richieste al secondo. Load Balancer supporta la ridondanza della zona, garantendo disponibilità elevata tra zone di disponibilità.

Vedere l'albero delle decisioni seguente per prendere decisioni relative al bilanciamento del carico delle applicazioni per SAP in Azure:

Ogni applicazione SAP prevede requisiti univoci, quindi considerare il diagramma di flusso e la raccomandazione precedenti come punti di partenza per una valutazione più dettagliata. Se l'applicazione SAP è costituita da più carichi di lavoro, valutare ogni carico di lavoro separatamente. Una soluzione completa può includere due o più soluzioni di bilanciamento del carico.

Monitorare la sicurezza

Monitoraggio di Azure per soluzioni SAP è un prodotto di monitoraggio nativo di Azure per ambienti SAP che funziona con macchine virtuali di SAP in Azure e istanze Large di HANA. Con Monitoraggio di Azure per soluzioni SAP, è possibile raccogliere dati di telemetria dall'infrastruttura e dai database di Azure in un'unica posizione centrale e correlare visivamente i dati di telemetria per velocizzare la risoluzione dei problemi.

Decisioni relative all'ambito della sicurezza

Le raccomandazioni seguenti sono relative a diversi scenari di sicurezza. I requisiti nell'ambito assicurano che la soluzione di sicurezza sia scalabile e conveniente.

| Ambito (scenario) | Elemento consigliato | Note |

|---|---|---|

| Esaminare una vista consolidata della postura di sicurezza generale di Azure e dell'ambiente locale. | Microsoft Defender for Cloud Standard | Microsoft Defender for Cloud Standard consente di eseguire l'onboarding di macchine virtuali Windows e Linux dall'ambiente locale e dal cloud e mostra una postura di sicurezza consolidata. |

| Crittografare tutti i database di SAP in Azure per soddisfare i requisiti normativi. | Crittografia nativa SAP HANA e SQL TDE | Per i database usare la crittografia nativa SAP HANA. Se si usa il database SQL, abilitare TDE. |

| Proteggere un'applicazione SAP Fiori per gli utenti globali con traffico HTTPS. | Frontdoor di Azure | Front Door è una rete per la distribuzione di applicazioni che offre un servizio globale di bilanciamento del carico e accelerazione del sito per le applicazioni Web. |

Raccomandazioni per la progettazione relativa a conformità e governance

Azure Advisor è gratuito e consente di ottenere una visualizzazione consolidata delle sottoscrizioni di SAP in Azure. Vedere le raccomandazioni di progettazione di Azure Advisor relative ad affidabilità, resilienza, sicurezza, prestazioni, costi ed eccellenza operativa.

Usare Criteri di Azure

Criteri di Azure consente di applicare standard aziendali e di valutare la conformità su larga scala tramite l'apposito dashboard della conformità. Criteri di Azure fornisce una visualizzazione aggregata per valutare lo stato complessivo dell'ambiente, con la possibilità di eseguire il drill-down con granularità per risorsa e per criterio.

Criteri di Azure consente inoltre di ottenere la conformità delle risorse tramite la correzione in blocco per le risorse esistenti e la correzione automatica per le nuove risorse. I criteri di Azure di esempio applicano le località consentite al gruppo di gestione, richiedono un tag e il relativo valore per le risorse, creano una macchina virtuale usando un disco gestito oppure assegnano un nome ai criteri.

Gestire i costi di SAP in Azure

La gestione dei costi è molto importante. Microsoft offre diversi opzioni per ottimizzare i costi, ad esempio le prenotazioni, il corretto dimensionamento e la posposizione. È importante comprendere e impostare avvisi per i limiti di spesa dei costi. È possibile estendere questo monitoraggio per l'integrazione con la soluzione Gestione dei servizi IT.

Automatizzare le distribuzioni di SAP

Automatizzando le distribuzioni di SAP è possibile risparmiare tempo e ridurre gli errori. La distribuzione di ambienti SAP complessi in un cloud pubblico è un'attività complessa. I team SAP di base potrebbero conoscere molto bene le attività tradizionali di installazione e configurazione di sistemi SAP locali. La progettazione, la creazione e il test di distribuzioni cloud richiedono spesso la conoscenza di ulteriori informazioni sull'argomento. Per altre informazioni, vedere l'articolo su automazione della piattaforma su scala aziendale SAP e DevOps.

Bloccare le risorse per i carichi di lavoro di produzione

Creare le risorse di Azure necessarie all'inizio del progetto SAP. Quando, dopo aver completato tutte le operazioni di aggiunta, spostamento e modifica, la distribuzione di Azure è operativa, bloccare tutte le risorse. Solo un amministratore con privilegi super può quindi sbloccare e consentire la modifica di una risorsa, ad esempio una macchina virtuale. Per altre informazioni, vedere Bloccare le risorse per impedire modifiche impreviste.

Implementare il controllo degli accessi in base al ruolo

Personalizzare i ruoli del controllo degli accessi in base al ruolo per le sottoscrizioni spoke di SAP in Azure per evitare modifiche accidentali correlate alla rete. È possibile consentire ai membri del team dell'infrastruttura di SAP in Azure di distribuire le macchine virtuali in una rete virtuale di Azure e impedire loro di modificare elementi nella rete virtuale con peering alla sottoscrizione dell'hub. D'altra parte, si consente ai membri del team di rete di creare e configurare le reti virtuali, ma si impedisce loro di distribuire o configurare le macchine virtuali nelle reti virtuali in cui sono in esecuzione le applicazioni SAP.

Usare il connettore di Azure per SAP LaMa

All'interno di un tipico ambiente SAP vengono spesso distribuiti scenari applicativi diversi, ad esempio ERP, SCM e BW, ed è necessario eseguire continuamente copie e aggiornamenti del sistema SAP. Ad esempio, la creazione di nuovi progetti SAP per release tecniche o di applicazioni oppure l'aggiornamento periodico dei sistemi di controllo di qualità dalle copie di produzione. Il processo end-to-end per le copie e gli aggiornamenti del sistema SAP può richiedere molto tempo e un notevole impegno.

SAP Landscape Management (LaMa) Enterprise Edition può contribuire all'efficienza operativa grazie all'automazione di diversi passaggi necessari per la copia o l'aggiornamento del sistema SAP. Il connettore di Azure per LaMa consente di eseguire operazioni di copia, eliminazione e rilocazione dei dischi gestiti da Azure per consentire al team delle operazioni SAP di eseguire rapidamente copie e aggiornamenti del sistema SAP, in modo da ridurre le attività manuali.

Per le operazioni sulle macchine virtuali, il connettore di Azure per LaMa può ridurre i costi di esecuzione per l'ambiente SAP in Azure. È possibile arrestare o deallocare e avviare le macchine virtuali SAP, in modo da eseguire determinati carichi di lavoro con un profilo di utilizzo ridotto. Ad esempio, tramite l'interfaccia LaMa è possibile pianificare la macchina virtuale sandbox SAP S/4HANA in modo che sia online dalle 8.00 alle 18.00, quindi solo per 10 ore al giorno anziché per 24. Il connettore di Azure per LaMa consente anche di ridimensionare le macchine virtuali quando è direttamente LaMa a richiedere un aumento delle prestazioni.

Decisioni relative alla definizione dell'ambito per la conformità e la governance

Le raccomandazioni seguenti sono valide per diversi scenari di conformità e governance. I requisiti nell'ambito assicurano che la soluzione sia scalabile e conveniente.

| Ambito (scenario) | Elemento consigliato | Note |

|---|---|---|

| Configurare un modello di governance per convenzioni di denominazione standard ed eseguire il pull dei report in base al centro di costo. | Criteri di Azure e tag di Azure | Per soddisfare i requisiti, usare Criteri di Azure unitamente all'assegnazione di tag. |

| Evitare l'eliminazione accidentale delle risorse di Azure. | Blocchi per le risorse di Azure | I blocchi delle risorse di Azure impediscono l'eliminazione accidentale delle risorse. |

| Ottenere una visualizzazione consolidata delle aree di opportunità per ottimizzazione dei costi, resilienza, sicurezza, eccellenza operativa e prestazioni per le risorse di SAP in Azure. | Azure Advisor | Azure Advisor è gratuito e consente di ottenere una visualizzazione consolidata delle sottoscrizioni di SAP in Azure. |

Passaggi successivi

- Introduzione alla sicurezza di Azure

- Guida all'architettura di SAP in Azure

- Carichi di lavoro SAP in Azure: elenco di controllo per la pianificazione e la distribuzione

- Procedure consigliate per la migrazione di applicazioni SAP ad Azure, parte 1

- SAP in Azure: progettare per efficienza e operazioni

- Guida alla pianificazione e all'implementazione di Macchine virtuali di Azure per SAP NetWeaver