Topologia di rete e connettività per i server abilitati Azure Arc

È possibile usare i server abilitati Azure Arc per gestire i server fisici Windows e Linux e le macchine virtuali tramite il piano di controllo Azure. Questo articolo descrive le principali considerazioni sulla progettazione e le migliori pratiche per la connettività dei server abilitati per Azure Arc come parte delle linee guida della landing zone su scala aziendale nel Cloud Adoption Framework di Azure. Queste indicazioni sono relative a server fisici e macchine virtuali ospitate nell'ambiente locale o tramite un provider di servizi cloud partner.

Questo articolo presuppone che sia stata implementata correttamente una zona di destinazione su scala aziendale e che siano state stabilite connessioni di rete ibride. Le linee guida sono incentrate sulla connettività dell'agente del computer connesso per i server abilitati Azure Arc. Per maggiori informazioni, consultare la Panoramica delle zone di destinazione su scala aziendale e implementare zone di destinazione su scala aziendale.

Architettura

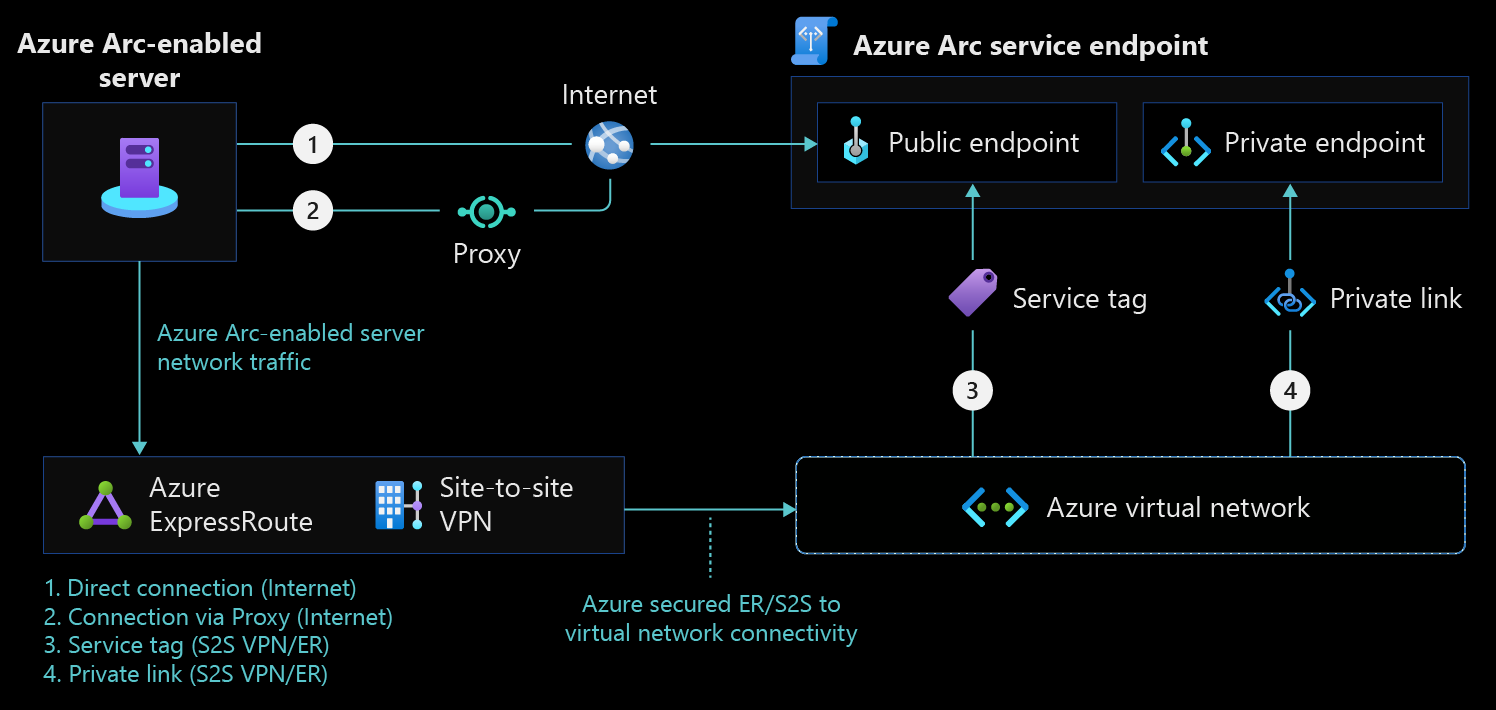

Il diagramma seguente illustra un'architettura di riferimento concettuale per la connettività dei server abilitati per Azure Arc.

Considerazioni relative alla progettazione

Considerare le seguenti considerazioni sulla progettazione di rete per i server abilitati per Azure Arc.

- Gestione dell'accesso ai tag del servizio di Azure: creare un processo automatizzato per mantenere aggiornate le regole di rete del firewall e del proxy in base ai requisiti di rete dell'agente del computer connesso.

- Protezione della connettività di rete ad Azure Arc: configurare il sistema operativo del computer per l'uso di Transport Layer Security (TLS) versione 1.2. Non è consigliabile usare versioni precedenti per via di vulnerabilità note.

- Definizione di un metodo di connettività delle estensioni: assicurarsi che le estensioni di Azure distribuite in un server abilitato per Azure Arc possano comunicare con altri servizi di Azure. È possibile fornire questa connettività direttamente tramite reti pubbliche, un firewall o un server proxy. È necessario configurare gli endpoint privati per l'agente Azure Arc. Se la progettazione richiede una connettività privata, è necessario eseguire dei passaggi aggiuntivi per abilitare la connettività dell'endpoint privato per ogni servizio a cui l'estensione accede. Considerare anche l'uso di circuiti condivisi o dedicati a seconda dei requisiti di costo, disponibilità e larghezza di banda.

- Analisi dell'architettura di connettività complessiva: esaminare la topologia di rete e la progettazione della connettività per valutare il modo in cui i server abilitati per Azure Arc influiscono sulla connettività complessiva.

Suggerimenti per la progettazione

Considerare le seguenti raccomandazioni sulla progettazione di rete per i server abilitati per Azure Arc.

Definire un metodo di connettività dell'agente Azure Arc

Esaminare prima di tutto i requisiti di sicurezza e infrastruttura esistenti. Decidi quindi come l'agente del computer connesso deve comunicare con Azure dalla rete on-premises o da un altro provider di servizi cloud. Questa connessione può passare tramite Internet, tramite un server proxy o tramite Azure Private Link per una connessione privata. Se si implementa Azure Arc tramite Internet con o senza un proxy, è anche possibile usare una funzionalità attualmente in anteprima pubblica denominata gateway Azure Arc. Questa funzionalità consente di ridurre il numero complessivo di endpoint a cui il proxy deve consentire l'accesso.

Connessione diretta

I server abilitati per Azure Arc possono fornire una connettività diretta agli endpoint pubblici di Azure. Quando si usa questo metodo di connettività, tutti gli agenti del computer usano un endpoint pubblico per aprire una connessione ad Azure tramite Internet. L'agente Connected Machine per Linux e Windows comunica in modo sicuro in uscita con Azure tramite il protocollo HTTPS (TCP 443).

Quando si usa il metodo di connessione diretta, valutare l'accesso a Internet per l'agente del computer connesso. È consigliabile configurare le regole di rete necessarie.

Connessione server proxy o firewall

Se il computer usa un firewall o un server proxy per comunicare tramite Internet, l'agente si connette in uscita tramite il protocollo HTTPS.

Se si usa un firewall o un server proxy per limitare la connettività in uscita, assicurarsi di consentire gli intervalli IP in base ai requisiti di rete dell'agente del computer connesso. Quando si consente solo agli intervalli IP o ai nomi di dominio necessari per l'agente di comunicare con il servizio, usare tag del servizio e URL per configurare il firewall o il server proxy.

Se si distribuiscono estensioni nei server abilitati per Azure Arc, ogni estensione si connette al proprio endpoint, ed è anche necessario consentire tutti gli URL corrispondenti nel firewall o nel proxy. Aggiungere questi endpoint per garantire un traffico di rete protetto granulare e soddisfare il principio dei privilegi minimi.

Per ridurre il numero totale di URL necessari nel firewall o nel proxy, determinare se il servizio gateway Di Azure Arc sarebbe utile.

Gateway di Azure Arc

Azure Arc gateway (anteprima pubblica) riduce il numero totale di endpoint HTTPS in uscita necessari al funzionamento del proxy per Azure Arc. Elimina la necessità della maggior parte degli endpoint con caratteri jolly e riduce il numero totale di endpoint necessari a otto. Può funzionare con alcuni endpoint di estensione, quindi non è necessario creare più esclusioni di URL nel proxy.

Il servizio gateway Azure Arc non funziona attualmente con il collegamento privato o con il peering di Azure ExpressRoute perché è necessario accedere al servizio gateway Di Azure Arc tramite Internet.

Collegamento privato

Per assicurarsi che tutto il traffico proveniente dagli agenti di Azure Arc rimanga sulla tua rete, usa un server abilitato per Azure Arc con l'ambito del collegamento privato di Azure Arc. Questa configurazione offre vantaggi per la sicurezza. Il traffico non attraversa Internet e non è necessario aprire tutte le eccezioni in uscita nel firewall del data center. Il collegamento privato impone tuttavia molte sfide di gestione e aumenta la complessità e i costi complessivi, soprattutto per le organizzazioni globali. Prendere in considerazione le attività seguenti:

Ambito collegamento privato Azure Arc include tutti i client Azure Arc nello stesso ambito DNS (Domain Name System). Non è possibile avere alcuni client di Azure Arc che usano endpoint privati e alcuni che usano endpoint pubblici quando condividono un server DNS. Tuttavia, è possibile implementare soluzioni alternative come i criteri DNS.

I client Azure Arc possono avere tutti gli endpoint privati in un'area primaria. In caso contrario, sarà necessario configurare DNS in modo che gli stessi nomi di endpoint privati vengano risolti in indirizzi IP diversi. Ad esempio, è possibile usare partizioni DNS replicate in modo selettivo per IL DNS integrato in Active Directory di Windows Server. Se si usano gli stessi endpoint privati per tutti i client Azure Arc, sarà necessario avere la possibilità di instradare il traffico da tutte le reti agli endpoint privati.

Per usare gli endpoint privati per tutti i servizi di Azure a cui si accede dai componenti software dell'estensione distribuiti tramite Azure Arc, è necessario eseguire passaggi aggiuntivi. Questi servizi includono le aree di lavoro di Log Analytics, account di Automazione di Azure, Azure Key Vault e Archiviazione di Azure.

La connettività a Microsoft Entra ID usa endpoint pubblici, quindi i client richiedono l'accesso a Internet.

Se si usa ExpressRoute per la connettività privata, è consigliabile esaminare le procedure consigliate per la resilienza per i circuiti , i gateway , le connessioni e ExpressRoute Direct.

A causa di questi problemi, è consigliabile valutare se è necessario il Collegamento privato per l'implementazione di Azure Arc. Gli endpoint pubblici crittografano il traffico. A seconda del modo in cui si usa Azure Arc per i server, è possibile limitare il traffico alla gestione e al traffico dei metadati. Per risolvere i problemi di sicurezza, implementare i controlli di sicurezza dell'agente locale.

Per maggiori informazioni, consultare la sezione Sicurezza collegamento privato e le restrizioni e limitazioni associate al supporto del collegamento privato per Azure Arc.

Gestire l'accesso ai tag del servizio di Azure

È consigliabile implementare un processo automatizzato per aggiornare le regole di rete firewall e proxy in base ai requisiti di rete di Azure Arc.

Passaggi successivi

Per altre informazioni sul percorso di adozione del cloud ibrido, vedere le risorse seguenti:

- Scenari di avvio rapido di Azure Arc

- Prerequisiti dell'agente del computer connesso

- Configurazione di rete per il metodo di connettività del Collegamento privato

- Uso del Collegamento privato per connettere i server ad Azure Arc

- Pianificare una distribuzione su larga scala dei server abilitati per Azure Arc

- Configurazione del Collegamento privato

- Risoluzione dei problemi di connessione dell'agente del computer connesso di Azure

- Training: innovazione di Azure negli ambienti ibridi con Azure Arc