Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo include considerazioni sulla progettazione e linee guida per la rete e la connettività verso o da zone di atterraggio per la gestione dei dati e zone di atterraggio dei dati. Si basa sulle informazioni contenute nell'area di progettazione , zona di atterraggio di Azure per la topologia di rete e connettività descritte nell'articolo.

Poiché la gestione dei dati e le zone di destinazione dei dati sono importanti, è necessario includere anche le linee guida per le aree di progettazione della zona di destinazione di Azure nella progettazione.

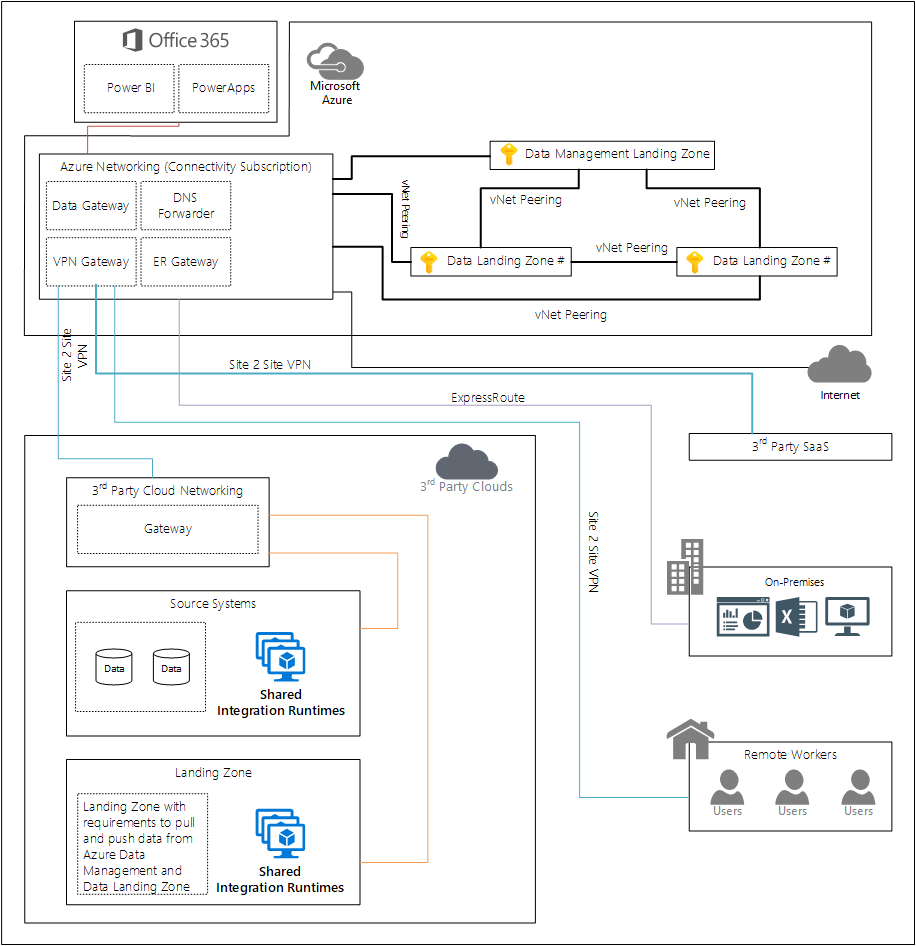

Questa sezione illustra una panoramica generale del modello di rete con altri collegamenti alla distribuzione in aree singole e multiple di Azure.

L'analisi su scala cloud promette la possibilità di condividere e accedere facilmente ai set di dati tra più domini dati e zone di destinazione dei dati senza limitazioni di larghezza di banda o latenza critiche e senza creare più copie dello stesso set di dati. Per garantire tale promessa, è necessario considerare, valutare e testare progetti di rete diversi per assicurarsi che siano compatibili con le distribuzioni di hub e spoke e vWAN esistenti delle aziende.

Figura 1: Panoramica della rete per l'analisi su scala cloud.

Importante

Questo articolo e altri articoli nella sezione Rete descrivono le business unit trasversali che condividono i dati. Tuttavia, questo potrebbe non essere la strategia iniziale e che è necessario iniziare prima a un livello di base.

Progettare la rete in modo che sia possibile implementare la configurazione consigliata tra le zone di destinazione dei dati. Assicurati che le aree di gestione dei dati siano direttamente connesse alle aree per la governance.

Rete della zona di atterraggio per la gestione dei dati

È possibile connettere le reti virtuali tra loro con il peering di rete virtuale. Queste reti virtuali possono trovarsi nella stessa area o in aree diverse e questa connessione è anche nota come peering globale di reti virtuali. Dopo aver eseguito il peering delle reti virtuali, le risorse di entrambe le reti possono comunicare tra loro. Questa comunicazione ha la stessa latenza e la stessa larghezza di banda come se le risorse fossero nella stessa rete virtuale.

La zona di destinazione di gestione dei dati si connette alla sottoscrizione di gestione delle reti di Azure usando il peering di rete virtuale. Il peering della rete virtuale si connette successivamente alle risorse locali utilizzando i circuiti di ExpressRoute e le nuvole di terze parti.

I servizi della zona di destinazione di gestione dei dati che supportano il collegamento privato di Azure vengono inseriti nella rete virtuale della zona di destinazione della gestione dei dati.

Zona di atterraggio per la gestione dei dati alla zona di atterraggio dei dati

Per ogni nuova zona di destinazione dei dati, è necessario creare un peering di rete virtuale dalla zona di gestione dei dati alla zona di destinazione dei dati.

Importante

Una area di gestione dei dati si connette a un'area di approdo dei dati tramite il peering di rete virtuale.

Zone di destinazione dei dati nelle zone di destinazione dei dati

Sono disponibili opzioni su come effettuare questa connettività e a seconda che si disponga di una singola o più distribuzioni di aree, è consigliabile prendere in considerazione le indicazioni in:

- Connettività della zona di destinazione dei dati a singola regione

- connettività della zona di destinazione dei dati tra aree

Zona di approdo per la gestione dei dati in cloud di terze parti

Per configurare la connettività tra una zona di atterraggio per la gestione dei dati e un cloud di terze parti, usare una connessione gateway VPN da sito a sito . Questa VPN può connettere la zona di destinazione cloud locale o di terze parti a una rete virtuale di Azure. Questa connessione viene creata tramite un tunnel VPN IPsec o Internet Key Exchange v1 o v2 (IKEv1 o IKEv2).

Le VPN da sito a sito possono offrire una migliore continuità per i carichi di lavoro in una configurazione cloud ibrida con Azure.

Importante

Per le connessioni a un cloud di terze parti, è consigliabile implementare una VPN da sito a sito tra la sottoscrizione di connettività di Azure e la sottoscrizione di connettività cloud di terze parti.

Endpoint privati

L'analitica su scala cloud utilizza Private Link, se disponibile, per la funzionalità della piattaforma condivisa come servizio (PaaS). Il collegamento privato è disponibile per diversi servizi ed è disponibile in anteprima pubblica per altri servizi. Il collegamento privato risolve i problemi di esfiltrazione dei dati correlati agli endpoint di servizio.

Per l'elenco corrente dei prodotti supportati, vedere le risorse Private Link

Se stai pianificando di implementare endpoint privati tra tenant, è consigliabile consultare Limitare le connessioni di endpoint privati tra tenant in Azure.

Cautela

Per impostazione predefinita, la rete di analisi su scala cloud utilizza endpoint privati, dove possibile, per connettersi ai servizi PaaS.

Implementare il resolver DNS di Azure per gli endpoint privati

Gestire la risoluzione DNS per gli endpoint privati tramite zone dns privato di Azure. I record DNS necessari per gli endpoint privati possono essere creati automaticamente usando criteri di Azure per consentire l'accesso tramite nomi di dominio completamente qualificati (FQDN). Il ciclo di vita dei record DNS segue il ciclo di vita degli endpoint privati. Viene rimosso automaticamente quando l'endpoint privato viene eliminato.