Connettersi agli ambienti privatamente

L'architettura di riferimento è protetta dalla progettazione. Usa un approccio di sicurezza a più livelli per attenuare i rischi comuni di esfiltrazione dei dati generati dai clienti. È possibile usare determinate funzionalità in una rete, identità, dati e livello di servizio per definire controlli di accesso specifici ed esporre solo i dati necessari agli utenti. Anche se alcuni di questi meccanismi di sicurezza hanno esito negativo, le funzionalità consentono di proteggere i dati all'interno della piattaforma su scala aziendale.

Le funzionalità di rete, ad esempio gli endpoint privati e l'accesso alla rete pubblica disabilitata, possono ridurre notevolmente la superficie di attacco di una piattaforma dati all'interno di un'organizzazione. Anche con queste funzionalità abilitate, è necessario adottare precauzioni aggiuntive per connettersi correttamente ai servizi, ad esempio gli account di archiviazione di Azure, le aree di lavoro di Azure Synapse o Azure Machine Learning dalla rete Internet pubblica.

Questo documento descrive le opzioni più comuni per la connessione ai servizi all'interno di una zona di destinazione di gestione dei dati o di una zona di destinazione dei dati in modo semplice e sicuro.

Panoramica degli host e dei jumpbox di Azure Bastion

La soluzione più semplice consiste nell'ospitare un jumpbox nella rete virtuale della zona di destinazione di gestione dei dati o della zona di destinazione dei dati per connettersi ai servizi dati tramite endpoint privati. Un jumpbox è una macchina virtuale (VM) di Azure che esegue Linux o Windows a cui gli utenti possono connettersi tramite Remote Desktop Protocol (RDP) o Secure Shell (SSH).

In precedenza, le macchine virtuali jumpbox dovevano essere ospitate con indirizzi IP pubblici per abilitare le sessioni RDP e SSH dalla rete Internet pubblica. I gruppi di sicurezza di rete (NSG) possono essere usati per bloccare ulteriormente il traffico per consentire le connessioni solo da un set limitato di indirizzi IP pubblici. Tuttavia, questo approccio significava che un indirizzo IP pubblico doveva essere esposto dall'ambiente Azure, aumentando la superficie di attacco di un'organizzazione. In alternativa, i clienti possono usare regole DNAT nel firewall di Azure per esporre la porta SSH o RDP di una macchina virtuale alla rete Internet pubblica, con rischi di sicurezza simili.

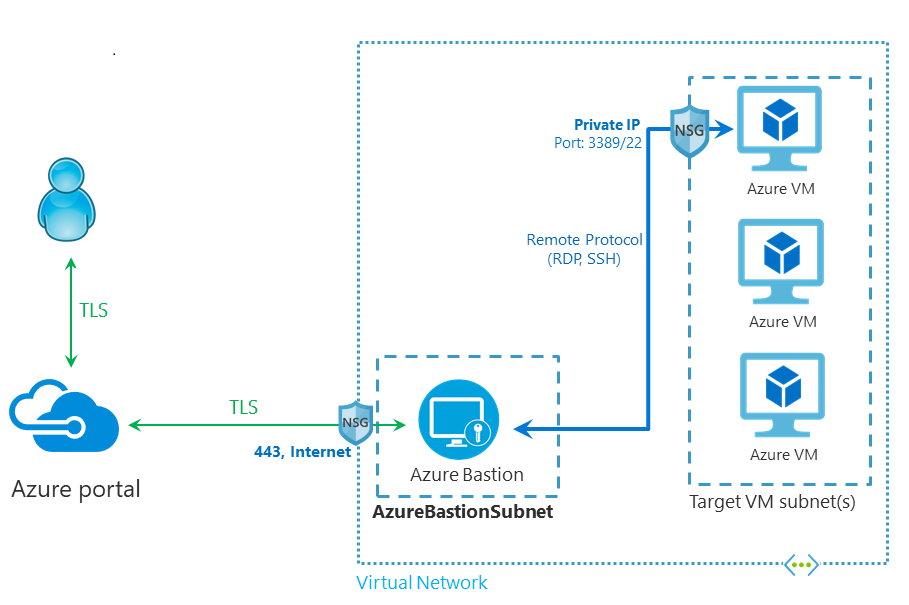

Oggi, invece di esporre pubblicamente una macchina virtuale, è possibile affidarsi ad Azure Bastion come alternativa più sicura. Azure Bastion offre una connessione remota sicura dal portale di Azure alle macchine virtuali di Azure tramite Transport Layer Security (TLS). Azure Bastion deve essere configurato in una subnet dedicata (subnet con il nome AzureBastionSubnet) nella zona di destinazione dei dati di Azure o nella zona di destinazione della gestione dei dati di Azure. È quindi possibile usarlo per connettersi a qualsiasi macchina virtuale in tale rete virtuale o a una rete virtuale con peering direttamente dal portale di Azure. Non è necessario installare altri client o agenti in qualsiasi macchina virtuale. È possibile usare di nuovo i gruppi di sicurezza di rete per consentire solo RDP e SSH da Azure Bastion.

Azure Bastion offre alcuni altri vantaggi principali per la sicurezza, tra cui:

- Il traffico avviato da Azure Bastion alla macchina virtuale di destinazione rimane all'interno della rete virtuale del cliente.

- Si ottiene protezione contro l'analisi delle porte perché le porte RDP, le porte SSH e gli indirizzi IP pubblici non sono esposti pubblicamente per le macchine virtuali.

- Azure Bastion consente di proteggersi da exploit zero-day. Si trova nel perimetro della rete virtuale. Poiché si tratta di una piattaforma distribuita come servizio (PaaS), la piattaforma Azure Mantiene Azure Bastion aggiornato.

- Il servizio si integra con appliance di sicurezza native per una rete virtuale di Azure, ad esempio Firewall di Azure.

- Azure Bastion può essere usato per monitorare e gestire le connessioni remote.

Per altre informazioni, vedere Che cos'è Azure Bastion?.

Distribuzione

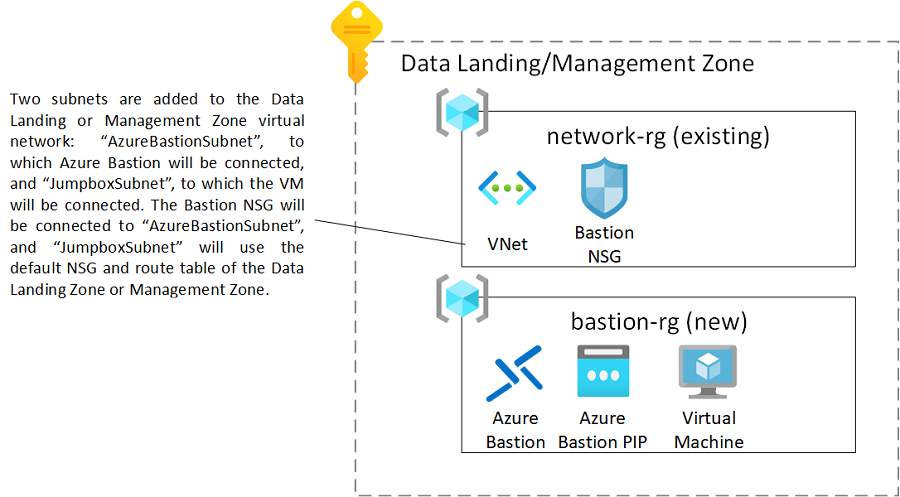

Per semplificare il processo per gli utenti, è disponibile un modello Bicep/ARM che consente di creare rapidamente questa configurazione all'interno della zona di destinazione della gestione dei dati o della zona di destinazione dei dati. Usare il modello per creare la configurazione seguente all'interno della sottoscrizione:

Per distribuire manualmente il Bastion Host, selezionare il pulsante Distribuisci in Azure:

Quando si distribuisce Azure Bastion e un jumpbox tramite il pulsante

Connettersi alla macchina virtuale

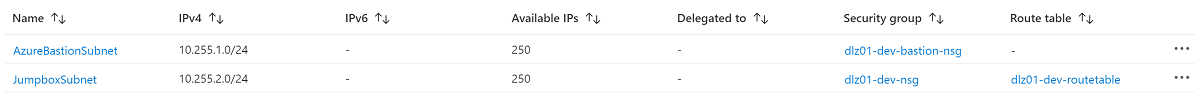

Dopo la distribuzione, si noterà che nella rete virtuale della zona di destinazione dati vengono create due subnet aggiuntive.

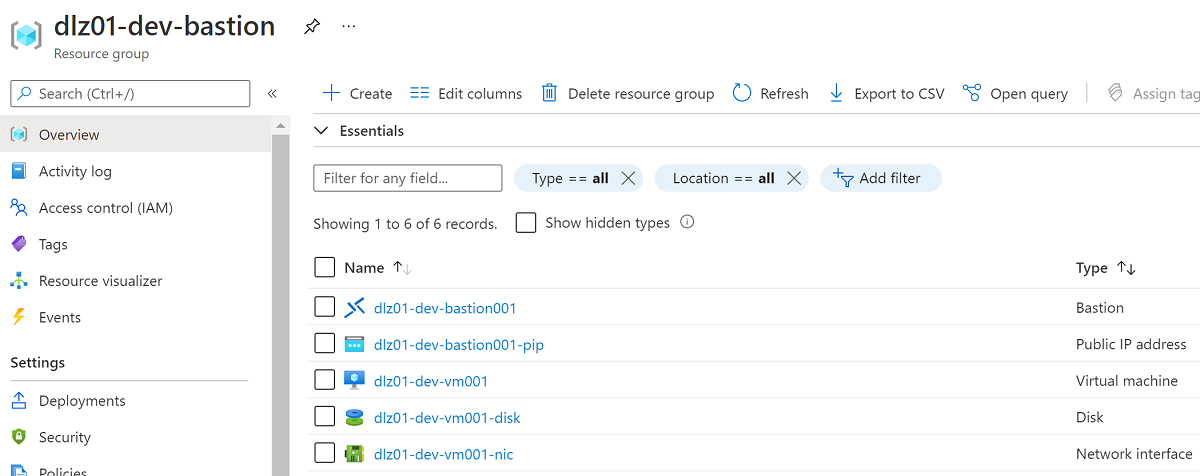

È anche possibile trovare un nuovo gruppo di risorse all'interno della sottoscrizione, che include la risorsa Azure Bastion e una macchina virtuale:

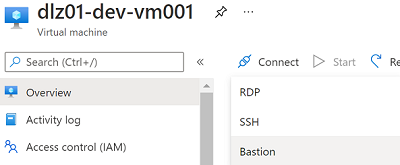

Per connettersi alla macchina virtuale usando Azure Bastion, seguire questa procedura:

Selezionare la macchina virtuale (ad esempio, dlz01-dev-bastion), selezionare Connettie quindi selezionare Bastion.

Selezionare il pulsante blu Usa Bastion.

Immettere le credenziali e quindi selezionare Connetti.

La sessione RDP viene aperta in una nuova scheda del browser, da cui è possibile avviare la connessione ai servizi dati.

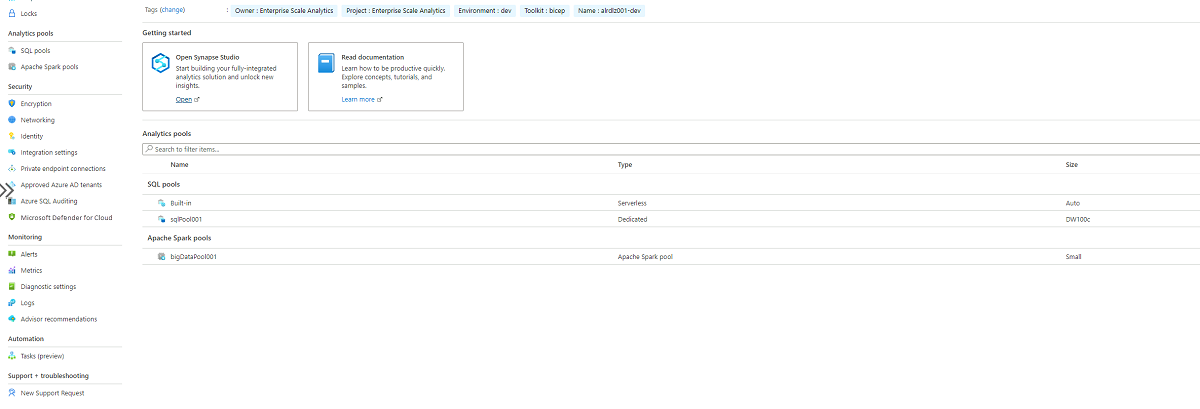

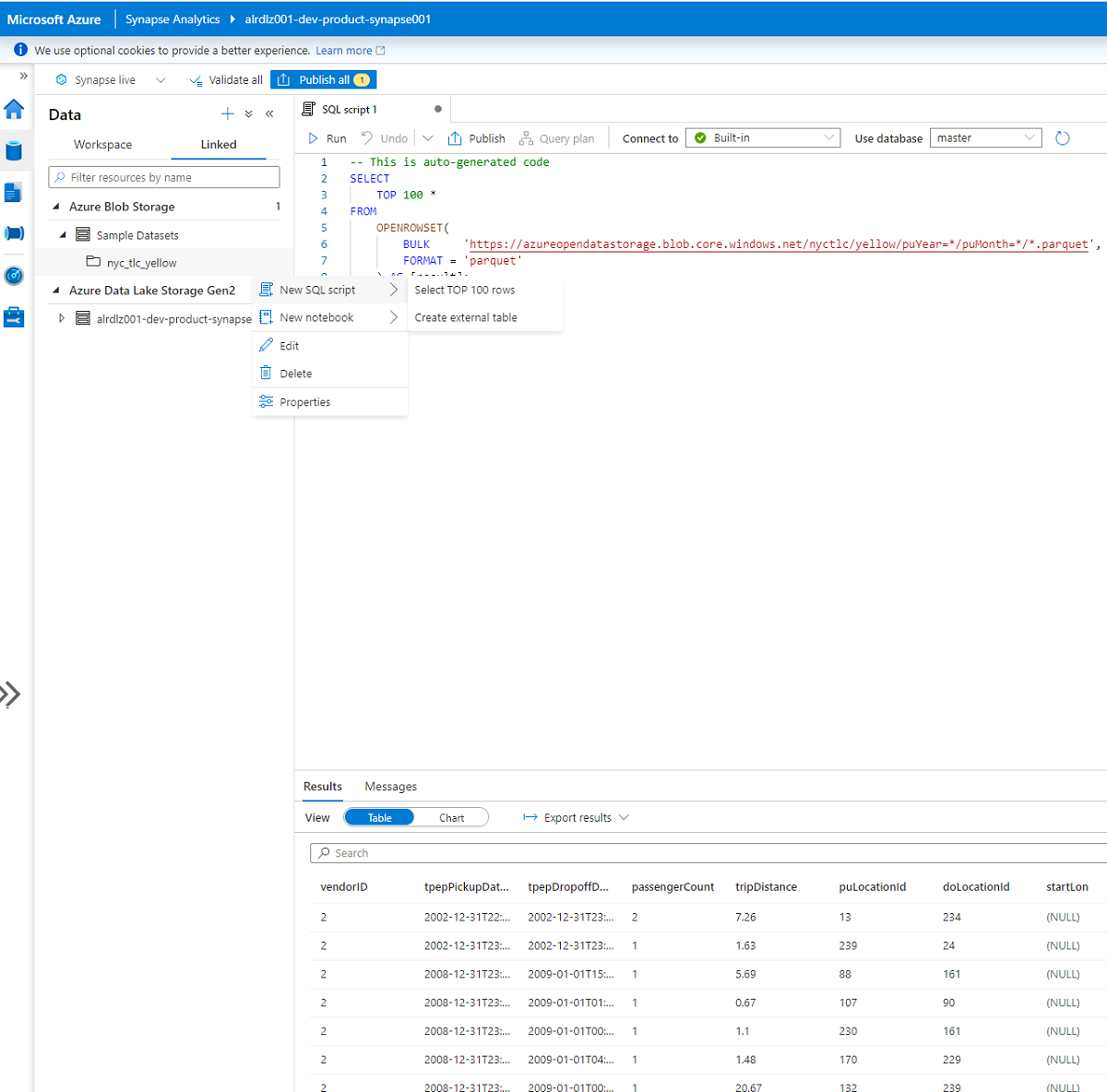

Vai all'area di lavoro di Azure Synapse

{prefix}-{environment}-product-synapse001all'interno del gruppo di risorse{prefix}-{environment}-shared-productper l'esplorazione dei dati.Nell'area di lavoro di Azure Synapse, carica un set di dati di esempio dalla galleria (ad esempio, il set di dati NYC Taxi) e poi seleziona Nuovo script SQL per eseguire query su

TOP 100righe.

Se tutte le reti virtuali sono collegate in peering tra loro, è necessario un solo jumpbox in una zona di destinazione dei dati per accedere ai servizi in tutte le zone di destinazione dei dati e le zone di gestione dei dati.

Per informazioni sul motivo per cui è consigliabile configurare questa rete, vedere considerazioni sull'architettura di rete . È consigliabile un massimo di un servizio Azure Bastion per ogni zona di destinazione dei dati. Se più utenti richiedono l'accesso all'ambiente, è possibile aggiungere macchine virtuali di Azure aggiuntive alla zona di destinazione dei dati.

Usare connessioni da punto a sito

In alternativa, è possibile connettere gli utenti alla rete virtuale usando connessioni da punto a sito. Una soluzione nativa di Azure per questo approccio consiste nel configurare un gateway VPN per consentire le connessioni VPN tra gli utenti e il gateway VPN tramite un tunnel crittografato. Dopo aver stabilito la connessione, gli utenti possono iniziare a connettersi privatamente ai servizi ospitati nella rete virtuale all'interno del tenant di Azure.

È consigliabile configurare il gateway VPN nella rete virtuale hub dell'architettura hub-spoke. Per istruzioni dettagliate sulla configurazione di un gateway VPN, vedere esercitazione : Creare un portale gateway.

Usare connessioni da sito a sito

Se gli utenti sono già connessi all'ambiente di rete locale e la connettività deve essere estesa ad Azure, è possibile usare connessioni da sito a sito per connettere l'hub di connettività locale e quello di Azure. Analogamente a una connessione tunnel VPN, la connessione da sito a sito consente di estendere la connettività all'ambiente di Azure. In questo modo gli utenti connessi alla rete aziendale possono connettersi privatamente ai servizi ospitati nella rete virtuale all'interno del tenant di Azure.

L'approccio nativo di Azure consigliato a tale connettività è l'uso di ExpressRoute. Si raccomanda di configurare un gateway ExpressRoute nella rete virtuale hub dell'architettura hub-and-spoke. Per indicazioni dettagliate, passo dopo passo, sulla configurazione della connettività ExpressRoute, consultare l'esercitazione : Creare e modificare il peering per un circuito ExpressRoute usando il portale di Azure.