Zone di destinazione di Azure e più tenant di Microsoft Entra

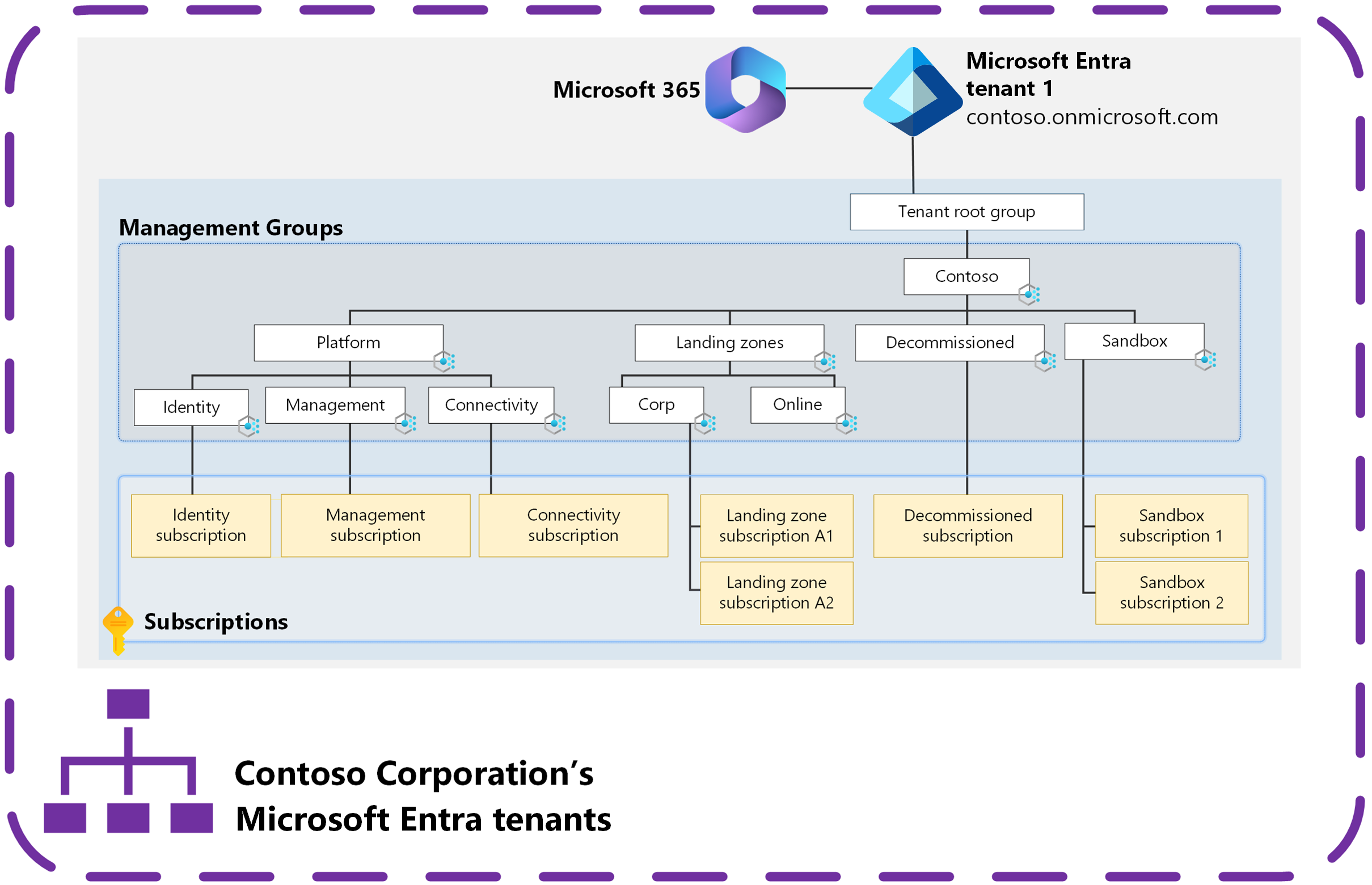

Le zone di destinazione di Azure si basano sui gruppi di gestione. I criteri di Azure vengono assegnati e le sottoscrizioni vengono inserite nei gruppi di gestione per fornire i controlli di governance necessari a un'organizzazione per soddisfare le esigenze di sicurezza e conformità.

Suggerimento

Vedere Mapping dei controlli di sicurezza con le zone di destinazione di Azure per informazioni su come usare la zona di destinazione di Azure e Criteri di Azure per ottenere le esigenze di sicurezza, conformità e normative dell'organizzazione.

Queste risorse vengono distribuite all'interno di un singolo tenant di Microsoft Entra. I gruppi di gestione e la maggior parte delle altre risorse di Azure, ad esempio Criteri di Azure, supportano solo il funzionamento all'interno di un singolo tenant di Microsoft Entra. Una sottoscrizione di Azure si basa su un tenant di Microsoft Entra per autenticare utenti, servizi e dispositivi con Azure Resource Manager (ARM) per controllare le operazioni del piano e alcuni servizi di Azure, ad esempio Archiviazione di Azure, per le operazioni del piano dati.

Più sottoscrizioni possono basarsi sullo stesso tenant di Microsoft Entra. Ogni sottoscrizione può basarsi solo su un singolo tenant di Microsoft Entra. Per altre informazioni, vedere Aggiungere una sottoscrizione di Azure esistente al tenant.

Nel diagramma precedente, i gruppi di gestione, i criteri di Azure e le sottoscrizioni di Azure vengono distribuiti seguendo l'architettura concettuale delle zone di destinazione di Azure all'interno di un singolo tenant di Microsoft Entra.

Questo approccio è consigliato per la maggior parte delle organizzazioni in base ai propri requisiti. Questo approccio offre alle organizzazioni la migliore esperienza di collaborazione possibile e consente loro di controllare, gestire e isolare utenti e risorse all'interno di un singolo tenant di Microsoft Entra.

L'organizzazione potrebbe essere necessaria per usare più tenant di Microsoft Entra per molti scenari. Vedere come distribuire e gestire la distribuzione della zona di destinazione di Azure in ognuno di questi tenant e considerazioni e consigli per la gestione di più tenant di Microsoft Entra.

Nota

Questo articolo è incentrato su Azure, non su Microsoft 365 o su altre offerte di Microsoft Cloud, ad esempio Dynamics 365 o Power Platform.

Si concentra sulla piattaforma anziché sulle applicazioni basate sulla piattaforma nei tenant. Per informazioni su più tenant di Microsoft Entra e sull'architettura dell'applicazione, vedere:

Perché un singolo tenant di Microsoft Entra è sufficiente

Esistono motivi per cui potrebbero essere necessari più tenant di Microsoft Entra, ma è importante comprendere perché un singolo tenant di Microsoft Entra è in genere sufficiente. Deve essere il punto di partenza predefinito per tutte le organizzazioni.

Usare il tenant Microsoft Entra aziendale esistente per le sottoscrizioni di Azure per ottimizzare la produttività e l'esperienza di collaborazione nella piattaforma.

All'interno di un singolo tenant, i team di sviluppo e i proprietari di applicazioni possono avere i ruoli con privilegi minimi per creare istanze non di produzione di risorse di Azure e app attendibili, app di test, utenti di test e gruppi e criteri di test per tali oggetti. Per altre informazioni su come delegare l'amministrazione con un singolo tenant, vedere Isolamento delle risorse in un singolo tenant.

Creare più tenant di Microsoft Entra solo quando sono presenti requisiti che non possono essere soddisfatti usando il tenant Microsoft Entra aziendale.

Con Microsoft 365, il tenant Microsoft Entra aziendale è in genere il primo tenant di cui è stato effettuato il provisioning nell'organizzazione. Questo tenant viene usato per l'accesso alle applicazioni aziendali e per i servizi di Microsoft 365. Supporta la collaborazione all'interno di un'organizzazione. Il motivo per iniziare con questo tenant esistente è dovuto al fatto che è già stato effettuato il provisioning, la gestione e la protezione. È probabile che il ciclo di vita definito delle identità sia già stabilito. Questo corso semplifica l'onboarding di nuove app, risorse e sottoscrizioni. Si tratta di un ambiente maturo e comprensibile con processi, procedure e controlli stabiliti.

Complessità con più tenant di Microsoft Entra

Quando si crea un nuovo tenant di Microsoft Entra, è necessario un lavoro aggiuntivo per effettuare il provisioning, gestire, proteggere e gestire le identità. È inoltre necessario stabilire i criteri e le procedure necessari. La collaborazione è ottimale in un singolo tenant di Microsoft Entra. Il passaggio a un modello multi-tenant crea un limite, che può causare attriti dell'utente, sovraccarico di gestione e aumentare l'area di attacco, che può causare un rischio di sicurezza e complica scenari di prodotto e limitazioni. Alcuni esempi includono:

- Più identità per utenti e amministratori per ogni tenant : se Microsoft Entra B2B non viene usato, l'utente dispone di più set di credenziali da gestire. Per altre informazioni, vedere Considerazioni e consigli per scenari di zona di destinazione di Azure multi-tenant.

- Limitazioni dei servizi di Azure per supportare più tenant di Microsoft Entra: carichi di lavoro di Azure che supportano solo le identità ospitate nel tenant a cui è associato. Per altre informazioni, vedere Integrazione di Microsoft Entra per prodotti e servizi di Azure.

- Nessuna configurazione o gestione centralizzata per i tenant di Microsoft Entra: più criteri di sicurezza, criteri di gestione, configurazione, portali, API e JML (joiner, mover e leaver) processi.

- Complessità di fatturazione e licenze e potenziale requisito per la duplicazione delle licenze per le licenze Microsoft Entra ID P1 o P2: per altre informazioni, vedere Considerazioni e consigli per scenari di zona di destinazione di Azure multi-tenant.

Le organizzazioni devono essere chiare sul motivo per cui stanno deviando dal modello di tenant Microsoft Entra aziendale per garantire che il sovraccarico aggiuntivo e la complessità siano giustificati in base ai requisiti. Sono disponibili esempi di queste istanze nell'articolo scenari.

Importante

Usare Microsoft Entra Privileged Identity Management per proteggere i ruoli con privilegi all'interno di Microsoft Entra ID e Azure.

La proprietà dei ruoli con privilegi tra team interni e reparti può offrire una sfida come team di identità e il team di Azure si trovano spesso in team, reparti e strutture dell'organizzazione diversi.

I team che gestiscono Azure sono responsabili dei servizi di Azure e vogliono garantire la sicurezza dei servizi gestiti. Quando gli utenti esterni a tale team hanno ruoli con il potere di accedere potenzialmente ai propri ambienti, la sicurezza è più debole. Per altre informazioni, vedere Informazioni sulle funzioni cloud necessarie.

Microsoft Entra ID fornisce controlli che consentono di attenuare questo problema a livello tecnico, ma questo problema è anche una discussione di persone e processi. Per altre informazioni, vedere Raccomandazioni.

Importante

Più tenant di Microsoft Entra non sono l'approccio consigliato per la maggior parte dei clienti. Un singolo tenant di Microsoft Entra, in genere il tenant Microsoft Entra aziendale, è consigliato per la maggior parte dei clienti perché fornisce i requisiti di separazione necessari.

Per altre informazioni, vedi: