Ambienti sandbox della zona di destinazione

Una sandbox è un ambiente isolato in cui è possibile testare ed sperimentare senza influire su altri ambienti, ad esempio ambienti di produzione, sviluppo o test di accettazione utente. Eseguire una verifica dei concetti (POC) con le risorse di Azure in un ambiente controllato. Ogni sandbox ha una propria sottoscrizione di Azure e i criteri di Azure controllano la sottoscrizione. I criteri vengono applicati a livello di gruppo di gestione sandbox e il gruppo di gestione eredita i criteri dalla gerarchia precedente. A seconda dello scopo, un singolo o un team può usare una sandbox.

Suggerimento

Per informazioni sulle assegnazioni dei criteri delle zone di destinazione di Azure predefinite, vedere Criteri inclusi nelle implementazioni di riferimento delle zone di destinazione di Azure.

Gli ambienti sandbox sono il posto migliore per l'apprendimento pratico di Azure. Alcuni casi d'uso comuni includono:

- Uno sviluppatore necessita di un ambiente Azure controllato per testare rapidamente i modelli di progettazione delle applicazioni.

- Un progettista cloud necessita di un ambiente sandbox per valutare le risorse di Azure o condurre POC per un servizio o una risorsa di Azure prima di approvarli formalmente per l'organizzazione.

- Un tecnico cloud necessita di un ambiente sandbox per comprendere meglio cosa accade quando un'impostazione viene modificata in una risorsa di Azure.

- Un tecnico della piattaforma vuole creare e testare un nuovo criterio di Azure e vedere come si comporta in base alle linee guida Canary.

- Uno sviluppatore vuole sperimentare i servizi o le risorse di Azure durante la creazione di un'applicazione.

Architettura sandbox

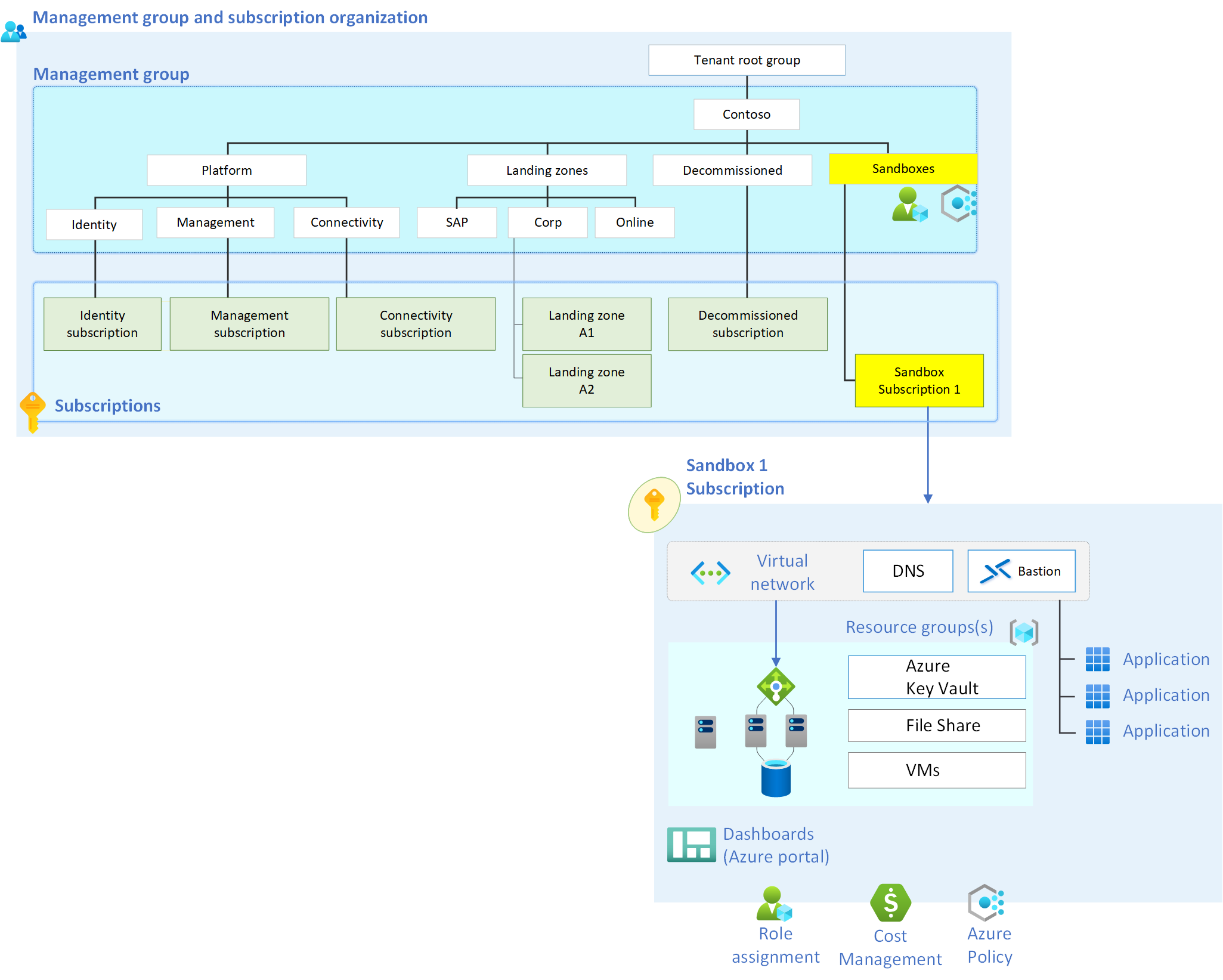

L'immagine seguente mostra il layout del gruppo di gestione e della sottoscrizione.

Inserire la sottoscrizione sandbox nel gruppo di gestione sandbox. Per altre informazioni sui gruppi di gestione e sull'organizzazione delle sottoscrizioni, vedere Aree di progettazione della zona di destinazione e architettura concettuale. I criteri di Azure creati per le sandbox vengono inseriti a livello di gruppo di gestione della sandbox. Gli ambienti sandbox ereditano quindi i criteri di Azure dalla gerarchia dei gruppi di gestione sopra di essi.

Una sottoscrizione sandbox consente di gestire i costi per ogni programma o progetto. È possibile tenere traccia dei costi e annullare facilmente le sandbox quando i budget diminuiscono o quando la sandbox scade.

Rete

Creare la rete di sottoscrizione sandbox adatta alle proprie esigenze. Per mantenere isolato il sandbox, assicurarsi che le reti create all'interno delle sottoscrizioni sandbox non siano state con peering con altre reti all'esterno della sandbox. È possibile usare il criterio nega il peering tra sottoscrizioni di rete virtuale per assicurarsi che ogni sandbox sia il proprio ambiente isolato.

Usare il criterio di creazione di ExpressRoute/VPN/rete WAN virtuale per negare la creazione di gateway ExpressRoute, gateway VPN e rete WAN virtuale hub. Quando si negano queste risorse, si garantisce che le reti di sottoscrizione sandbox rimangano isolate.

Registrazione di controllo

Per motivi di sicurezza, è importante abilitare la registrazione di controllo per un ambiente sandbox. Abilitare un'impostazione di diagnostica che includa almeno le categorie di log di sicurezza e amministrative (controllo) per tutte le sottoscrizioni sandbox. Archiviare i log di controllo in una destinazione centrale, ad esempio l'area di destinazione di Azure, l'area di lavoro Log Analytics predefinita, in modo da poterli esaminare facilmente. In alternativa, è possibile integrarli con una piattaforma SIEM (Security Information and Event Management), ad esempio Microsoft Sentinel. Per altre informazioni, vedere Raccomandazioni relative all'inventario e alla visibilità.

I criteri di Azure inclusi nell'implementazione di riferimento della zona di destinazione su scala aziendale hanno una definizione di criteri di Azure ("Configurare i log attività di Azure per lo streaming nell'area di lavoro Log Analytics specificata") che consente la registrazione di controllo per tutte le sottoscrizioni. Il gruppo di gestione sandbox deve ereditare questo criterio per abilitare la registrazione diagnostica della sottoscrizione sandbox.

Accesso sandbox

L'utente sandbox ha accesso proprietario alla sottoscrizione sandbox. Quando una sandbox viene annullata, rimuovere il controllo degli accessi in base al ruolo proprietario per tutti gli utenti sandbox.

Altre considerazioni

Per garantire prestazioni affidabili ed efficienti dell'ambiente sandbox, considerare i fattori seguenti.

Scadenza sandbox

È possibile annullare o eliminare una sandbox quando necessario. Pianificare una strategia per la rimozione di sandbox per risparmiare sui costi e garantire che la sicurezza rimanga affidabile. Prendere in considerazione la data di scadenza dei costi e della sandbox per determinare quando rimuovere una sandbox. Dopo la scadenza di una sandbox, spostarlo nel gruppo di gestione rimosso .

Costi

Un problema fondamentale per gli ambienti sandbox basati sul cloud è il rilevamento dei costi. Per semplificare il rilevamento, è possibile creare un budget in Gestione costi Microsoft. La funzionalità budget invia avvisi quando la spesa effettiva o la spesa prevista supera una soglia configurata.

Quando si distribuisce una sandbox, è possibile creare un budget di Gestione costi Microsoft e assegnarlo alla sottoscrizione. La funzionalità budget avvisa gli utenti sandbox quando le soglie di spesa superano la percentuale specificata. Ad esempio, è possibile impostare un avviso per quando il budget supera la soglia di spesa del 100%. In tal caso, è possibile annullare o eliminare una sottoscrizione. L'avviso da solo è solo un meccanismo di avviso.

È possibile assegnare un budget a tutte le sandbox. Applicare un budget predefinito usando i criteri di Azure Deploy-Budget a livello di gruppo di gestione sandbox. Impostare il budget predefinito sul costo massimo approvato dall'organizzazione per una sandbox. Il budget predefinito invia avvisi sui costi per qualsiasi sandbox a cui non è assegnato un budget più specifico.

Expiration date

La maggior parte delle organizzazioni vuole scadere ed eliminare sandbox dopo un periodo di tempo. Scadere le sandbox per offrire vantaggi per il controllo dei costi e la sicurezza. Gli ambienti sandbox vengono creati a scopo di test e apprendimento. Dopo che l'utente sandbox esegue il test o ottiene le informazioni desiderate, è possibile scadere la sandbox perché non è più necessaria. Assegnare una data di scadenza a ogni sandbox. Quando viene raggiunta la data, annullare o eliminare la sottoscrizione sandbox.

Quando si crea una sandbox, è possibile inserire un tag di Azure con una data di scadenza nella sottoscrizione. Usare l'automazione per annullare o eliminare la sottoscrizione quando raggiunge la data di scadenza.

Limitare le risorse di Azure

Per offrire l'ambiente di apprendimento più affidabile per gli utenti sandbox, rendere disponibili tutti i servizi di Azure nell'ambiente sandbox. Le sandbox senza restrizioni sono ideali, ma alcune organizzazioni hanno requisiti per limitare i servizi di Azure distribuiti in sandbox. Controllare queste restrizioni tramite Criteri di Azure. Usare i criteri dell'elenco di blocchi dei servizi di Azure per negare la distribuzione di servizi di Azure specifici.

Protezione delle informazioni

La maggior parte delle organizzazioni accetta che è importante mantenere i dati sensibili all'esterno di un ambiente sandbox. La prima linea di difesa per la protezione delle informazioni è la formazione degli utenti. Prima di assegnare un utente a una sandbox, fornire loro dichiarazioni di non responsabilità e informazioni che chiaramente dichiarano di non aggiungere dati sensibili alla sandbox.

Usare Microsoft Purview per fornire la protezione delle informazioni per gli ambienti sandbox. Purview può inviare avvisi se un utente aggiunge dati che l'organizzazione etichetta come sensibili agli ambienti sandbox.