Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

La soluzione di accesso remoto scelta dipende da fattori quali scalabilità, topologia e requisiti di sicurezza. Questo articolo descrive come fornire l'accesso remoto alle macchine virtuali distribuite all'interno di un'architettura della zona di destinazione di Azure. Queste linee guida sono incentrate su Azure Bastion per l'accesso remoto.

Azure offre tecnologie che interagiscono per facilitare l'accesso remoto altamente sicuro alle macchine virtuali:

Azure Bastion è una soluzione PaaS (Platform as a Service) che è possibile usare per accedere alle macchine virtuali tramite un browser o tramite il client SSH o RDP nativo nelle workstation Windows.

L'accesso Just-in-time (JIT) è fornito tramite Microsoft Defender for Cloud.

Opzioni di connettività ibrida, ad esempio Azure ExpressRoute e VPN.

Indirizzo IP pubblico collegato direttamente alla macchina virtuale o tramite una regola NAT tramite un servizio di bilanciamento del carico pubblico di Azure.

Considerazioni sulla progettazione

Quando disponibile, è possibile usare la connettività ibrida esistente alle reti virtuali di Azure tramite ExpressRoute o connessioni VPN da sito a sito (S2S) e da punto a sito (P2S) per fornire l'accesso remoto dalle reti locali alle macchine virtuali Windows e Linux di Azure.

I gruppi di sicurezza di rete (NSG) possono essere usati per proteggere le connessioni SSH e RDP alle macchine virtuali di Azure.

JIT consente l'accesso SSH remoto e RDP tramite Internet senza dover distribuire altre infrastrutture per le macchine virtuali supportate. JIT supporta:

- Macchine virtuali distribuite tramite Azure Resource Manager.

- Macchine virtuali distribuite con modelli di distribuzione classica.

- Macchine virtuali protette da Firewall di Azure nella stessa rete virtuale della macchina virtuale.

- Macchine virtuali protette da firewall di Azure gestiti tramite Azure Firewall Manager.

Azure Bastion offre un ulteriore livello di controllo. Consente una connettività RDP e SSH estremamente sicura e senza interruzioni alle macchine virtuali direttamente dal portale di Azure o client nativo tramite un canale TLS sicuro. Azure Bastion nega anche la necessità di connettività ibrida.

Usare lo SKU (codice prodotto) di Azure Bastion appropriato in base ai requisiti. Per ulteriori informazioni, vedere le impostazioni di configurazione di Azure Bastion .

Consultare le FAQ di Azure Bastion per trovare le risposte alle domande più comuni sul servizio.

Azure Bastion con l'autenticazione Kerberos richiede che sia i controller di dominio sia Azure Bastion si trovino all'interno della stessa rete virtuale. Per ulteriori informazioni, vedere autenticazione Kerberos di Azure Bastion.

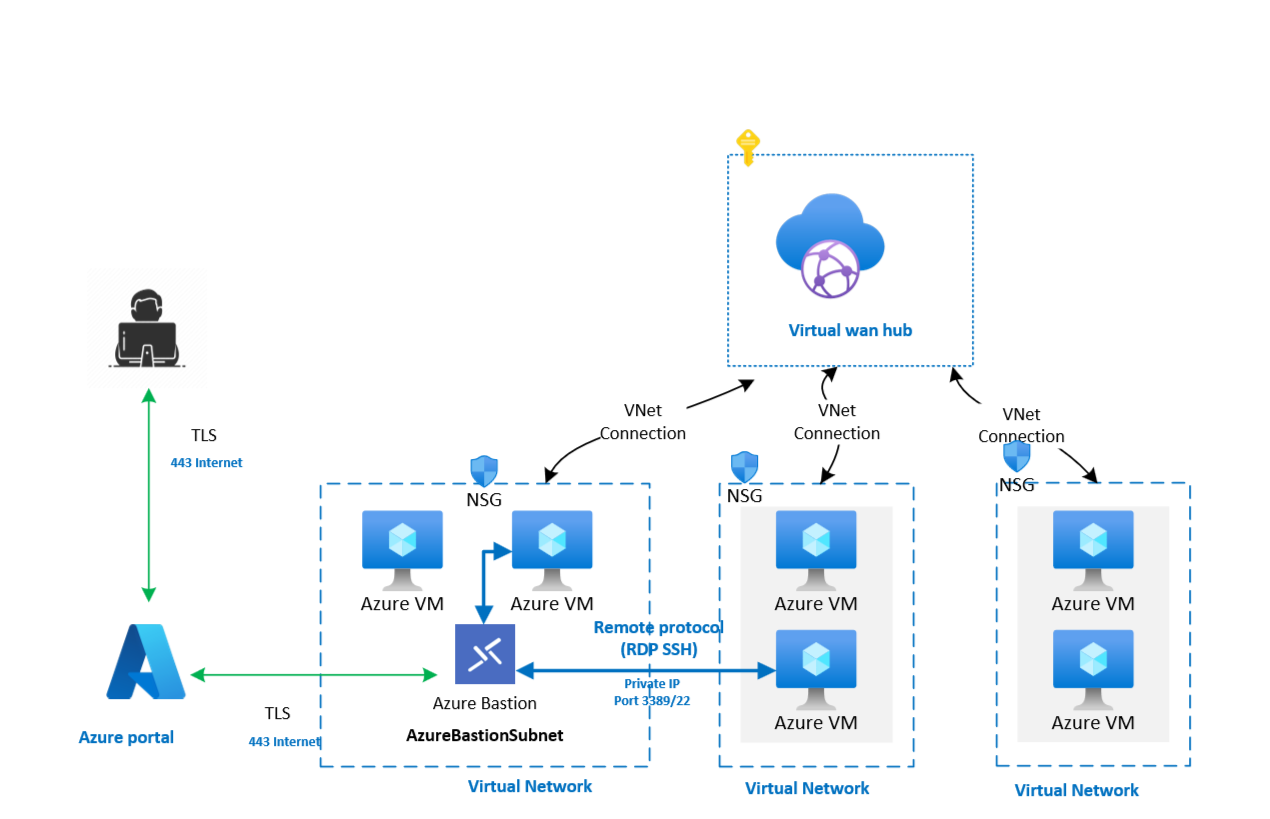

Azure Bastion può essere usato in una topologia della rete WAN virtuale di Azure . Esistono tuttavia alcune limitazioni:

Azure Bastion non può essere distribuito all'interno di un hub virtuale della rete WAN virtuale.

Azure Bastion deve usare lo SKU Premium o Standard. La funzionalità di connessione basata su IP deve essere abilitata nella risorsa Azure Bastion. Per ulteriori informazioni, vedere documentazione sulla connessione basata su IP di Azure Bastion.

Azure Bastion può essere distribuito in qualsiasi rete virtuale spoke connessa a una rete WAN virtuale. Azure Bastion fornisce accesso alle macchine virtuali nella sua rete virtuale tramite connessioni di rete virtuale della Virtual WAN. Può anche fornire l'accesso alle macchine virtuali in altre reti virtuali connesse alla stessa rete WAN virtuale tramite gli hub associati. Una distribuzione di successo richiede l'appropriata configurazione di routing. Ad esempio, è possibile distribuire Azure Bastion usando il modello di estensione dell'hub virtuale .

Lo SKU Standard di Azure Bastion richiede una subnet dedicata (AzureBastionSubnet), mentre lo SKU per sviluppatori non lo fa.

Lo SKU Developer è una versione gratuita, priva di configurazioni e sempre attiva del servizio Azure Bastion. A differenza dello SKU Standard, lo SKU per sviluppatori non è una risorsa dedicata, ma funziona come parte di un pool condiviso e non supporta il peering di rete virtuale.

Mancia

La connessione basata su IP di Azure Bastion consente anche la connettività ai computer locali se esiste una connettività ibrida tra la risorsa Azure Bastion e il computer a cui connettersi. Per altre informazioni, vedere Connettersi a una macchina virtuale tramite un indirizzo IP privato specificato.

Consigli per la progettazione

Per i carichi di lavoro di produzione, implementare l'SKU Azure Bastion Premium o Standard. Per gli ambienti sandbox e di test, usare lo SKU Developer nelle aree selezionate .

Usare la connettività ExpressRoute o VPN esistente per fornire l'accesso remoto alle macchine virtuali di Azure accessibili dalla rete locale.

In una topologia di rete basata sulla rete WAN virtuale in cui è necessario l'accesso remoto alle macchine virtuali tramite Internet, è possibile distribuire Azure Bastion in ogni rete virtuale spoke delle rispettive macchine virtuali.

In alternativa, è possibile distribuire un'istanza centralizzata di Azure Bastion in un singolo spoke nella topologia della rete WAN virtuale. Questa configurazione riduce il numero di istanze di Azure Bastion da gestire nell'ambiente. Questo scenario richiede agli utenti che accedono alle macchine virtuali Windows e Linux tramite Azure Bastion di avere un ruolo di Lettore nella risorsa Azure Bastion e nella rete virtuale spoke scelta. Alcune implementazioni potrebbero avere considerazioni sulla sicurezza o sulla conformità che limitano o impediscono questo requisito. Il diagramma seguente illustra una topologia della rete WAN virtuale di Azure.

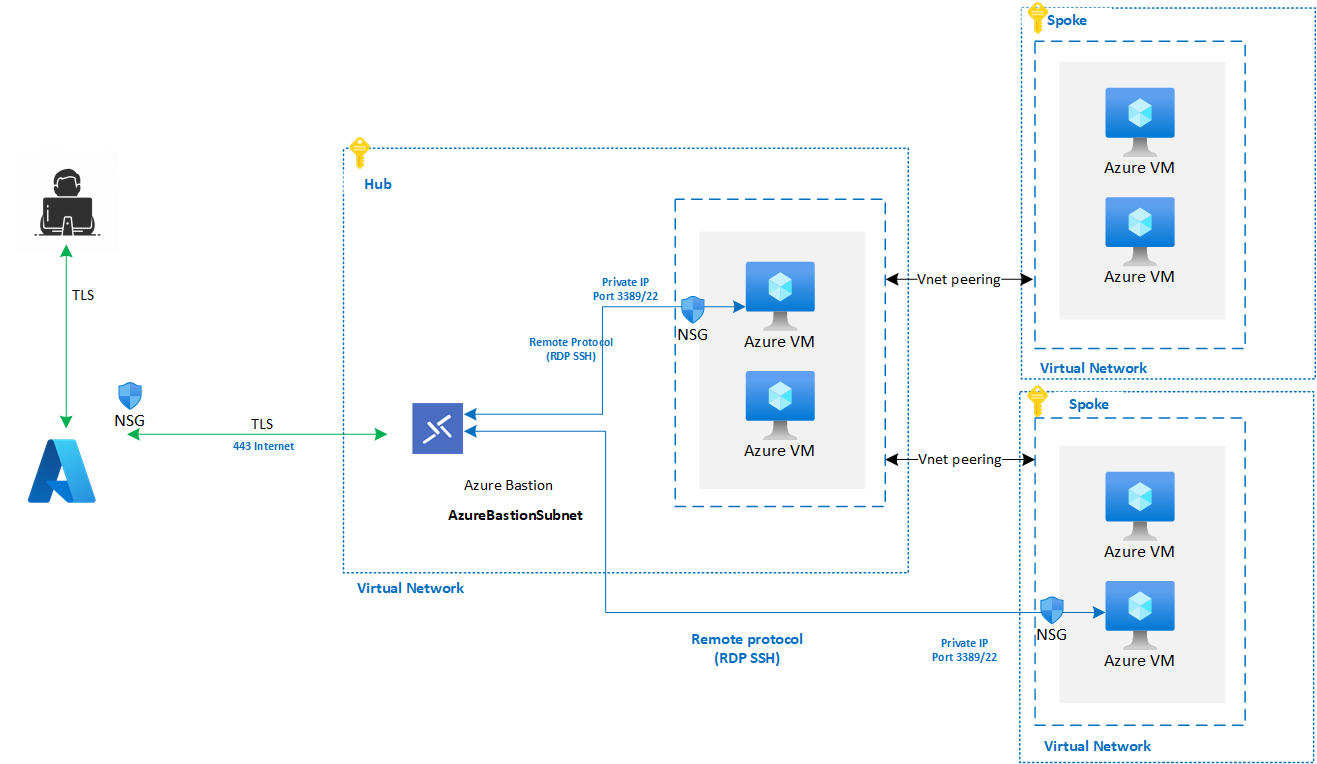

In una topologia di rete hub-spoke in cui è necessario l'accesso remoto alle macchine virtuali di Azure tramite Internet:

- È possibile distribuire un singolo host Azure Bastion nella rete virtuale hub, che può fornire connettività alle macchine virtuali di Azure in reti virtuali spoke tramite peering di rete virtuale. Questa configurazione riduce il numero di istanze di Azure Bastion da gestire nell'ambiente. Questo scenario richiede agli utenti che accedono alle macchine virtuali Windows e Linux tramite Azure Bastion di avere un ruolo di Lettore sulla risorsa Azure Bastion e sulla rete virtuale hub. Alcune implementazioni potrebbero avere considerazioni sulla sicurezza o sulla conformità che limitano o impediscono questo requisito. Il diagramma seguente illustra una topologia hub-spoke di Azure.

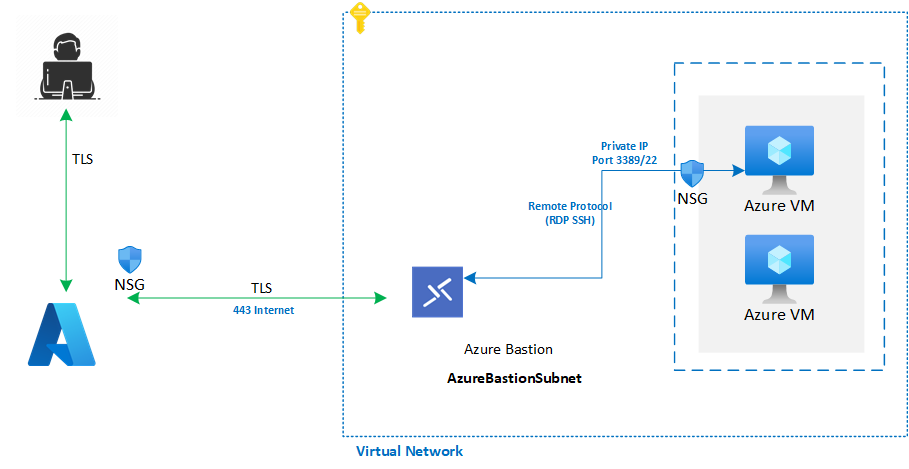

- L'ambiente potrebbe non consentire di assegnare agli utenti il ruolo di Lettore nel ruolo di controllo degli accessi basato sui ruoli (RBAC) sulla risorsa Azure Bastion e sulla rete virtuale hub. Usare lo SKU Basic o Standard di Azure Bastion per fornire connettività alle macchine virtuali all'interno di una rete virtuale spoke. Distribuire un'istanza dedicata di Azure Bastion in ogni rete virtuale spoke che richiede l'accesso remoto. Il diagramma seguente illustra una topologia di rete virtuale autonoma di Azure.

Configurare le regole del gruppo di sicurezza di rete per proteggere Azure Bastion e le macchine virtuali a cui Azure Bastion fornisce connettività. Per ulteriori informazioni, consultare Lavorare con macchine virtuali e gruppi di sicurezza di rete in Azure Bastion.

Configurare i log di diagnostica di Azure Bastion da inviare all'area di lavoro Log Analytics centrale. Per ulteriori informazioni, vedere Abilitare e lavorare con i log delle risorse di Azure Bastion.

Assicurarsi di creare le assegnazioni di ruolo RBAC necessarie per gli utenti o i gruppi che si connettono alle macchine virtuali tramite Azure Bastion.

Se ci si connette alle macchine virtuali Linux tramite SSH, stabilire la connessione con una chiave privata in Azure Key Vault.

Distribuire Azure Bastion, ExpressRoute o accesso VPN per soddisfare esigenze specifiche, come l'accesso di emergenza.

Non abilitare l'accesso remoto alle macchine virtuali Windows e Linux tramite indirizzi IP pubblici collegati direttamente alle macchine virtuali. Non implementare l'accesso remoto senza regole rigide di NSG e firewall.