Azure Rete virtuale Manager nelle zone di destinazione di Azure

Questo articolo descrive come usare Rete virtuale Manager per implementare i principi di progettazione della zona di destinazione di Azure per soddisfare le migrazioni, la modernizzazione e l'innovazione delle applicazioni su larga scala. L'architettura concettuale delle zone di destinazione di Azure consiglia una delle due topologie di rete: una topologia di rete basata su Azure rete WAN virtuale o una topologia di rete basata su un'architettura hub-spoke tradizionale.

È possibile usare Rete virtuale Manager per espandere e implementare modifiche di rete man mano che i requisiti aziendali cambiano nel tempo, ad esempio se è necessaria la connettività ibrida per eseguire la migrazione di applicazioni locali in Azure. In molti casi, è possibile espandere e implementare modifiche di rete senza interrompere le risorse distribuite in Azure.

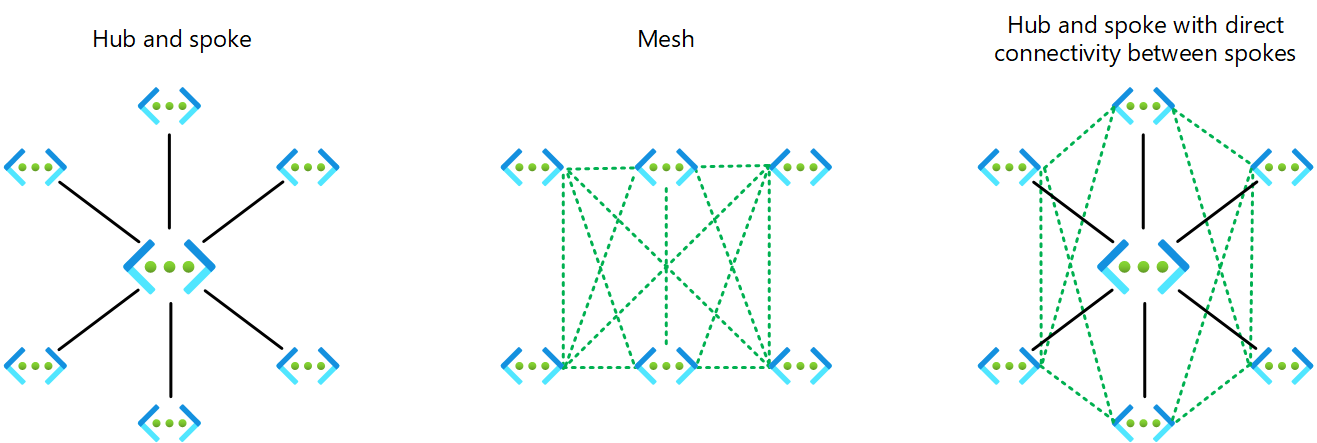

È possibile usare Rete virtuale Manager per creare tre tipi di topologie tra sottoscrizioni per reti virtuali esistenti e nuove:

- Topologia hub-spoke

- Topologia mesh (anteprima)

- Topologia hub-spoke con connettività diretta tra spoke

Rete virtuale Manager supporta rete WAN virtuale in anteprima privata.

Una topologia hub-spoke con connettività diretta in Rete virtuale Manager ha spoke che si connettono direttamente tra loro. La funzionalità del gruppo connesso consente automaticamente e bidirezionalmente la connettività diretta tra reti virtuali spoke nello stesso gruppo di rete. Due gruppi connessi possono avere la stessa rete virtuale.

È possibile usare Rete virtuale Manager per aggiungere in modo statico o dinamico reti virtuali a gruppi di rete specifici. Aggiungere reti virtuali a gruppi di rete specifici per definire e creare la topologia desiderata in base alla configurazione della connettività in Rete virtuale Manager.

È possibile creare più gruppi di rete per isolare gruppi di reti virtuali dalla connettività diretta. Ogni gruppo di rete fornisce la stessa area e supporto in più aree per la connettività spoke-to-spoke. Rimanere entro i limiti definiti da Rete virtuale Manager. Per altre informazioni, vedere domande frequenti su Rete virtuale Manager.

Dal punto di vista della sicurezza, Rete virtuale Manager offre un modo efficiente per applicare regole di amministratore della sicurezza che negano o consentono flussi di traffico centralmente, indipendentemente dalle regole definite nei gruppi di sicurezza di rete. Questa funzionalità consente agli amministratori della sicurezza di rete di applicare i controlli di accesso e consentire ai proprietari delle applicazioni di gestire le proprie regole di livello inferiore nei gruppi di sicurezza di rete.

È possibile usare Rete virtuale Manager per raggruppare le reti virtuali. È quindi possibile applicare configurazioni ai gruppi anziché alle singole reti virtuali. Usare questa funzionalità per gestire contemporaneamente connettività, configurazione e topologia, regole di sicurezza e distribuzione in una o più aree senza perdita di controllo con granularità fine.

È possibile segmentare le reti in base a ambienti, team, località, linee di business o altre funzioni adatte alle proprie esigenze. Per definire gruppi di rete in modo statico o dinamico, creare un set di condizioni che regolano l'appartenenza ai gruppi.

Considerazioni relative alla progettazione

In una distribuzione hub-spoke tradizionale, è possibile creare e gestire manualmente le connessioni peering di rete virtuale. Rete virtuale Manager introduce un livello di automazione per il peering di rete virtuale, che semplifica la gestione su larga scala di topologie di rete complesse come mesh. Per altre informazioni, vedere Panoramica del gruppo di rete.

I requisiti di sicurezza di varie funzioni aziendali determinano la necessità di creare gruppi di rete. Un gruppo di rete è un set di reti virtuali selezionate manualmente o tramite istruzioni condizionali. Quando si crea un gruppo di rete, è necessario specificare un criterio o Rete virtuale Manager può creare un criterio se lo si consente esplicitamente. Questo criterio consente a Rete virtuale Manager di ricevere notifiche sulle modifiche. Per aggiornare le iniziative esistenti di Criteri di Azure, è necessario distribuire le modifiche al gruppo di rete all'interno della risorsa di Rete virtuale Manager.

Per progettare gruppi di rete appropriati, è necessario valutare quali parti della rete condividono caratteristiche di sicurezza comuni. Ad esempio, è possibile creare gruppi di rete per Corporate e Online per gestire la connettività e le regole di sicurezza su larga scala.

Quando più reti virtuali tra le sottoscrizioni dell'organizzazione condividono gli stessi attributi di sicurezza, è possibile usare Rete virtuale Manager per applicarle in modo efficiente. È necessario, ad esempio, inserire tutti i sistemi usati da una business unit come risorse umane o finanze in un gruppo di rete separato perché è necessario applicare regole di amministrazione diverse.

Rete virtuale Manager può applicare centralmente le regole di amministratore della sicurezza, con priorità più alta rispetto alle regole del gruppo di sicurezza di rete applicate a livello di subnet. Questa funzionalità è disponibile in anteprima. Questa funzionalità consente ai team di rete e sicurezza di applicare in modo efficace i criteri aziendali e creare protezioni di sicurezza su larga scala. Consente anche ai team del prodotto di mantenere contemporaneamente il controllo dei gruppi di sicurezza di rete nelle sottoscrizioni della zona di destinazione.

È possibile usare la funzionalità regole di amministratore della sicurezza di Rete virtuale Manager per consentire o negare in modo esplicito flussi di rete specifici indipendentemente dalle configurazioni del gruppo di sicurezza di rete a livello di subnet o di interfaccia di rete. È possibile usare questa funzionalità, ad esempio, per consentire sempre i flussi di rete dei servizi di gestione. I gruppi di sicurezza di rete che i team delle applicazioni controllano non possono eseguire l'override di queste regole.

Suggerimenti per la progettazione

Definire l'ambito di Rete virtuale Manager. Applicare le regole di amministratore della sicurezza che applicano regole a livello di organizzazione al gruppo di gestione radice o al tenant. Questa strategia applica in modo gerarchico le regole automaticamente alle risorse esistenti, alle nuove risorse e a tutti i gruppi di gestione associati.

Creare un'istanza di Rete virtuale Manager nella sottoscrizione Connessione ivity con un ambito del gruppo di gestione radice intermedio, ad esempio Contoso. Abilitare la funzionalità di amministratore della sicurezza in questa istanza. Questa configurazione consente di definire regole di amministratore della sicurezza che si applicano a tutte le reti virtuali e alle subnet nella gerarchia della zona di destinazione di Azure e consente di democratizzare i gruppi di sicurezza di rete ai proprietari e ai team della zona di destinazione dell'applicazione.

Segmentare le reti raggruppando le reti virtuali in modo statico, ovvero un processo manuale o dinamicamente, che è un processo basato su criteri.

Abilitare la connettività diretta tra spoke quando gli spoke selezionati devono comunicare frequentemente, con bassa latenza e velocità effettiva elevata e tra loro e quando gli spoke devono accedere a servizi comuni o appliance virtuali di rete nell'hub.

Abilitare la mesh globale quando tutte le reti virtuali tra aree devono comunicare tra loro.

Assegnare un valore di priorità a ogni regola di amministratore della sicurezza nelle raccolte regole. Minore è il valore, maggiore è la priorità della regola.

Usare le regole di amministratore della sicurezza per consentire o negare in modo esplicito i flussi di rete, indipendentemente dalle configurazioni del gruppo di sicurezza di rete controllate dai team delle applicazioni. Usare le regole di amministratore della sicurezza per delegare completamente il controllo dei gruppi di sicurezza di rete e le relative regole ai team delle applicazioni.