Configurare Bastion per le connessioni client native

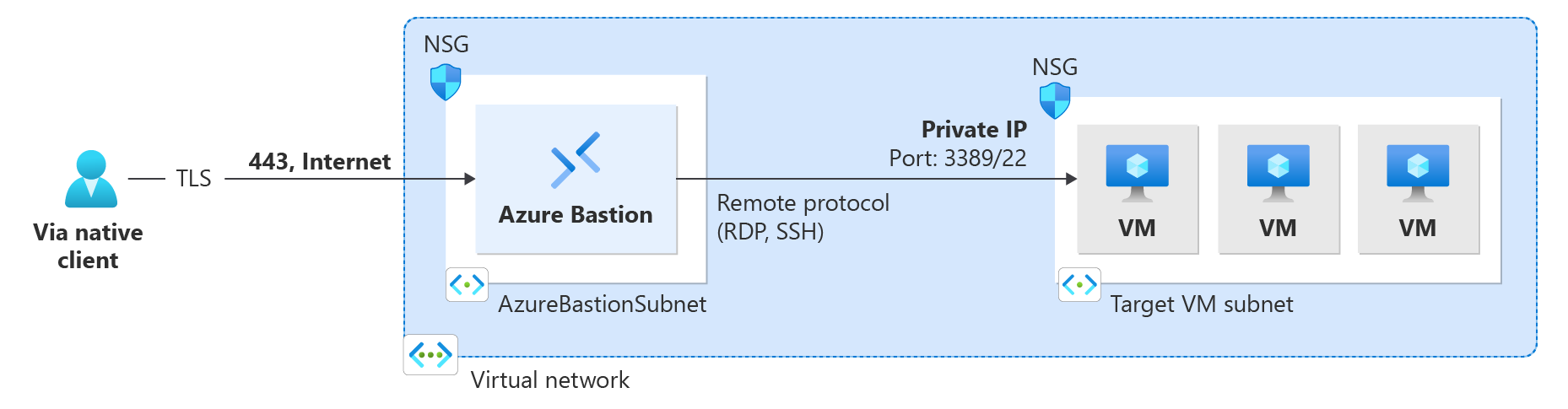

Questo articolo illustra come configurare la distribuzione bastion per accettare connessioni dal client nativo (SSH o RDP) nel computer locale alle macchine virtuali che si trovano nella rete virtuale. La funzionalità client nativa consente di connettersi alle macchine virtuali di destinazione tramite Bastion usando l'interfaccia della riga di comando di Azure ed espande le opzioni di accesso per includere la coppia di chiavi SSH locale e l'ID Microsoft Entra. Inoltre, è anche possibile trasferire file, a seconda del tipo di connessione e del client.

È possibile configurare questa funzionalità modificando una distribuzione Bastion esistente oppure è possibile distribuire Bastion con la configurazione della funzionalità già specificata. Le funzionalità della macchina virtuale durante la connessione tramite client nativo dipendono da ciò che è abilitato nel client nativo.

Nota

La tariffa oraria inizia dal momento in cui viene distribuito Bastion, a prescindere dall'utilizzo dei dati in uscita. Per altre informazioni, vedere Prezzi e SKU. Se si distribuisce Bastion nel corso di un'esercitazione o di un test, è consigliabile eliminare questa risorsa dopo averla usata.

Distribuire Bastion con la funzionalità client nativa

Se Bastion non è già stato distribuito nella rete virtuale, è possibile eseguire la distribuzione con la funzionalità client nativa specificata distribuendo Bastion usando le impostazioni manuali. Per i passaggi, vedere Esercitazione - Distribuire Bastion con impostazioni manuali. Quando si distribuisce Bastion, specificare le impostazioni seguenti:

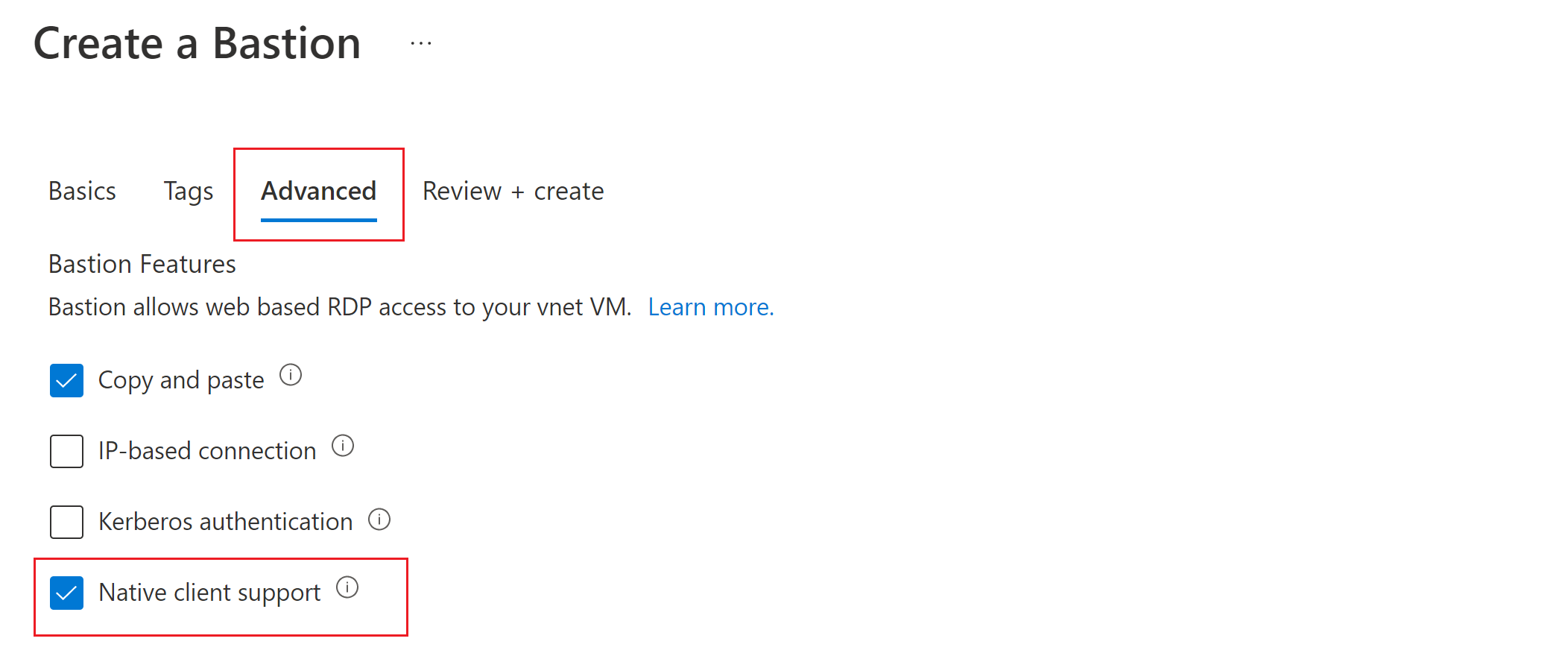

Nella scheda Informazioni di base selezionare Standard per Dettagli istanza -> Livello. Il supporto client nativo richiede lo SKU Standard.

Prima di creare l'host bastion, passare alla scheda Avanzate e selezionare la casella Supporto client nativo, insieme alle caselle di controllo per le altre funzionalità da distribuire.

Selezionare Rivedi e crea per convalidare, quindi selezionare Crea per distribuire l'host Bastion.

Modificare una distribuzione Bastion esistente

Se Bastion è già stato distribuito nella rete virtuale, modificare le impostazioni di configurazione seguenti:

- Passare alla pagina Configurazione per la risorsa Bastion. Verificare che il livello SKU sia Standard. In caso contrario, selezionare Standard.

- Selezionare la casella Supporto client nativo e quindi applicare le modifiche.

Proteggere la connessione client nativa

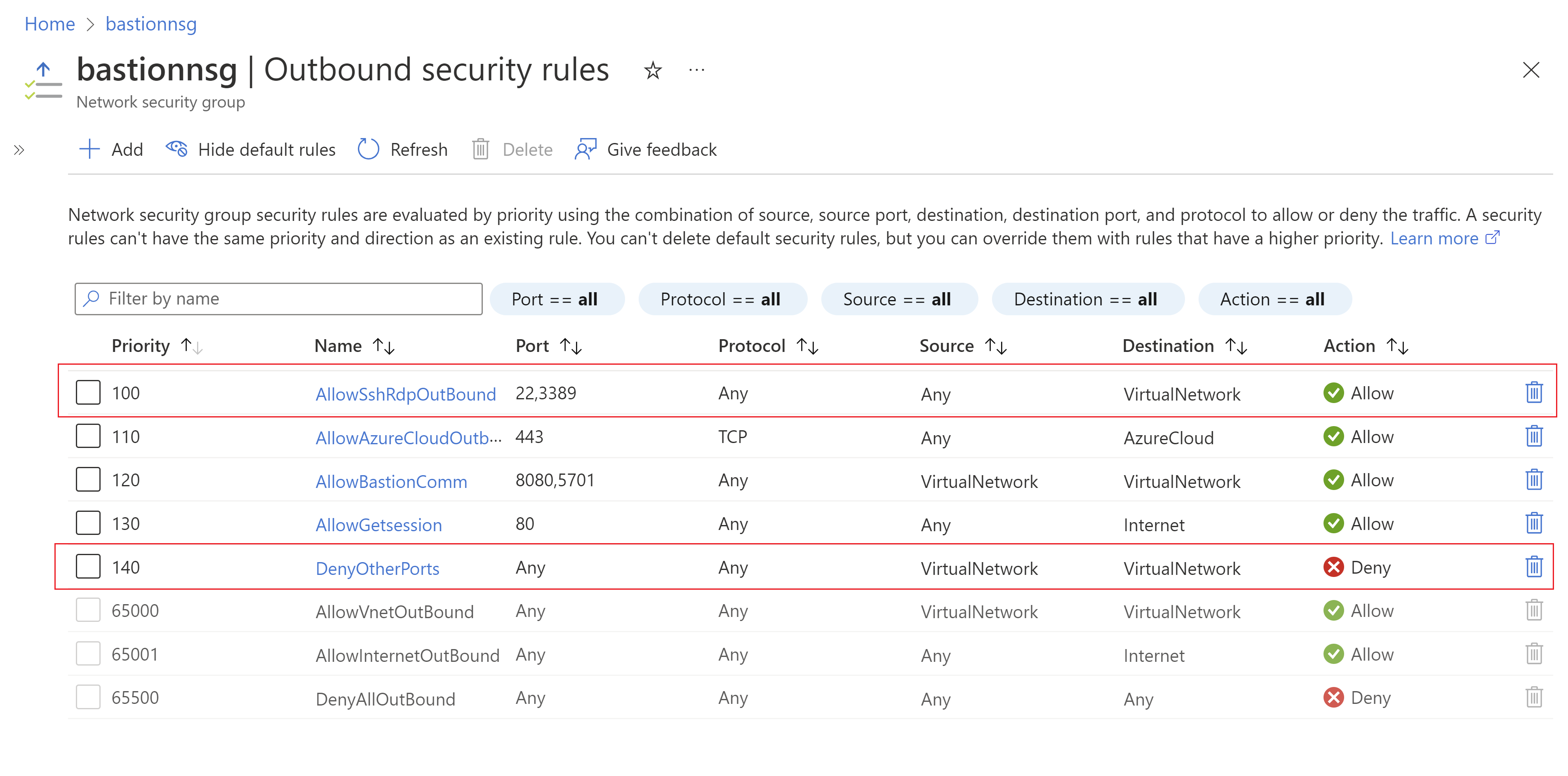

Se si vuole proteggere ulteriormente la connessione client nativa, è possibile limitare l'accesso alle porte fornendo solo l'accesso alla porta 22/3389. Per limitare l'accesso alle porte, è necessario distribuire le regole del gruppo di sicurezza di rete seguenti in AzureBastionSubnet per consentire l'accesso alle porte selezionate e negare l'accesso da qualsiasi altra porta.

Connessione alle macchine virtuali

Dopo aver distribuito questa funzionalità, sono disponibili istruzioni di connessione diverse, a seconda del computer host da cui ci si connette e della macchina virtuale client a cui ci si connette.

Usare la tabella seguente per comprendere come connettersi dai client nativi. Si noti che diverse combinazioni supportate di macchine virtuali native e client di destinazione consentono funzionalità diverse e richiedono comandi specifici.

| Client | Macchina virtuale di destinazione | metodo | Autenticazione Microsoft Entra | Trasferimento di file | Sessioni simultanee di macchine virtuali | Porta personalizzata |

|---|---|---|---|---|---|---|

| Client nativo di Windows | VM Windows | RDP | Sì | Sì | Sì | Sì |

| VM Linux | SSH | Sì | No | Sì | Sì | |

| Qualsiasi macchina virtuale | az network bastion tunnel | No | Sì | No | No | |

| Client nativo Linux | VM Linux | SSH | Sì | No | Sì | Sì |

| Windows o qualsiasi macchina virtuale | az network bastion tunnel | No | Sì | No | No | |

| Altro client nativo (putty) | Qualsiasi macchina virtuale | az network bastion tunnel | No | Sì | No | No |

Limitazioni:

- L'accesso con una chiave privata SSH archiviata in Azure Key Vault non è supportato con questa funzionalità. Prima di accedere a una macchina virtuale Linux usando una coppia di chiavi SSH, scaricare la chiave privata in un file nel computer locale.

- La connessione con un client nativo non è supportata in Cloud Shell.