Eseguire il backup del database SAP ASE (Sybase) nelle macchine virtuali di Azure tramite Backup di Azure

Questo articolo descrive come configurare il backup per i database Sybase (SAP Adaptive Server Enterprise) in esecuzione in macchine virtuali (VM) di Azure nel portale di Azure.

Nota

- Attualmente, l'anteprima pubblica di SAP ASE è disponibile solo in aree pubbliche non statunitensi. Questa funzionalità sarà presto disponibile nelle aree pubbliche degli Stati Uniti. Informazioni sulle aree supportate.

- Informazioni sulle configurazioni e gli scenari supportati per il backup del database SAP ASE nelle macchine virtuali di Azure.

Prerequisiti

Prima di configurare il database SAP ASE per il backup, esaminare i prerequisiti seguenti:

Identificare o creare un insieme di credenziali di Servizi di ripristino nella stessa area e nella stessa sottoscrizione della macchina virtuale che esegue SAP ASE.

Consentire la connettività dalla macchina virtuale a Internet, in modo che possa raggiungere Azure.

La lunghezza combinata del nome della macchina virtuale del server SAP ASE e il nome del gruppo di risorse non supera 84 caratteri per le macchine virtuali di Azure Resource Manager (ARM) e 77 caratteri per le macchine virtuali classiche. Questa limitazione è dovuta al fatto che il servizio riserva alcuni caratteri.

La macchina virtuale ha python >= 3.6.15 (scelta consigliata- Python3.10) e deve essere installato il modulo di richieste di Python. Il sudo python predefinito3 deve eseguire python 3.6.15 o versione successiva. Convalidare eseguendo python3 e sudo python3 nel sistema e verificare quale versione di Python viene eseguita per impostazione predefinita. Deve eseguire la versione richiesta. È possibile modificare la versione collegando Python3 a Python 3.6.15 o versione successiva.

Eseguire lo script di configurazione del backup di SAP ASE (script di preregistrazione) nella macchina virtuale in cui è installato l'ambiente del servizio app, come utente radice. Questo script ottiene il sistema dell'ambiente del servizio app pronto per il backup. Altre informazioni sul flusso di lavoro dello script di preregistrazione.

Eseguire lo script di preregistrazione con il parametro -sn o --skip-network-checks, se l'installazione dell'ambiente del servizio app usa endpoint privati. Informazioni su come eseguire lo script di preregistrazione.

Assegnare i privilegi e le impostazioni seguenti per l'operazione di backup:

Privilegio/Impostazione Descrizione Ruolo operatore Abilitare questo ruolo del database dell'ambiente del servizio app per l'utente del database per creare un utente del database personalizzato per le operazioni di backup e ripristino e passarlo nello script di preregistrazione. Eseguire il mapping dei privilegi di file esterni Abilitare questo ruolo per consentire l'accesso ai file di database. È proprietario di qualsiasi privilegio di database Consente backup differenziali. L'opzione Consenti dump incrementali per il database deve essere True. Tronc log on chkpt privilege Disabilitare questo privilegio per tutti i database da proteggere usando il backup dell'ambiente del servizio app. Consente di eseguire il backup del log del database nell'insieme di credenziali dei servizi di ripristino. Altre informazioni sulla nota SAP - 2921874 - "tronc log on chkpt" nei database con HADR - SAP ASE - SAP for Me. Nota

I backup del log non sono supportati per il database master. Per altri database di sistema, i backup del log possono essere supportati solo se i file di log del database vengono archiviati separatamente dai relativi file di dati. Per impostazione predefinita, i database di sistema vengono creati con file di dati e di log nello stesso dispositivo di database, che impedisce i backup del log. Per abilitare i backup del log, l'amministratore del database deve modificare il percorso dei file di log in un dispositivo separato.

Usare i ruoli predefiniti di Azure per configurare l'assegnazione di backup dei ruoli e l'ambito alle risorse. Il ruolo Collaboratore seguente consente di eseguire l'operazione Configura protezione nella macchina virtuale del database.

Risorsa (controllo di accesso) Ruolo Utente, gruppo o entità servizio Macchina virtuale di Azure di origine che esegue il database dell'ambiente del servizio app Collaboratore macchine virtuali Consente di configurare l'operazione di backup.

Flusso di lavoro di script di preregistrazione

Lo script di preregistrazione è uno script Python eseguito nella macchina virtuale in cui è installato il database SAP ASE. Questo script esegue le operazioni seguenti:

- Crea il gruppo necessario in cui vengono aggiunti gli utenti del plug-in.

- Installa e aggiorna i pacchetti necessari, ad esempio waagent, Python, curl, unzip, Libicu e PythonXML.

- Verifica lo stato di waagent, verifica

wireservereIMDS connectivityverifica la connettività TCP all'ID Microsoft Entra. - Conferma se l'area geografica è supportata.

- Verifica la disponibilità di spazio disponibile per i log, nella directory e

/optnellawaagentdirectory. - Convalida se la versione di Adaptive Server Enterprise (ASE) è supportata.

- Registra nell'istanza SAP usando il nome utente e la password specificati, abilitando la cronologia dei dump, necessaria per le operazioni di backup e ripristino.

- Assicura che la versione del sistema operativo sia supportata.

- Installa e aggiorna i moduli Python necessari, ad esempio richieste e crittografia.

- Crea il file di configurazione del carico di lavoro.

- Configura le directory necessarie in

/optper le operazioni di backup. - Crittografa la password e la archivia in modo sicuro nella macchina virtuale.

Eseguire lo script di pre-registrazione

Per eseguire lo script di preregistrazione per il backup del database SAP ASE, eseguire i comandi bash seguenti:

Scaricare il file script di preregistrazione dell'ambiente del servizio app.

Copiare il file nella macchina virtuale .Copy the file to the virtual machine (VM).

Nota

Sostituire

<script name>nei comandi seguenti con il nome del file di script scaricato e copiato nella macchina virtuale.Convertire lo script nel formato Unix.

dos2unix <script name>Modificare l'autorizzazione del file di script.

Nota

Prima di eseguire il comando seguente, sostituire

/path/to/script/filecon il percorso effettivo del file di script nella macchina virtuale.sudo chmod -R 777 /path/to/script/fileAggiornare il nome dello script.

sudo ./<script name> -usEseguire lo script.

Nota

Prima di eseguire il comando seguente, specificare i valori necessari per i segnaposto.

sudo ./<script name> -aw SAPAse --sid <sid> --sid-user <sid-user> --db-port <db-port> --db-user <db-user> --db-host <private-ip-of-vm> --enable-striping <enable-striping>Elenco di parametri:

<sid>: nome del server dell'ambiente del servizio app richiesto (obbligatorio)<sid-user>: nome utente del sistema operativo in cui viene eseguito il sistema del servizio app (ad esempio,syb<sid>) (obbligatorio)<db-port>: numero di porta del server di database dell'ambiente del servizio app (ad esempio, 4901) (obbligatorio)<db-user>: nome utente del database dell'ambiente del servizio app per la connessione ODBC (ad esempio,sapsa) (obbligatorio)<db-host>: indirizzo IP privato della macchina virtuale (obbligatorio)<enable-striping>: abilita striping (scelte: ['true', 'false'], obbligatorio)<stripes-count>: Numero di striping (impostazione predefinita: '4')<compression-level>: livello di compressione (impostazione predefinita: '101')

Nota

Per trovare

<private-ip-of-vm>, aprire la macchina virtuale nel portale di Azure e controllare l'indirizzo IP privato nella sezione Rete.Visualizzare i dettagli dei parametri.

sudo ./<script name> -aw SAPAse --helpDopo aver eseguito lo script, viene richiesto di specificare la password del database. Specificare la password e premere INVIO per continuare.

Creare un ruolo personalizzato per Backup di Azure

Per creare un ruolo personalizzato per Backup di Azure, eseguire i comandi bash seguenti:

Nota

Dopo ognuno di questi comandi, assicurarsi di eseguire il comando go per eseguire l'istruzione .

Accedere al database usando l'utente del ruolo SSO.

isql -U sapsso -P <password> -S <sid> -XCreare un nuovo ruolo.

create role azurebackup_roleConcedere il ruolo dell'operatore al nuovo ruolo.

grant role oper_role to azurebackup_roleAbilitare autorizzazioni granulari.

sp_configure 'enable granular permissions', 1Accedere al database usando l'utente del ruolo SA.

isql -U sapsa -P <password> -S <sid> -XPassare al database master.

use masterConcedere il privilegio di mapping dei file esterni al nuovo ruolo.

grant map external file to azurebackup_roleAccedere di nuovo usando l'utente del ruolo SSO.

isql -U sapsso -P <password> -S <sid> -XCrea un nuovo utente.

sp_addlogin backupuser, <password>Concedere il ruolo personalizzato all'utente.

grant role azurebackup_role to backupuserImpostare il ruolo personalizzato come predefinito per l'utente.

sp_modifylogin backupuser, "add default role", azurebackup_roleConcedere il proprio privilegio di database al ruolo personalizzato come utente sa .

grant own any database to azurebackup_roleAccedere di nuovo al database come utente sa .

isql -U sapsa -P <password> -S <sid> -XAbilitare l'accesso ai file.

sp_configure "enable file access", 1Abilitare il backup differenziale nel database.

use master go sp_dboption <database_name>, 'allow incremental dumps', true goDisabilitare il log chkpt nel database.

use master go sp_dboption <database_name>, 'trunc log on chkpt', false go

Stabilire la connettività di rete

Per tutte le operazioni, un database SAP ASE in esecuzione in una macchina virtuale di Azure richiede la connettività al servizio Backup di Azure, Archiviazione di Azure e all'ID Microsoft Entra. Questa connettività può essere ottenuta usando endpoint privati o consentendo l'accesso agli indirizzi IP pubblici o ai nomi di dominio completi necessari. La mancata connettività corretta ai servizi di Azure necessari potrebbe causare errori in operazioni come l'individuazione del database, la configurazione del backup, l'esecuzione di backup e il ripristino dei dati.

La tabella seguente elenca le varie alternative che è possibile usare per stabilire la connettività:

| Opzione | Vantaggi | Svantaggi |

|---|---|---|

| Endpoint privati | Consentire i backup tramite indirizzi IP privati nella rete virtuale. Fornire un controllo granulare sul lato rete e insieme di credenziali. |

Comporta costi standard per gli endpoint privati. |

| Tag del servizio gruppo di sicurezza di rete | Più facile da gestire perché le modifiche all'intervallo vengono unite automaticamente. Senza costi aggiuntivi. |

Usato solo con gruppi di sicurezza di rete. Fornisce l'accesso all'intero servizio. |

| Tag FQDN di Firewall di Azure | Più facile da gestire poiché i nomi di dominio completi necessari vengono gestiti automaticamente. | Usato solo con Firewall di Azure. |

| Accesso consentito a FQDN/IP del servizio | Senza costi aggiuntivi. Funziona con tutti i firewall e le appliance di sicurezza di rete. È anche possibile usare gli endpoint di servizio per l'archiviazione. Tuttavia, per Backup di Azure e Microsoft Entra ID, è necessario assegnare l'accesso agli indirizzi IP/FQDN corrispondenti. |

È possibile accedere a un ampio set di indirizzi IP o FQDN. |

| Rete virtuale endpoint di servizio | Utilizzato per Archiviazione di Azure. Offre grandi vantaggi per ottimizzare le prestazioni del traffico del piano dati. |

Non è possibile usare per Microsoft Entra ID, Backup di Azure servizio. |

| Appliance virtuale di rete | Usato per Archiviazione di Azure, Microsoft Entra ID, servizio Backup di Azure. Piano dati - Archiviazione di Azure: *.blob.core.windows.net, *.queue.core.windows.net,*.blob.storage.azure.net Piano di gestione - Microsoft Entra ID: consentire l'accesso ai nomi di dominio completi menzionati nelle sezioni 56 e 59 di Microsoft 365 Common e Office Online. - servizio Backup di Azure: .backup.windowsazure.com Altre informazioni sui tag del servizio Firewall di Azure. |

Aggiunge overhead al traffico del piano dati e riduce la velocità effettiva/prestazioni. |

Le sezioni seguenti illustrano in dettaglio l'utilizzo delle opzioni di connettività.

Endpoint privati

Gli endpoint privati consentono di connettersi in modo sicuro dai server in una rete virtuale all'insieme di credenziali di Servizi di ripristino. L'endpoint privato usa un indirizzo IP dallo spazio indirizzi della rete virtuale per l'insieme di credenziali. Il traffico di rete tra le risorse nella rete virtuale e l'insieme di credenziali passa attraverso la rete virtuale e un collegamento privato nella rete backbone Microsoft. In questo modo si elimina l'esposizione dalla rete Internet pubblica. Altre informazioni sugli endpoint privati per Backup di Azure.

Nota

- Gli endpoint privati sono supportati per Backup di Azure e archiviazione di Azure. Microsoft Entra ID include il supporto per endpoint privati in questa anteprima. Fino a quando non sono disponibili a livello generale, backup di Azure supporta la configurazione del proxy per l'ID Entra Microsoft in modo che non sia necessaria alcuna connettività in uscita per le macchine virtuali dell'ambiente del servizio app. Per altre informazioni, vedere la sezione relativa al supporto proxy.

- L'operazione di download per lo script di pre-registrazione di SAP ASE (script del carico di lavoro dell'ambiente del servizio app) richiede l'accesso a Internet. Tuttavia, nelle macchine virtuali con endpoint privato (PE) abilitato, lo script di pre-registrazione non può scaricare direttamente questi script del carico di lavoro. È quindi necessario scaricare lo script in una macchina virtuale locale o in un'altra macchina virtuale con accesso a Internet e quindi usare SCP o qualsiasi altro metodo di trasferimento per spostarlo nella macchina virtuale abilitata per PE.

Tag del gruppo di sicurezza di rete

Se si usano gruppi di sicurezza di rete (NSG), usare il tag del servizio AzureBackup per consentire l'accesso in uscita a Backup di Azure. Oltre al tag Backup di Azure, è anche necessario consentire la connettività per l'autenticazione e il trasferimento dei dati creando regole del gruppo di sicurezza di rete simili per Microsoft Entra ID e Archiviazione di Azure (archiviazione).

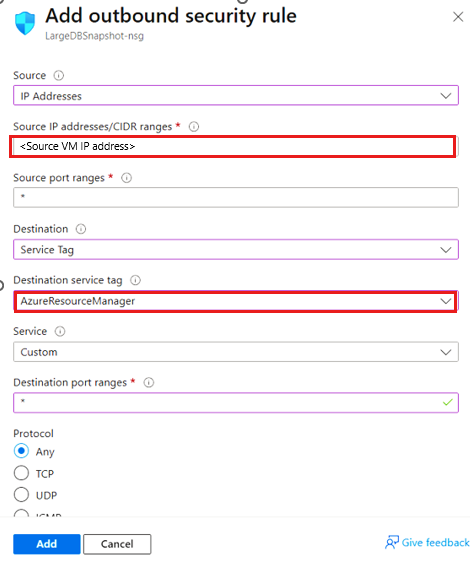

Per creare una regola per il tag Backup di Azure, seguire questa procedura:

- Nella portale di Azure passare a Gruppi di sicurezza di rete e selezionare il gruppo di sicurezza di rete.

- Nel pannello Impostazioni selezionare Regole di sicurezza in uscita.

- Selezionare Aggiungi.

- Immettere tutti i dettagli necessari per la creazione di una nuova regola. Verificare che Destination sia impostato su Tag di servizio e tag del servizio di destinazione sia impostato su

AzureBackup. - Selezionare Aggiungi per salvare la regola di sicurezza in uscita appena creata.

È possibile creare in modo analogo le regole di sicurezza in uscita del gruppo di sicurezza di rete per Archiviazione di Azure e Microsoft Entra ID. Altre informazioni sui tag del servizio.

Tag del Firewall di Azure

Se si usa Firewall di Azure, creare una regola dell'applicazione usando il tag FQDN azureBackup Firewall di Azure. In questo modo si consente l'accesso in uscita a Backup di Azure.

Nota

Backup di Azure attualmente non supporta la regola dell'applicazione abilitata per l'ispezione TLS in Firewall di Azure.

Consentire l'accesso agli intervalli IP del servizio

Se si sceglie di consentire gli indirizzi IP del servizio di accesso, vedere gli intervalli IP nel file JSON. È necessario consentire l'accesso agli indirizzi IP corrispondenti a Backup di Azure, Archiviazione di Azure e MICROSOFT Entra ID.

Accesso consentito a FQDN del servizio

È anche possibile usare gli FQDN seguenti per consentire l'accesso ai servizi richiesti dai server:

| Service | Nomi di dominio a cui accedere | Porti |

|---|---|---|

| Backup di Azure | *.backup.windowsazure.com |

443 |

| Archiviazione di Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Consentire l'accesso ai nomi di dominio completo (FQDN) nelle sezioni 56 e 59 come indicato in questo articolo. |

443 Come applicabile. |

Usare un server proxy HTTP per instradare il traffico

Nota

Attualmente, il proxy HTTP per il traffico MICROSOFT Entra ID è supportato solo per il database SAP ASE. Se è necessario rimuovere i requisiti di connettività in uscita (per il traffico Backup di Azure e Archiviazione di Azure) per i backup del database tramite Backup di Azure nelle macchine virtuali dell'ambiente del servizio app, usare altre opzioni, ad esempio endpoint privati.

Usare un server proxy HTTP per il traffico microsoft Entra ID

Per usare un server proxy HTTP per instradare il traffico per Microsoft Entra ID, seguire questa procedura:

Nel database passare alla

opt/msawb/bincartella .Creare un nuovo file JSON denominato

ExtensionSettingsOverrides.json.Aggiungere una coppia chiave-valore al file JSON come segue:

{ "UseProxyForAAD":true, "UseProxyForAzureBackup":false, "UseProxyForAzureStorage":false, "ProxyServerAddress":"http://xx.yy.zz.mm:port" }Modificare le autorizzazioni e la proprietà del file come indicato di seguito:

chmod 750 ExtensionSettingsOverrides.json chown root:msawb ExtensionSettingsOverrides.json

Nota

Non è necessario riavviare alcun servizio. Il servizio Backup di Azure tenterà di instradare il traffico di Microsoft Entra ID tramite il server proxy indicato nel file JSON.

Usare le regole in uscita

Se l'impostazione firewall o gruppo di sicurezza di rete blocca il management.azure.com dominio dalla macchina virtuale di Azure, i backup degli snapshot avranno esito negativo.

Creare la regola in uscita seguente e consentire al nome di dominio di eseguire il backup del database. Informazioni su come creare le regole in uscita.

Origine: indirizzo IP della macchina virtuale.

Destinazione: tag del servizio.

Tag del servizio di destinazione: AzureResourceManager

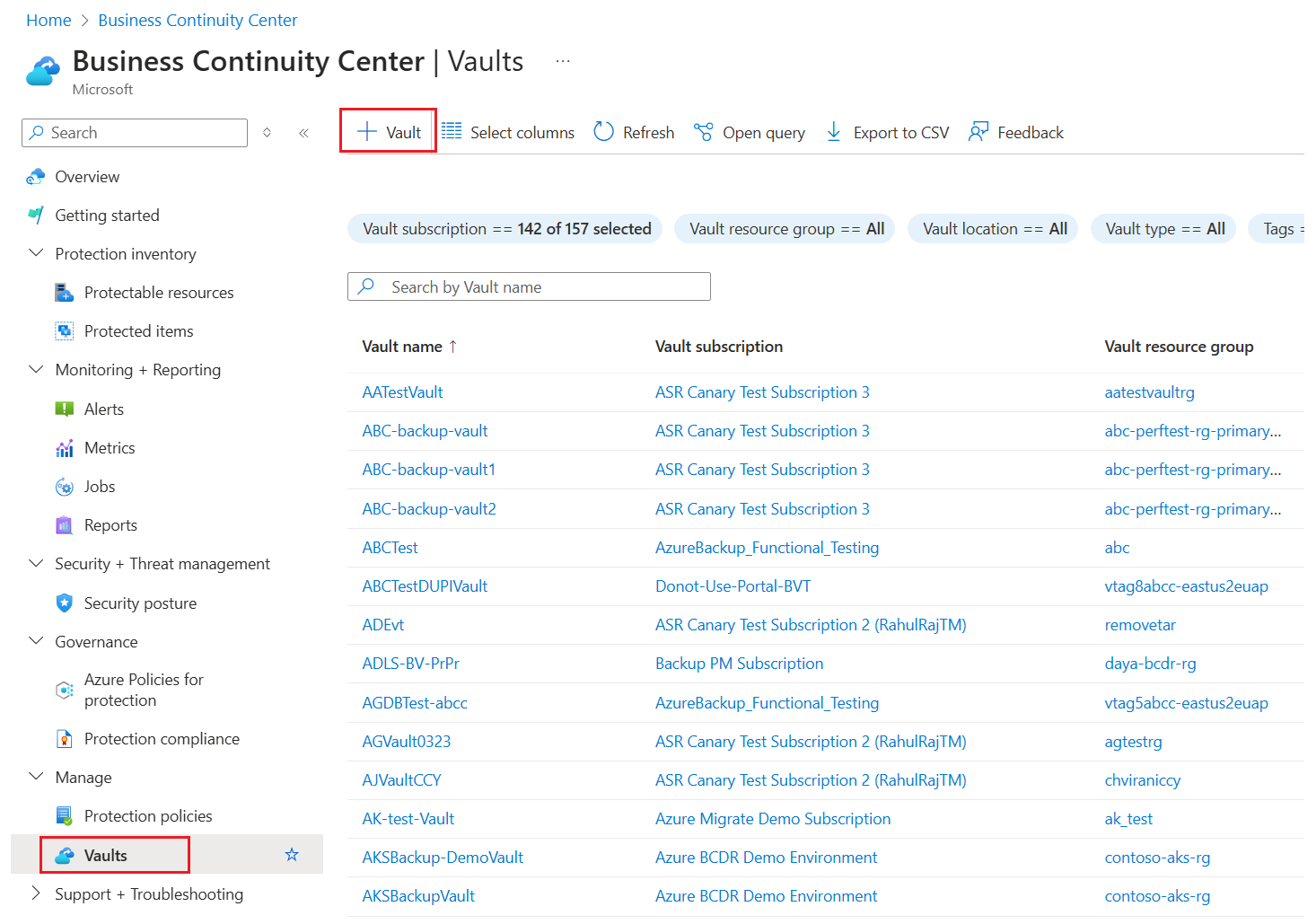

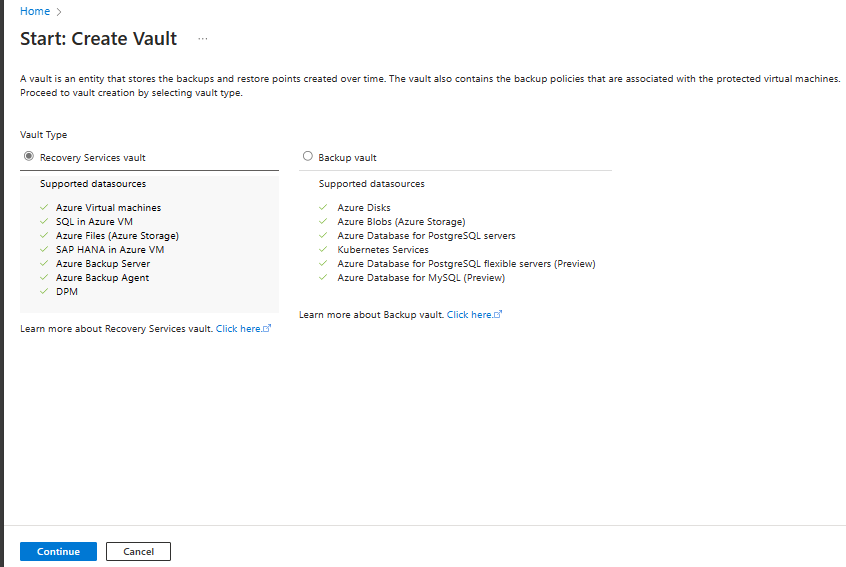

Creare un insieme di credenziali di Servizi di ripristino

Un insieme di credenziali di Servizi di ripristino è un'entità di gestione che archivia i punti di ripristino creati nel tempo e fornisce un'interfaccia per l'esecuzione di operazioni correlate al backup. Queste operazioni includono l'esecuzione di backup su richiesta, l'esecuzione di ripristini e la creazione di criteri di backup.

Per creare un insieme di credenziali dei servizi di ripristino:

Accedere al portale di Azure.

Cercare Centro continuità aziendale e quindi passare al dashboard del Centro continuità aziendale.

Nel riquadro Insieme di credenziali selezionare +Insieme di credenziali.

Selezionare Insieme di credenziali di Servizi di ripristino>Continua.

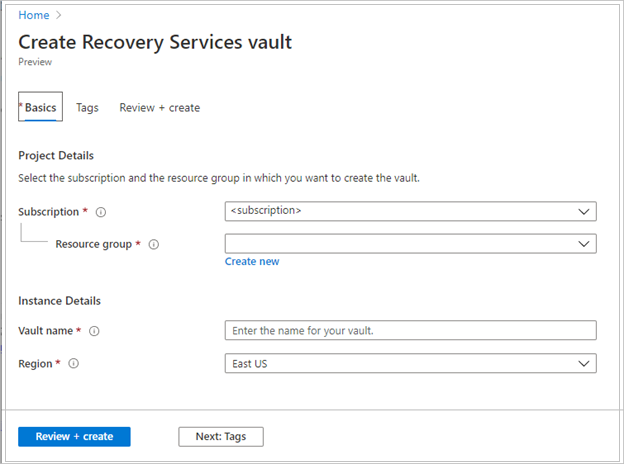

Nel riquadro Insieme di credenziali di Servizi di ripristino immettere i valori seguenti:

Sottoscrizione: selezionare la sottoscrizione da usare. Se si è un membro di una sola sottoscrizione, verrà visualizzato tale nome. Se non si è certi della sottoscrizione da usare, usare la sottoscrizione predefinita. Sono disponibili più opzioni solo se l'account aziendale o dell'istituto di istruzione è associato a più sottoscrizioni di Azure.

Gruppo di risorse: usare un gruppo di risorse esistente oppure crearne uno nuovo. Per visualizzare un elenco dei gruppi di risorse disponibili nella sottoscrizione, selezionare Usa esistente e quindi selezionare una risorsa nell'elenco a discesa. Per creare un nuovo gruppo di risorse, selezionare Crea nuovo e quindi immettere il nome. Per altre informazioni sui gruppi di risorse, vedere Panoramica di Azure Resource Manager.

Nome dell'insieme di credenziali: immettere un nome descrittivo per identificare l'insieme di credenziali. Il nome deve essere univoco nella sottoscrizione di Azure. Specificare un nome con un minimo di 2 caratteri e un massimo di 50 caratteri. Il nome deve iniziare con una lettera e deve contenere solo lettere, numeri e trattini.

Area: selezionare l'area geografica per l'insieme di credenziali. Per poter creare un insieme di credenziali per proteggere qualsiasi origine dati, l'insieme di credenziali deve trovarsi nella stessa area dell'origine dati.

Importante

In caso di dubbi sulla posizione dell'origine dati, chiudere la finestra. Passare all'elenco delle risorse nel portale. Se si hanno origini dati in più aree, creare un insieme di credenziali di Servizi di ripristino per ogni area. Creare l'insieme di credenziali nella prima località prima di crearne uno in un'altra. Non è necessario specificare gli account di archiviazione per archiviare i dati di backup. Questo aspetto viene gestito automaticamente dall'insieme di credenziali di Servizi di ripristino e da Backup di Azure.

Dopo avere specificato i valori, selezionare Rivedi e crea.

Per completare la creazione dell'insieme di credenziali di Servizi di ripristino, selezionare Crea.

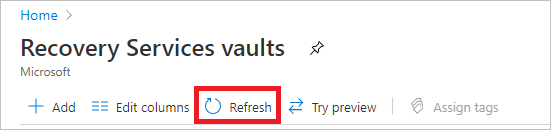

La creazione dell'insieme di credenziali di Servizi di ripristino può richiedere del tempo. Monitorare le notifiche di stato nell'area Notifiche in alto a destra. Al termine della creazione, l'insieme di credenziali verrà visualizzato nell'elenco degli insiemi di credenziali dei servizi di ripristino. Se l'insieme di credenziali non viene visualizzato, selezionare Aggiorna.

Nota

Backup di Azure supporta ora insiemi di credenziali non modificabili che consentono di assicurarsi che dopo la creazione i punti di ripristino non possano essere eliminati prima della scadenza in base ai criteri di backup. È possibile rendere irreversibile l'immutabilità per la massima protezione dei dati di backup da varie minacce, tra cui attacchi ransomware e attori malintenzionati. Altre informazioni.

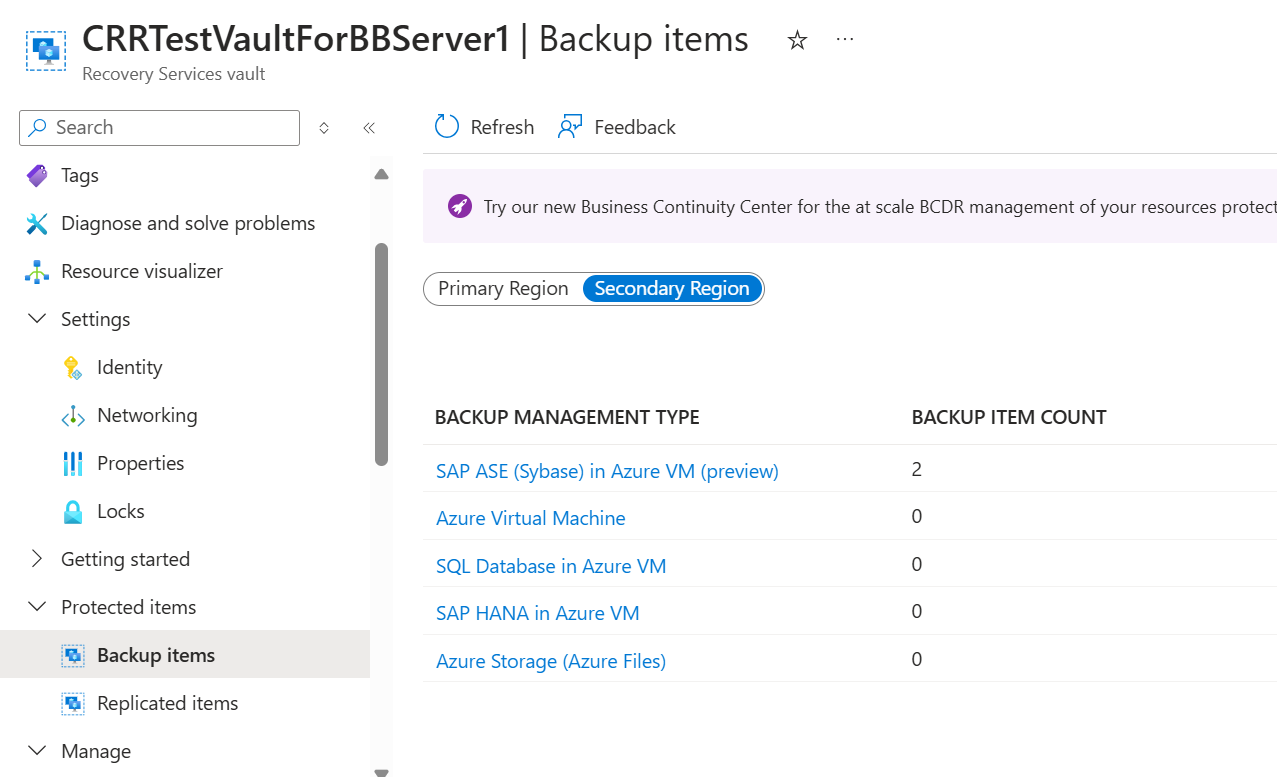

Abilitare il ripristino tra aree

Nell'insieme di credenziali di Servizi di ripristino è possibile abilitare il ripristino tra aree. Informazioni su come attivare il ripristino tra aree.

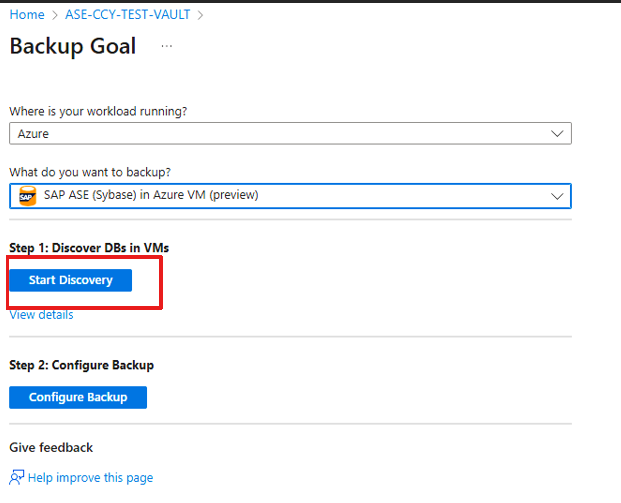

Individuare i database

Per individuare i database SAP ASE, seguire questa procedura:

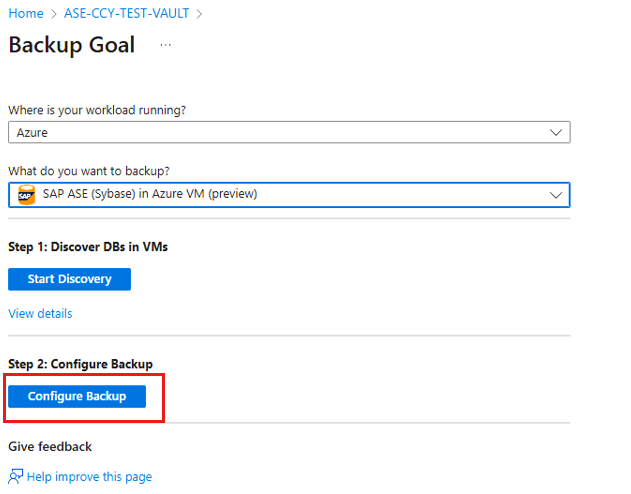

Passare all'insieme di credenziali di Servizi di ripristino e quindi selezionare + Backup.

Nell'obiettivo di backup selezionare SAP ASE (Sybase) nella macchina virtuale di Azure (anteprima) come tipo di origine dati.

Selezionare Avvia individuazione. Viene avviata l'individuazione delle macchine virtuali Linux non protette nell'area dell'insieme di credenziali.

Nota

- Le VM non protette verranno visualizzate nel portale dopo l'individuazione, elencate per nome e gruppo di risorse.

- Se una macchina virtuale non è elencata come previsto, verificare se è già stato eseguito il backup in un insieme di credenziali.

- Più macchine virtuali possono avere lo stesso nome, ma in questo caso appartengono a gruppi di risorse differenti.

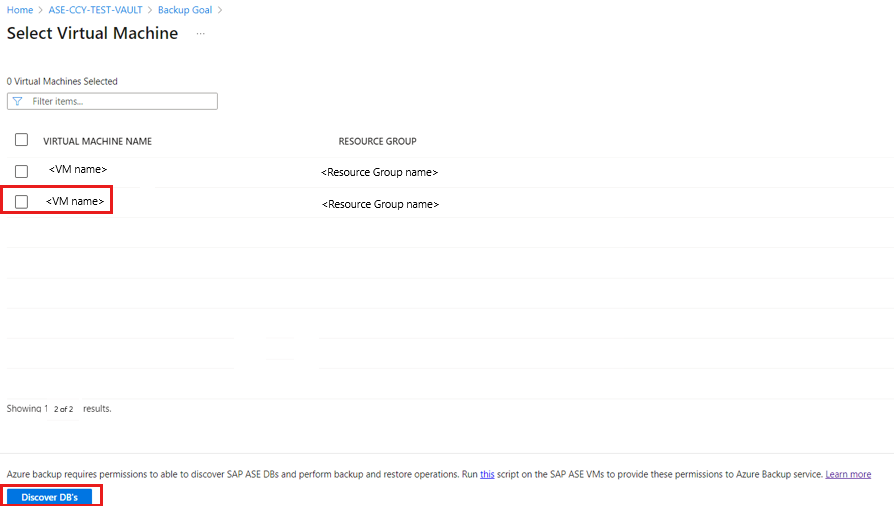

Nel pannello Seleziona Macchine virtuali scaricare lo script di pre-post che fornisce le autorizzazioni per il servizio Backup di Azure per accedere alle macchine virtuali SAP ASE per l'individuazione del database.

Eseguire lo script in ogni macchina virtuale che ospita i database SAP ASE di cui si vuole eseguire il backup.

Dopo aver eseguito lo script nelle macchine virtuali, nel pannello Seleziona Macchine virtuali selezionare le macchine virtuali e quindi selezionare Individua database.

Backup di Azure individua tutti i database SAP ASE nella macchina virtuale. Durante l'individuazione, Backup di Azure registra la VM con l'insieme di credenziali e installa l'estensione. Nel database non vengono installati agenti.

Configurare il backup del database SAP ASE (Sybase)

Per configurare l'operazione di backup per il database SAP ASE, seguire questa procedura:

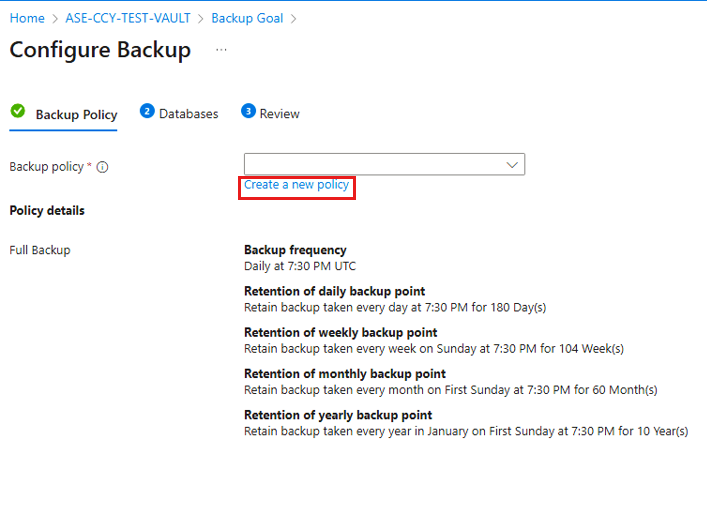

2.In Criteri di backup selezionare Crea un nuovo criterio per i database.

Un criterio di backup definisce quando vengono acquisiti i backup e per quanto tempo vengono conservati.

- Un criterio viene creato a livello di insieme di credenziali.

- Più insiemi di credenziali possono usare gli stessi criteri di backup, ma è necessario applicare i criteri di backup a ogni insieme di credenziali.

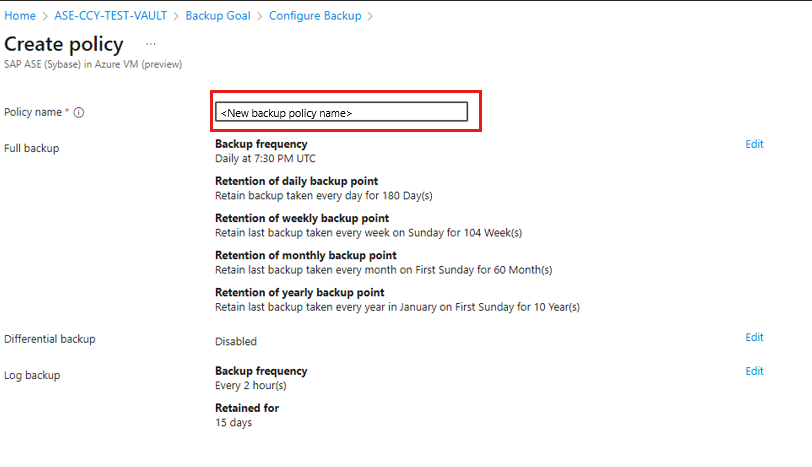

In Nome criterio specificare un nome per il nuovo criterio.

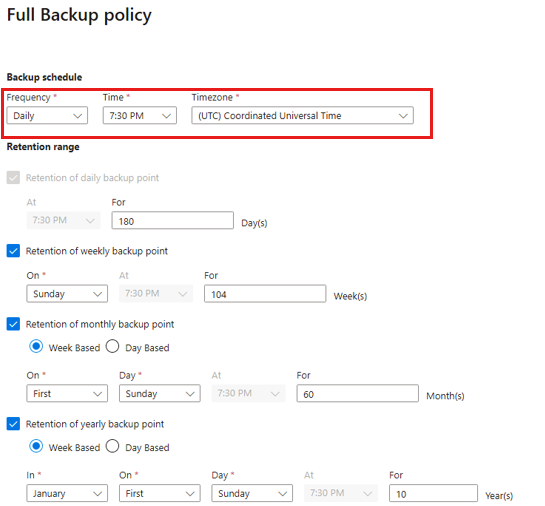

Nel criterio Backup completo selezionare una frequenza di backup e quindi selezionare Giornaliera o Settimanale in base alle esigenze.

Giornaliero: selezionare l'ora e il fuso orario in cui inizia il processo di backup.

Nota

- È necessario eseguire un backup completo. Non è possibile disattivare questa opzione.

- Passare a Criteri di backup completo per visualizzare le impostazioni dei criteri.

- Se si sceglie di eseguire backup completi giornalieri, non è possibile creare backup differenziali.

Settimanale: selezionare il giorno della settimana, l'ora e il fuso orario in cui viene eseguito il processo di backup.

Lo screenshot seguente mostra la pianificazione del backup per i backup completi.

Nell'intervallo di conservazione definire l'intervallo di conservazione per il backup completo.

Nota

- Per impostazione predefinita, sono selezionate tutte le opzioni. Cancellare i limiti dell'intervallo di conservazione che non si vuole usare e impostare quelli desiderati.

- Il periodo di conservazione minimo di qualsiasi tipo di backup (completo/differenziale/del log) è di sette giorni.

- I punti di recupero vengono contrassegnati per la conservazione, in base al relativo intervallo. Ad esempio, se si seleziona un backup completo giornaliero, viene attivato solo un backup completo ogni giorno.

- Il backup di un giorno specifico viene contrassegnato e conservato in base all'intervallo e all'impostazione di conservazione settimanale.

- L'intervallo di conservazione mensile e annuale si comporta allo stesso modo.

Nel criterio Backup completo selezionare OK per accettare le impostazioni.

Selezionare backup differenziale per aggiungere un criterio differenziale.

Nel criterio Backup differenziale selezionare Abilita per aprire i controlli frequenza e conservazione.

Nota

- Al massimo, è possibile attivare un backup differenziale al giorno.

- I backup differenziali possono essere conservati al massimo per 180 giorni. Se è necessario conservarli più a lungo, usare i backup completi.

Selezionare OK per salvare il criterio e tornare alla pagina Criteri di backup .

Selezionare Backup del log per aggiungere un criterio per i backup del log delle transazioni.

In Backup log selezionare Abilita per impostare la frequenza e i controlli di conservazione.

Nota

- I backup del log iniziano a fluire solo dopo il corretto completamento di un backup completo.

- Ogni backup del log viene concatenato al backup completo precedente per formare una catena di recupero. Questo backup completo viene conservato fino alla scadenza della conservazione dell'ultimo backup del log. Questo potrebbe significare che il backup completo viene mantenuto per un periodo aggiuntivo per assicurarsi che tutti i log possano essere ripristinati. Si supponga che un utente abbia un backup completo settimanale, un log differenziale giornaliero e 2 ore. Vengono tutti conservati per 30 giorni. Tuttavia, l'intero settimanale può essere effettivamente pulito/eliminato solo dopo che il backup completo successivo è disponibile, ovvero dopo 30 + 7 giorni. Ad esempio, un backup completo settimanale viene eseguito il 16 novembre. In base ai criteri di conservazione, deve essere conservato fino al 16 dicembre. L'ultimo backup del log per questa versione completa si verifica prima del successivo completo in programma, il 22 novembre. Questo log è disponibile fino al 22 dicembre e fino a quel momento non sarà possibile eliminare il backup completo del 16 novembre. Il backup completo del 16 novembre, quindi, viene mantenuto fino al 22 dicembre.

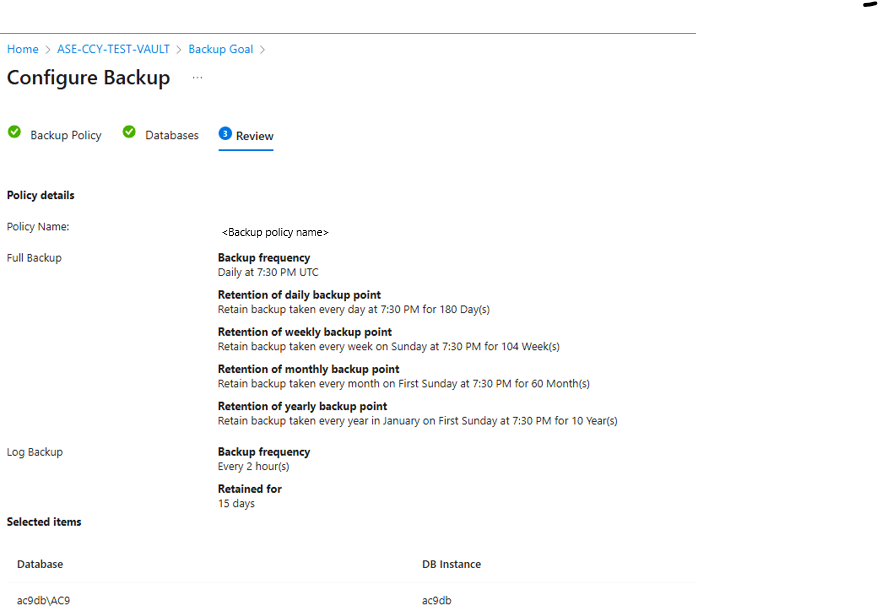

In Configura backup selezionare i nuovi criteri in Criteri di backup e quindi selezionare Aggiungi.

Selezionare Configura backup.

In Selezionare gli elementi di cui eseguire il backup selezionare Database per la protezione e quindi selezionare Avanti.

Esaminare la configurazione del backup.

Selezionare Abilita backup per avviare l'operazione di backup.

Eseguire un backup su richiesta

Per eseguire backup su richiesta, seguire questa procedura:

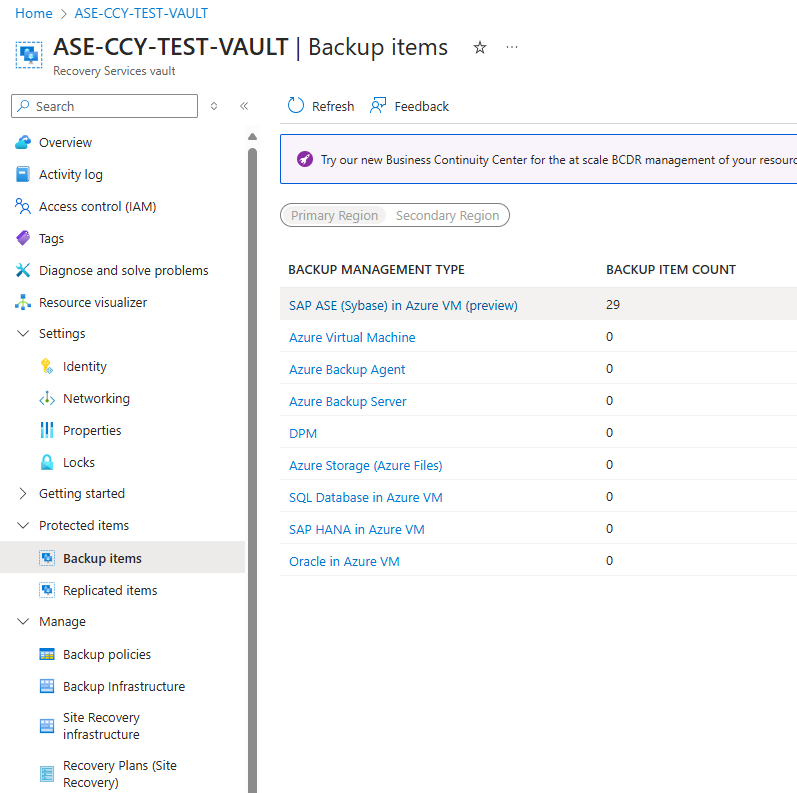

Passare all'insieme di credenziali di Servizi di ripristino e selezionare Elementi di backup.

Nel pannello Elementi di backup selezionare Il tipo di gestione backup come AMBIENTE del servizio app SAP (Sybase) nella macchina virtuale di Azure.

Selezionare Visualizza i dettagli del database per il backup su richiesta.

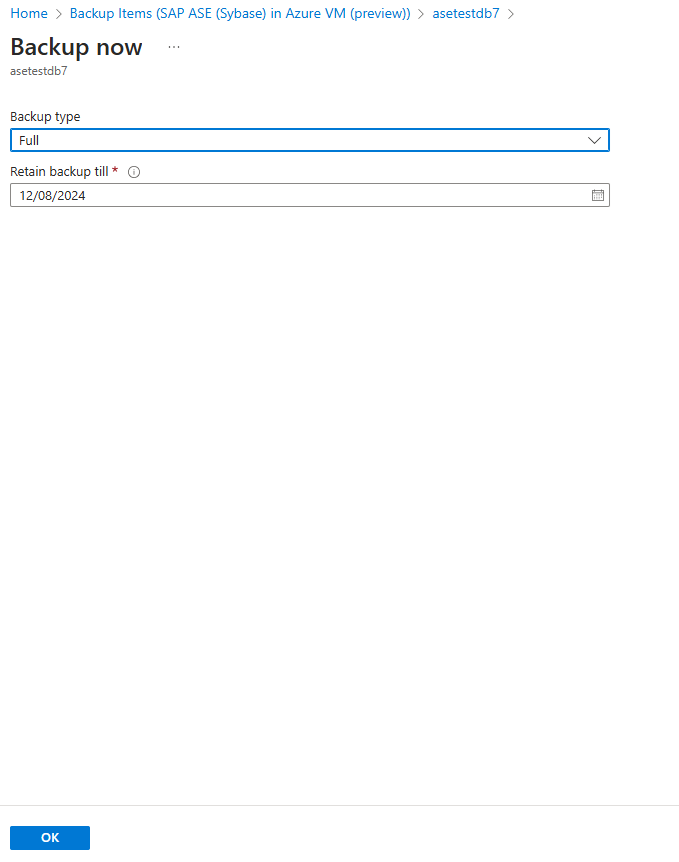

Selezionare Backup now per eseguire il backup su richiesta.

Nel riquadro Backup now (Esegui backup adesso) scegliere il tipo di backup che si vuole eseguire e quindi selezionare OK. Il periodo di conservazione di questo backup è determinato dal tipo di backup su richiesta che si vuole eseguire.

- I backup completi su richiesta vengono conservati per un minimo di 45 giorni e un massimo di 99 anni.

- I backup differenziali su richiesta vengono conservati in base al set di conservazione dei log nei criteri.