Impostare un’origine dell’identità esterna per il server vCenter

In soluzione Azure VMware, il server VMware vCenter ha un account utente locale predefinito denominato CloudAdmin a cui è assegnato il ruolo CloudAdmin. È possibile configurare utenti e gruppi in Windows Server Active Directory con il ruolo CloudAdmin per il cloud privato. In generale, il ruolo CloudAdmin crea e gestisce i carichi di lavoro nel cloud privato. In soluzione Azure VMware, tuttavia, il ruolo CloudAdmin ha privilegi del server vCenter diversi da altre soluzioni cloud VMware e distribuzioni locali.

Importante

L'account utente CloudAdmin locale deve essere usato come account di accesso di emergenza per scenari di "break glass" nel cloud privato. Non è progettato per essere usato per le attività amministrative quotidiane o per l'integrazione con altri servizi.

In una distribuzione locale del server vCenter e di ESXi, l'amministratore può accedere all'account del server administrator@vsphere.local vCenter e all'account radice ESXi. L'amministratore potrebbe anche essere assegnato a più utenti e gruppi di Windows Server Active Directory.

In una distribuzione soluzione Azure VMware, l'amministratore non ha accesso all'account utente Amministratore o all'account radice ESXi. L'amministratore può tuttavia assegnare utenti e gruppi di Windows Server Active Directory al ruolo CloudAdmin nel server vCenter. Il ruolo CloudAdmin non dispone delle autorizzazioni per aggiungere un'origine di identità come un server LDAP (Lightweight Directory Access Protocol) locale o LDAP (LDAPS) sicuro al server vCenter. È tuttavia possibile usare i comandi Esegui per aggiungere un'origine di identità e assegnare il ruolo CloudAdmin a utenti e gruppi.

Un account utente in un cloud privato non può accedere o gestire componenti di gestione specifici supportati e gestiti da Microsoft. Gli esempi includono cluster, host, archivi dati e commutatori virtuali distribuiti.

Nota

In soluzione Azure VMware, il dominio single sign-on (SSO) vsphere.local viene fornito come risorsa gestita per supportare le operazioni della piattaforma. Non è possibile usarlo per creare o gestire gruppi e utenti locali, ad eccezione di quelli forniti per impostazione predefinita con il cloud privato.

È possibile configurare il server vCenter per usare un servizio directory LDAP (Lightweight Directory Access Protocol) esterno per autenticare gli utenti. Un utente può accedere usando le credenziali o le credenziali dell'account Active Directory di Windows Server da un server LDAP di terze parti. L'account può quindi essere assegnato a un ruolo del server vCenter, ad esempio in un ambiente locale, per fornire l'accesso basato sui ruoli per gli utenti del server vCenter.

In questo articolo vengono illustrate le operazioni seguenti:

- Esportare un certificato per l'autenticazione LDAPS. (opzionale)

- Caricare il certificato LDAPS nell'archiviazione BLOB e generare un URL di firma di accesso condiviso. (opzionale)

- Configurare il DNS NSX per la risoluzione nel dominio di Active Directory di Windows Server.

- Aggiungere Windows Server Active Directory usando LDAPS (sicuro) o LDAP (non protetto).

- Aggiungere un gruppo di Windows Server Active Directory esistente al gruppo CloudAdmin.

- Elencare tutte le origini di identità esterne esistenti integrate con l'accesso SSO del server vCenter.

- Assegnare ruoli aggiuntivi del server vCenter alle identità di Active Directory di Windows Server.

- Rimuovere un gruppo di Active Directory di Windows Server dal ruolo CloudAdmin.

- Rimuovere tutte le origini di identità esterne esistenti.

Nota

I passaggi per esportare il certificato per l'autenticazione LDAPS e caricare il certificato LDAPS nell'archivio BLOB e generare un URL di firma di accesso condiviso sono facoltativi. Se il

SSLCertificatesSasUrlparametro non viene specificato, il certificato viene scaricato automaticamente dal controller di dominio tramite iPrimaryUrlparametri oSecondaryUrl. Per esportare e caricare manualmente il certificato, è possibile specificare ilSSLCertificatesSasUrlparametro e completare i passaggi facoltativi.Eseguire i comandi uno alla volta nell'ordine descritto nell'articolo.

Prerequisiti

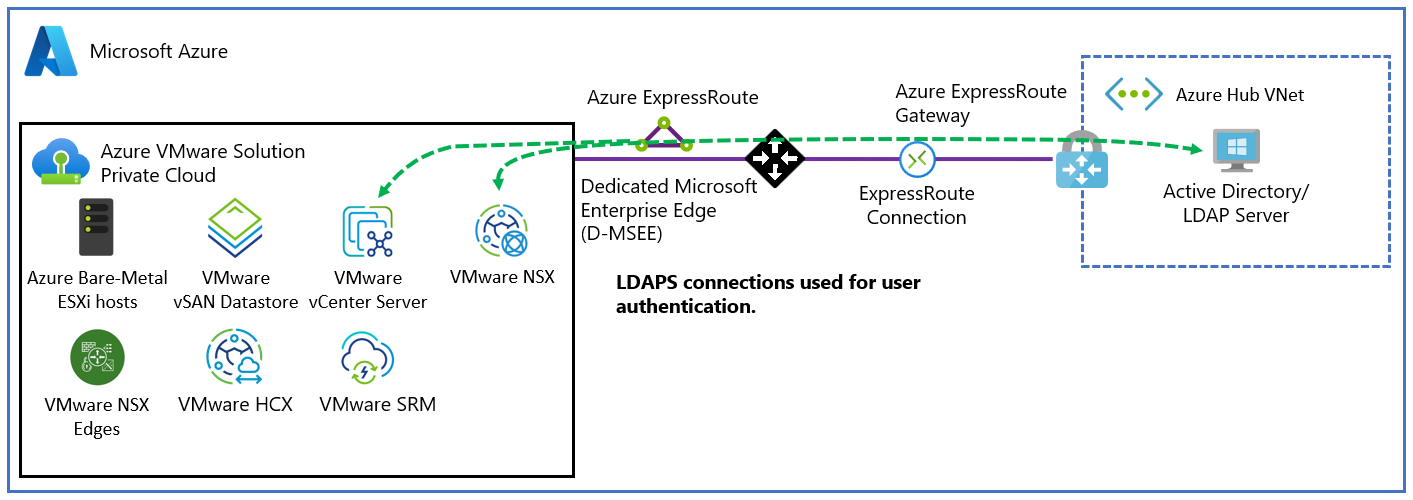

Assicurarsi che la rete Active Directory di Windows Server sia connessa al cloud privato della soluzione Azure VMware.

Per l'autenticazione di Active Directory di Windows Server con LDAPS:

Ottenere l'accesso al controller di dominio di Active Directory di Windows Server con autorizzazioni di amministratore.

Abilitare LDAPS nei controller di dominio di Active Directory di Windows Server usando un certificato valido. È possibile ottenere il certificato da un'autorità di certificazione (CA) di Servizi certificati Active Directory o da una CA pubblica o di terze parti.

Per ottenere un certificato valido, completare la procedura descritta in Creare un certificato per LDAP sicuro. Assicurarsi che il certificato soddisfi i requisiti elencati.

Nota

Evitare di usare certificati autofirmato negli ambienti di produzione.

Facoltativo: se non si specifica il

SSLCertificatesSasUrlparametro , il certificato viene scaricato automaticamente dal controller di dominio tramitePrimaryUrlo iSecondaryUrlparametri . In alternativa, è possibile esportare manualmente il certificato per l'autenticazione LDAPS e caricarlo in un account Archiviazione di Azure come archiviazione BLOB. Concedere quindi l'accesso alle risorse Archiviazione di Azure usando una firma di accesso condiviso.

Configurare la risoluzione DNS per la soluzione Azure VMware in Windows Server Active Directory locale. Configurare un server d'inoltro DNS nel portale di Azure. Per maggiori informazioni, consultare la sezione Configurare un server d'inoltro DNS per la soluzione Azure VMware.

Nota

Per altre informazioni su LDAPS e rilascio di certificati, contattare il team di sicurezza o il team di gestione delle identità.

Esportare il certificato per l'autenticazione LDAPS (facoltativo)

Verificare innanzitutto che il certificato usato per LDAPS sia valido. Se non si dispone di un certificato, completare la procedura per creare un certificato per LDAPS prima di continuare.

Per verificare che il certificato sia valido:

Accedere a un controller di dominio in cui LDAPS è attivo usando le autorizzazioni di amministratore.

Aprire lo strumento Esegui , immettere mmc e quindi selezionare OK.

Scegliere File>Aggiungi/Rimuovi snap-in.

Nell'elenco degli snap-in selezionare Certificati e quindi aggiungi.

Nel riquadro Snap-in Certificati selezionare Account computer e quindi selezionare Avanti.

Mantenere selezionato Computer locale, selezionare Fine e quindi fare clic su OK.

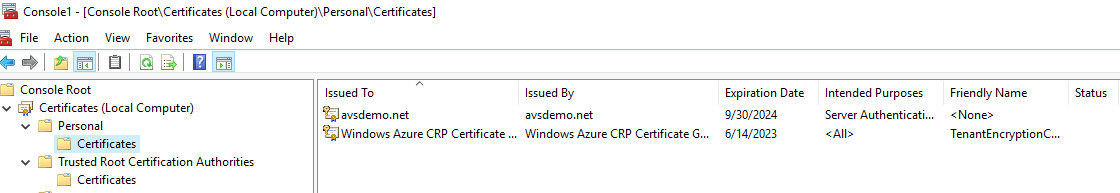

Nella console di gestione Certificati (computer locale) espandere la cartella Personale e selezionare la cartella Certificati per visualizzare i certificati installati.

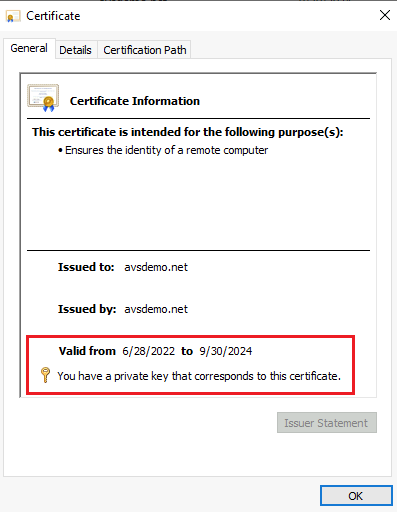

Fare doppio clic sul certificato per LDAPS. Verificare che la data del certificato Sia valida da e Valida a sia corrente e che il certificato disponga di una chiave privata corrispondente al certificato.

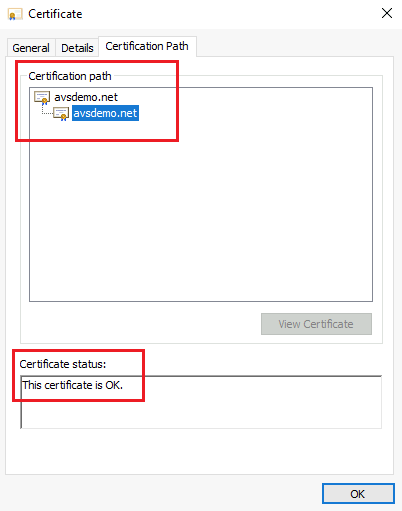

Nella stessa finestra di dialogo selezionare la scheda Percorso certificazione e verificare che il valore per Percorso di certificazione sia valido. Deve includere la catena di certificati della CA radice e i certificati intermedi facoltativi. Verificare che lo stato del certificato sia OK.

Seleziona OK.

Per esportare il certificato:

- Nella console Certificati fare clic con il pulsante destro del mouse sul certificato LDAPS e scegliere Tutte le attività>Esporta. Verrà visualizzata l'Esportazione guidata certificati. Selezionare Avanti.

- Nella sezione Esporta chiave privata selezionare No, non esportare la chiave privata e quindi selezionare Avanti.

- Nella sezione Formato file di esportazione selezionare X.509 con codifica Base 64(. CER) e quindi selezionare Avanti.

- Nella sezione File da esportare selezionare Sfoglia. Selezionare un percorso della cartella per esportare il certificato e immettere un nome. Quindi selezionare Salva.

Nota

Se più controller di dominio è impostato per l'uso di LDAPS, ripetere la procedura di esportazione per ogni controller di dominio aggiuntivo per esportare i certificati corrispondenti. Si noti che è possibile fare riferimento solo a due server LDAPS nello New-LDAPSIdentitySource strumento Esegui. Se il certificato è un certificato con caratteri jolly, ad esempio .avsdemo.net, esportare il certificato da un solo controller di dominio.

Caricare il certificato LDAPS nell'archivio BLOB e generare un URL di firma di accesso condiviso (facoltativo)

Caricare quindi il file del certificato (in formato .cer) esportato in un account Archiviazione di Azure come archiviazione BLOB. Concedere quindi l'accesso alle risorse Archiviazione di Azure usando una firma di accesso condiviso.

Se sono necessari più certificati, caricarli singolarmente e generare un URL di firma di accesso condiviso per ogni certificato.

Importante

Ricordarsi di copiare tutte le stringhe di URL di firma di accesso condiviso. Le stringhe non sono accessibili dopo aver lasciato la pagina.

Suggerimento

Un metodo alternativo per consolidare i certificati prevede l'archiviazione di tutte le catene di certificati in un unico file, come descritto in dettaglio in un articolo della Knowledge Base VMware. Generare quindi un singolo URL di firma di accesso condiviso per il file che contiene tutti i certificati.

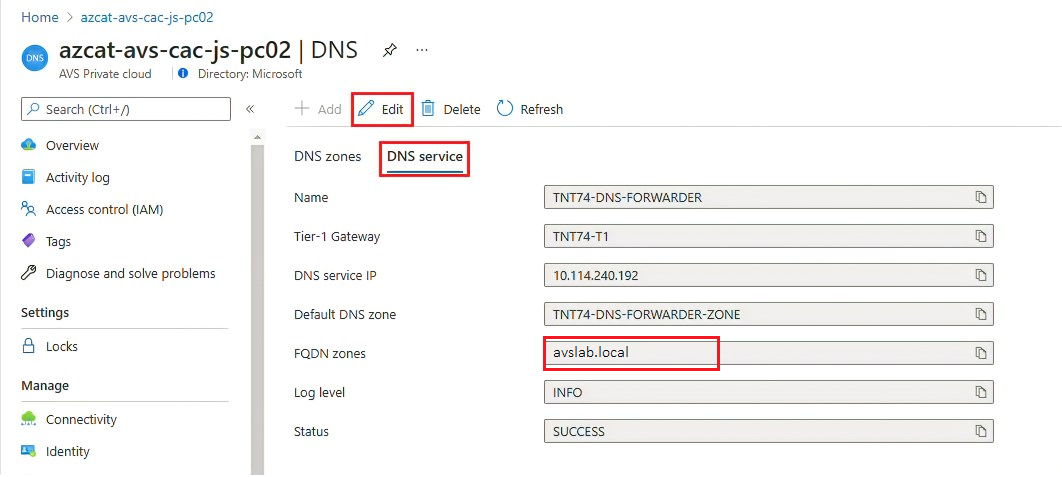

Configurare la risoluzione del dominio NSX-T DNS per Windows Server Active Directory

Creare una zona DNS e aggiungerla al servizio DNS. Completare i passaggi descritti in Configurare un server d'inoltro DNS nella portale di Azure.

Dopo aver completato questi passaggi, verificare che il servizio DNS includa la zona DNS.

Il soluzione Azure VMware cloud privato dovrebbe ora risolvere correttamente il nome di dominio di Windows Server Active Directory locale.

Aggiungere Active Directory di Windows Server tramite LDAP tramite SSL

Per aggiungere Windows Server Active Directory tramite LDAP con SSL come origine di identità esterna da usare con SSO al server vCenter, eseguire il cmdlet New-LDAPSIdentitySource.

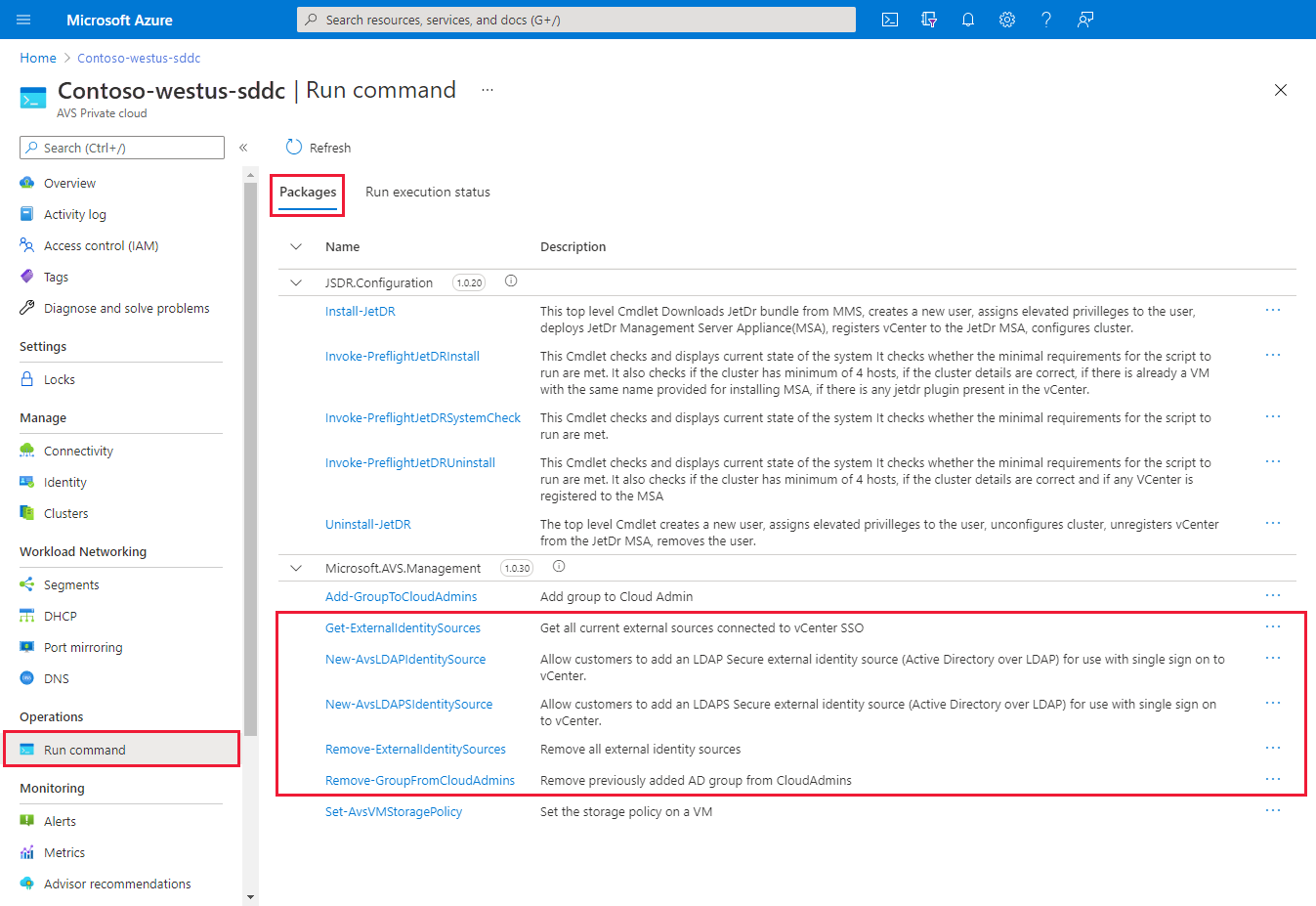

Passare al cloud privato soluzione Azure VMware e selezionare Esegui il comando>Pacchetti>New-LDAPSIdentitySource.

Specificare i valori obbligatori o modificare i valori predefiniti e quindi selezionare Esegui.

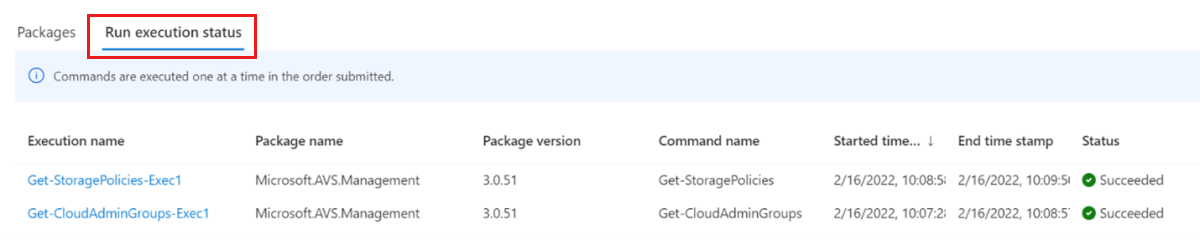

Nome Descrizione GroupName Gruppo nell'origine di identità esterna che concede l'accesso a CloudAdmin. Ad esempio, avs-admins. SSLCertificatesSasUrl Percorso delle stringhe di firma di accesso condiviso che contengono i certificati per l'autenticazione nell'origine di Windows Server Active Directory. Separare più certificati con una virgola. Ad esempio, pathtocert1,pathtocert2. Credenziali Nome utente e password del dominio per l'autenticazione con l'origine Active Directory di Windows Server (non CloudAdmin). Usa il formato <username@avslab.local>.Gruppi BaseDN Posizione in cui cercare i gruppi. Ad esempio, CN=group1, DC=avsldap,DC=local. La DN di base è necessaria per l'autenticazione LDAP. BaseDNUsers Percorso in cui cercare utenti validi. Ad esempio, CN=users,DC=avsldap,DC=local. La DN di base è necessaria per l'autenticazione LDAP. PrimaryUrl URL primario dell'origine dell'identità esterna. Ad esempio: ldaps://yourserver.avslab.local:636.SecondaryURL URL di fallback secondario se il database primario ha esito negativo. Ad esempio: ldaps://yourbackupldapserver.avslab.local:636.DomainAlias Per le origini delle identità di Active Directory di Windows Server, il nome NetBIOS del dominio. Aggiungere il nome NetBIOS del dominio di Active Directory di Windows Server come alias dell'origine identità, in genere nel formato avsldap\ . DomainName Nome di dominio completo (FQDN) del dominio. Ad esempio, avslab.local. Nome Nome per l'origine dell'identità esterna. Ad esempio, avslab.local. Mantieni fino a Periodo di conservazione dell'output del cmdlet. Il valore predefinito è 60 giorni. Specificare il nome per l'esecuzione Un nome alfanumerico. Ad esempio, addExternalIdentity. Timeout Periodo dopo il quale un cmdlet viene chiuso se non è terminato l'esecuzione. Per monitorare lo stato di avanzamento e confermare il completamento, selezionare Notifiche o il riquadro Stato esecuzione esecuzione.

Importante

Se il comando Esegui New-LDAPSIdentitySource non riesce, utilizzare il comando Esegui Debug-LDAPSIdentitySources per risolvere il problema.

Aggiungere Active Directory di Windows Server tramite LDAP

Nota

È consigliabile usare il metodo per aggiungere Windows Server Active Directory tramite LDAP tramite SSL.

Per aggiungere Windows Server Active Directory tramite LDAP come origine di identità esterna da usare con SSO al server vCenter, eseguire il cmdlet New-LDAPIdentitySource.

Selezionare Esegui il comando>Pacchetti>New-LDAPIdentitySource.

Specificare i valori obbligatori o modificare i valori predefiniti e quindi selezionare Esegui.

Nome Descrizione Nome Nome per l'origine dell'identità esterna. Ad esempio, avslab.local. Questo nome viene visualizzato nel server vCenter. DomainName FQDN del dominio. Ad esempio, avslab.local. DomainAlias Per le origini delle identità di Active Directory di Windows Server, il nome NetBIOS del dominio. Aggiungere il nome NetBIOS del dominio Active Directory di Windows Server come alias dell'origine identità, in genere nel formato *avsldap* . PrimaryUrl URL primario dell'origine dell'identità esterna. Ad esempio: ldap://yourserver.avslab.local:389.SecondaryURL URL di fallback secondario in caso di errore primario. BaseDNUsers Percorso in cui cercare utenti validi. Ad esempio, CN=users,DC=avslab,DC=local. La DN di base è necessaria per l'autenticazione LDAP. Gruppi BaseDN Posizione in cui cercare i gruppi. Ad esempio, CN=group1, DC=avslab,DC=local. La DN di base è necessaria per l'autenticazione LDAP. Credenziali Nome utente e password del dominio per l'autenticazione con l'origine Active Directory di Windows Server (non CloudAdmin). L'utente deve essere nel <username@avslab.local>formato .GroupName Gruppo nell'origine di identità esterna che concede l'accesso CloudAdmin. Ad esempio, avs-admins. Mantieni fino a Periodo di conservazione per l'output del cmdlet. Il valore predefinito è 60 giorni. Specificare il nome per l'esecuzione Un nome alfanumerico. Ad esempio, addExternalIdentity. Timeout Periodo dopo il quale un cmdlet viene chiuso se non è terminato l'esecuzione. Per monitorare lo stato di avanzamento, selezionare Notifiche o il riquadro Stato esecuzione esecuzione.

Aggiungere un gruppo di Active Directory di Windows Server esistente a un gruppo CloudAdmin

Importante

I gruppi annidati non sono supportati. L'uso di un gruppo annidato potrebbe causare la perdita di accesso.

Gli utenti di un gruppo CloudAdmin hanno diritti utente uguali al ruolo CloudAdmin (<cloudadmin@vsphere.local>) definito in vCenter Server SSO. Per aggiungere un gruppo di Active Directory di Windows Server esistente a un gruppo CloudAdmin, eseguire il cmdlet Add-GroupToCloudAdmins.

Selezionare Esegui il comando>Pacchetti>Add-GroupToCloudAdmins.

Immettere o selezionare i valori obbligatori e quindi selezionare Esegui.

Nome Descrizione GroupName Nome del gruppo da aggiungere. Ad esempio, VcAdminGroup. Mantieni fino a Periodo di conservazione dell'output del cmdlet. Il valore predefinito è 60 giorni. Specificare il nome per l'esecuzione Un nome alfanumerico. Ad esempio, addADgroup. Timeout Periodo dopo il quale un cmdlet viene chiuso se non è terminato l'esecuzione. Controllare le notifiche o il riquadro Stato esecuzione per visualizzare lo stato di avanzamento.

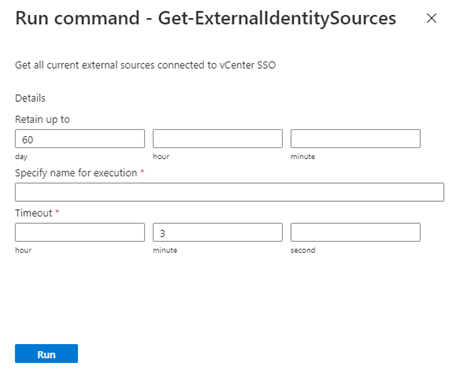

Elencare le origini di identità esterne

Per elencare tutte le origini di identità esterne già integrate con SSO del server vCenter, eseguire il cmdlet Get-ExternalIdentitySources.

Accedere al portale di Azure.

Nota

Se è necessario accedere al portale di Azure per il governo degli Stati Uniti, passare a

<https://portal.azure.us/>.Selezionare Esegui il comando>Pacchetti>Get-ExternalIdentitySources.

Immettere o selezionare i valori obbligatori e quindi selezionare Esegui.

Nome Descrizione Mantieni fino a Periodo di conservazione dell'output del cmdlet. Il valore predefinito è 60 giorni. Specificare il nome per l'esecuzione Un nome alfanumerico. Ad esempio, getExternalIdentity. Timeout Periodo dopo il quale un cmdlet viene chiuso se non è terminato l'esecuzione. Per visualizzare lo stato di avanzamento, selezionare Notifiche o il riquadro Stato esecuzione esecuzione.

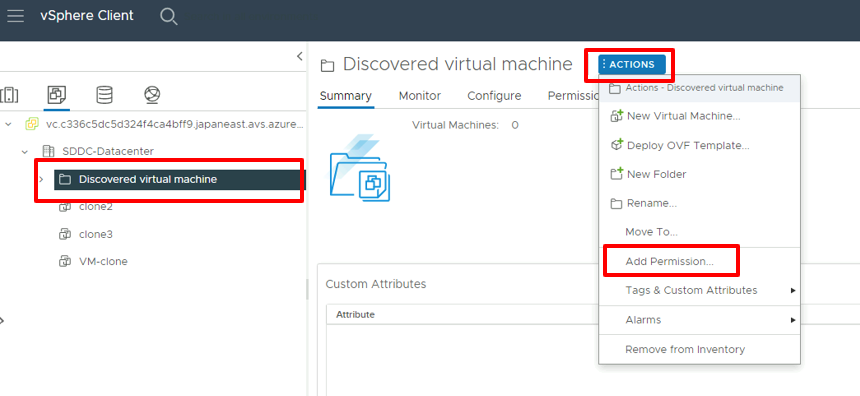

Assegnare più ruoli del server vCenter alle identità di Active Directory di Windows Server

Dopo aver aggiunto un'identità esterna tramite LDAP o LDAPS, è possibile assegnare ruoli del server vCenter ai gruppi di sicurezza di Windows Server Active Directory in base ai controlli di sicurezza dell'organizzazione.

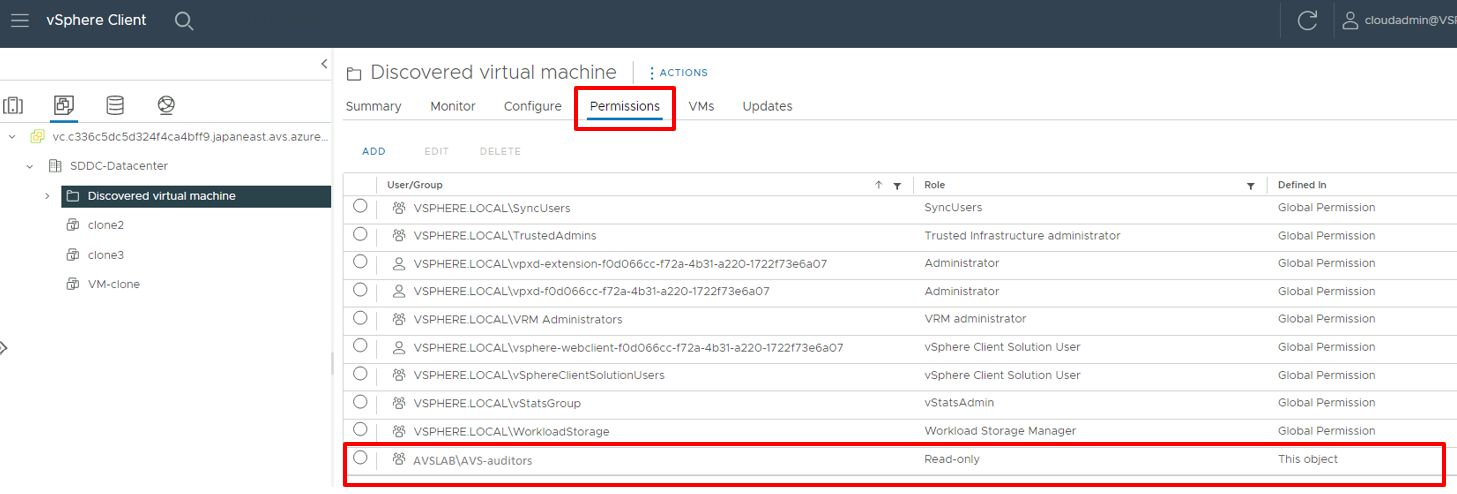

Accedere al server vCenter come CloudAdmin, selezionare un elemento nell'inventario, selezionare il menu Azioni e quindi selezionare Aggiungi autorizzazione.

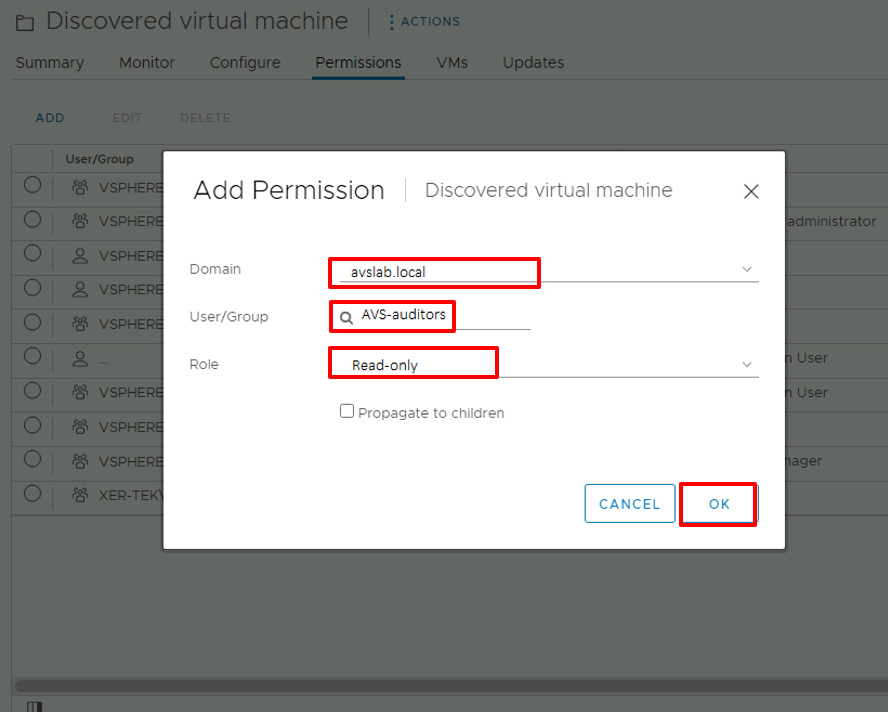

Nella finestra di dialogo Aggiungi autorizzazione :

- Dominio: selezionare l'istanza aggiunta in precedenza di Windows Server Active Directory.

- Utente/gruppo: immettere il nome dell'utente o del gruppo, cercarlo e quindi selezionarlo.

- Ruolo: selezionare il ruolo da assegnare.

- Propaga agli elementi figlio: facoltativamente, selezionare la casella di controllo per propagare le autorizzazioni alle risorse figlio.

Selezionare la scheda Autorizzazioni e verificare che l'assegnazione delle autorizzazioni sia stata aggiunta.

Gli utenti possono ora accedere al server vCenter usando le credenziali di Windows Server Active Directory.

Rimuovere un gruppo di Active Directory di Windows Server dal ruolo CloudAdmin

Per rimuovere un gruppo specifico di Windows Server Active Directory dal ruolo CloudAdmin, eseguire il cmdlet Remove-GroupFromCloudAdmins.

Selezionare Esegui il comando>Pacchetti>Remove-GroupFromCloudAdmins.

Immettere o selezionare i valori obbligatori e quindi selezionare Esegui.

Nome Descrizione GroupName Nome del gruppo da rimuovere. Ad esempio, VcAdminGroup. Mantieni fino a Periodo di conservazione dell'output del cmdlet. Il valore predefinito è 60 giorni. Specificare il nome per l'esecuzione Un nome alfanumerico. Ad esempio, removeADgroup. Timeout Periodo dopo il quale un cmdlet viene chiuso se non è terminato l'esecuzione. Per visualizzare lo stato di avanzamento, selezionare Notifiche o il riquadro Stato esecuzione esecuzione.

Rimuovere tutte le origini di identità esterne esistenti

Per rimuovere tutte le origini di identità esterne esistenti contemporaneamente, eseguire il cmdlet Remove-ExternalIdentitySources.

Selezionare Esegui il comando>Pacchetti>Remove-ExternalIdentitySources.

Immettere o selezionare i valori necessari e quindi selezionare Esegui:

Nome Descrizione Mantieni fino a Periodo di conservazione dell'output del cmdlet. Il valore predefinito è 60 giorni. Specificare il nome per l'esecuzione Un nome alfanumerico. Ad esempio, remove_ExternalIdentity. Timeout Periodo dopo il quale un cmdlet viene chiuso se non è terminato l'esecuzione. Per visualizzare lo stato di avanzamento, selezionare Notifiche o il riquadro Stato esecuzione esecuzione.

Ruotare il nome utente o la password di un account di origine dell'identità esterna esistente

Ruotare la password dell'account usato per l'autenticazione con l'origine Di Windows Server Active Directory nel controller di dominio.

Selezionare Esegui il comando>Pacchetti>Update-IdentitySourceCredential.

Immettere o selezionare i valori obbligatori e quindi selezionare Esegui.

Nome Descrizione Credenziali Nome utente e password del dominio usati per l'autenticazione con l'origine Active Directory di Windows Server (non CloudAdmin). L'utente deve essere nel <username@avslab.local>formato .DomainName Nome di dominio completo del dominio. Ad esempio, avslab.local. Per visualizzare lo stato di avanzamento, selezionare Notifiche o il riquadro Stato esecuzione esecuzione.

Avviso

Se non si specifica un valore per DomainName, tutte le origini di identità esterne vengono rimosse. Eseguire il cmdlet Update-IdentitySourceCredential solo dopo la rotazione della password nel controller di dominio.

Rinnovare i certificati esistenti per l'origine dell'identità LDAPS

Rinnovare i certificati esistenti nei controller di dominio.

Facoltativo: se i certificati vengono archiviati nei controller di dominio predefiniti, questo passaggio è facoltativo. Lasciare vuoto il parametro SSLCertificatesSasUrl e i nuovi certificati verranno scaricati dai controller di dominio predefiniti e aggiornati automaticamente in vCenter. Se si sceglie di non usare il modo predefinito, esportare il certificato per l'autenticazione LDAPS e caricare il certificato LDAPS nell'archivio BLOB e generare un URL di firma di accesso condiviso. Salvare l'URL della firma di accesso condiviso per il passaggio successivo.

Selezionare Esegui comando>Pacchetti>Update-IdentitySourceCertificates.

Specificare i valori necessari e il nuovo URL di firma di accesso condiviso (facoltativo) e quindi selezionare Esegui.

Campo valore DomainName* FQDN del dominio, ad esempio avslab.local. SSLCertificatesSasUrl (facoltativo) Elenco delimitato da virgole dell'URI del percorso di firma di accesso condiviso ai certificati per l'autenticazione. Assicurarsi che siano incluse le autorizzazioni per la lettura. Per generare, inserire i certificati in qualsiasi BLOB dell'account di archiviazione e quindi fare clic con il pulsante destro del mouse sul certificato e generare la firma di accesso condiviso. Se il valore di questo campo non viene fornito da un utente, i certificati verranno scaricati dai controller di dominio predefiniti. Controllare le notifiche o il riquadro Stato esecuzione per visualizzare lo stato di avanzamento.