Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:database SQL di Azure

In questa guida verranno illustrati i passaggi per creare un server logico di Azure SQL con Transparent Data Encryption (TDE) e chiavi gestite dal cliente usando un'identità gestita assegnata dall'utente per accedere a un Azure Key Vault in un tenant Microsoft Entra diverso rispetto al tenant del server logico. Per altre informazioni, vedere Chiavi gestite dal cliente multi-tenant con Transparent Data Encryption.

Nota

Microsoft Entra ID era noto in precedenza come Azure Active Directory (Azure AD).

Prerequisiti

- Questa guida presuppone che si disponga di due account tenant di Microsoft Entra.

- Il primo contiene la risorsa del database SQL di Azure, un'applicazione Microsoft Entra multi-tenant e un'identità gestita assegnata dall'utente.

- Il secondo tenant ospita Azure Key Vault.

- Per istruzioni dettagliate sulla configurazione di CMK tra tenant e le autorizzazioni RBAC necessarie per configurare le applicazioni Microsoft Entra e Azure Key Vault, consultare una delle seguenti guide:

Risorse necessarie nel primo tenant

Ai fini di questa esercitazione, si presuppone che il primo tenant appartenga a un fornitore di software indipendente (ISV) e che il secondo tenant provenga dal client. Per ulteriori informazioni su questo scenario, vedere Chiavi gestite dal cliente inter-tenant con cifratura dei dati trasparente (Transparent Data Encryption).

Prima di poter configurare TDE per il database SQL di Azure con un CMK cross-tenant, è necessario disporre di un'applicazione Microsoft Entra multi-tenant configurata con un'identità gestita assegnata all'utente assegnata come credenziale di identità federata per l'applicazione. Seguire una delle guide riportate in Prerequisiti.

Nel primo tenant in cui desideri creare il database SQL di Azure, crea e configura un'applicazione Microsoft Entra multi-tenant

Configurare l'identità gestita assegnata dall'utente come credenziali di identità federata per l'applicazione multi-tenant

Registrare il nome dell'applicazione e l'ID applicazione. Questo è disponibile in portale di Azure>Microsoft Entra ID>Applicazioni Enterprise e cercare l'applicazione creata

Risorse necessarie nel secondo tenant

Nota

I moduli Azure AD e MSOnline PowerShell sono deprecati a partire dal 30 marzo 2024. Per maggiori informazioni, consultare l'aggiornamento sulla disattivazione. Dopo questa data, il supporto per questi moduli è limitato all'assistenza alla migrazione a Microsoft Graph PowerShell SDK e alle correzioni di sicurezza. I moduli deprecati continueranno a funzionare fino al 30 marzo 2025.

È consigliabile eseguire la migrazione a Microsoft Graph PowerShell per interagire con Microsoft Entra ID (in precedenza Azure AD). Per domande comuni sulla migrazione, consultare le Domande frequenti sulla migrazione. Nota: le versioni 1.0.x di MSOnline potrebbero subire interruzioni dopo il 30 giugno 2024.

Nel secondo tenant in cui risiede Azure Key Vault, creare un principal di servizio (applicazione) usando l'ID applicazione dell'applicazione registrata del primo tenant. Ecco alcuni esempi di come registrare l'applicazione multi-tenant. Sostituire

<TenantID>e<ApplicationID>rispettivamente con l'ID tenant client da Microsoft Entra ID e ID applicazione dall'applicazione multi-tenant:PowerShell:

Connect-AzureAD -TenantID <TenantID> New-AzADServicePrincipal -ApplicationId <ApplicationID>L’interfaccia della riga di comando di Azure:

az login --tenant <TenantID> az ad sp create --id <ApplicationID>

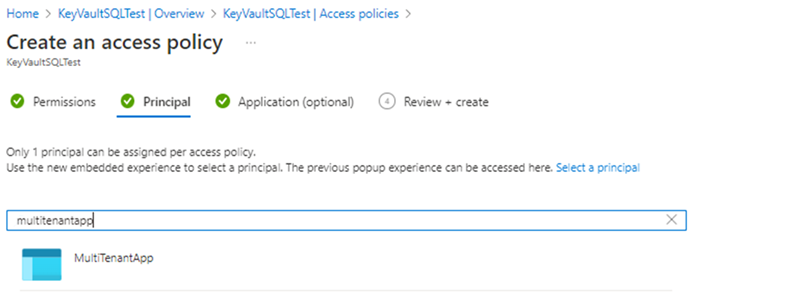

Passare al portale di Azure>Microsoft Entra ID>applicazioni Enterprise e cercare l'applicazione appena creata.

Creare un Azure Key Vault se non ne hai uno, e creare una chiave

Creare o impostare i criteri di accesso.

- Selezionare le autorizzazioni Get, Wrap Key, Unwrap Key in Autorizzazioni chiave durante la creazione dei criteri di accesso

- Selezionare l'applicazione multi-tenant creata nel primo passaggio dell'opzione principale durante la creazione dei criteri di accesso

Dopo aver creato i criteri di accesso e la chiave, recuperare la chiave da Key Vault e registrare l'Identificatore della chiave

Creare un server configurato con TDE con chiave gestita dal cliente (CMK) tra tenant diversi

Questa guida illustra il processo di creazione di un server logico e di un database in Azure SQL con un'identità gestita assegnata dall'utente, nonché come impostare una chiave gestita dal cliente tra tenant. L'identità gestita assegnata dall'utente è un must per configurare una chiave gestita dal cliente per Transparent Data Encryption durante la fase di creazione del server.

Importante

Per creare server logici SQL utilizzando le API, l'utente o l'applicazione necessita dei ruoli RBAC di Contributore SQL Server e Operatore di identità gestita o superiori nella sottoscrizione.

Accedere alla pagina di opzione Selezionare la distribuzione SQL nel portale di Azure.

Se non lo si è già fatto, eseguire l’accesso al portale di Azure quando richiesto.

In Database SQL lasciare l'opzione Tipo di risorsa impostata su Database singolo e selezionare Crea.

Nella scheda Dati principali del modulo Crea database SQL, in Dettagli del progetto, selezionare la Sottoscrizione Azure desiderata.

In Gruppo di risorse selezionare Crea nuovo, immettere un nome per il gruppo di risorse e quindi fare clic su OK.

PerNome database, inserire un nome per il database. Ad esempio:

ContosoHR.In Server, selezionare Crea nuovo e compilare il modulo per il nuovo server con i valori seguenti:

-

Nome del server: immettere un nome del server univoco. I nomi di tutti i server di Azure devono essere univoci a livello globale, non solo univoci all'interno di una sottoscrizione. Immettere un valore simile a

mysqlserver135, e il portale di Azure invierà informazioni se è disponibile o meno. -

Accesso amministratore del server: immettere un nome di accesso amministratore, ad esempio:

azureuser. - Password: immettere una password che soddisfi i requisiti, quindi immetterla di nuovo nel campo Conferma password.

- Posizione: selezionare una posizione dall'elenco a discesa

-

Nome del server: immettere un nome del server univoco. I nomi di tutti i server di Azure devono essere univoci a livello globale, non solo univoci all'interno di una sottoscrizione. Immettere un valore simile a

Selezionare Avanti: Rete nella parte inferiore della pagina.

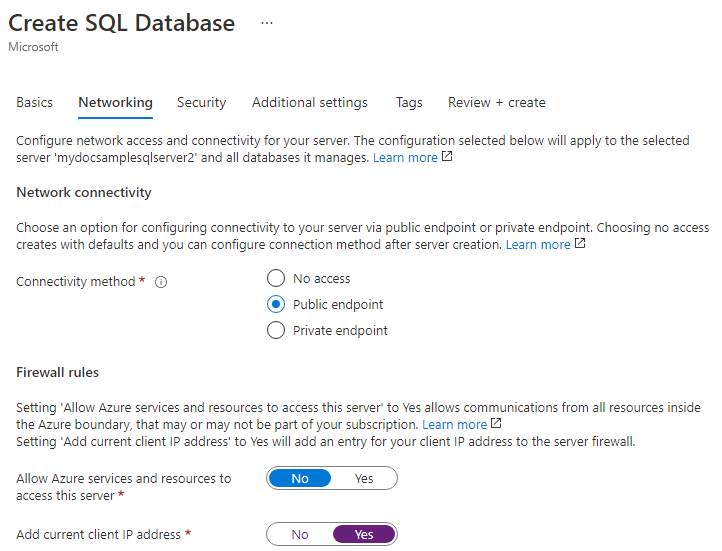

Nella scheda Rete selezionare Endpoint pubblico in Metodo di connettività.

In Regole del firewall impostare Aggiungi indirizzo IP client corrente su Sì. Lasciare l'opzione Consenti alle risorse e ai servizi di Azure di accedere a questo server impostata su No. Le altre selezioni di questa pagina possono essere lasciate come predefinite.

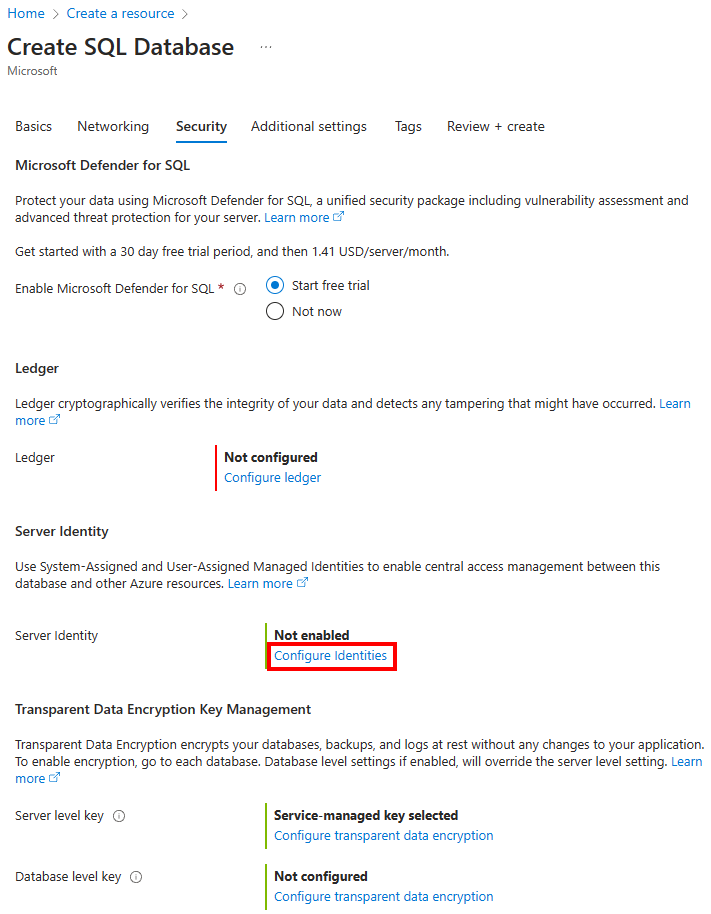

Selezionare Avanti: Sicurezza nella parte inferiore della pagina.

Nella scheda Sicurezza, in Identità, selezionare Configura identità.

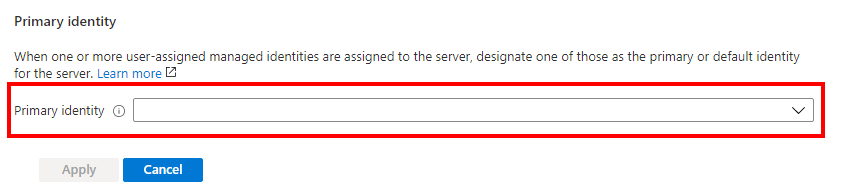

Nel menu Identità selezionare No per Identità assegnata dal sistema e quindi selezionare Aggiungi in Identità gestita assegnata dall'utente. Selezionare la sottoscrizione desiderata e quindi in Identità gestite assegnate dall'utente selezionare l'identità gestita assegnata dall'utente desiderata dalla sottoscrizione selezionata. Selezionare quindi il pulsante Aggiungi.

In Identità primaria, selezionare la stessa identità gestita assegnata dall'utente selezionata nel passaggio precedente.

Per 'identità client federata, selezionare l'opzione Modifica identità e cercare l'applicazione multi-tenant creata nel Prerequisiti.

Nota

Se l'applicazione multi-tenant non è stata aggiunta ai criteri di accesso dell'insieme di credenziali con le autorizzazioni necessarie (Get, Wrap Key, Unwrap Key), verrà visualizzato un errore se si utilizza questa applicazione per la federazione dell'identità nel portale di Azure. Assicurarsi che le autorizzazioni siano configurate correttamente prima di configurare l'identità client federata.

Selezionare Applica.

Nella scheda Sicurezza, in Transparent Data Encryption, selezionare Configura Transparent Data Encryption. Selezionare Chiave gestita dal cliente e verrà visualizzata un'opzione immettere un identificatore chiave. Aggiungere l'identificatore chiave ottenuto dalla chiave nel secondo tenant.

Selezionare Applica.

Selezionare Rivedi e crea nella parte inferiore della pagina

Nella pagina Rivedi e crea, dopo aver rivisto le impostazioni, selezionare Crea.

Passaggi successivi

- Introduzione all’integrazione con Azure Key Vault e al supporto Bring Your Own Key (Porta la Tua Chiave) per TDE: Attivare TDE utilizzando la propria chiave da Azure Key Vault

- Chiavi gestite dal cliente tra tenant con Transparent Data Encryption

Vedi anche

- Transparent Data Encryption con chiave gestita dal cliente a livello di database

- Configurare la replica geografica e il ripristino del backup per Transparent Data Encryption con chiavi gestite dal cliente a livello di database

- Gestione delle identità e delle chiavi per TDE con chiavi gestite dal cliente a livello di database