Creare un server con l'autenticazione basata solo su Microsoft Entra abilitata in Azure SQL

Si applica a: Database SQL di Azure

Istanza gestita di SQL di Azure

Questa guida pratica illustra i passaggi per creare un server logico per database SQL di Azure o un'Istanza gestita di SQL di Azure con l'autenticazione basata solo su Microsoft Entra abilitata durante il provisioning. La funzionalità di autenticazione basata solo su Microsoft Entra impedisce agli utenti di connettersi al server o all'istanza gestita usando l'autenticazione SQL e consente solo le connessioni autenticate con Microsoft Entra ID (precedentemente Azure Active Directory).

Nota

Microsoft Entra ID era noto in precedenza come Azure Active Directory (Azure AD).

Prerequisiti

- Quando si usa l'interfaccia della riga di comando di Azure è necessaria la versione 2.26.1 o successiva. Per altre informazioni sull'installazione e sulla versione più recente, vedere Installare l'interfaccia della riga di comando di Azure.

- È necessario il modulo Az 6.1.0 o versione successiva quando si usa PowerShell.

- Se si esegue il provisioning di un'istanza gestita usando l'interfaccia della riga di comando di Azure, PowerShell o API REST, è necessario creare una rete virtuale e una subnet prima di iniziare. Per altre informazioni, vedere Creare una rete virtuale per Istanza gestita di SQL di Azure.

Autorizzazioni

Per effettuare il provisioning di un server logico o di un'istanza gestita, è necessario disporre delle appropriate autorizzazioni per creare queste risorse. Gli utenti di Azure con autorizzazioni più elevate, ad esempio proprietari di sottoscrizioni, collaboratori, amministratori dei servizi e co-amministratori, hanno il privilegio di creare un server SQL o un'istanza gestita. Per creare queste risorse con il ruolo Controllo degli accessi in base al ruolo di Azure con privilegi minimi, usare il ruolo collaboratore di SQL Server per database SQL e il ruolo collaboratore di Istanza gestita di SQL per Istanza gestita di SQL.

Il ruolo Controllo degli accessi in base al ruolo di Azure gestore della sicurezza SQL non dispone di autorizzazioni sufficienti per creare un server o un'istanza con l'autenticazione basata solo su Microsoft Entra abilitata. Il ruolo gestore della sicurezza SQL sarà necessario per gestire la funzionalità di autenticazione basata solo su Microsoft Entra dopo la creazione del server o dell'istanza.

Effettuare il provisioning con l'autenticazione basata solo su Microsoft Entra abilitata

Nella sezione seguente vengono forniti esempi e script su come creare un server logico o un'istanza gestita con un set di amministratori di Microsoft Entra per il server o l'istanza e abilitare l'autenticazione basata solo su Microsoft Entra durante la creazione del server. Per altre informazioni sulla funzionalità, vedere Autenticazione basata solo su Microsoft Entra con Azure SQL.

Negli esempi viene abilitata l'autenticazione basata solo su Microsoft Entra durante la creazione del server o dell'istanza gestita, con un amministratore e una password del server assegnati dal sistema. In questo modo si impedisce l'accesso amministratore del server quando è abilitata l'autenticazione basata solo su Microsoft Entra e consente solo all'amministratore di Microsoft Entra di accedere alla risorsa. È facoltativo aggiungere parametri alle API per includere l'amministratore e la password del server durante la creazione del server. Tuttavia, la password non può essere reimpostata fino a quando non si disabilita l'autenticazione basata solo su Microsoft Entra. Un esempio di come usare questi parametri opzionali per specificare il nome di accesso dell'amministratore del server viene illustrato nella scheda PowerShell in questa pagina.

Nota

Per modificare le proprietà esistenti dopo la creazione del server o dell'istanza gestita è necessario usare altre API esistenti. Per altre informazioni, vedere Gestire l'autenticazione basata solo su Microsoft Entra tramite API e Configurare e gestire l'autenticazione di Microsoft Entra con Azure SQL.

Se l'autenticazione basata solo su Microsoft Entra è impostata su false, che è l'impostazione predefinita, dovranno essere inclusi amministratore e password del server in tutte le API durante la creazione del server o dell'istanza gestita.

Database SQL di Azure

Accedere alla pagina di opzione Selezionare la distribuzione SQL nel portale di Azure.

Se non lo si è già fatto, eseguire l’accesso al portale di Azure quando richiesto.

In Database SQL lasciare l'opzione Tipo di risorsa impostata su Database singolo e selezionare Crea.

Nella scheda Dati principali del modulo Crea database SQL selezionare la Sottoscrizione di Azure corretta in Dettagli del progetto.

In Gruppo di risorse selezionare Crea nuovo, immettere un nome per il gruppo di risorse, quindi selezionare OK.

Per Nome database, inserire un nome per il database.

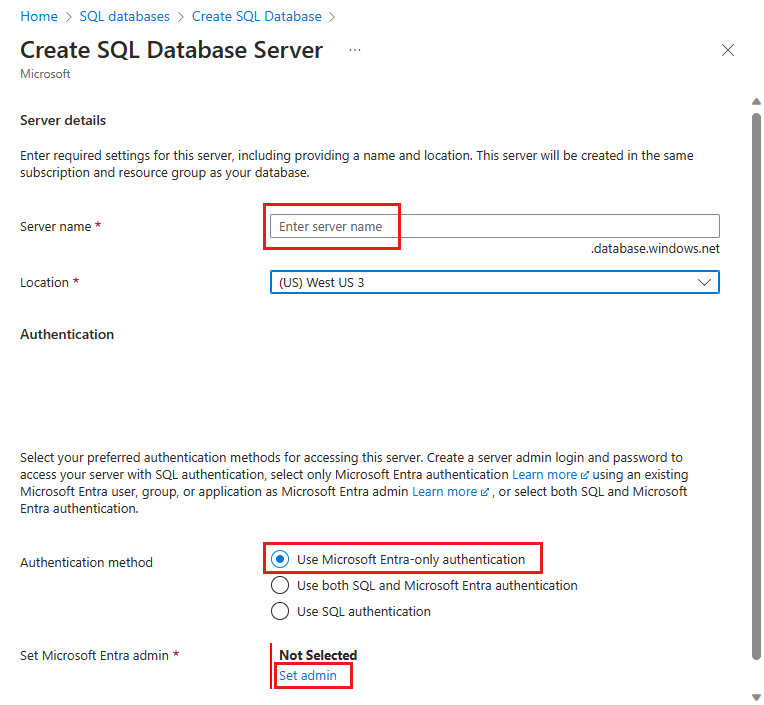

In Server, selezionare Crea nuovo e compilare il modulo per il nuovo server con i valori seguenti:

- Nome del server: immettere un nome del server univoco. I nomi di tutti i server di Azure devono essere univoci a livello globale, non solo univoci all'interno di una sottoscrizione. Immettere un valore, e il portale di Azure informerà se è disponibile o meno.

- Posizione: selezionare una posizione dall'elenco a discesa

- Metodo di autenticazione: selezionare Usare l'autenticazione basata solo su Microsoft Entra.

- Selezionare Imposta amministratore per aprire il riquadro Microsoft Entra ID e selezionare un'entità di sicurezza Microsoft Entra come amministratore Microsoft Entra del server logico. Al termine, usare il pulsante Seleziona per impostare l'amministratore.

Selezionare Avanti: Rete nella parte inferiore della pagina.

Nella scheda Rete selezionare Endpoint pubblico in Metodo di connettività.

In Regole del firewall impostare Aggiungi indirizzo IP client corrente su Sì. Lasciare l'opzione Consenti alle risorse e ai servizi di Azure di accedere a questo server impostata su No.

Lasciare il valore predefinito per le impostazioni Criteri di connessione e Versione minima di TLS.

Selezionare Avanti: Sicurezza nella parte inferiore della pagina. Per l'ambiente in uso, configurare una delle impostazioni per Microsoft Defender per SQL, Libro mastro, Identità e Transparent Data Encryption. È anche possibile ignorare queste impostazioni.

Nota

L'uso di un'identità gestita assegnata dall'utente come identità del server è supportata con l'autenticazione basata solo su Microsoft Entra. Per connettersi all'istanza come identità, assegnarla a una macchina virtuale di Azure ed eseguire SSMS nella macchina virtuale. Per gli ambienti di produzione, è consigliabile usare un'identità gestita per l'amministratore Microsoft Entra grazie alle misure di sicurezza migliorate e semplificate con l'autenticazione senza password alle risorse di Azure.

Selezionare Rivedi e crea nella parte inferiore della pagina.

Nella pagina Rivedi e crea, dopo aver rivisto le impostazioni, selezionare Crea.

Istanza gestita di SQL di Azure

Accedere alla pagina di opzione Selezionare la distribuzione SQL nel portale di Azure.

Se non lo si è già fatto, eseguire l’accesso al portale di Azure quando richiesto.

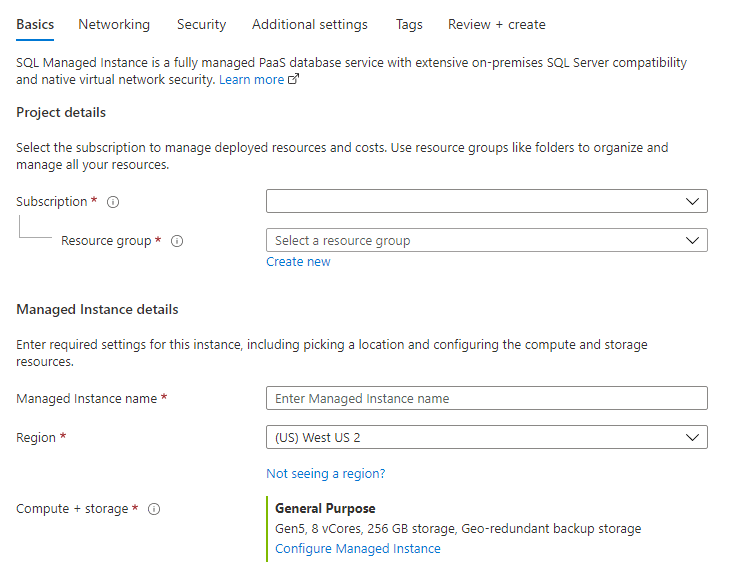

In Istanze gestite di SQL, lasciare Tipo di risorsa impostato su Istanza singola e selezionare Crea.

Compilare le informazioni obbligatorie nella scheda Dati principali per Dettagli del progetto e Dettagli istanza gestita. Contiene un set minimo di informazioni necessarie per effettuare il provisioning di un'istanza gestita di SQL.

Per altre informazioni sulle opzioni di configurazione, vedere Avvio rapido: creare un'Istanza gestita di SQL di Azure.

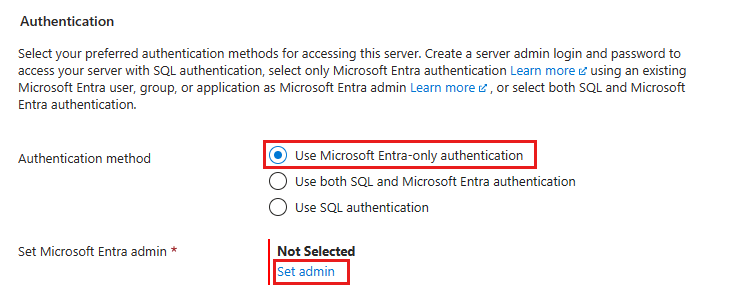

In Autenticazione, selezionare Usa l'autenticazione basata solo su Microsoft Entra per Metodo di autenticazione.

Selezionare Imposta amministratore per aprire il riquadro Microsoft Entra ID e selezionare un'entità di sicurezza Microsoft Entra come amministratore Microsoft Entra dell'istanza gestita. Al termine, usare il pulsante Seleziona per impostare l'amministratore.

Per le altre impostazioni, non modificare i valori predefiniti. Per altre informazioni su Networking, Sicurezza e altre schede e impostazioni, seguire la guida nell'articolo Avvio rapido: creare un'Istanza gestita di SQL di Azure.

Dopo aver completato la configurazione delle impostazioni, selezionare Rivedi e crea per continuare. Selezionare Crea per avviare il provisioning dell'istanza gestita.

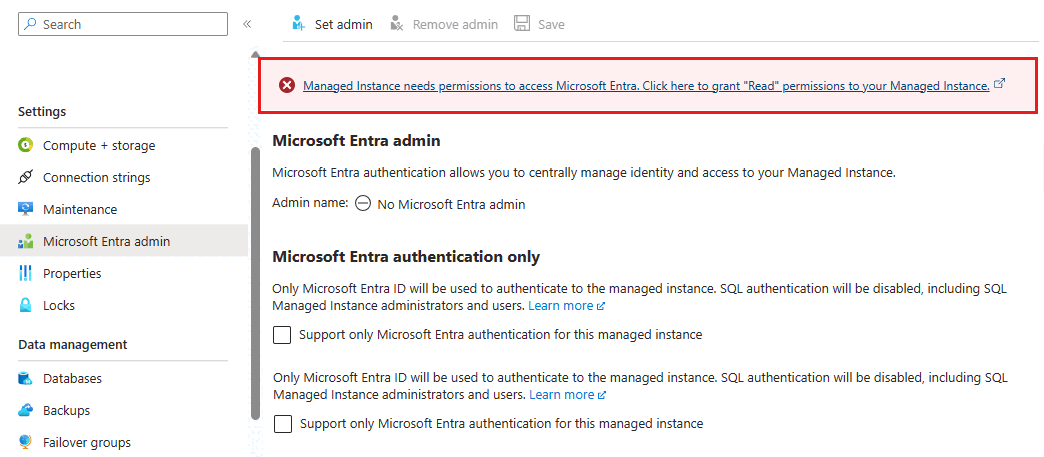

Concessione di autorizzazioni amministratori che leggono la directory

Una volta completata la distribuzione per l'istanza gestita, è possibile notare che l'Istanza gestita di SQL necessita delle autorizzazioni di lettura per accedere a Microsoft Entra ID. Le autorizzazioni di lettura possono essere concesse selezionando sul messaggio visualizzato nel portale di Azure da una persona con sufficienti privilegi. Per altre informazioni, vedere Ruolo amministratori che leggono la directory in Microsoft Entra ID per Azure SQL.

Limiti

- Per reimpostare la password dell'amministratore del server, è necessario disabilitare l'autenticazione basata solo su Microsoft Entra.

- Se l'autenticazione basata solo su Microsoft Entra è disabilitata, è necessario creare un server con un amministratore del server e una password quando si usano tutte le API.

Contenuto correlato

- Se si ha già un server logico o un'istanza gestita di SQL e si vuole solo abilitare l'autenticazione basata solo su Microsoft Entra, vedere Esercitazione: abilitare l'autenticazione basata solo su Microsoft Entra con Azure SQL.

- Per altre informazioni sull'autenticazione basata solo su Microsoft Entra, vedere Autenticazione basata solo su Microsoft Entra con Azure SQL.

- Se si sta cercando di applicare la creazione del server con l'autenticazione basata solo su Microsoft Entra abilitata, vedere Criteri di Azure per l'autenticazione basata solo su Microsoft Entra con Azure SQL