Esercitazione: assegnare il ruolo Lettori della directory a un gruppo Microsoft Entra e gestire le assegnazioni dei ruoli.

Si applica a:Database SQL di Azure

Istanza gestita di SQL di Azure

Azure Synapse Analytics

Questo articolo illustra come creare un gruppo in Microsoft Entra (precedentemente Azure Active Directory) e come assegnare a tale gruppo il ruolo amministratori che leggono la directory. Le autorizzazioni dei lettori della directory consentono ai proprietari del gruppo di aggiungere altri membri al gruppo, ad esempio un'identità gestita di Azure SQL Database, Azure SQL Managed Instance e Azure Synapse Analytics. In questo modo si evita la necessità per un Amministratore del Ruolo con Privilegi di assegnare il ruolo di Lettori directory direttamente a ogni identità del server logico nel tenant.

Nota

Microsoft Entra ID era precedentemente conosciuto come Azure Active Directory (Azure AD).

Questa esercitazione usa la funzionalità introdotta in Usare i gruppi di Microsoft Entra per gestire le assegnazioni di ruolo.

Per altre informazioni sui vantaggi derivanti dall'assegnazione del ruolo amministratori che leggono la directory a un gruppo di Microsoft Entra per Azure SQL, vedere Ruolo amministratori che leggono la directory in Microsoft Entra ID per Azure SQL.

Nota

Con il supporto di Microsoft Graph per Azure SQL, il ruolo Lettori della directory può essere sostituito utilizzando autorizzazioni di livello inferiore. Per altre informazioni, vedere Identità gestita assegnata dall'utente in Microsoft Entra ID per Azure SQL.

Prerequisiti

- Un tenant di Microsoft Entra. Per altre informazioni, vedere Configurare e gestire l'autenticazione di Microsoft Entra con Azure SQL.

- Un database SQL, un'istanza gestita di SQL o Azure Synapse.

Assegnazione del ruolo Lettori Directory utilizzando il portale di Azure

Creare un nuovo gruppo e assegnare i proprietari e i ruoli

Per questa configurazione iniziale è richiesto un utente con i permessi di Amministratore del ruolo con privilegi.

L'utente con privilegi dovrà accedere al portale di Azure.

Passare alla risorsa Microsoft Entra ID. In Gestita passare a Gruppi. Selezionare Nuovo gruppo per creare un nuovo gruppo.

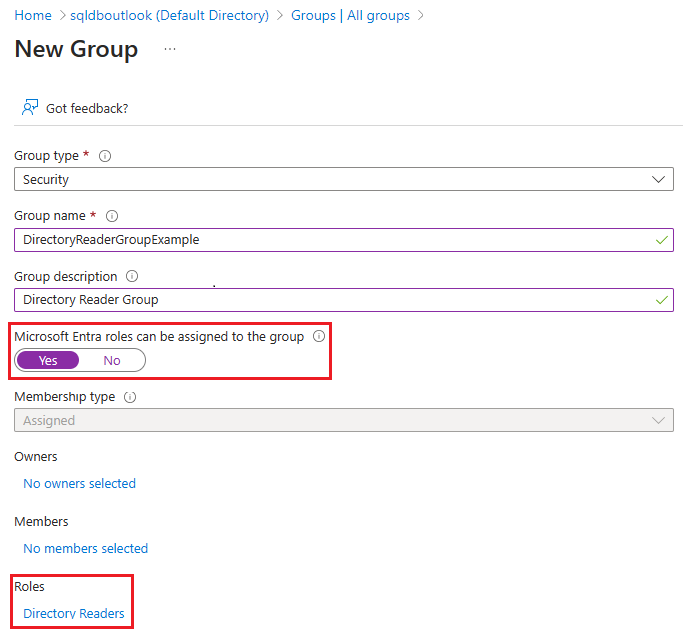

Selezionare Sicurezza come tipo di gruppo e compilare gli altri campi. Assicurarsi che l'impostazione I ruoli di Microsoft Entra possono essere assegnati al gruppo sia impostata su Sì. Assegnare quindi al gruppo il ruolo amministratori che leggono la directory di Microsoft Entra ID.

Assegna gli utenti di Microsoft Entra come proprietari del gruppo che è stato creato. Il proprietario del gruppo può essere un utente di Active Directory normale a cui non è assegnato alcun ruolo amministrativo di Microsoft Entra. Il proprietario deve essere un utente che gestisce il database SQL, l'Istanza gestita di SQL o Azure Synapse.

Selezionare Crea.

Verifica del gruppo creato

Nota

Assicurarsi che il Tipo di gruppo sia Sicurezza. I gruppi di Microsoft 365 non sono supportati per Azure SQL.

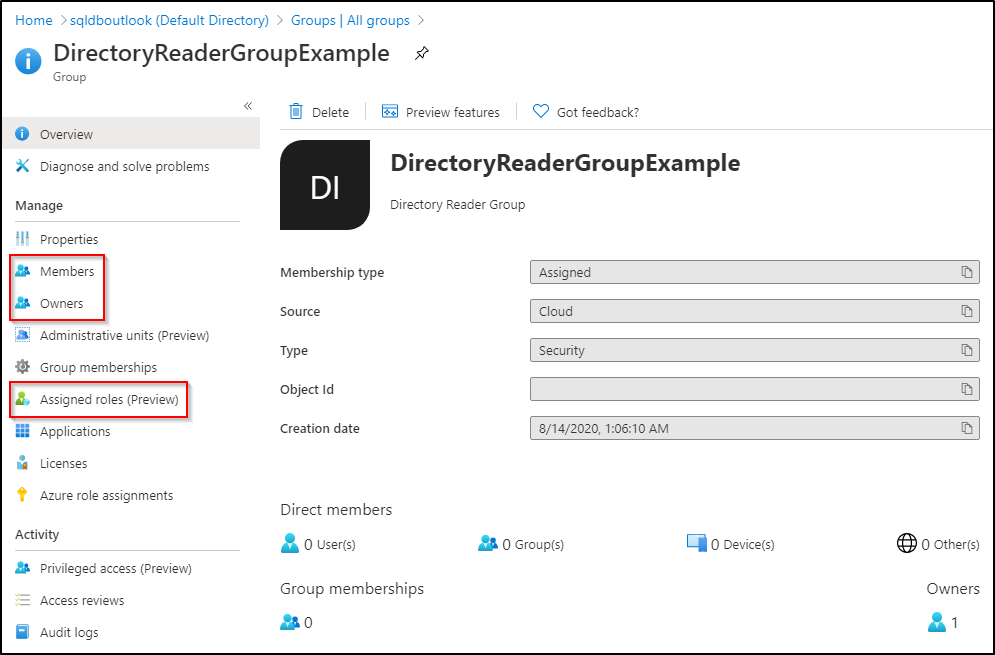

Per verificare e gestire il gruppo che è stato creato, tornare al riquadro Gruppi nel portale di Azure e cercare il nome del gruppo. È possibile aggiungere altri proprietari e membri nel menu Proprietari e Membri dell'impostazione Gestisci dopo aver selezionato il gruppo. È anche possibile esaminare i Ruoli assegnati per il gruppo.

Aggiungere l'identità gestita di Azure SQL al gruppo

Nota

Per questo esempio si userà un'Istanza gestita di SQL, ma è possibile applicare procedure simili per ottenere lo stesso risultato per il database SQL o Azure Synapse.

Per i passaggi successivi, l'utente Amministratore di Ruolo con Privilegi non è più necessario.

Accedere al portale di Azure come utente che gestisce l'istanza gestita di SQL e proprietario del gruppo creato in precedenza.

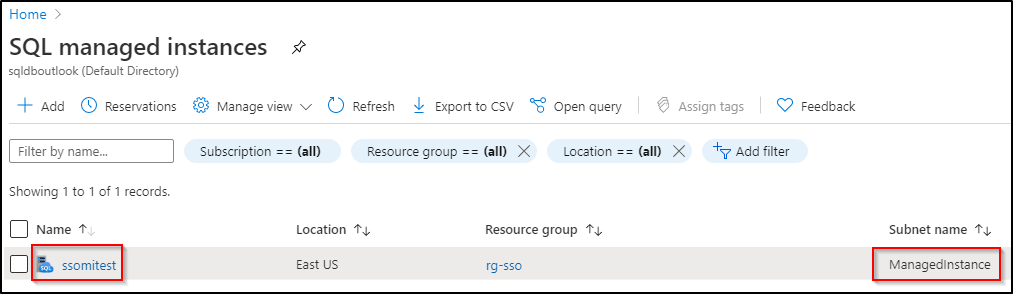

Trova il nome della risorsa Istanza gestita di SQL nel portale di Azure.

Durante il provisioning di una Istanza gestita SQL, viene creata un'identità Microsoft Entra per l'istanza, che viene registrata come applicazione di Microsoft Entra. L'identità ha lo stesso nome del prefisso dell'istanza SQL gestita. Per trovare l'identità (nota anche come entità servizio) per l'istanza gestita di SQL, seguire questa procedura:

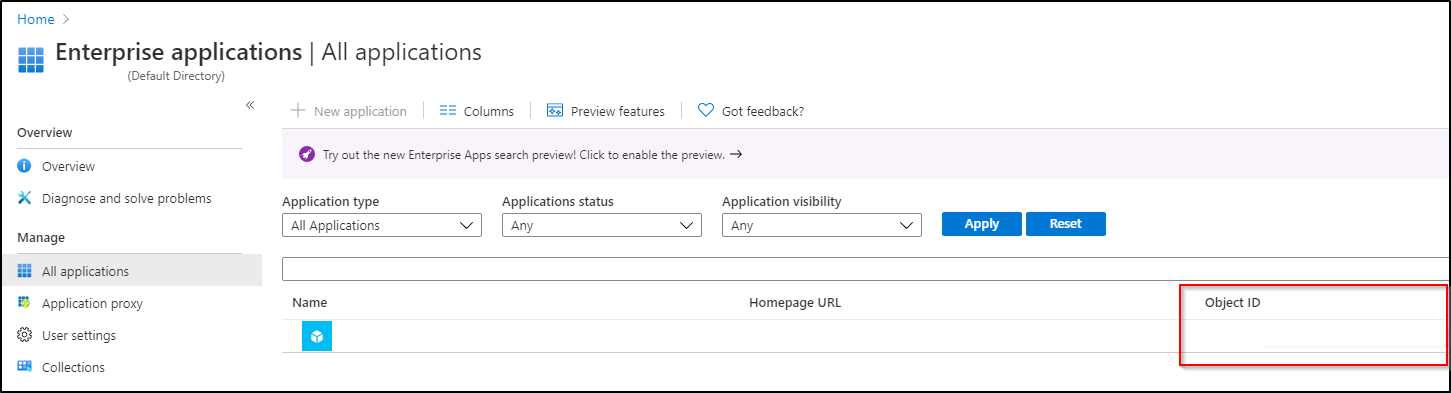

- Passare alla risorsa Microsoft Entra ID. Nell'impostazione Gestisci selezionare Applicazioni aziendali. L'ID oggetto è l'identità dell'istanza.

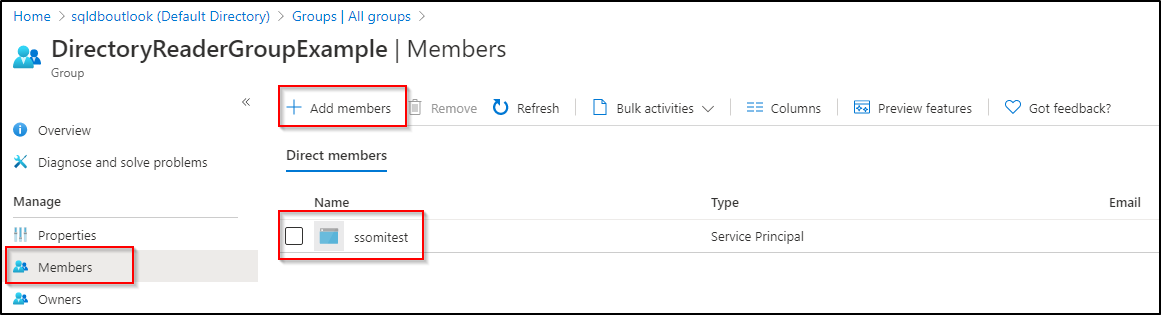

Passare alla risorsa Microsoft Entra ID. In Gestita passare a Gruppi. Selezionare il gruppo creato. Nell'impostazione Gestisci del gruppo selezionare Membri. Selezionare Aggiungi membri e aggiungere il principal del servizio dell'istanza gestita di SQL come membro del gruppo cercando il nome trovato sopra.

Nota

Potrebbero essere necessari alcuni minuti per propagare le autorizzazioni dell'entità servizio attraverso il sistema di Azure e consentire l'accesso all'API Microsoft Graph. Potrebbe essere necessario attendere alcuni minuti prima di configurare un amministratore di Microsoft Entra per un'istanza SQL gestita.

Osservazioni:

Per il database SQL e Azure Synapse, è possibile creare l'identità del server durante la creazione del server logico o dopo la creazione del server. Per altre informazioni su come creare o impostare l'identità del server nel database SQL o in Azure Synapse, vedere Abilitare le entità servizio per creare gli utenti di Microsoft Entra.

Per l'istanza gestita di SQL, è necessario assegnare il ruolo Lettori directory all'identità dell'istanza gestita prima di poter configurare un amministratore di Microsoft Entra per l'istanza gestita.

Quando si configura un amministratore di Microsoft Entra per il server logico, non è necessario assegnare il ruolo amministratori che leggono la directory all'identità del server per il database SQL o Azure Synapse. Tuttavia, per abilitare la creazione di un oggetto Microsoft Entra nel database SQL o in Azure Synapse per conto di un'applicazione Microsoft Entra, è necessario il ruolo amministratori che leggono la directory. Se il ruolo non è assegnato all'identità del server logico, la creazione degli utenti di Microsoft Entra in Azure SQL avrà esito negativo. Per ulteriori informazioni, vedere principale del servizio di Microsoft Entra con Azure SQL.

Assegnazione del ruolo Directory Readers utilizzando PowerShell

Importante

Un amministratore del ruolo con privilegi dovrà eseguire questi passaggi iniziali. Oltre a PowerShell, Microsoft Entra ID offre l'API Microsoft Graph per Creare un gruppo a cui è possibile assegnare ruoli in Microsoft Entra ID.

Scaricare il modulo di Microsoft Graph PowerShell usando i seguenti comandi. Potrebbe essere necessario eseguire PowerShell come amministratore.

Install-Module Microsoft.Graph.Authentication Import-Module Microsoft.Graph.Authentication # To verify that the module is ready to use, run the following command: Get-Module Microsoft.Graph.AuthenticationConnettiti al tenant di Microsoft Entra.

Connect-MgGraphCreare un gruppo di sicurezza per assegnare il ruolo con autorizzazioni di lettura nella directory.

- È possibile modificare

DirectoryReaderGroup,Directory Reader GroupeDirReadin base alle preferenze.

$group = New-MgGroup -DisplayName "DirectoryReaderGroup" -Description "Directory Reader Group" -SecurityEnabled:$true -IsAssignableToRole:$true -MailEnabled:$false -MailNickname "DirRead" $group- È possibile modificare

Assegnare il ruolo con autorizzazioni di lettura nella directory al gruppo.

# Displays the Directory Readers role information $roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Directory Readers'" $roleDefinition# Assigns the Directory Readers role to the group $roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roleDefinition.Id -PrincipalId $group.Id $roleAssignmentAssegnare i proprietari al gruppo.

- Sostituire

<username>con l'utente che sarà il proprietario del gruppo. Per aggiungere più proprietari ripetere questa procedura.

$newGroupOwner = Get-MgUser -UserId "<username>" $newGroupOwner$GrOwner = New-MgGroupOwnerByRef -GroupId $group.Id -OdataId "https://graph.microsoft.com/v1.0/users/$($newGroupOwner.Id)"Verifica i proprietari del gruppo:

Get-MgGroupOwner -GroupId $group.IdÈ anche possibile verificare i proprietari del gruppo nel portale di Azure. Seguire la procedura illustrata in Verifica del gruppo creato.

- Sostituire

Assegnare l'entità del servizio come membro del gruppo

Per i passaggi successivi, l'utente Amministratore del Ruolo Privilegiato non è più necessario.

Usando un membro del gruppo che gestisce anche la risorsa Azure SQL, eseguire il comando seguente per effettuare la connessione al tuo Microsoft Entra ID.

Connect-MgGraphAssegnare il principale del servizio come membro del gruppo che è stato creato.

- Sostituire

<ServerName>con il nome del server logico o dell'istanza gestita. Per altre informazioni, vedere la sezione Aggiungere l'identità del servizio Azure SQL al gruppo

# Returns the service principal of your Azure SQL resource $managedIdentity = Get-MgServicePrincipal -Filter "displayName eq '<ServerName>'" $managedIdentity# Adds the service principal to the group New-MgGroupMember -GroupId $group.Id -DirectoryObjectId $managedIdentity.IdIl comando seguente restituisce l'ID oggetto dell'entità servizio che indica che l'aggiunta al gruppo è riuscita:

Get-MgGroupMember -GroupId $group.Id -Filter "Id eq '$($managedIdentity.Id)'"- Sostituire