Usare il controllo per analizzare log di controllo e report

Si applica a: Database SQL di Azure,

Azure Synapse Analytics

Questo articolo offre una panoramica dell'analisi dei log di controllo usando il controllo per database SQL di Azure e Azure Synapse Analytics. È possibile usare il controllo per analizzare i log di controllo archiviati in:

- Log Analytics

- Hub eventi

- Archiviazione di Azure

Analizzare i log con Log Analytics

Se si sceglie di scrivere i log di controllo su Log Analytics:

Usare il portale di Azure.

Passare alla risorsa di database corrispondente.

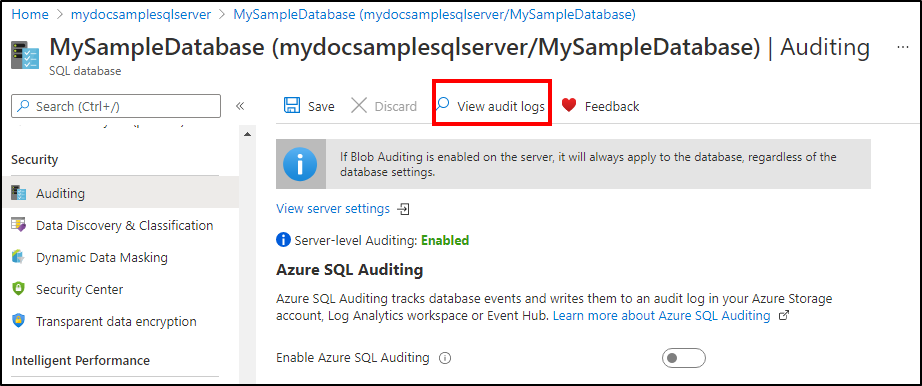

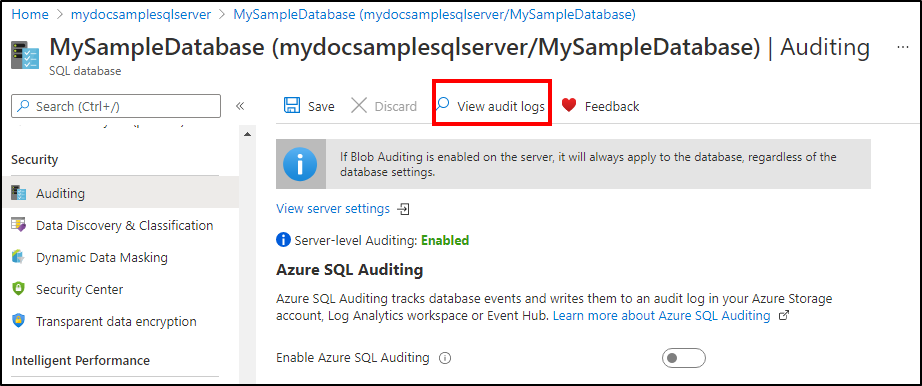

Nella parte superiore della pagina Controllo del database selezionare Visualizza log di controllo .

Sono disponibili due modi per visualizzare i log:

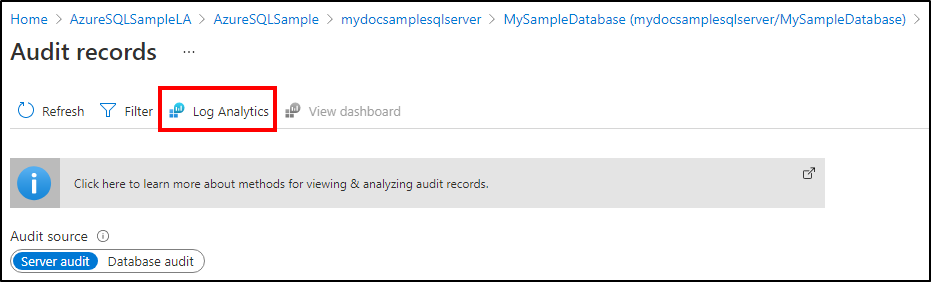

Selezionando Log Analytics nella parte superiore della pagina Record di controllo verrà aperta la visualizzazione dei log nell'area di lavoro Log Analytics, in cui è possibile personalizzare l'intervallo di tempo e la query di ricerca.

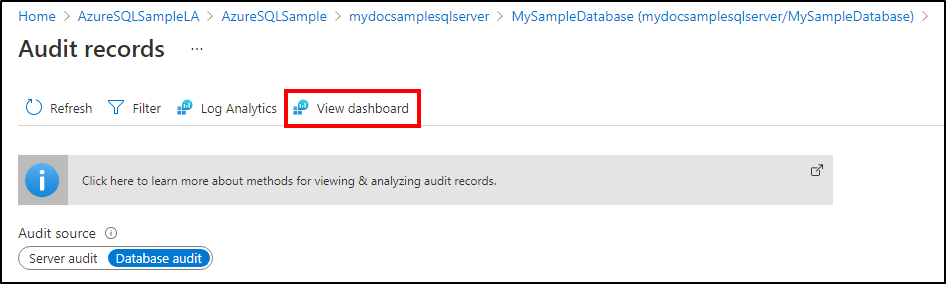

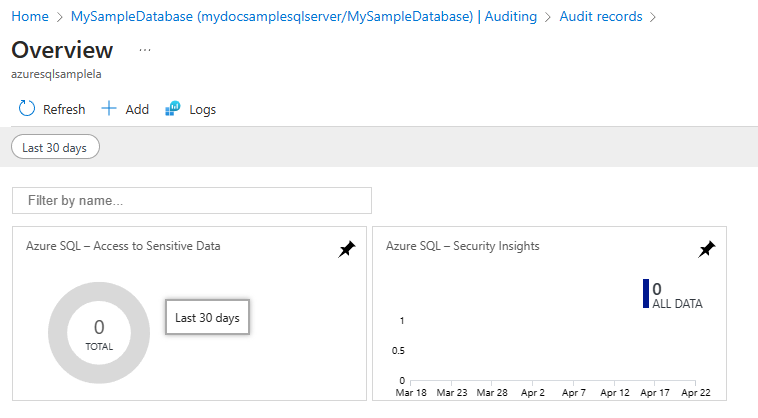

Selezionando Visualizza dashboard nella parte superiore della pagina Record di controllo verrà aperto un dashboard che visualizza le informazioni dei log di controllo, in cui è possibile eseguire il drill-down per informazioni dettagliate sulla sicurezza o Accesso a dati sensibili. Questo dashboard è progettato per fornire informazioni dettagliate sulla sicurezza per i dati. È anche possibile personalizzare l'intervallo di tempo e la query di ricerca.

In alternativa, è possibile accedere ai log di controllo anche dal menu Log Analytics. Aprire l'area di lavoro Log Analytics e nella sezione Generale fare clic su Log. È possibile iniziare con una query semplice, ad esempio: cercare "SQLSecurityAuditEvents" per visualizzare i log di controllo. Da qui è anche possibile usare i log di Monitoraggio di Azure per eseguire ricerche avanzate sui dati dei log di controllo. Log di Monitoraggio di Azure consente di ottenere informazioni operative in tempo reale tramite funzionalità di ricerca integrate e dashboard personalizzati per analizzare rapidamente milioni di record in tutti i carichi di lavoro e i server. Per altre informazioni utili sul linguaggio di ricerca e i comandi dei log di Monitoraggio di Azure, vedere Informazioni di riferimento sulla ricerca nei log di Monitoraggio di Azure.

Analizzare i log tramite Hub eventi

Se si sceglie di scrivere i log di controllo su Hub eventi:

- Per utilizzare i dati dei log di controllo da Hub eventi, è necessario configurare un flusso per utilizzare gli eventi e scriverli in una destinazione. Per altre informazioni, vedere la documentazione di Hub eventi di Azure.

- I log di controllo in Hub eventi vengono acquisiti nel corpo degli eventi di Apache Avro e archiviati usando la formattazione JSON con codifica UTF-8. Per leggere i log di controllo, è possibile usare Avro Tools, flussi di eventi Microsoft Fabric o strumenti simili in grado di elaborare tale formato.

Analizzare i log tramite i log in un account di archiviazione di Azure

Se si sceglie di scrivere i log di controllo in un account di archiviazione di Azure, esistono diversi metodi che è possibile usare per visualizzare i log:

I log di controllo vengono aggregati nell'account selezionato durante la configurazione. È possibile esplorare i log di controllo con uno strumento come Azure Storage Explorer. Nell'archiviazione di Azure, i log del controllo vengono salvati come raccolta di file BLOB in un contenitore denominato sqldbauditlogs. Per altre informazioni sulla gerarchia delle cartelle di archiviazione, le convenzioni di denominazione e il formato dei log, vedere Formato dei log di controllo di Database SQL.

Usare il portale di Azure.

Aprire la risorsa del database corrispondente.

Nella parte superiore della pagina Controllo del database selezionare Visualizza log di controllo .

Verrà visualizzata la pagina Record di controllo e sarà possibile visualizzare i log.

È possibile visualizzare date specifiche selezionando Filtro nella parte superiore della pagina Record di controllo.

È possibile passare da un record di controllo all'altro creato dai criteri di controllo del server e dai criteri di controllo del database attivando o disattivando Origine controllo.

Usare la funzione di sistema

sys.fn_get_audit_file(T-SQL) per restituire i dati dei log di controllo in formato tabulare. Per altre informazioni su questa funzione, vedere sys.fn_get_audit_file.Usare Unisci file di controllo in SQL Server Management Studio (a partire da SSMS 17):

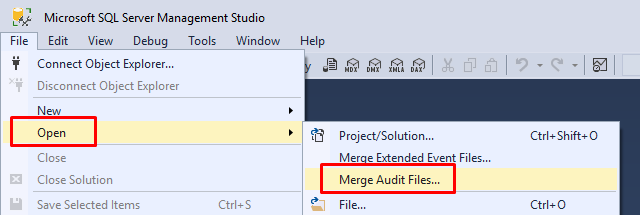

Dalla barra dei menu di SSMS selezionare File>Apri>Unisci file di controllo.

Verrà visualizzata la finestra di dialogo Aggiunti file di controllo. Selezionare una delle opzioni Aggiungi per scegliere se unire i file di controllo da un disco locale oppure importarli da Archiviazione di Azure. È necessario specificare i dettagli e la chiave dell'account di Archiviazione di Azure.

Dopo aver aggiunto tutti i file da unire, selezionare OK per completare l'operazione di unione.

Il file unito verrà aperto in SSMS, dove potrà essere visualizzato, analizzato ed esportato in un file XEL o CSV o in una tabella.

Usare Power BI. È possibile visualizzare e analizzare i dati dei log di controllo in Power BI. Per altre informazioni e per accedere a un modello scaricabile, vedere Analyze audit log data in Power BI (Analizzare i dati di log di controllo in Power BI).

Scaricare i file di log dal contenitore BLOB del servizio di archiviazione di Azure tramite il portale o con uno strumento come Azure Storage Explorer.

- Dopo aver scaricato un file di log in locale, fare doppio clic sul file per aprire, visualizzare e analizzare i log in SSMS.

- È anche possibile scaricare più file contemporaneamente in Azure Storage Explorer. Per farlo, fare clic con il pulsante destro del mouse su una sottocartella specifica e scegliere Salva con nome per salvarla in una cartella locale.

Altri metodi:

- Dopo avere scaricato diversi file o una sottocartella contenente i file di log, è possibile unirli in locale come descritto nelle istruzioni relative all'unione di file di controllo in SSMS riportate in precedenza.

- Visualizzare i log di controllo BLOB a livello di codice: Eseguire query sui file di eventi estesi con PowerShell.