Configurare il controllo di accesso alla rete

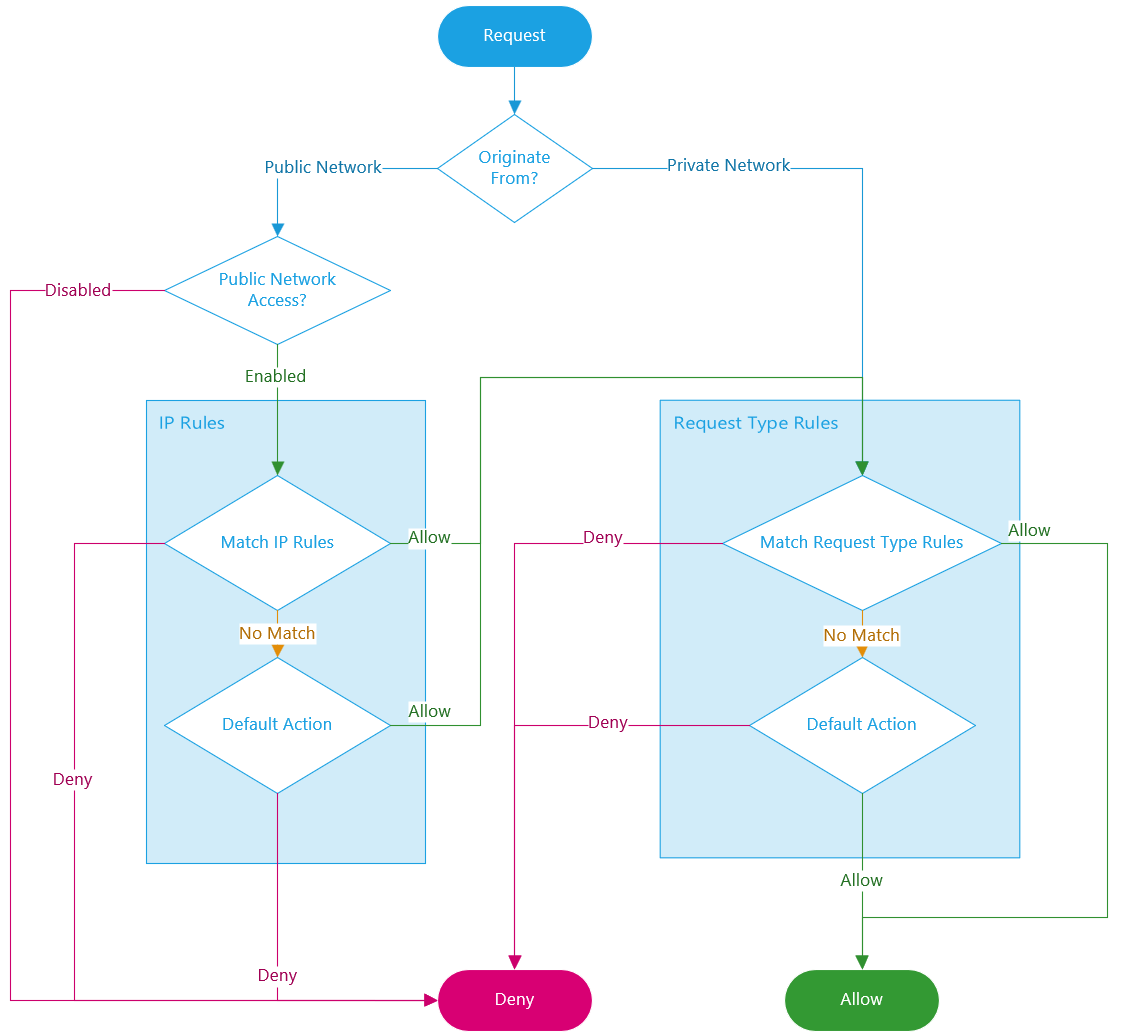

Servizio Azure SignalR consente di proteggere e gestire l'accesso all'endpoint di servizio in base ai tipi di richiesta e ai subset di rete. Quando si configurano le regole di controllo di accesso alla rete, solo le applicazioni che effettuano richieste dalle reti specificate possono accedere alle Servizio SignalR.

Importante

Un'applicazione che accede a un Servizio SignalR quando le regole di controllo di accesso di rete sono attive richiedono comunque un'autorizzazione appropriata per la richiesta.

Accesso alla rete pubblica

Offriamo un unico commutatore unificato per semplificare la configurazione dell'accesso alla rete pubblica. L'opzione include le opzioni seguenti:

- Disabilitato: blocca completamente l'accesso alla rete pubblica. Tutte le altre regole di controllo di accesso alla rete vengono ignorate per le reti pubbliche.

- Abilitato: consente l'accesso alla rete pubblica, che è ulteriormente regolamentato da regole di controllo di accesso alla rete aggiuntive.

- Configurare l'accesso alla rete pubblica tramite il portale

- Configurare l'accesso alla rete pubblica tramite Bicep

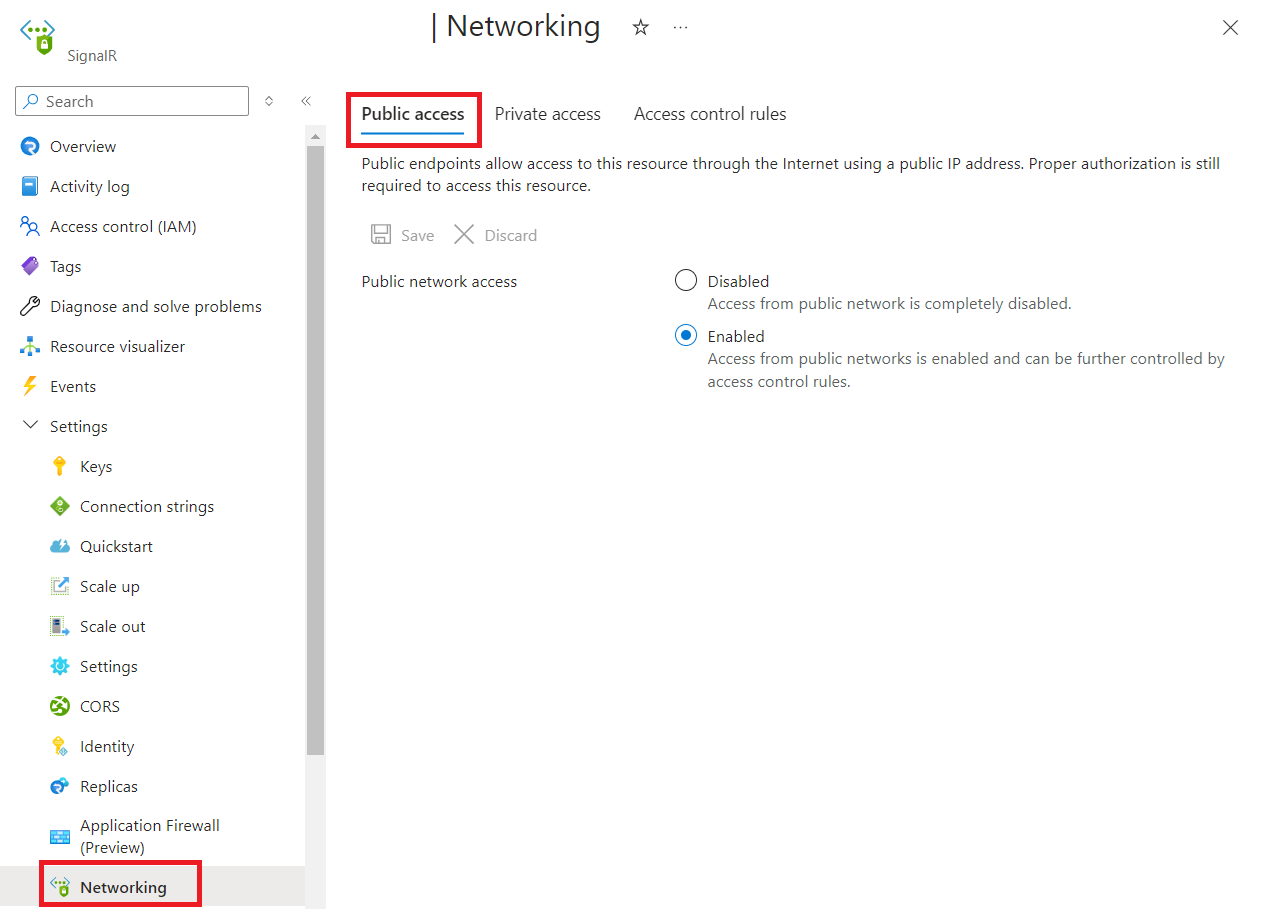

Passare all'istanza di Servizio SignalR da proteggere.

Selezionare Rete dal menu a sinistra. Selezionare la scheda Accesso pubblico:

Selezionare Disabilitato o Abilitato.

Seleziona Salva per applicare le modifiche.

Azione predefinita

L'azione predefinita viene applicata quando nessun'altra regola corrisponde.

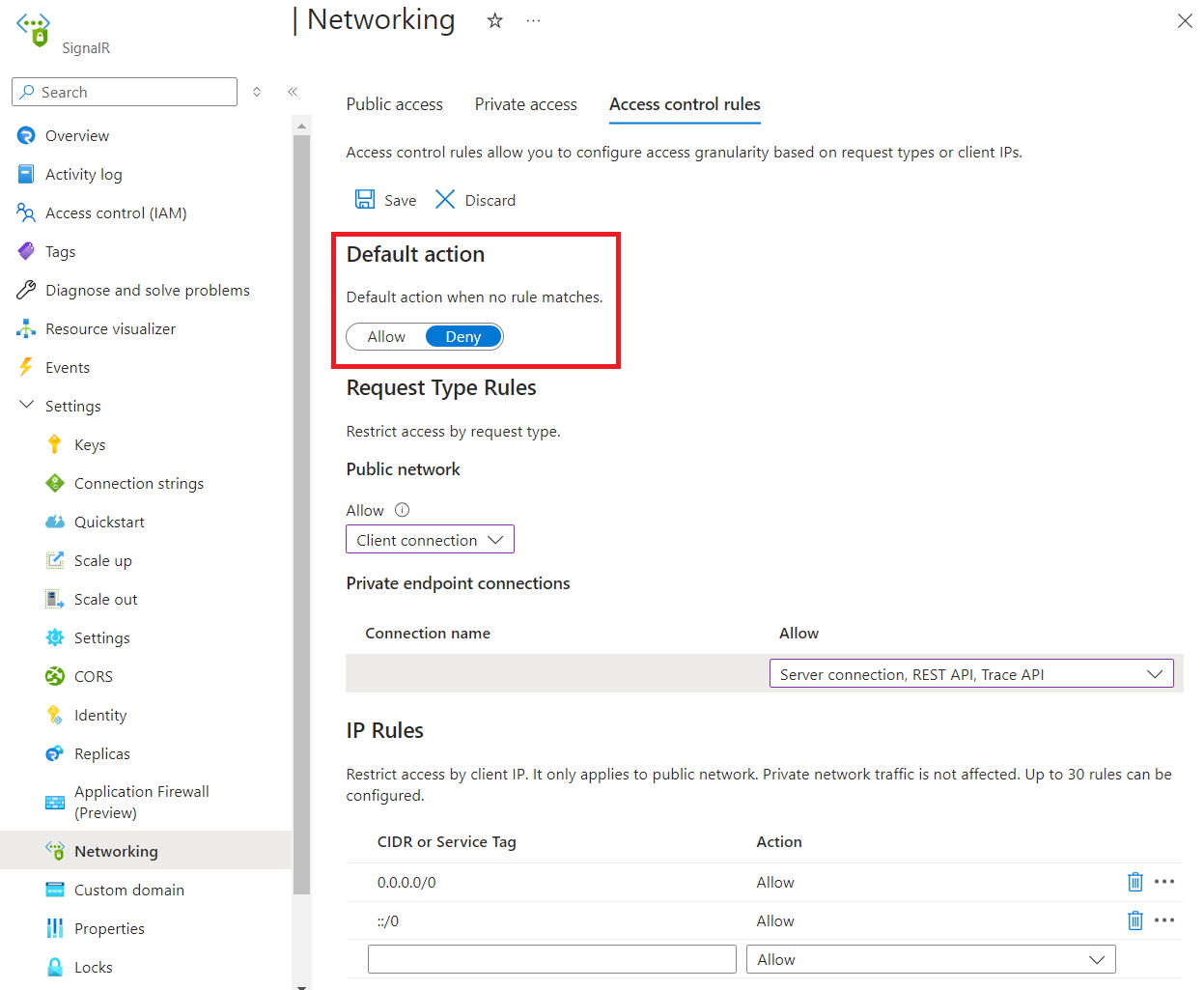

Passare all'istanza di Servizio SignalR da proteggere.

Selezionare Controllo di accesso alla rete dal menu a sinistra.

Per modificare l'azione predefinita, attivare o disattivare il pulsante Consenti/Nega .

Seleziona Salva per applicare le modifiche.

Regole del tipo di richiesta

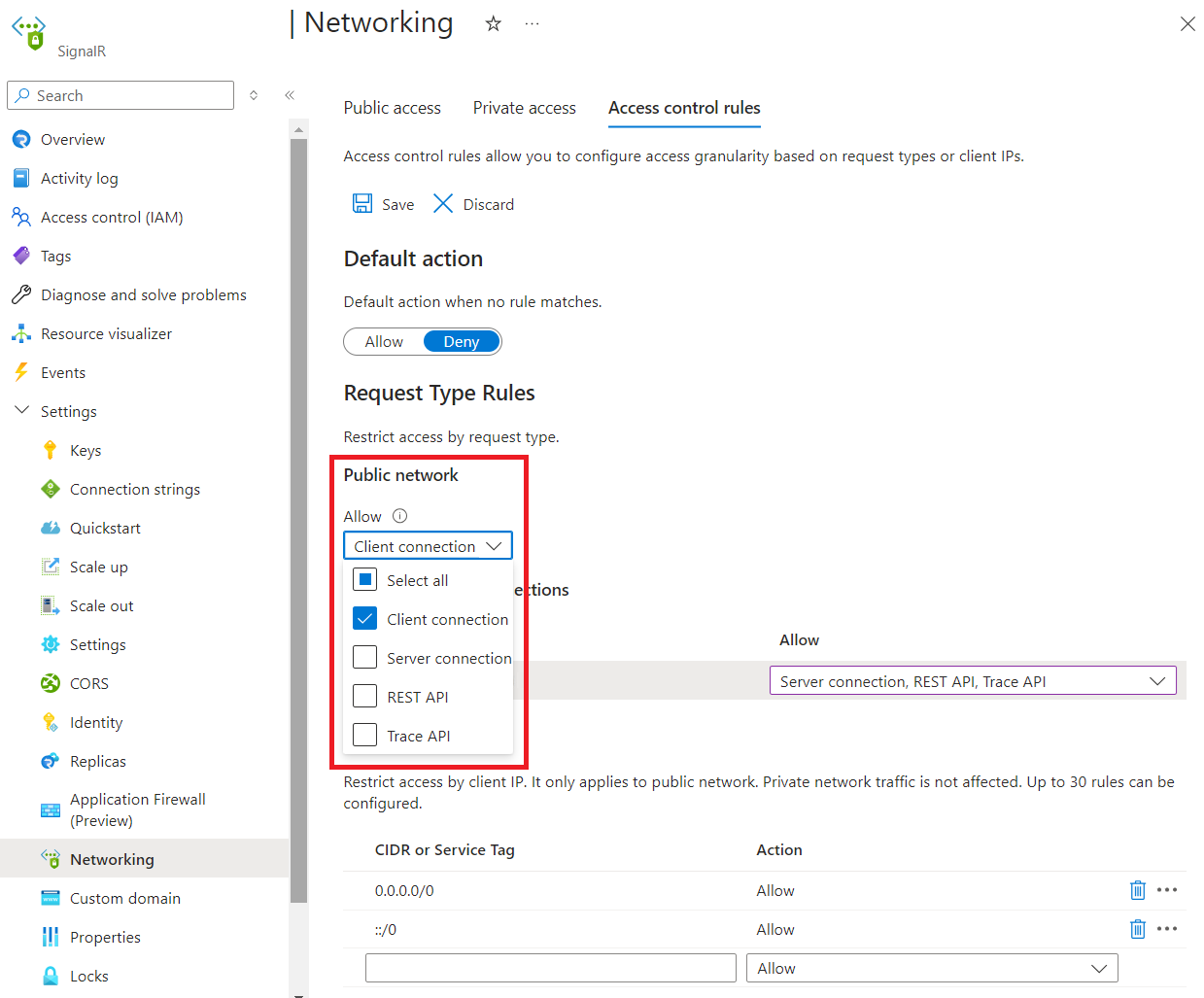

È possibile configurare regole per consentire o negare i tipi di richiesta specificati sia per la rete pubblica che per ogni endpoint privato.

Ad esempio, le connessioni server sono in genere con privilegi elevati. Per migliorare la sicurezza, è possibile limitare l'origine. È possibile configurare regole per bloccare tutte le connessioni server dalla rete pubblica e consentire l'origine solo da una rete virtuale specifica.

Se nessuna regola corrisponde, viene applicata l'azione predefinita.

- Configurare le regole del tipo di richiesta tramite il portale

- Configurare le regole del tipo di richiesta tramite Bicep

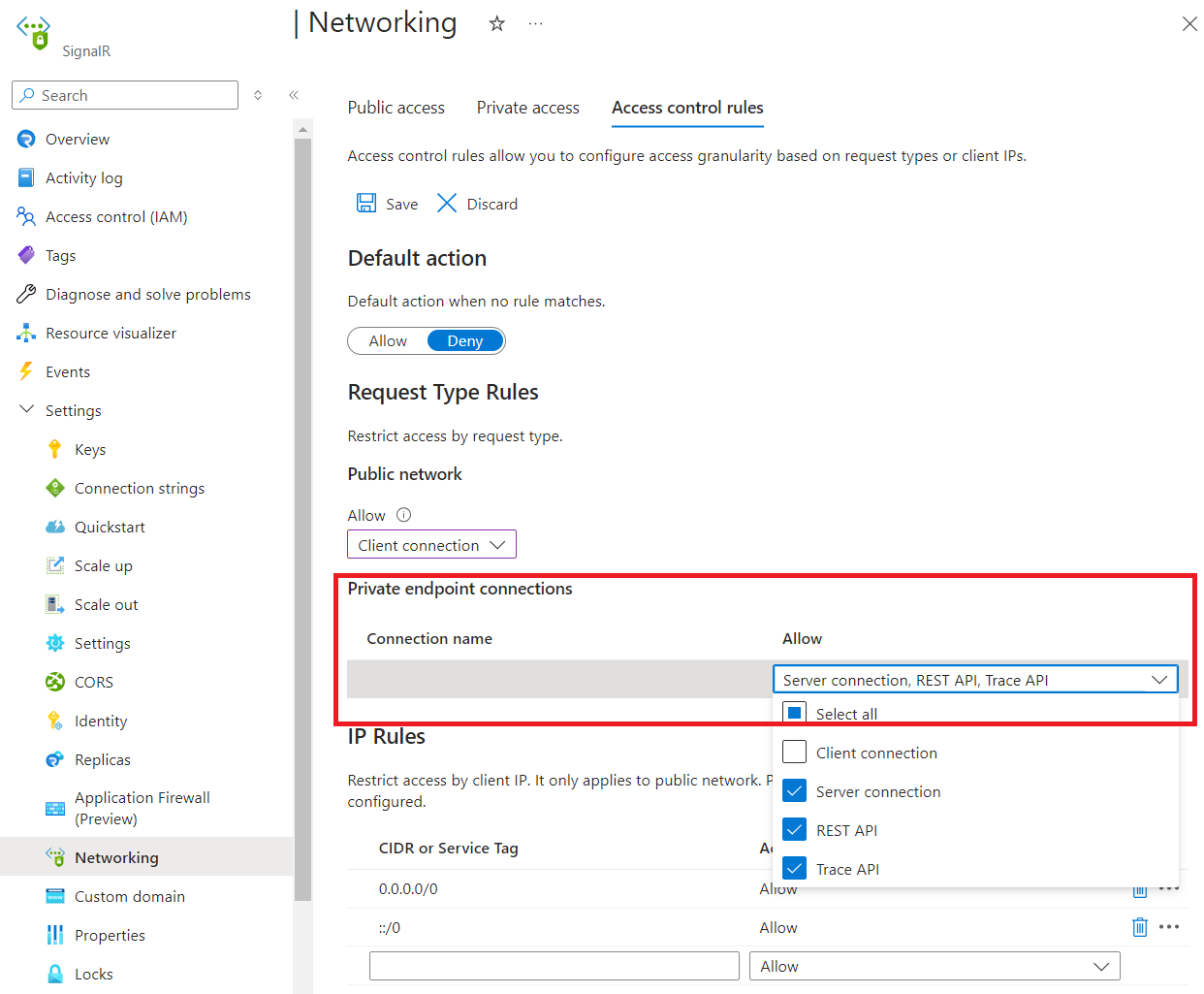

Passare all'istanza di Servizio SignalR da proteggere.

Selezionare Controllo di accesso alla rete dal menu a sinistra.

Per modificare la regola di rete pubblica, selezionare tipi consentiti di richieste in Rete pubblica.

Per modificare le regole di rete dell'endpoint privato, selezionare i tipi consentiti di richieste in ogni riga in Connessioni endpoint privato.

Seleziona Salva per applicare le modifiche.

Regole IP

Le regole IP consentono di concedere o negare l'accesso a intervalli di indirizzi IP Internet pubblici specifici. Queste regole possono essere usate per consentire l'accesso per determinati servizi basati su Internet e reti locali o per bloccare il traffico Internet generale.

Si applicano le seguenti restrizioni:

- È possibile configurare fino a 30 regole.

- Gli intervalli di indirizzi devono essere specificati usando la notazione CIDR, ad esempio

16.17.18.0/24. Sono supportati sia gli indirizzi IPv4 che IPv6. - Le regole IP vengono valutate nell'ordine in cui sono definite. Se nessuna regola corrisponde, viene applicata l'azione predefinita.

- Le regole IP si applicano solo al traffico pubblico e non possono bloccare il traffico da endpoint privati.

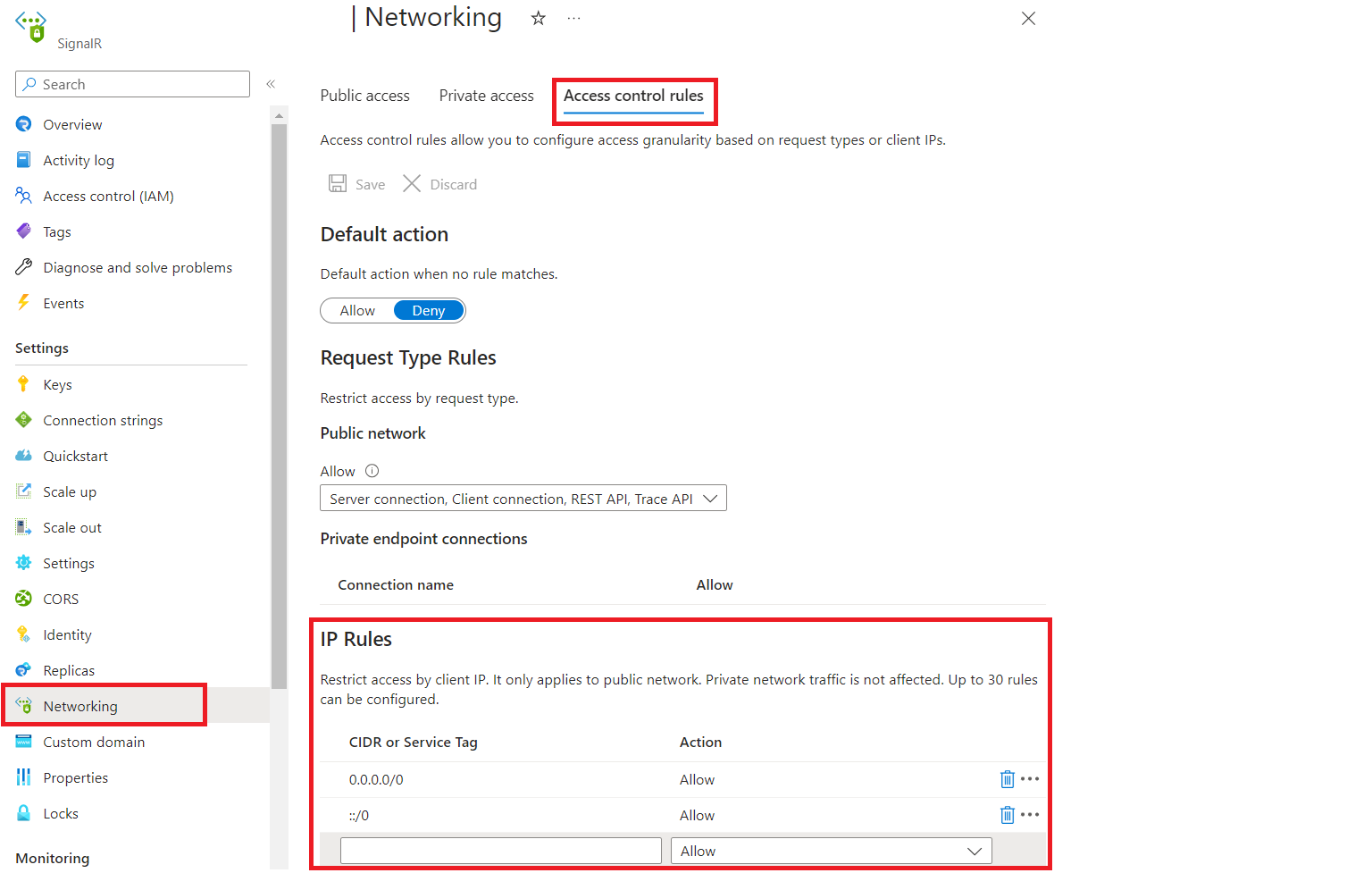

Passare all'istanza di Servizio SignalR da proteggere.

Selezionare Rete dal menu a sinistra. Selezionare la scheda Regole di controllo di accesso:

Modificare l'elenco nella sezione Regole IP.

Seleziona Salva per applicare le modifiche.

Passaggi successivi

Altre informazioni su Collegamento privato di Azure.