Configurare il firewall di rete per Istanza gestita SCOM di Monitoraggio di Azure

Questo articolo descrive come configurare le regole del firewall di rete e del gruppo di sicurezza di rete (NSG) di Azure.

Nota

Per informazioni sull'architettura di Istanza gestita SCOM di Monitoraggio di Azure, vedere Istanza gestita SCOM di Monitoraggio di Azure.

Prerequisiti di rete

Questa sezione illustra i prerequisiti di rete con tre esempi di modelli di rete.

Stabilire la connettività diretta (linea di vista) tra il controller di dominio e la rete di Azure

Assicurarsi che la connettività di rete diretta (linea di vista) tra la rete del controller di dominio desiderato e la subnet di Azure (rete virtuale) in cui si vuole distribuire un'istanza di Istanza gestita di SCOM. Assicurarsi che sia presente una connettività di rete diretta (linea di vista) tra i carichi di lavoro/agenti e la subnet di Azure in cui viene distribuita l'istanza gestita di SCOM.

La connettività diretta è necessaria in modo che tutte le risorse seguenti possano comunicare tra loro tramite la rete:

- Controller di dominio

- Agenti

- Componenti di System Center Operations Manager, ad esempio la Console operatore

- Componenti di Istanza gestita di SCOM, ad esempio i server di gestione

I tre modelli di rete distinti seguenti sono rappresentati visivamente per creare l'istanza gestita di SCOM.

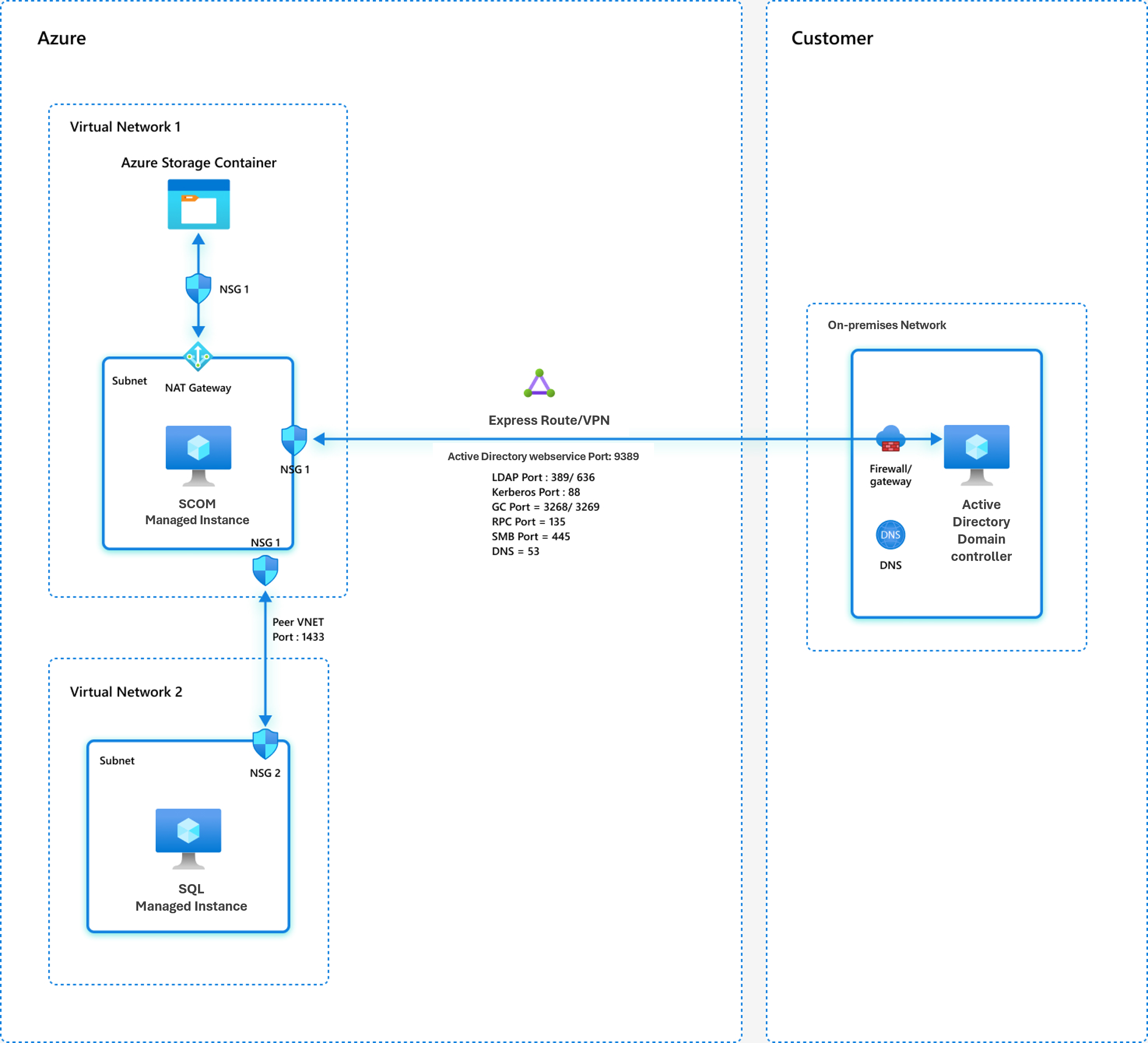

Modello di rete 1: il controller di dominio si trova in locale

In questo modello, il controller di dominio desiderato si trova all'interno della rete locale. È necessario stabilire una connessione Azure ExpressRoute tra la rete locale e la subnet di Azure usata per l'istanza gestita di SCOM.

Se il controller di dominio e altri componenti sono locali, è necessario stabilire la linea di visualizzazione tramite ExpressRoute o una rete privata virtuale (VPN). Per altre informazioni, vedere la documentazione di ExpressRoute e la documentazione del Gateway VPN di Azure.

Il modello di rete seguente mostra dove si trova il controller di dominio desiderato all'interno della rete locale. Esiste una connessione diretta (tramite ExpressRoute o VPN) tra la rete locale e la subnet di Azure usata per la creazione di Istanza gestita di SCOM.

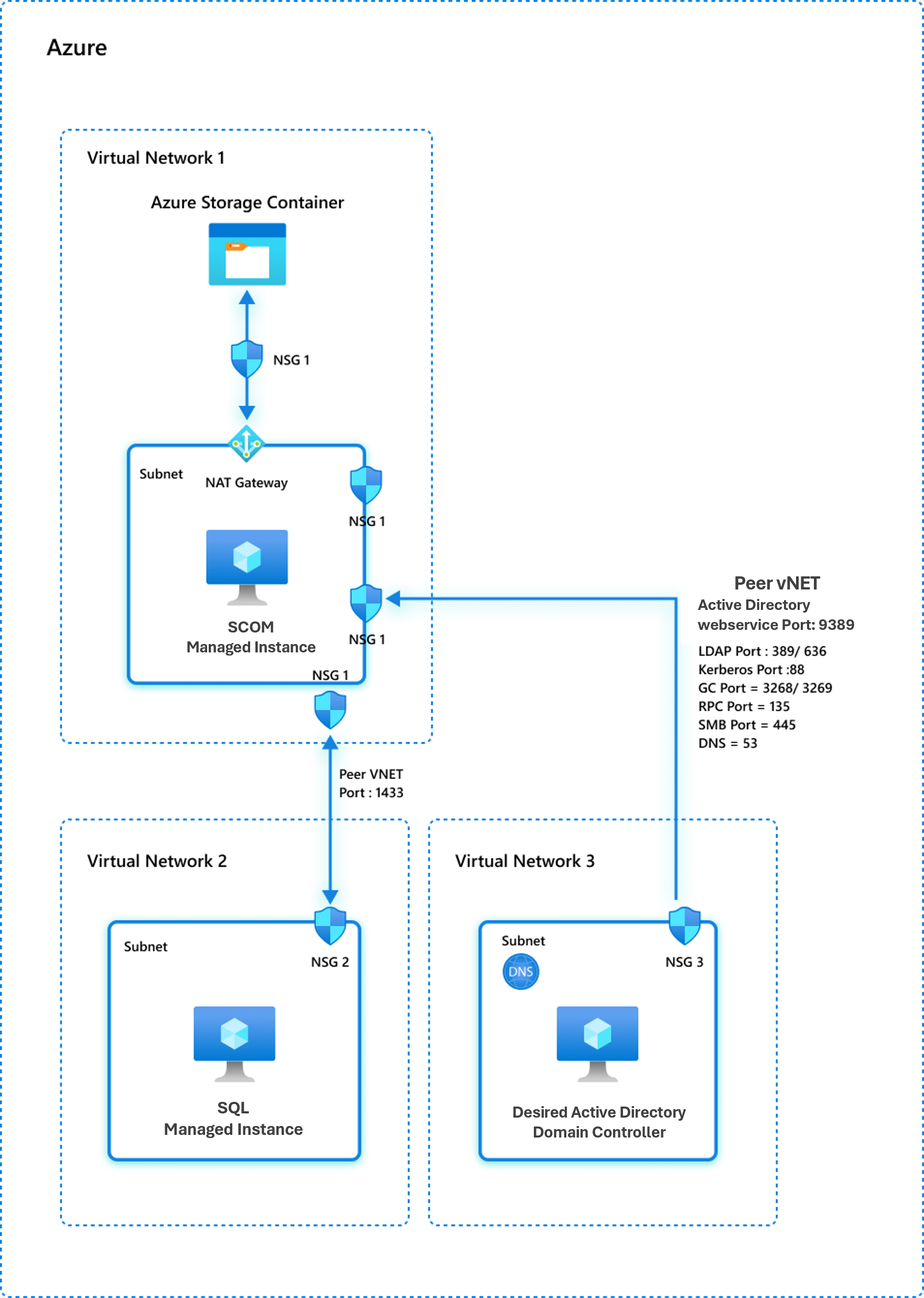

Modello di rete 2: il controller di dominio è ospitato in Azure

In questa configurazione il controller di dominio designato è ospitato in Azure ed è necessario stabilire una connessione ExpressRoute o VPN tra la rete locale e la subnet di Azure. Viene usato per la creazione di Istanza gestita SCOM e la subnet di Azure usata per il controller di dominio designato. Per altre informazioni, vedere ExpressRoute e Gateway VPN.

In questo modello, il controller di dominio desiderato rimane integrato nella foresta di domini locale. Tuttavia, si è scelto di creare un controller di Active Directory dedicato in Azure per supportare le risorse di Azure che si basano sull'infrastruttura di Active Directory locale.

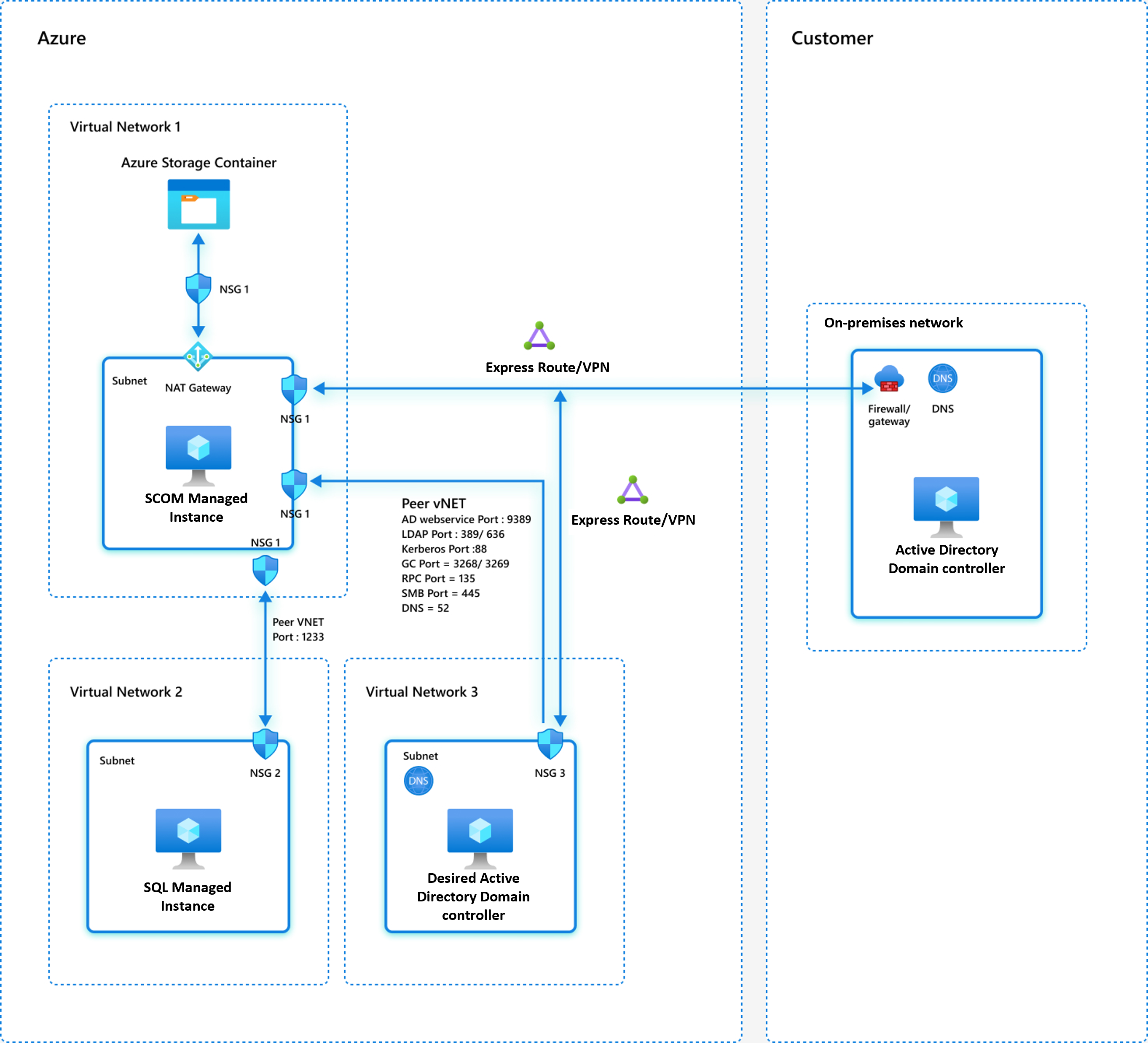

Modello di rete 3: Il controller di dominio e le istanze gestite SCOM si trovano in reti virtuali di Azure

In questo modello, sia il controller di dominio desiderato che le istanze gestite di SCOM vengono posizionati in reti virtuali separate e dedicate in Azure.

Se il controller di dominio desiderato e tutti gli altri componenti si trovano nella stessa rete virtuale di Azure (un controller di dominio attivo convenzionale) senza presenza in locale, si ha già una linea di vista tra tutti i componenti.

Se il controller di dominio desiderato e tutti gli altri componenti si trovano in reti virtuali diverse di Azure (un controller di dominio attivo convenzionale) senza presenza in locale, è necessario eseguire il peering di rete virtuale tra tutte le reti virtuali presenti nella rete. Per altre informazioni, vedere Peering di rete virtuale in Azure.

Risolvere i problemi seguenti per tutti e tre i modelli di rete indicati in precedenza:

Assicurarsi che la subnet dell'istanza gestita di SCOM possa stabilire la connettività al controller di dominio designato configurato per Istanza gestita di Azure o SCOM. Assicurarsi inoltre che la risoluzione dei nomi di dominio all'interno della subnet dell'istanza gestita di SCOM elenchi il controller di dominio designato come voce principale tra i controller di dominio risolti per evitare problemi di latenza di rete o prestazioni e firewall.

Le porte seguenti nel controller di dominio designato e Domain Name System (DNS) devono essere accessibili dalla subnet dell'istanza gestita di SCOM:

Porta TCP 389 o 636 per LDAP

Porta TCP 3268 o 3269 per il catalogo globale

Porta TCP e UDP 88 per Kerberos

Porta TCP e UDP 53 per DNS

TCP 9389 per il servizio Web Active Directory

TCP 445 per SMB

TCP 135 per RPC

Le regole del firewall interno e l'NSG devono consentire la comunicazione dalla rete virtuale dell'istanza gestita SCOM e dal controller di dominio/DNS designato per tutte le porte elencate in precedenza.

Per stabilire la connettività, è necessario eseguire il peering della rete virtuale di Istanza gestita di SQL di Azure e dell'istanza gestita di SCOM. In particolare, la porta 1433 (porta privata) o 3342 (porta pubblica) deve essere raggiungibile dall'istanza gestita di SCOM all'istanza gestita di SQL. Configurare le regole dell'NSG e le regole del firewall in entrambe le reti virtuali per consentire le porte 1433 e 3342.

Consentire la comunicazione sulle porte 5723, 5724 e 443 dal computer monitorato all'istanza gestita di SCOM.

Se il computer è locale, configurare le regole dell'NSG e le regole del firewall nella subnet dell'istanza gestita SCOM e nella rete locale in cui si trova il computer monitorato per garantire le porte essenziali specificate (5723, 5724 e 443) sono raggiungibili dal computer monitorato alla subnet dell'istanza gestita di SCOM.

Se il computer si trova in Azure, configurare le regole del firewall e le regole dell'NSG nella rete virtuale dell'istanza gestita di SCOM e nella rete virtuale in cui si trova la macchina monitorata per garantire le porte essenziali specificate (5723, 5724 e 443) sono raggiungibili dal computer monitorato alla subnet dell'istanza gestita SCOM.

Requisiti del firewall

Per funzionare correttamente, l'istanza gestita di SCOM deve avere accesso al numero di porta e agli URL seguenti. Configurare l'NSG e le regole del firewall per consentire questa comunicazione.

| Conto risorse | Porta | Direzione | Tag di servizio | Scopo |

|---|---|---|---|---|

| *.blob.core.windows.net | 443 | In uscita | Storage | Archiviazione di Azure |

| management.azure.com | 443 | In uscita | AzureResourceManager | Azure Resource Manager |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443 | In uscita | AzureMonitor | Log mi di SCOM |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443 | In uscita | AzureMonitor | Metriche SCOM MI |

| *.workloadnexus.azure.com | 443 | In uscita | Servizio Nexus | |

| *.azuremonitor-scommiconnect.azure.com | 443 | In uscita | Servizio Bridge |

Importante

Per ridurre al minimo la necessità di una comunicazione estesa sia con l'amministratore di Active Directory che con l'amministratore di rete, vedere Verifica automatica. L'articolo descrive le procedure usate dall'amministratore di Active Directory e dall'amministratore di rete per convalidare le modifiche alla configurazione e garantire la corretta implementazione. Questo processo riduce le interazioni non necessarie dall'amministratore di Operations Manager all'amministratore di Active Directory e all'amministratore di rete. Questa configurazione consente agli amministratori di risparmiare tempo.