Eseguire la migrazione da Splunk ai log di Monitoraggio di Azure

Log di Monitoraggio di Azure è un servizio di monitoraggio e osservabilità gestito basato sul cloud che offre molti vantaggi in termini di gestione dei costi, scalabilità, flessibilità, integrazione e sovraccarico di manutenzione ridotto. Il servizio è progettato per gestire grandi quantità di dati e ridimensionare facilmente per soddisfare le esigenze delle organizzazioni di tutte le dimensioni.

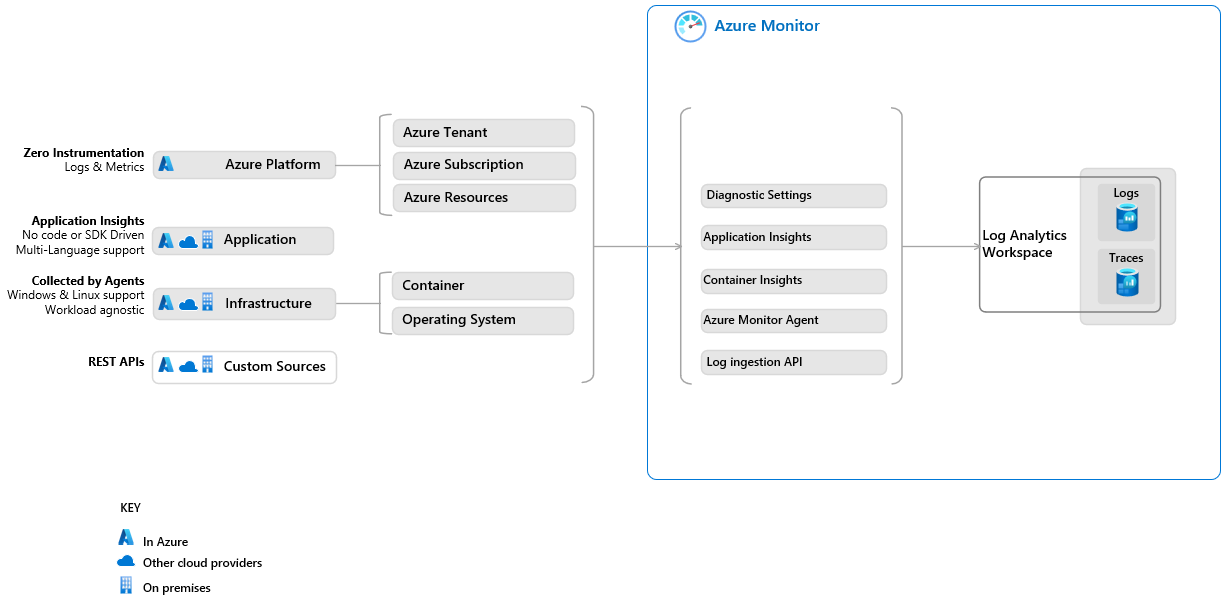

I log di Monitoraggio di Azure raccolgono dati da un'ampia gamma di origini, tra cui log eventi di Windows, Syslog e log personalizzati, per offrire una visualizzazione unificata di tutte le risorse di Azure e non di Azure. Usando un linguaggio di query sofisticato e una visualizzazione curata, è possibile analizzare rapidamente milioni di record per identificare, comprendere e rispondere a modelli critici nei dati di monitoraggio.

Questo articolo illustra come eseguire la migrazione della distribuzione di Splunk Observability ai log di Monitoraggio di Azure per la registrazione e l'analisi dei dati di log.

Per informazioni sulla migrazione della distribuzione SIEM (Security Information and Event Management) da Splunk Enterprise Security ad Azure Sentinel, vedere Pianificare la migrazione a Microsoft Sentinel.

Perché eseguire la migrazione a Monitoraggio di Azure?

I vantaggi della migrazione a Monitoraggio di Azure includono i seguenti:

- Piattaforma SaaS (Software as a Service) completamente gestita con:

- Aggiornamenti automatici e scalabilità.

- Prezzi con pagamento in base al consumo semplice per GB.

- Funzionalità di ottimizzazione e monitoraggio dei costi e piani di tabella Basic e Ausiliari dai costi ridotti.

- Monitoraggio e osservabilità nativi del cloud, tra cui:

- Integrazione nativa con una gamma di servizi di Azure complementari, ad esempio Microsoft Sentinel per la gestione delle informazioni e degli eventi di sicurezza, app per la logica di Azure per l'automazione, Grafana con gestione Azure per il dashboard e Azure Machine Learning per funzionalità avanzate di analisi e risposta.

Confrontare le offerte

| Offerta Splunk | Prodotto | Offerta di Azure |

|---|---|---|

| Piattaforma Splunk |

|

I log di Monitoraggio di Azure sono una piattaforma SaaS (Software as a Service) centralizzata per la raccolta, l'analisi e l'azione sui dati di telemetria generati da risorse e applicazioni di Azure e non Azure. |

| Osservabilità di Splunk |

|

Monitoraggio di Azure è una soluzione end-to-end per la raccolta, l'analisi e l'esecuzione dei dati di telemetria dagli ambienti cloud, multicloud e locali, compilati su una potente pipeline di inserimento dati condivisa con Microsoft Sentinel. Monitoraggio di Azure offre alle aziende una soluzione completa per il monitoraggio di ambienti cloud, ibridi e locali, con isolamento di rete, funzionalità di resilienza e protezione da errori del data center, reporting e avvisi e funzionalità di risposta. Le funzionalità predefinite di Monitoraggio di Azure includono:

|

| Sicurezza di Splunk |

|

Microsoft Sentinel è una soluzione nativa del cloud eseguita sulla piattaforma Monitoraggio di Azure per offrire funzionalità intelligenti di analisi della sicurezza e intelligence sulle minacce in tutta l'azienda. |

Introduzione ai concetti chiave

| Log di Monitoraggio di Azure | Concetto di Splunk simile | Descrizione |

|---|---|---|

| area di lavoro Log Analytics | Spazio dei nomi | Un'area di lavoro Log Analytics è un ambiente in cui è possibile raccogliere i dati di log da tutte le risorse monitorate da Azure e non Azure. I dati nell'area di lavoro sono disponibili per l'esecuzione di query e analisi, le funzionalità di Monitoraggio di Azure e altri servizi di Azure. Analogamente a uno spazio dei nomi Splunk, è possibile gestire l'accesso ai dati e agli artefatti, ad esempio avvisi e cartelle di lavoro, nell'area di lavoro Log Analytics. Progettare l'architettura dell'area di lavoro Log Analytics in base alle esigenze, ad esempio la suddivisione della fatturazione, i requisiti di archiviazione dei dati a livello di area e le considerazioni sulla resilienza. |

| Gestione delle tabelle | Indicizzazione | I log di Monitoraggio di Azure inseriscono i dati di log in tabelle in un database gestito Esplora dati di Azure. Durante l'inserimento, il servizio indicizza i dati e applica timestamp automaticamente, ovvero è possibile archiviare vari tipi di dati e accedere rapidamente ai dati usando query KQL (Kusto Query Language). Usare le proprietà della tabella per gestire lo schema della tabella, la conservazione dei dati e se archiviare i dati per il controllo e la risoluzione dei problemi occasionali o per l'analisi continuativa e l'uso da parte di funzionalità e servizi. Per un confronto tra Splunk e concetti relativi alla gestione dei dati e alle query di Esplora dati di Azure, vedere Splunk alla mappa del linguaggio di query Kusto. |

| Piani di tabella Analytics, Basic e Ausiliario | I log di Monitoraggio di Azure offrono tre piani di tabella che consentono di ridurre i costi di inserimento e conservazione dei log e sfruttare le funzionalità avanzate di Monitoraggio di Azure e le funzionalità di analisi in base alle esigenze. Il piano Analytics rende disponibili i dati di log per le query interattive e l'uso da parte di funzionalità e servizi. Il piano Basic consente di inserire e conservare i log a costi ridotti per la risoluzione dei problemi e la risposta agli eventi imprevisti. Il piano Ausiliario è un modo a basso costo per inserire e conservare i log con basso tocco, ad esempio i log dettagliati e i dati necessari per il controllo e la conformità. |

|

| Conservazione a lungo termine | Stati del bucket di dati (ad accesso frequente, ad accesso frequente, ad accesso sporadico, disgelo), archiviazione, Dynamic Data Active Archive (DDAA) | L'opzione di conservazione a lungo termine conveniente mantiene i log nell'area di lavoro Log Analytics e consente di accedere immediatamente a questi dati, quando necessario. Le modifiche alla configurazione della conservazione sono effettive immediatamente perché i dati non vengono trasferiti fisicamente all'archiviazione esterna. È possibile ripristinare i dati nella conservazione a lungo termine o eseguire un processo di ricerca per rendere disponibile un intervallo di tempo specifico di dati per l'analisi in tempo reale. |

| Controllo di accesso | Accesso utente basato su ruoli, autorizzazioni | Definire le persone e le risorse che possono leggere, scrivere ed eseguire operazioni su risorse specifiche usando il controllo degli accessi in base al ruolo di Azure. Un utente con accesso a una risorsa ha accesso ai log della risorsa. Azure semplifica la gestione della sicurezza dei dati e degli accessi con funzionalità quali ruoli predefiniti, ruoli personalizzati, ereditarietà delle autorizzazioni dei ruoli e cronologia di controllo. È anche possibile configurare l'accesso a livello di area di lavoro e l'accesso a livello di tabella per il controllo di accesso granulare a tipi di dati specifici. |

| Trasformazioni di dati | Trasformazioni, estrazione di campi | Le trasformazioni consentono di filtrare o modificare i dati in ingresso prima dell'invio a un'area di lavoro Log Analytics. Usare le trasformazioni per rimuovere i dati sensibili, arricchire i dati nell'area di lavoro Log Analytics, eseguire calcoli e filtrare i dati. Non è necessario ridurre i costi dei dati. |

| Regole di raccolta dati | Input di dati, pipeline di dati | Definire i dati da raccogliere, come trasformarli e dove inviarli. |

| Linguaggio di query Kusto (KQL) | Search Processing Language (SPL) di Splunk | I log di Monitoraggio di Azure usano un ampio subset di KQL adatto per query di log semplici, ma includono anche funzionalità avanzate, ad esempio aggregazioni, join e analisi intelligente. Usare Splunk alla mappa del linguaggio di query Kusto per tradurre le conoscenze di Splunk SPL in KQL. È anche possibile consultare le Informazioni su KQL con esercitazioni e i Moduli di training KQL. |

| Log Analytics | Splunk Web, App di ricerca, strumento Pivot | Strumento nel portale di Azure per la modifica e l'esecuzione di query di log nei log di Monitoraggio di Azure. Log Analytics offre anche un set completo di strumenti per esplorare e visualizzare i dati senza usare KQL. |

| Ottimizzazione dei costi | Monitoraggio di Azure offre strumenti e procedure consigliate per comprendere, monitorare e ottimizzare i costi in base alle esigenze. |

1. Informazioni sull'utilizzo corrente

L'utilizzo corrente in Splunk consente di decidere quale piano tariffario selezionare in Monitoraggio di Azure e stimare i costi futuri:

- Seguire le indicazioni di Splunk per visualizzare il report sull'utilizzo.

- stime dei costi di Monitoraggio di Azure usando il calcolatore prezzi.

2. Configurare un'area di lavoro Log Analytics

L'area di lavoro Log Analytics è la posizione in cui si raccolgono i dati di log da tutte le risorse monitorate. È possibile conservare i dati in un'area di lavoro Log Analytics per un massimo di sette anni. L'archiviazione dei dati a basso costo all'interno dell'area di lavoro consente di accedere ai dati nella conservazione a lungo termine in modo rapido e semplice quando necessario, senza il sovraccarico di gestione di un archivio dati esterno.

È consigliabile raccogliere tutti i dati di log in un'unica area di lavoro Log Analytics per semplificare la gestione. Se si sta valutando l'uso di più aree di lavoro, vedere Progettare un'architettura dell'area di lavoro Log Analytics.

Per configurare un'area di lavoro Log Analytics per la raccolta dati:

Creare un'area di lavoro Log Analytics.

I log di Monitoraggio di Azure creano automaticamente tabelle di Azure nell'area di lavoro in base ai servizi di Azure usati e impostazioni di raccolta dati definite per le risorse di Azure.

Configurare l'area di lavoro Log Analytics, incluso quanto segue:

- Piano tariffario.

- Collegare l'area di lavoro Log Analytics a un cluster dedicato per sfruttare le funzionalità avanzate, se idonee, in base al piano tariffario.

- Limite giornaliero.

- Conservazione dei dati.

- Isolamento rete.

- Controllo dell'accesso.

Usare impostazioni di configurazione a livello di tabella per:

Definire il piano dati di log di ogni tabella.

Il piano dati di log predefinito è Analytics, che consente di sfruttare le funzionalità avanzate di monitoraggio e analisi di Monitoraggio di Azure.

Impostare criteri di conservazione e archiviazione dei dati per tabelle specifiche, se è necessario che siano diversi dai criteri di conservazione e archiviazione dei dati a livello di area di lavoro.

Modificare lo schema della tabella in base al modello di dati.

3. Eseguire la migrazione di artefatti Splunk a Monitoraggio di Azure

Per eseguire la migrazione della maggior parte degli artefatti Splunk, è necessario tradurre Splunk Processing Language (SPL) in Kusto Query Language (KQL). Per altre informazioni, vedere Splunk a mappa del linguaggio di query Kusto e Introduzione alle query di log in Monitoraggio di Azure.

Questa tabella elenca gli artefatti di Splunk e i collegamenti alle linee guida per la configurazione degli artefatti equivalenti in Monitoraggio di Azure:

| Artefatto di Splunk | Artefatto di Monitoraggio di Azure |

|---|---|

| Avvisi | Regole di avviso |

| Azioni di avviso | Gruppi di azioni |

| Monitoraggio dell'infrastruttura | Le informazioni dettagliate di Monitoraggio di Azure sono un set di esperienze di monitoraggio pronte all'uso con input di dati preconfigurati, ricerche, avvisi e visualizzazioni per iniziare ad analizzare i dati in modo rapido ed efficace. |

| Dashboard | Cartelle di lavoro |

| Campi di tipo lookup | Monitoraggio di Azure offre diversi modi per arricchire i dati, tra cui: - Regole di raccolta dati, che consentono di inviare dati da più origini a un'area di lavoro Log Analytics ed eseguire calcoli e trasformazioni prima di inserire i dati. - Operatori KQL, ad esempio l'operatore join, che combina i dati di tabelle diverse e l'operatore externaldata, che restituisce i dati dall'archiviazione esterna. - Integrazione con servizi, ad esempio Azure Machine Learning o Hub eventi di Azure, per applicare machine learning avanzato e trasmettere altri dati. |

| Namespaces (Spazi dei nomi) | È possibile concedere o limitare l'autorizzazione agli artefatti in Monitoraggio di Azure in base al controllo di accesso definito nell'area di lavoro Log Analytics o gruppi di risorse di Azure. |

| Autorizzazioni | Gestione degli accessi |

| Report | Monitoraggio di Azure offre una gamma di opzioni per l'analisi, la visualizzazione e la condivisione dei dati, tra cui: - Integrazione di con Grafana - Insights - Cartelle di lavoro - Dashboard - Integrazione con Power BI - Integrazione di con Excel |

| Ricerche | Query |

| Tipi di origine | Definire il modello di dati nell'area di lavoro Log Analytics. Usare trasformazioni in fase di inserimento per filtrare, formattare o modificare i dati in ingresso. |

| Metodi di raccolta dati | Vedere Raccogliere dati per gli strumenti di Monitoraggio di Azure progettati per risorse specifiche. |

Per informazioni sulla migrazione di artefatti SIEM di Splunk, incluse le regole di rilevamento e l'automazione SOAR, vedere Pianificare la migrazione a Microsoft Sentinel.

4. Raccogliere i dati

Monitoraggio di Azure offre strumenti per la raccolta di dati dai log origini dati in Azure e risorse non di Azure nell'ambiente in uso.

Per raccogliere dati da una risorsa:

- Configurare lo strumento di raccolta dati pertinente in base alla tabella seguente.

- Decidere quali dati è necessario raccogliere dalla risorsa.

- Usare trasformazioni per rimuovere dati sensibili, arricchire i dati o eseguire calcoli e filtrare i dati non necessari per ridurre i costi.

Questa tabella elenca gli strumenti forniti da Monitoraggio di Azure per la raccolta di dati da vari tipi di risorse.

| Tipo di risorsa | Strumento di raccolta dati | Strumento Splunk simile | Dati raccolti |

|---|---|---|---|

| Azure | Impostazioni di diagnostica | Tenant di Azure: i log di controllo di Microsoft Entra forniscono la cronologia delle attività di accesso e l'audit trail delle modifiche apportate all'interno di un tenant. Risorse di Azure: log e contatori delle prestazioni. Sottoscrizione di Azure: record di integrità dei servizi insieme ai record delle eventuali modifiche di configurazione apportate alle risorse nella sottoscrizione di Azure. |

|

| Applicazione | Application Insights | Monitoraggio delle prestazioni dell'applicazione Splunk | Dati di monitoraggio delle prestazioni dell'applicazione. |

| Contenitore | Informazioni dettagliate contenitore | Monitoraggio contenitori | Dati sulle prestazioni del contenitore. |

| Sistema operativo | Agente di Monitoraggio di Azure | Server d'inoltro universale, inoltro pesante | Monitoraggio dei dati dal sistema operativo guest di Macchine virtuali di Azure e non di Azure. |

| Origine non Azure | API di inserimento dei log | Agente di raccolta eventi HTTP (HEC) | Log basati su file e tutti i dati inviati a un endpoint di raccolta dati su una risorsa monitorata. |

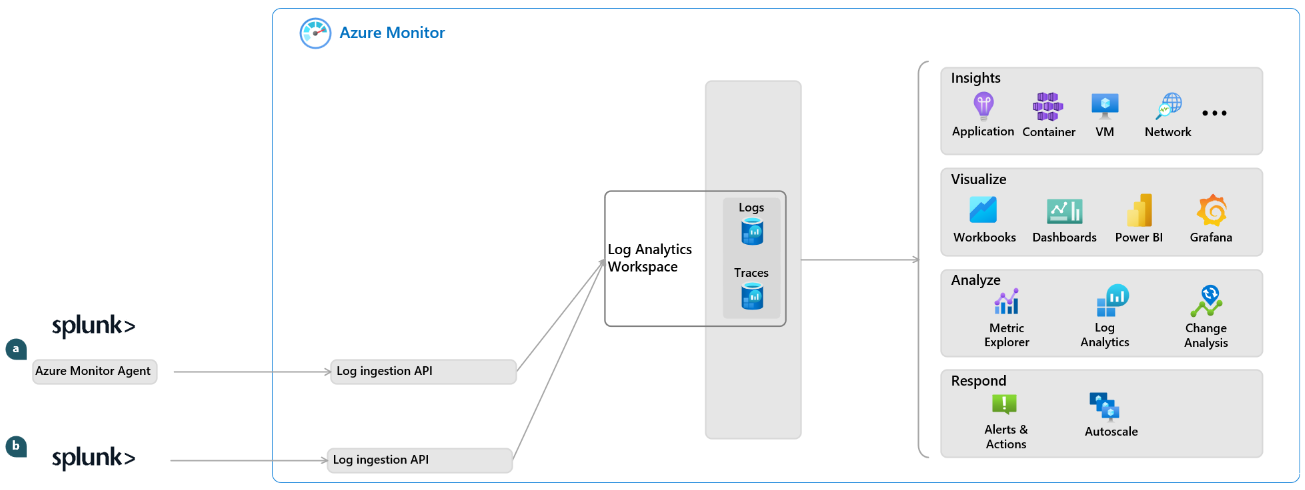

5. Transizione ai log di Monitoraggio di Azure

Un approccio comune consiste nel passare gradualmente ai log di Monitoraggio di Azure, mantenendo i dati cronologici in Splunk. Durante questo periodo, è possibile:

- Usare l'API di inserimento log per inserire dati da Splunk.

- Usare l'esportazione dei dati dell'area di lavoro Log Analytics per esportare i dati da Monitoraggio di Azure.

Per esportare i dati cronologici da Splunk:

- Usare uno dei metodi di esportazione di Splunk per esportare i dati in formato CSV.

- Per raccogliere i dati esportati:

Usare l'agente di Monitoraggio di Azure per raccogliere i dati da Splunk, come descritto in Raccogliere log di testo con l'agente di Monitoraggio di Azure.

or

Raccogliere i dati esportati direttamente con l'API di inserimento dei log, come descritto in Inviare dati ai log di Monitoraggio di Azure usando un'API REST.

Passaggi successivi

- Altre informazioni sull'uso di Log Analytics e dell'API query di Log Analytics.

- Abilitare Microsoft Sentinel nell'area di lavoro Log Analytics.

- Eseguire il modulo di training Analizzare i log in Monitoraggio di Azure con KQL.