Raccolta di eventi di Traccia eventi per Windows (ETW) con l'agente di Log Analytics per l'analisi nei log di Monitoraggio di Azure

Event Tracing for Windows (ETW) fornisce un meccanismo per la strumentazione di applicazioni in modalità utente e i driver in modalità kernel. L'agente di Log Analytics viene usato per raccogliere gli eventi di Windows scritti nei canali di ETW amministrativi e operativi. Tuttavia a volte è necessario acquisire e analizzare altri eventi, ad esempio quelli scritti nel canale di analisi.

Importante

L'agente di Log Analytics legacy è deprecato dal 31 agosto 2024. Microsoft non fornirà più alcun supporto per l'agente di Log Analytics. Se si usa l'agente di Log Analytics per inserire dati in Monitoraggio di Azure, eseguire la migrazione adesso al nuovo agente di Monitoraggio di Azure.

Flusso degli eventi

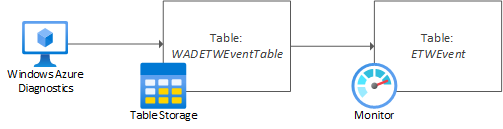

Per raccogliere correttamente gli eventi di ETW basati su manifesto per l'analisi nei log di Monitoraggio di Azure è necessario usare l'estensione diagnostica di Azure per Windows (WAD). In questa situazione l'estensione diagnostica funge da ETW utente, scrivendo eventi in Archiviazione di Azure (tabelle) come archivio intermedio. Qui verrà archiviata in una tabella denominata WADETWEventTable. Log Analytics raccoglie quindi i dati della tabella da Archiviazione di Azure e li presenta come tabella denominata ETWEvent.

Configurazione della raccolta di log ETW

Passaggio 1: Individuare il corretto provider di ETW

Utilizzare uno qualsiasi dei seguenti comandi per enumerare i provider di ETW in un sistema Windows di origine.

Riga di comando:

logman query providers

PowerShell:

Get-NetEventProvider -ShowInstalled | Select-Object Name, Guid

Volendo è possibile scegliere di inviare tramite pipe l'output di PowerShell a Out-Gridview per facilitare la navigazione.

Registrare il nome del provider ETW e il GUID allineati al log di analisi o di debug presentato nel Visualizzatore eventi o al modulo per cui si desidera raccogliere i dati degli eventi.

Passaggio 2: Estensione diagnostica

Verificare che l'estensione diagnostica Windows sia installata in tutti i sistemi di origine.

Passaggio 3: Configurare la raccolta dei log ETW

Nel riquadro a sinistra passare alle Impostazioni di diagnostica per la macchina virtuale

Selezionare la scheda Log.

Scorrere verso il basso e abilitare l'opzione Traccia di eventi per Event Tracing for Windows (ETW)

Impostare il GUID del provider o la classe del provider in base al provider per il quale si sta configurando la raccolta

Impostare il Livello del log in base alle esigenze

Fare clic sui puntini di sospensione accanto al provider fornito e fare clic su Configura

Verificare che la voce tabella di destinazione predefinita sia impostata su etweventtable

Impostare un Filtro in base a parole chiave se necessario

Salvare le impostazioni del provider e del log

Dopo aver generato gli eventi corrispondenti si dovrebbero iniziare a vedere gli eventi ETW nella sezione WADetweventtable di Archiviazione di Azure. È possibile usare Azure Storage Explorer per confermare.

Passaggio 4: Configurare la raccolta degli account di archiviazione di Log Analytics

Seguire queste istruzioni per la raccolta dei log da Archiviazione di Azure. Al termine della configurazione i dati degli eventi ETW verranno visualizzati in Log Analytics nella tabella ETWEvent.

Passaggi successivi

- Usare campi personalizzati per creare una struttura negli eventi ETW

- Altre informazioni sulle query di log per analizzare i dati raccolti dalle origini dati e dalle soluzioni.