Valutare l'idoneità per la distribuzione dell'ambiente per Azure locale

Applicabile a: Azure Local 2311.2 e versioni successive

Questo articolo descrive come usare Controllo ambiente locale di Azure in una modalità autonoma per valutare la preparazione dell'ambiente per la distribuzione della soluzione locale di Azure.

Per una distribuzione uniforme della soluzione locale di Azure, l'ambiente IT deve soddisfare determinati requisiti per la connettività, l'hardware, la rete e Active Directory. Controllo dell'ambiente locale di Azure è uno strumento di valutazione dell'idoneità che controlla questi requisiti minimi e consente di determinare se l'ambiente IT è pronto per la distribuzione.

Informazioni sullo strumento Controllo ambiente

Lo strumento Controllo ambiente esegue una serie di test in ogni computer nell'istanza locale di Azure, segnala il risultato per ogni test, fornisce indicazioni sulla correzione quando disponibili e salva un file di log e un file di report dettagliato.

Lo strumento Controllo ambiente è costituito dai validator seguenti:

- Validator di connettività. Controlla se ogni computer nel sistema soddisfa i requisiti di connettività. Ad esempio, ogni computer nel sistema ha una connessione Internet e può connettersi tramite traffico in uscita HTTPS a endpoint di Azure noti attraverso tutti i firewall e i server proxy.

- Hardware di convalida. Controlla se l'hardware soddisfa i requisiti di sistema. Ad esempio, tutti i computer nel sistema hanno lo stesso produttore e lo stesso modello.

- Validator di Active Directory. Controlla se lo strumento di preparazione di Active Directory viene eseguito prima di eseguire la distribuzione.

- Validator di rete. Convalida l'infrastruttura di rete per intervalli IP validi forniti dai clienti per la distribuzione. Ad esempio, verifica che nella rete non siano presenti host attivi usando l'intervallo di indirizzi IP riservati.

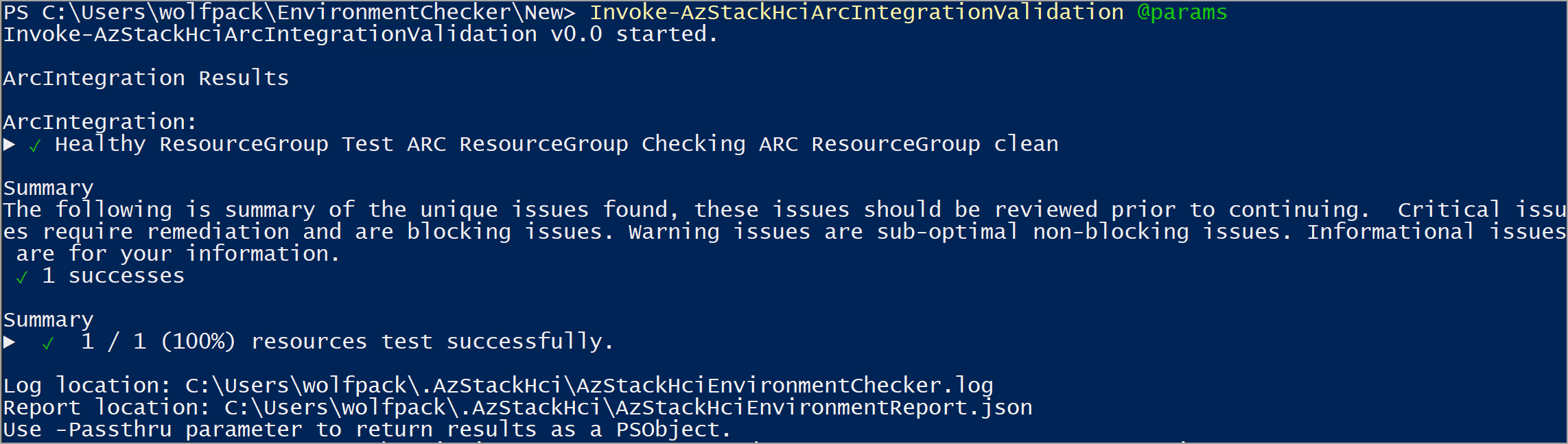

- Validatore di integrazione Arc. Controlla se Azure Local soddisfa tutti i prerequisiti per il corretto onboarding di Arc.

Perché utilizzare il Controllo dell'Ambiente?

È possibile eseguire il Controllo dell'ambiente per:

- Assicurarsi che l'infrastruttura locale di Azure sia pronta prima di distribuire eventuali aggiornamenti o aggiornamenti futuri.

- Identificare i problemi che potrebbero potenzialmente bloccare la distribuzione, ad esempio non eseguire uno script di Active Directory pre-distribuzione.

- Verificare che siano soddisfatti i requisiti minimi.

- Identificare e correggere rapidamente piccoli problemi, ad esempio un URL del firewall configurato in modo errato o un DNS errato.

- Identificare e correggere le discrepanze autonomamente e assicurarsi che la configurazione dell'ambiente corrente sia conforme ai requisiti di sistema locali di Azure.

- Raccogliere i log di diagnostica e ottenere supporto remoto per risolvere eventuali problemi di convalida.

Modalità di controllo dell'ambiente

È possibile eseguire Controllo ambiente in due modalità:

Strumento integrato: la funzionalità Controllo ambiente è integrata nel processo di distribuzione. Per impostazione predefinita, tutti i validator vengono eseguiti durante la distribuzione per eseguire controlli di idoneità della pre-distribuzione.

Strumento autonomo: questo strumento di PowerShell leggero è disponibile gratuitamente per il download dalla raccolta di Windows PowerShell. È possibile eseguire lo strumento autonomo in qualsiasi momento, all'esterno del processo di distribuzione. Ad esempio, è possibile eseguirlo anche prima di ricevere l'hardware effettivo per verificare se vengono soddisfatti tutti i requisiti di connettività.

Questo articolo descrive come eseguire Controllo ambiente in modalità autonoma.

Prerequisiti

Prima di iniziare, completare le attività seguenti:

- Esaminare i requisiti di sistema locali di Azure.

- Vedere Requisiti del firewall per l'ambiente locale di Azure.

- Assicurarsi di avere accesso a un computer client in esecuzione nella rete in cui si distribuirà l'istanza locale di Azure.

- Assicurarsi che il computer client usato esegua PowerShell 5.1 o versione successiva.

- Assicurarsi di disporre dell'autorizzazione necessaria per verificare che lo strumento di preparazione di Active Directory sia in esecuzione.

Installare controllo dell'ambiente

Controllo dell'ambiente funziona con PowerShell 5.1, integrato in Windows.

È possibile installare Controllo ambiente in un computer client, in un server di gestione temporanea o in un computer locale di Azure. Tuttavia, se installato in un computer locale di Azure, assicurarsi di disinstallarlo prima di iniziare la distribuzione per evitare potenziali conflitti.

Per installare Controllo ambiente, seguire questa procedura:

Eseguire PowerShell come amministratore (5.1 o versione successiva). Se è necessario installare PowerShell, vedere Installazione di PowerShell in Windows.

Immettere il cmdlet seguente per installare la versione più recente del modulo PowerShellGet:

Install-Module PowerShellGet -AllowClobber -ForceAl termine dell'installazione, chiudere la finestra di PowerShell e aprire una nuova sessione di PowerShell come amministratore.

Nella nuova sessione di PowerShell registrare PowerShell Gallery come repository attendibile:

Set-PSRepository -Name PSGallery -InstallationPolicy TrustedImmettere il cmdlet seguente per installare il modulo Environment Checker:

Install-Module -Name AzStackHci.EnvironmentCheckerSe richiesto, premere Y (Sì) o A (Sì a tutti) per installare il modulo.

Eseguire i controlli di idoneità

Ogni validator nello strumento Controllo ambiente controlla impostazioni e requisiti specifici. È possibile eseguire questi validator richiamando il rispettivo cmdlet di PowerShell in ogni computer nel sistema locale di Azure o da qualsiasi computer nella rete in cui si distribuirà Azure Local.

È possibile eseguire i validator dai percorsi seguenti:

In remoto tramite la sessione di PowerShell.

Localmente a partire da una workstation o da un server di staging.

Localmente dal computer locale di Azure. Tuttavia, assicurarsi di disinstallare Controllo ambiente prima di iniziare la distribuzione per evitare potenziali conflitti.

Seleziona ciascuna delle schede seguenti per ottenere ulteriori informazioni sul validatore corrispondente.

Usare il validator di connettività per verificare se tutti i computer del sistema hanno connettività Internet e soddisfare i requisiti minimi di connettività. Per i prerequisiti di connettività, vedere Requisiti del firewall per Azure Locale.

È possibile usare il validator di connettività per:

- Controllare la connettività dei computer prima di ricevere l'hardware effettivo. È possibile eseguire il validator di connettività da qualsiasi computer client nella rete in cui si distribuirà il sistema locale di Azure.

- Controllare la connettività di tutti i computer nel sistema dopo aver distribuito il sistema. È possibile controllare la connettività di ogni computer eseguendo il cmdlet validator in locale in ogni computer. In alternativa, è possibile connettersi in remoto da un server di staging per verificare la connettività di uno o più computer.

Eseguire il validator di connettività

Per eseguire il validator di connettività, seguire questa procedura.

Aprire PowerShell in locale nella workstation, nel server di gestione temporanea o nel computer locale di Azure.

Eseguire una convalida della connettività immettendo il cmdlet seguente:

Invoke-AzStackHciConnectivityValidationNota

L'uso del

Invoke-AzStackHciConnectivityValidationcmdlet senza parametri controlla la connettività per tutti gli endpoint di servizio abilitati dal dispositivo. È anche possibile passare parametri per eseguire controlli di idoneità per scenari specifici. Vedere esempi, di seguito.

Di seguito sono riportati alcuni esempi di esecuzione del cmdlet del validator di connettività con parametri.

Esempio 1: Controllare la connettività di un computer remoto

In questo esempio ci si connette in remoto dalla workstation o da un server di staging per verificare la connettività di uno o più sistemi remoti.

$session = New-PSSession -ComputerName remotesystem.contoso.com -Credential $credential

Invoke-AzStackHciConnectivityValidation -PsSession $Session

Esempio 2: Verificare la connettività per un servizio specifico

È possibile controllare la connettività per un endpoint di servizio specifico passando il Service parametro . Nell'esempio seguente il validator controlla la connettività per gli endpoint del servizio Azure Arc.

Invoke-AzStackHciConnectivityValidation -Service "Arc For Servers"

Esempio 3: Controllare la connettività se si usa un proxy

Se si usa un server proxy, è possibile specificare il validator di connettività per passare attraverso il proxy e le credenziali specificati, come illustrato nell'esempio seguente:

Invoke-AzStackHciConnectivityValidation -Proxy http://proxy.contoso.com:8080 -ProxyCredential $proxyCredential

Nota

Il validator di connettività convalida il proxy generale, non verifica se il sistema locale di Azure è configurato correttamente per l'uso di un proxy. Per informazioni su come configurare i firewall per Azure Locale, vedere Requisiti del firewall per Azure Locale.

Esempio 4: Controllare la connettività e creare un oggetto di output di PowerShell

È possibile visualizzare l'output del controllo della connettività come oggetto usando il –PassThru parametro :

Invoke-AzStackHciConnectivityValidation –PassThru

Ecco uno screenshot di esempio dell'output:

Attributi del validator di connettività

È possibile filtrare uno degli attributi seguenti e visualizzare il risultato del validator di connettività nel formato desiderato:

| Nome attributo | Descrizione |

|---|---|

| EndPoint | L'endpoint da convalidare. |

| Protocollo | Protocollo usato: esempio https. |

| Servizio | Endpoint di servizio da convalidare. |

| Tipo di operazione | Tipo di operazione: distribuzione, aggiornamento. |

| Gruppo | Controlli di conformità. |

| Sistema | Per uso interno. |

| Nome | Nome del singolo servizio. |

| Titolo | Titolo del servizio; nome dell'utente. |

| Gravità | Critico, Avviso, Informativo, Nascosto. |

| Descrizione | Descrizione del nome del servizio. |

| Tag | Coppie chiave-valore interne per raggruppare o filtrare i test. |

| Status | Operazione riuscita, non riuscita, in corso. |

| Correzione | Collegamento URL alla documentazione per il ripristino. |

| TargetResourceID | Identificatore univoco per la risorsa interessata (nodo o unità). |

| TargetResourceName | Nome della risorsa interessata. |

| TipoRisorsaTarget | Tipo della risorsa interessata. |

| Timestamp: | Ora in cui è stato chiamato il test. |

| Dati Aggiuntivi | Insieme delle proprietà di coppie chiave-valore per informazioni aggiuntive. |

| HealthCheckSource | Nome dei servizi chiamati per la verifica dello stato di salute. |

Risultato del validatore di connettività

Gli esempi seguenti sono l'output di esecuzioni riuscite e non riuscite del validator di connettività.

Per altre informazioni sulle diverse sezioni del report di verifica dell'idoneità, vedere Informazioni sul report di verifica dell'idoneità.

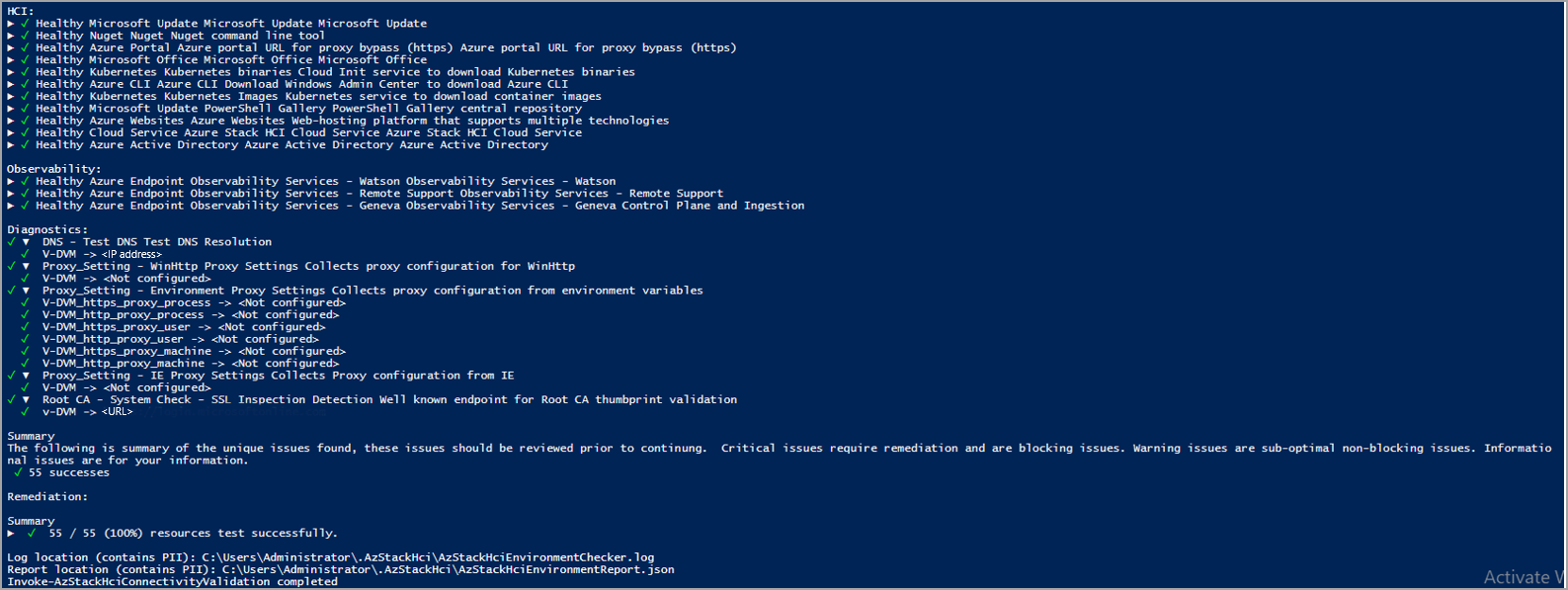

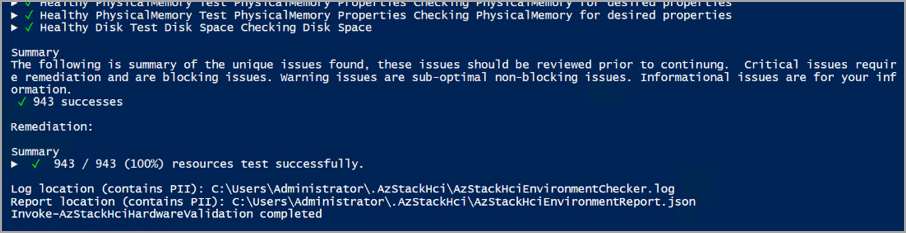

Output di esempio: test riuscito

L'output di esempio seguente proviene da un'esecuzione corretta del validator di connettività. L'output indica una connessione sana a tutti gli endpoint, inclusi i servizi ben noti di Azure e i servizi di osservabilità. In Diagnostica, è possibile visualizzare se il validator verifica la presenza e il corretto funzionamento di un server DNS. Raccoglie le impostazioni dei proxy WinHttp, IE proxy e le impostazioni dei proxy della variabile di ambiente per la diagnostica e la raccolta di dati. Controlla inoltre se un proxy trasparente viene usato nel percorso in uscita e visualizza l'output.

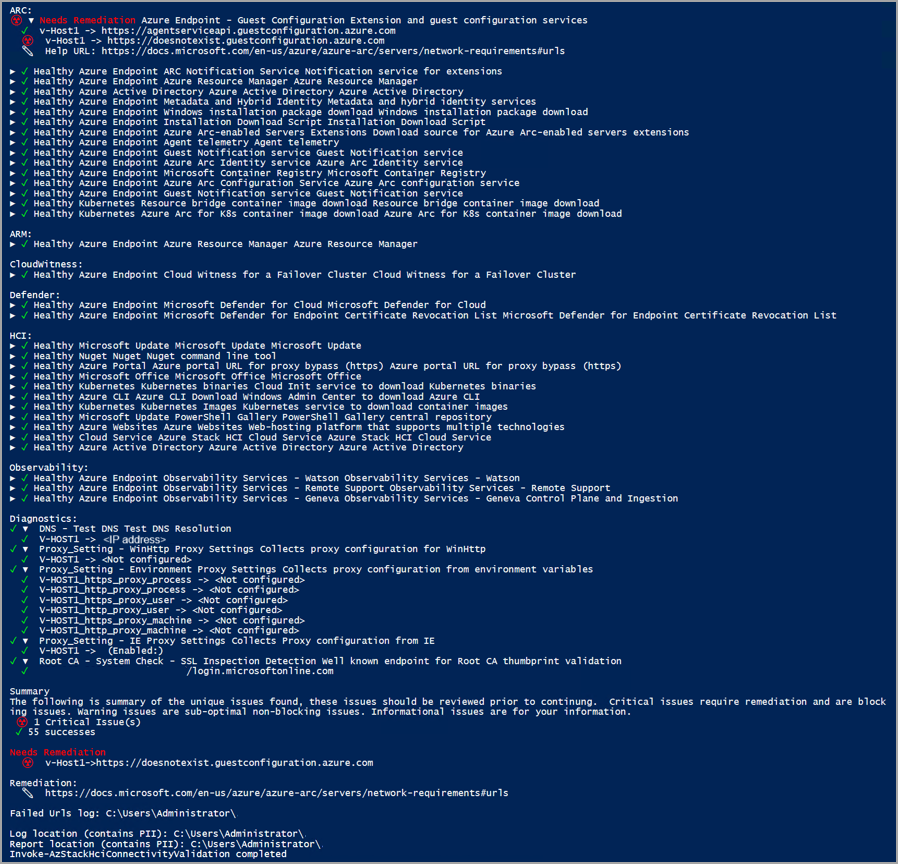

Output di esempio: test non superato

Se un test non riesce, il validator di connettività restituisce informazioni per risolvere il problema, come illustrato nell'output di esempio seguente. Nella sezione Necessità di correzione viene visualizzato il problema che ha causato l'errore. La sezione Correzione elenca l'articolo pertinente per risolvere il problema.

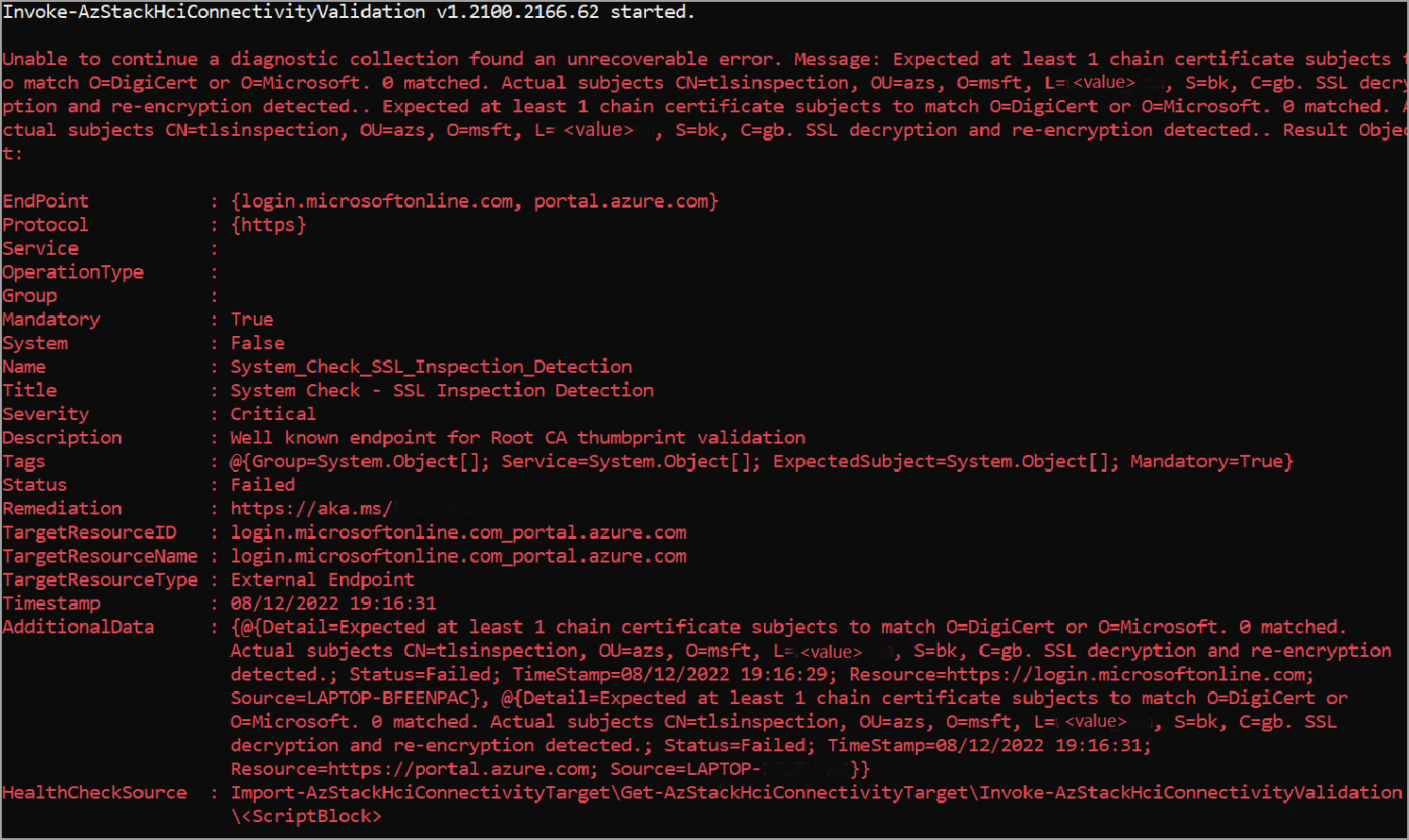

Scenario di potenziale errore per il validator di connettività

Il validator di connettività verifica la presenza di ispezione SSL prima di testare la connettività di tutti gli endpoint necessari. Se l'ispezione SSL è attivata nel sistema locale di Azure, viene visualizzato l'errore seguente:

Soluzione alternativa

Collaborare con il team di rete per disattivare l'ispezione SSL per il sistema locale di Azure. Per verificare che l'ispezione SSL sia disattivata, è possibile usare gli esempi seguenti. Dopo aver disattivato l'ispezione SSL, è possibile eseguire di nuovo lo strumento per controllare la connettività a tutti gli endpoint.

Se viene visualizzato il messaggio di errore di convalida del certificato, eseguire singolarmente i comandi seguenti per ogni endpoint per controllare manualmente le informazioni sul certificato:

C:\> Import-Module AzStackHci.EnvironmentChecker

C:\> Get-SigningRootChain -Uri <Endpoint-URI> | ft subject

Ad esempio, se vuoi verificare le informazioni sul certificato per due endpoint, https://login.microsoftonline.com e https://portal.azure.com, esegui i comandi seguenti singolarmente per ogni endpoint:

Per

https://login.microsoftonline.com:C:\> Import-Module AzStackHci.EnvironmentChecker C:\> Get-SigningRootChain -Uri https://login.microsoftonline.com | ft subjectDi seguito è riportato un output di esempio:

Subject ------- CN=portal.office.com, O=Microsoft Corporation, L=Redmond, S=WA, C=US CN=Microsoft Azure TLS Issuing CA 02, O=Microsoft Corporation, C=US CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=USPer

https://portal.azure.com:C:\> Import-Module AzStackHci.EnvironmentChecker C:\> Get-SigningRootChain -Uri https://portal.azure.com | ft SubjectDi seguito è riportato un output di esempio:

Subject ------- CN=portal.azure.com, O=Microsoft Corporation, L=Redmond, S=WA, C=US CN=Microsoft Azure TLS Issuing CA 01, O=Microsoft Corporation, C=US CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Comprendere il report di verifica dell'idoneità

Ogni validator genera un report di verifica dell'idoneità dopo aver completato il controllo. Assicurarsi di esaminare il report e correggere eventuali problemi prima di avviare la distribuzione effettiva.

Le informazioni visualizzate in ogni report di verifica dell'idoneità variano a seconda dei controlli eseguiti dai validator. La tabella seguente riepiloga le diverse sezioni nei report di verifica dell'idoneità per ogni validator:

| Sezione | Descrizione | Disponibile in |

|---|---|---|

| Servizi | Visualizza lo stato di integrità di ogni endpoint di servizio controllato dal validator di connettività. Qualsiasi endpoint di servizio che non supera il controllo viene evidenziato con il tag "Necessita di correzione". | Rapporto del validatore di connettività |

| Diagnostica | Visualizza il risultato dei test di diagnostica. Ad esempio, l'integrità e la disponibilità di un server DNS. Vengono inoltre visualizzate le informazioni raccolte dal validator per scopi di diagnostica, ad esempio WinHttp, proxy di Internet Explorer e impostazioni proxy delle variabili di ambiente. | Report del validatore di connettività |

| Componenti hardware | Visualizza lo stato di integrità di tutti i computer fisici e dei relativi componenti hardware. Per informazioni sui test eseguiti su ogni hardware, vedere la tabella nella scheda "Hardware" nella sezione Esegui controlli di idoneità. | Report del validatore hardware |

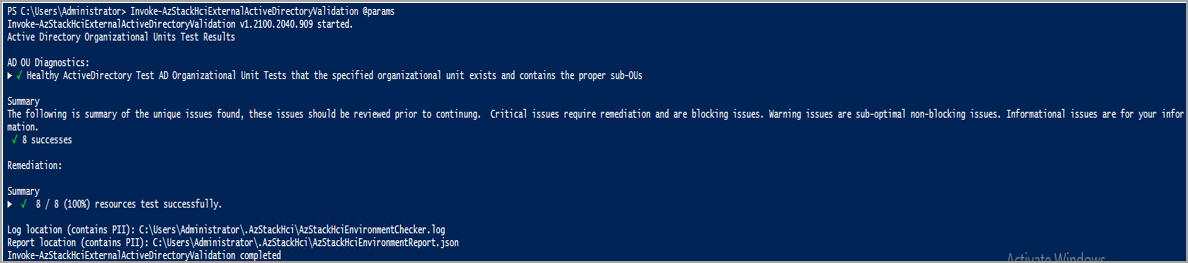

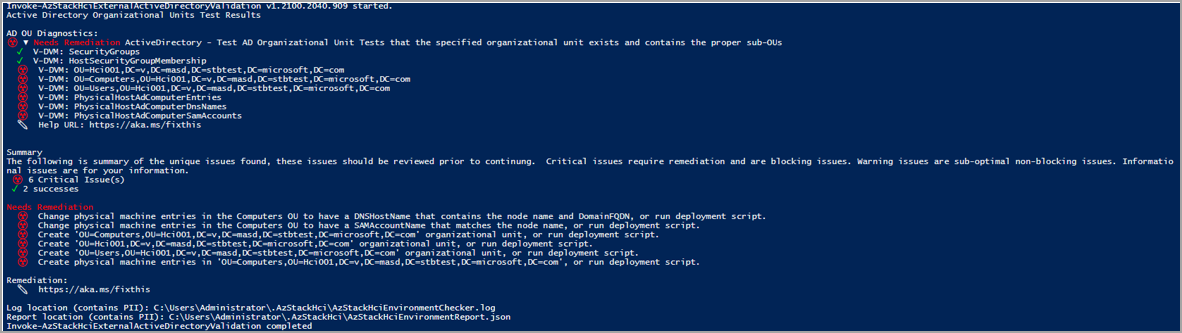

| Diagnostica unità organizzativa di Active Directory | Visualizza il risultato dello unit test dell'organizzazione di Active Directory. Visualizza se l'unità organizzativa specificata esiste e contiene le unità secondarie appropriate. | Report del validatore di Active Directory |

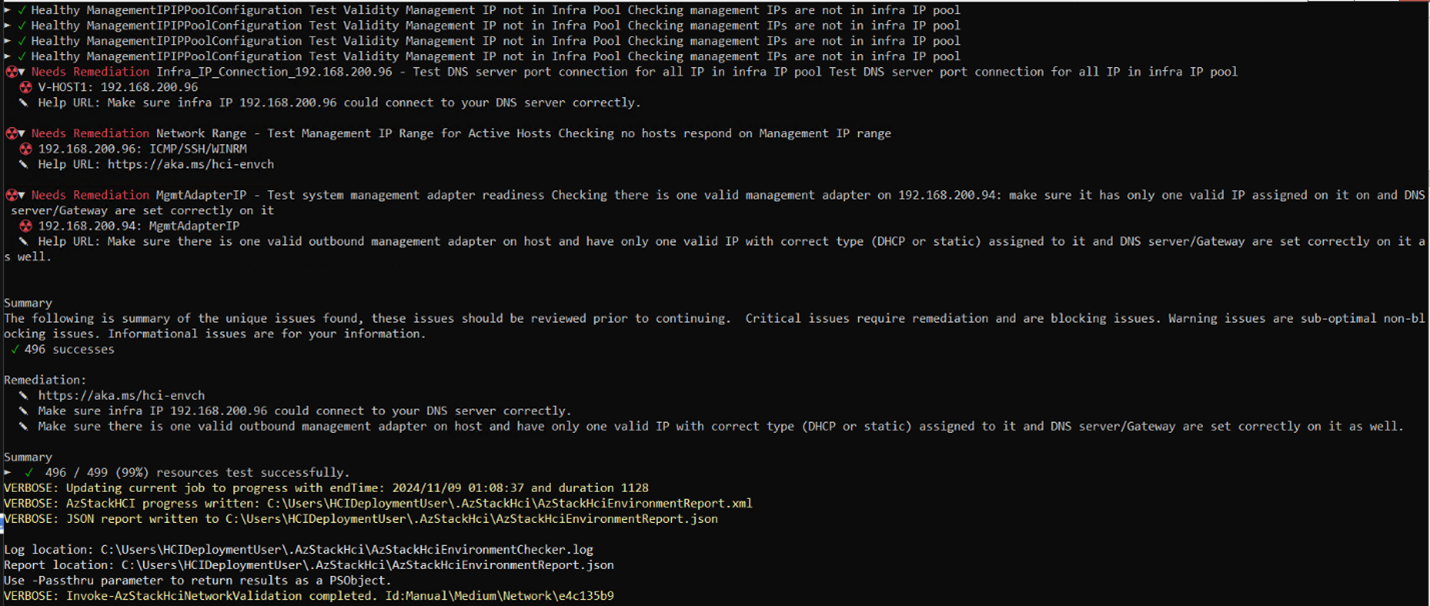

| Test di rete | Visualizza il risultato del test di rete. Se il test non riesce, vengono visualizzati i risultati e le correzioni corrispondenti. | Report del validatore di rete |

| Riepilogo | Elenca il numero di test riusciti e non riusciti. I risultati dei test non riusciti vengono espansi per visualizzare i dettagli dell'errore in Esigenze di correzione. | Tutti i report |

| Correzione | Visualizza solo se un test ha esito negativo. Fornisce un collegamento all'articolo che fornisce indicazioni su come risolvere il problema. | Tutti i report |

| Percorso del log (contiene informazioni personali) | Fornisce il percorso in cui viene salvato il file di log. Il percorso predefinito è: - $HOME\.AzStackHci\AzStackHciEnvironmentChecker.log quando si esegue Controllo ambiente in modalità autonoma.- C:\CloudDeployment\Logs quando il controllo dell'ambiente viene eseguito come parte del processo di distribuzione.Ogni esecuzione del validator sovrascrive il file esistente. |

Tutti i rapporti |

| Posizione report (contiene informazioni di identificazione personale) | Fornisce il percorso in cui il report di controllo di conformità completato viene salvato nel formato JSON. Il percorso predefinito è: - $HOME\.AzStackHci\AzStackHciEnvironmentReport.json quando si esegue il Controllo ambiente in modalità standalone.- C:\CloudDeployment\Logs quando il controllo dell'ambiente viene eseguito come parte del processo di distribuzione.Il report fornisce diagnostici dettagliati che vengono raccolti durante ogni test. Queste informazioni possono essere utili per gli integratori di sistema o quando è necessario contattare il team di supporto per risolvere il problema. Ogni esecuzione del validator sovrascrive il file esistente. |

Tutti i report |

| Messaggio di completamento | Al termine del report viene visualizzato un messaggio che indica che il controllo di convalida è stato completato. | Tutti i report |

Risultati del controllo dell'ambiente

Nota

I risultati segnalati dallo strumento Controllo ambiente riflettono lo stato delle impostazioni solo al momento dell'esecuzione. Se si apportano modifiche in un secondo momento, ad esempio nelle impostazioni di Active Directory o di rete, gli elementi passati correttamente in precedenza possono diventare problemi critici.

Per ogni test, il validator fornisce un riepilogo dei problemi univoci e li classifica in: esito positivo, problemi critici, problemi di avviso e problemi informativi. I problemi critici sono i problemi di blocco che è necessario risolvere prima di procedere con la distribuzione.

Disinstallare il controllo dell'ambiente

Il controllo dell'ambiente viene fornito con Azure Locale, assicurarsi di disinstallarlo da tutti i computer locali di Azure prima di iniziare la distribuzione per evitare potenziali conflitti.

Remove-Module AzStackHci.EnvironmentChecker -Force

Get-Module AzStackHci.EnvironmentChecker -ListAvailable | Where-Object {$_.Path -like "*$($_.Version)*"} | Uninstall-Module -force

Risolvere i problemi di convalida dell'ambiente

Per informazioni su come ottenere supporto da Microsoft per risolvere eventuali problemi di convalida che possono verificarsi durante la distribuzione del sistema o la pre-registrazione, vedere Ottenere supporto per i problemi di distribuzione.

Passaggi successivi

- Completare i prerequisiti e l'elenco di controllo per la distribuzione.

- Contattare il supporto tecnico Microsoft.