Connettersi a AWS con il connettore multicloud nel portale di Azure

Il connettore multi-cloud abilitato da Azure Arc consente di connettere risorse cloud pubbliche non Azure ad Azure usando il portale di Azure. Attualmente sono supportati gli ambienti cloud pubblici AWS.

Come passaggio della connessione di un account AWS ad Azure, si distribuisce un modello CloudFormation nell'account AWS. Questo modello crea tutte le risorse necessarie per la connessione.

Prerequisiti

Per usare il connettore multicloud, sono necessarie le autorizzazioni appropriate sia in AWS che in Azure.

Prerequisiti di AWS

Per creare il connettore e usare l'inventario multicloud, sono necessarie le autorizzazioni seguenti in AWS:

- AmazonS3FullAccess

- AWSCloudFormationFullAccess

- IAMFullAccess

Per l'onboarding di Arc, è necessario soddisfare altri prerequisiti.

Autorizzazioni della soluzione AWS

Quando si carica il modello CloudFormation, vengono richieste altre autorizzazioni in base alle soluzioni selezionate:

Per Inventario è possibile scegliere l'autorizzazione:

Lettura globale: fornisce l'accesso in sola lettura a tutte le risorse nell'account AWS. Quando vengono introdotti nuovi servizi, il connettore può analizzare tali risorse senza richiedere un modello CloudFormation aggiornato.

Accesso con privilegi minimi: fornisce l'accesso in lettura solo alle risorse nei servizi selezionati. Se si sceglie di cercare altre risorse in futuro, è necessario caricare un nuovo modello CloudFormation.

Per l'onboarding di Arc, il servizio richiede l'accesso in scrittura EC2 per installare l'agente di Azure Connected Machine.

Prerequisiti di Azure

Per usare il connettore multicloud in una sottoscrizione di Azure, è necessario il ruolo predefinito Collaboratore.

Se questa è la prima volta che si usa il servizio, è necessario registrare questi provider di risorse, che richiedono l'accesso Collaboratore nella sottoscrizione:

- Microsoft.HybridCompute

- Microsoft.HybridConnectivity

- Microsoft.AwsConnector

- Microsoft.Kubernetes

Nota

Il connettore multicloud può funzionare side-by-side con il connettore AWS in Defender for Cloud. Se si sceglie, è possibile usare entrambi questi connettori.

Aggiungere il cloud pubblico nel portale di Azure

Per aggiungere il cloud pubblico AWS ad Azure, usare il portale di Azure per immettere i dettagli e generare un modello CloudFormation.

Nel portale di Azure passare a Azure Arc.

In Gestione, selezionare Connettori Multicloud (anteprima).

Nel riquadro Connettori, selezionare Crea.

Nella pagina Informazioni di base immettere:

- Selezionare la sottoscrizione e il gruppo di risorse in cui creare la risorsa connettore.

- Immettere un nome univoco per il connettore e selezionare un'area supportata.

- Specificare l'ID per l'account AWS che si vuole connettere e indicare se si tratta di un singolo account o di un account dell'organizzazione.

- Selezionare Avanti.

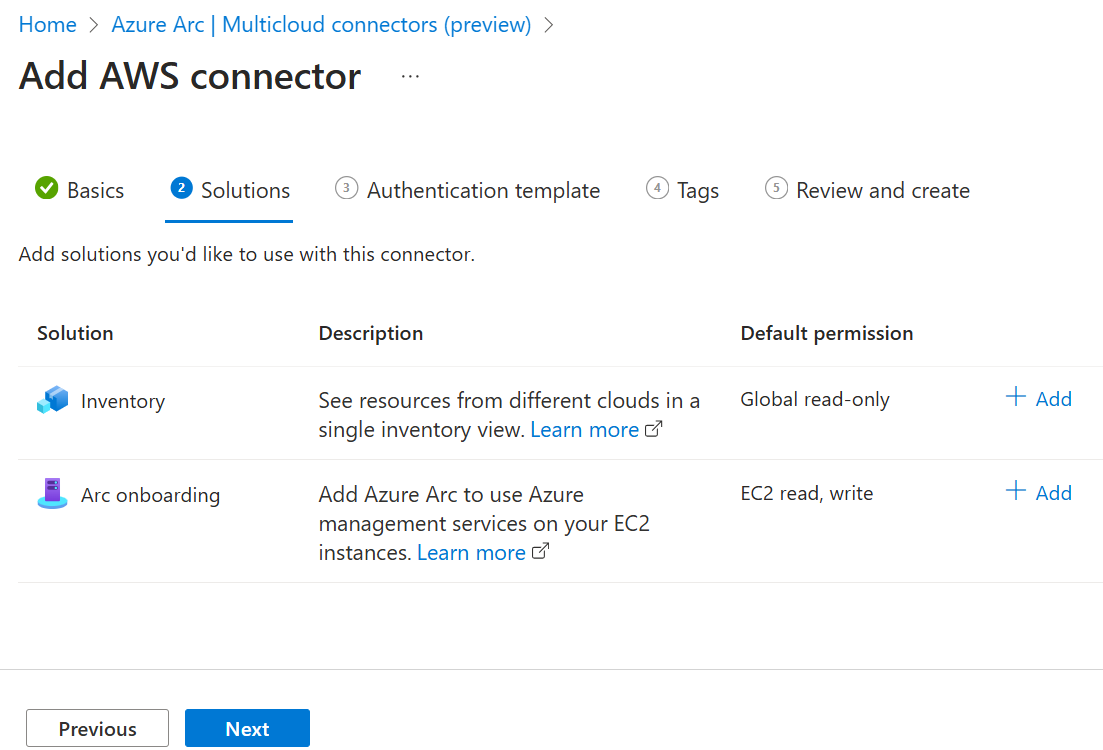

Nella pagina Soluzioni selezionare le soluzioni da usare con questo connettore e configurarle. Selezionare Aggiungi per abilitare Inventario, Onboarding Arco entrambi.

Per Inventario, è possibile modificare le opzioni seguenti:

Scegliere se abilitare o meno l'opzione Aggiungi tutti i servizi AWS supportati. Per impostazione predefinita, questa opzione è abilitata, in modo che tutti i servizi (ora disponibili e aggiunti in futuro) vengano analizzati.

Scegliere i servizi AWS per cui si vogliono analizzare e importare le risorse. Per impostazione predefinita, vengono selezionati tutti i servizi disponibili.

Scegliere le autorizzazioni. Se è selezionata l'opzione Aggiungi tutti i servizi AWS supportati, è necessario disporre dell'accesso in lettura globale.

Scegliere se abilitare o meno la sincronizzazione periodica. Per impostazione predefinita, questa opzione è abilitata in modo che il connettore analizza regolarmente l'account AWS. Se si deseleziona la casella, l'account AWS viene analizzato una sola volta.

Se viene selezionata l'opzione Abilita sincronizzazione periodica, confermare o modificare la selezione Ricorsi ogni per specificare la frequenza con cui viene analizzato l'account AWS.

Scegliere se abilitare o meno Includi tutte le aree AWS supportate. Selezionando questa opzione, vengono analizzate tutte le aree AWS correnti e future.

Scegliere le aree da analizzare per le risorse nell'account AWS. Per impostazione predefinita, vengono selezionate tutte le aree disponibili. Se è stata selezionata l'opzione Includi tutte le aree AWS supportate, è necessario selezionare tutte le aree geografiche.

Al termine delle selezioni, selezionare Salva per tornare alla pagina Soluzioni.

Per l'onboarding di Arc:

- Selezionare un metodo di connettività per determinare se l'agente Connected Machine deve connettersi a Internet tramite un endpoint pubblico o tramite server proxy. Se si seleziona Server proxy, specificare un URL del server proxy a cui l'istanza EC2 può connettersi.

- Scegliere se abilitare o meno la sincronizzazione periodica. Per impostazione predefinita, questa opzione è abilitata in modo che il connettore analizza regolarmente l'account AWS. Se si deseleziona la casella, l'account AWS viene analizzato una sola volta.

- Se viene selezionata l'opzione Abilita sincronizzazione periodica, confermare o modificare la selezione Ricorsi ogni per specificare la frequenza con cui viene analizzato l'account AWS.

- Scegliere se abilitare o meno Includi tutte le aree AWS supportate. Selezionando questa opzione, vengono analizzate tutte le aree AWS correnti e future.

- Scegliere le aree da analizzare per le istanze EC2 nell'account AWS. Per impostazione predefinita, vengono selezionate tutte le aree disponibili. Se è stata selezionata l'opzione Includi tutte le aree AWS supportate, è necessario selezionare tutte le aree geografiche.

- Scegliere di filtrare le istanze EC2 in base al tag AWS. Se si immette qui un valore di tag, vengono caricate solo le istanze EC2 che contengono tale tag in Arc. Lasciando vuoto questo valore, tutte le istanze ec2 individuate vengono caricate in Arc.

Nella pagina Modello di autenticazione scaricare il modello CloudFormation che verrà caricato in AWS. Questo modello viene creato in base alle informazioni fornite in Informazioni di base e alle soluzioni selezionate. È possibile caricare immediatamente il modello o attendere il completamento dell'aggiunta del cloud pubblico.

Nella pagina Tag immettere i tag da usare.

Nella pagina Rivedi e crea confermare le informazioni e quindi selezionare Crea.

Se il modello non è stato caricato durante questo processo, seguire la procedura descritta nella sezione successiva.

Caricare il modello CloudFormation in AWS

Dopo aver salvato il modello CloudFormation generato nella sezione precedente, è necessario caricarlo nel cloud pubblico AWS. Se si carica il modello prima di completare la connessione del cloud AWS nel portale di Azure, le risorse AWS vengono analizzate immediatamente. Se si completa il processo Aggiungi cloud pubblico nella portale di Azure prima di caricare il modello, è necessario un po' più tempo per analizzare le risorse AWS e renderle disponibili in Azure.

Creare uno stack

Seguire questa procedura per creare uno stack e caricare il modello:

Aprire la console AWS CloudFormation e selezionare Crea stack.

Selezionare Modello pronto, quindi selezionare Carica un file modello. Selezionare Scegli file e selezionare il modello. Quindi seleziona Avanti.

In Specificare i dettagli dello stack immettere un nome dello stack.

Se è stata selezionata la soluzione Di onboarding Arc, compilare i dettagli seguenti nei parametri Stack:

EC2SSMIAMRoleAutoAssignment: specifica se i ruoli IAM usati per le attività SSM vengono assegnati automaticamente alle istanze EC2. Per impostazione predefinita, questa opzione è impostata su true e a tutti i computer EC2 individuati verrà assegnato il ruolo IAM. Se si imposta questa opzione su false, è necessario assegnare manualmente il ruolo IAM alle istanze EC2 di cui si vuole eseguire l'onboarding in Arc.

EC2SSMIAMRoleAutoAssignmentSchedule: specifica se il ruolo IAM EC2 usato per le attività SSM deve essere assegnato automaticamente periodicamente. Per impostazione predefinita, questa opzione è impostata su abilita, ovvero tutti i computer EC2 individuati in futuro avranno automaticamente assegnato il ruolo IAM. Se si imposta questa opzione per disabilitare, è necessario assegnare manualmente il ruolo IAM a qualsiasi ec2 appena distribuito di cui si vuole eseguire l'onboarding in Azure Arc.

EC2SSMIAMRoleAutoAssignmentScheduleInterval: specifica l'intervallo periodico per l'assegnazione automatica del ruolo IAM EC2 usato per le attività SSM, ad esempio 15 minuti, 6 ore o 1 giorno. Se si imposta EC2SSMIAMRoleAutoAssignment su true e EC2SSMIAMRoleAutoAssignmentSchedule per abilitare, è possibile scegliere la frequenza con cui si desidera analizzare le nuove istanze EC2 a cui assegnare il ruolo IAM. L'intervallo predefinito è 1 giorno.

EC2SSMIAMRolePolicyUpdateAllowed: specifica se i ruoli IAM EC2 esistenti usati per le attività SSM possono essere aggiornati con i criteri di autorizzazione necessari, se mancanti. Per impostazione predefinita, questa opzione è impostata su true. Se si sceglie di impostare su false, è necessario aggiungere manualmente questa autorizzazione per il ruolo IAM all'istanza EC2.

In caso contrario, lasciare le altre opzioni impostate sulle impostazioni predefinite e selezionare Avanti.

In Configura opzioni stack lasciare le opzioni impostate sulle impostazioni predefinite e selezionare Avanti.

In Rivedi e crea verificare che le informazioni siano corrette, selezionare la casella di controllo riconoscimento e quindi selezionare Invia.

Creare StackSet

Se l'account AWS è un account dell'organizzazione, è anche necessario creare uno StackSet e caricare di nuovo il modello. A questo scopo:

Aprire la console AWS CloudFormation e selezionare StackSets e quindi selezionare Crea Stackset.

Selezionare Modello pronto, quindi selezionare Carica un file modello. Selezionare Scegli file e selezionare il modello. Quindi seleziona Avanti.

In Specificare i dettagli dello stack immettere

AzureArcMultiCloudStacksetcome nome StackSetSe è stata selezionata la soluzione Di onboarding Arc, compilare i dettagli seguenti nei parametri Stack:

EC2SSMIAMRoleAutoAssignment: specifica se i ruoli IAM usati per le attività SSM vengono assegnati automaticamente alle istanze EC2. Per impostazione predefinita, questa opzione è impostata su true e a tutti i computer EC2 individuati verrà assegnato il ruolo IAM. Se si imposta questa opzione su false, è necessario assegnare manualmente il ruolo IAM alle istanze EC2 di cui si vuole eseguire l'onboarding in Arc.

EC2SSMIAMRoleAutoAssignmentSchedule: specifica se il ruolo IAM EC2 usato per le attività SSM deve essere assegnato automaticamente periodicamente. Per impostazione predefinita, questa opzione è impostata su abilita, ovvero tutti i computer EC2 individuati in futuro avranno automaticamente assegnato il ruolo IAM. Se si imposta questa opzione per disabilitare, è necessario assegnare manualmente il ruolo IAM a qualsiasi istanza ec2 appena distribuita di cui si vuole eseguire l'onboarding in Arc.

EC2SSMIAMRoleAutoAssignmentScheduleInterval: specifica l'intervallo periodico per l'assegnazione automatica del ruolo IAM EC2 usato per le attività SSM(ad esempio, 15 minuti, 6 ore o 1 giorno). Se si imposta EC2SSMIAMRoleAutoAssignment su true e EC2SSMIAMRoleAutoAssignmentSchedule per abilitare, è possibile scegliere la frequenza con cui si desidera analizzare le nuove istanze EC2 a cui assegnare il ruolo IAM. L'intervallo predefinito è 1 giorno.

EC2SSMIAMRolePolicyUpdateAllowed: specifica se i ruoli IAM EC2 esistenti usati per le attività SSM possono essere aggiornati con i criteri di autorizzazione necessari, se mancanti. Per impostazione predefinita, questa opzione è impostata su true. Se si sceglie di impostare su false, è necessario aggiungere manualmente questa autorizzazione per il ruolo IAM all'istanza EC2.

In caso contrario, lasciare le altre opzioni impostate sulle impostazioni predefinite e selezionare Avanti.

In Configura opzioni stack lasciare le opzioni impostate sulle impostazioni predefinite e selezionare Avanti.

In Impostare le opzioni di distribuzione, immettere l'ID per l'account AWS in cui verrà distribuito StackSet e selezionare qualsiasi area AWS per distribuire lo stack. Lasciare le altre opzioni impostate sulle impostazioni predefinite e selezionare Avanti.

In Verifica, verificare che le informazioni siano corrette, selezionare la casella di controllo riconoscimento e quindi selezionare Invia.

Verificare la distribuzione

Dopo aver completato l'opzione Aggiungi cloud pubblico in Azure e aver caricato il modello in AWS, vengono creati il connettore e le soluzioni selezionate. In media, sono necessarie circa un'ora per rendere disponibili le risorse AWS in Azure. Se si carica il modello dopo aver creato il cloud pubblico in Azure, potrebbe essere necessario un po' di tempo prima di visualizzare le risorse AWS.

Le risorse AWS vengono archiviate in un gruppo di risorse usando la convenzione aws_yourAwsAccountIddi denominazione , con autorizzazioni ereditate dalla sottoscrizione. Le analisi vengono eseguite regolarmente per aggiornare queste risorse, in base alle selezioni Abilita sincronizzazione periodica.

Passaggi successivi

- Eseguire query sull'inventario con la soluzione Inventario del connettore multicloud .

- Informazioni su come usare la soluzione di onboarding Arc del connettore multicloud.