Semplificare i requisiti di configurazione di rete con Azure Arc Gateway (anteprima)

Se si usano proxy aziendali per gestire il traffico in uscita, il gateway Azure Arc (anteprima) consente di semplificare il processo di abilitazione della connettività.

Il gateway Azure Arc (anteprima) consente di:

- Connettersi ad Azure Arc aprendo l'accesso alla rete pubblica solo a sette nomi di dominio completi (FQDN).

- Visualizzare e controllare tutto il traffico inviato dagli agenti Arc ad Azure tramite il gateway Arc.

Importante

Il gateway Azure Arc è attualmente in anteprima.

Vedere le condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

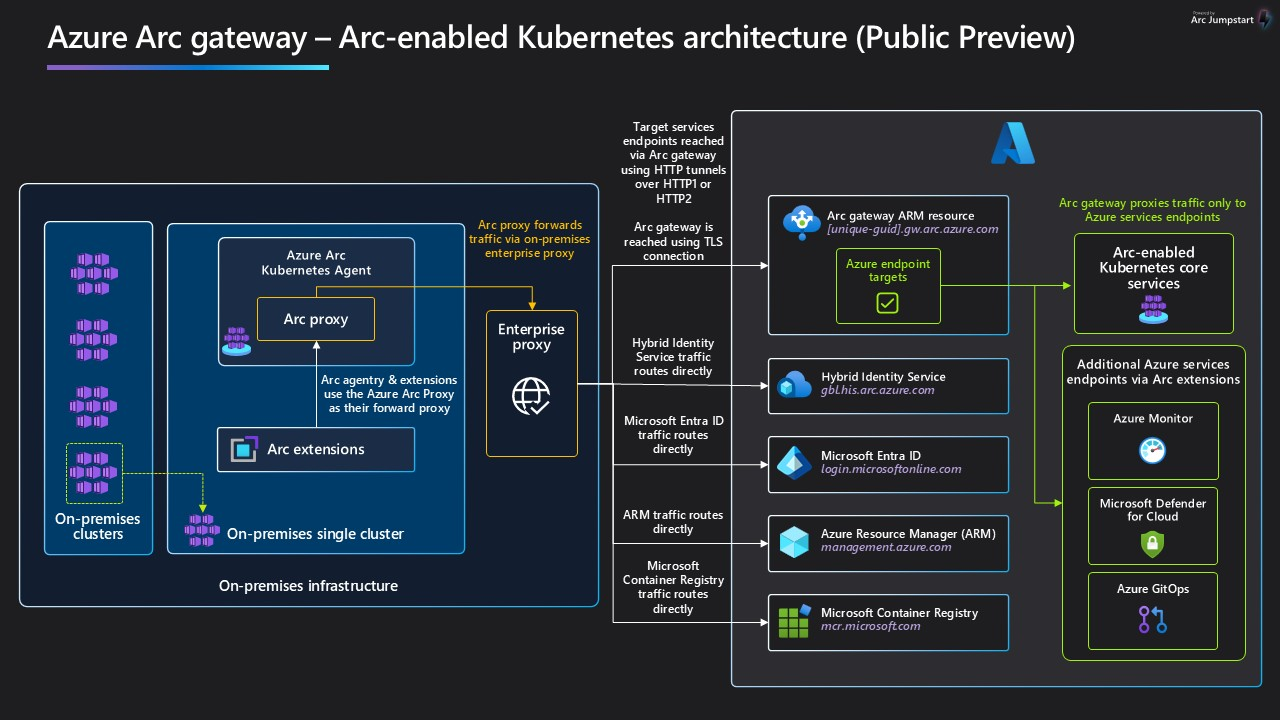

Funzionamento del gateway Azure Arc

Il gateway Arc funziona introducendo due nuovi componenti

La risorsa gateway Arc è una risorsa di Azure che funge da front-end comune per il traffico di Azure. La risorsa gateway viene servita in un dominio/URL specifico. È necessario creare questa risorsa seguendo i passaggi descritti in questo articolo. Dopo aver creato correttamente la risorsa gateway, questo dominio/URL viene incluso nella risposta riuscita.

Arc Proxy è un nuovo componente che viene eseguito come proprio pod (denominato "Proxy Di Azure Arc"). Questo componente funge da proxy di inoltro usato dagli agenti e dalle estensioni di Azure Arc. Non è necessaria alcuna configurazione per il proxy di Azure Arc. A partire dalla versione 1.21.10 degli agenti Kubernetes abilitati per Arc, questo pod fa ora parte degli agenti Arc principali e viene eseguito nel contesto di un cluster Kubernetes abilitato per Arc.

Quando il gateway è sul posto, il traffico passa tramite gli hop seguenti: Arc Agents → Azure Arc Proxy → Enterprise Proxy → Arc Gateway → Servizio di destinazione.

Limitazioni correnti

Durante l'anteprima pubblica si applicano le limitazioni seguenti. Prendere in considerazione questi fattori durante la pianificazione della configurazione.

- I proxy di terminazione TLS non sono supportati con il gateway Arc.

- Non è possibile usare ExpressRoute/VPN da sito a sito o endpoint privati oltre al gateway Arc.

- È previsto un limite di cinque risorse del gateway Arc per ogni sottoscrizione di Azure.

- Il gateway Arc può essere usato solo per la connettività nel cloud pubblico di Azure.

È possibile creare una risorsa gateway Arc usando l'interfaccia della riga di comando di Azure o Azure PowerShell.

Quando si crea la risorsa gateway Arc, si specificano la sottoscrizione e il gruppo di risorse in cui viene creata la risorsa, insieme a un'area di Azure. Tuttavia, tutte le risorse abilitate per Arc nello stesso tenant possono usare la risorsa, indipendentemente dalla propria sottoscrizione o area geografica.

Per creare risorse gateway Arc e gestire l'associazione con i cluster Kubernetes abilitati per Arc, sono necessarie le autorizzazioni seguenti:

Microsoft.Kubernetes/connectedClusters/settings/default/writeMicrosoft.hybridcompute/gateways/readMicrosoft.hybridcompute/gateways/write

Creare la risorsa gateway Arc

In un computer con accesso ad Azure eseguire il comando seguente dell'interfaccia della riga di comando di Azure:

az extension add -n arcgatewayEseguire quindi il comando seguente dell'interfaccia della riga di comando di Azure per creare la risorsa gateway Arc, sostituendo i segnaposto con i valori desiderati:

az arcgateway create --name <gateway's name> --resource-group <resource group> --location <region> --gateway-type public --allowed-features * --subscription <subscription name or id>

La creazione della risorsa gateway Arc richiede in genere circa dieci minuti.

Confermare l'accesso agli URL necessari

Dopo la creazione della risorsa, la risposta di esito positivo includerà l'URL del gateway Arc. Assicurarsi che l'URL del gateway Arc e tutti gli URL seguenti siano consentiti nell'ambiente in cui si trovano le risorse Arc.

| URL | Scopo |

|---|---|

[Your URL prefix].gw.arc.azure.com |

URL del gateway. Questo URL può essere ottenuto eseguendo az arcgateway list dopo aver creato la risorsa. |

management.azure.com |

Endpoint di Azure Resource Manager, obbligatorio per il canale di controllo ARM. |

<region>.obo.arc.azure.com |

Obbligatorio quando la connessione cluster è configurata. |

login.microsoftonline.com, <region>.login.microsoft.com |

Endpoint ID Microsoft Entra, usato per acquisire i token di accesso all'identità. |

gbl.his.arc.azure.com, <region>.his.arc.azure.com |

Endpoint del servizio cloud per la comunicazione con gli agenti Arc. Usa nomi brevi, ad esempio eus per Stati Uniti orientali. |

mcr.microsoft.com, *.data.mcr.microsoft.com |

Obbligatorio per il pull delle immagini del contenitore per gli agenti di Azure Arc |

Eseguire l'onboarding dei cluster Kubernetes in Azure Arc con la risorsa del gateway Arc

Assicurarsi che l'ambiente soddisfi tutti i prerequisiti necessari per Kubernetes abilitato per Azure Arc. Poiché si usa il gateway Azure Arc, non è necessario soddisfare il set completo di requisiti di rete.

Nel computer di distribuzione impostare le variabili di ambiente necessarie per l'interfaccia della riga di comando di Azure per usare il server proxy per traffico in uscita:

export HTTP_PROXY=<proxy-server-ip-address>:<port>export HTTPS_PROXY=<proxy-server-ip-address>:<port>export NO_PROXY=<cluster-apiserver-ip-address>:<port>Nel cluster Kubernetes eseguire il comando Connetti con i parametri

proxy-httpseproxy-httpspecificati. Se il server proxy è configurato con HTTP e HTTPS, assicurarsi di usare--proxy-httpper il proxy HTTP e--proxy-httpsper il proxy HTTPS. Se il server proxy usa solo HTTP, è possibile usare tale valore per entrambi i parametri.az connectedk8s connect -g <resource_group> -n <cluster_name> --gateway-resource-id <gateway_resource_id> --proxy-https <proxy_value> --proxy-http http://<proxy-server-ip-address>:<port> --proxy-skip-range <excludedIP>,<excludedCIDR> --location <region>Nota

Alcune richieste di rete, ad esempio quelle che coinvolgono la comunicazione da servizio a servizio nel cluster, devono essere separate dal traffico instradato tramite il server proxy per le comunicazioni in uscita. Il

--proxy-skip-rangeparametro può essere usato per specificare l'intervallo CIDR e gli endpoint in modo delimitato da virgole, in modo che la comunicazione dagli agenti a questi endpoint non venga eseguita tramite il proxy in uscita. Come valore minimo, l'intervallo CIDR dei servizi nel cluster deve essere specificato come valore per questo parametro. Ad esempio, sekubectl get svc -Arestituisce un elenco di servizi in cui tutti i servizi hannoClusterIPvalori nell'intervallo10.0.0.0/16, il valore da specificare per--proxy-skip-rangeè10.0.0.0/16,kubernetes.default.svc,.svc.cluster.local,.svc.--proxy-http,--proxy-httpse--proxy-skip-rangesono previsti per la maggior parte degli ambienti proxy in uscita.--proxy-certè obbligatorio solo se è necessario inserire certificati attendibili previsti dal proxy nell'archivio certificati attendibile dei pod agente.Il proxy in uscita deve essere configurato per consentire le connessioni WebSocket.

Configurare i cluster esistenti per l'uso del gateway Arc

Per aggiornare i cluster esistenti in modo che usino il gateway Arc, eseguire il comando seguente:

az connectedk8s update -g <resource_group> -n <cluster_name> --gateway-resource-id <gateway_resource_id>

Per verificare che l'aggiornamento sia stato eseguito correttamente, eseguire il comando seguente e verificare che la risposta sia true:

az connectedk8s show -g <resource_group> -n <cluster_name> --query 'gateway.enabled'

Dopo l'aggiornamento dei cluster per l'uso del gateway Arc, alcuni degli endpoint Arc precedentemente consentiti nel proxy aziendale o nei firewall non sono più necessari e possono essere rimossi. È consigliabile attendere almeno un'ora prima di rimuovere gli endpoint non più necessari. Assicurarsi di non rimuovere gli endpoint necessari per il gateway Arc.

Rimuovere il gateway Arc

Per disabilitare il gateway Arc e rimuovere l'associazione tra la risorsa gateway Arc e il cluster abilitato per Arc, eseguire il comando seguente:

az connectedk8s update -g <resource_group> -n <cluster_name> --disable-gateway

Monitorare il traffico

Per controllare il traffico del gateway, visualizzare i log del router del gateway:

- Eseguire

kubectl get pods -n azure-arc - Identificare il pod Proxy Arc (il nome inizierà con

arc-proxy-). - Eseguire

kubectl logs -n azure-arc <Arc Proxy pod name>

Scenari aggiuntivi

Durante l'anteprima pubblica, il gateway Arc copre gli endpoint necessari per l'onboarding di un cluster e una parte degli endpoint necessari per scenari aggiuntivi abilitati per Arc. In base agli scenari adottano, nel proxy sono ancora necessari endpoint aggiuntivi.

Tutti gli endpoint elencati per gli scenari seguenti devono essere consentiti nel proxy aziendale quando il gateway Arc è in uso:

- Informazioni dettagliate sui contenitori in Monitoraggio di Azure:

*.ods.opinsights.azure.com*.oms.opinsights.azure.com*.monitoring.azure.com

- Azure Key Vault:

<vault-name>.vault.azure.net

- Criteri di Azure:

data.policy.core.windows.netstore.policy.core.windows.net

- Microsoft Defender per contenitori:

*.ods.opinsights.azure.com*.oms.opinsights.azure.com

- Servizi dati abilitati per Azure Arc

*.ods.opinsights.azure.com*.oms.opinsights.azure.com*.monitoring.azure.com