Gestire l'autenticazione tramite chiave di accesso per un'istanza di Configurazione app di Azure

Ogni richiesta a una risorsa di Configurazione app di Azure deve essere autenticata. Per impostazione predefinita, le richieste possono essere autenticate con le credenziali di Microsoft Entra o tramite una chiave di accesso. Rispetto a questi due tipi di schemi di autenticazione, Microsoft Entra ID offre una sicurezza e una facilità d'utilizzo superiori a quelle delle chiavi di accesso ed è raccomandato da Microsoft. Per richiedere ai client di usare Microsoft Entra ID per autenticare le richieste, è possibile disabilitare l'utilizzo delle chiavi di accesso per una risorsa di Configurazione app di Azure. Se si vogliono usare le chiavi di accesso per autenticare la richiesta, è consigliabile ruotare periodicamente le chiavi di accesso per migliorare la sicurezza. Per altre informazioni, vedere le raccomandazioni per la protezione dei segreti delle applicazioni.

Abilitare l'autenticazione tramite chiave di accesso

La chiave di accesso è abilitata per impostazione predefinita ed è possibile utilizzarla nel codice per autenticare le richieste.

Per impedire l'autenticazione tramite chiave di accesso per una risorsa di Configurazione app di Azure nel portale di Azure, seguire la procedura seguente:

Spostarsi nella risorsa di Configurazione app di Azure nel portale di Azure.

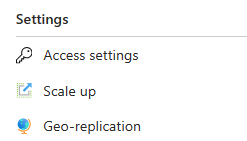

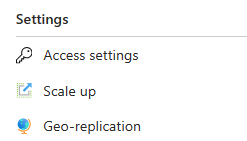

Individuare l'impostazione Impostazioni di accesso in Impostazioni.

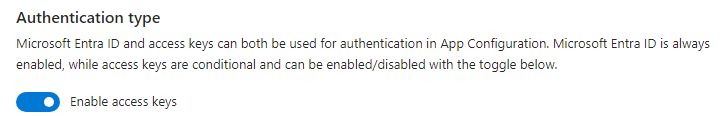

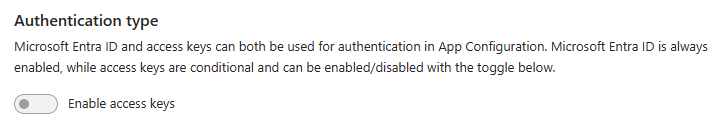

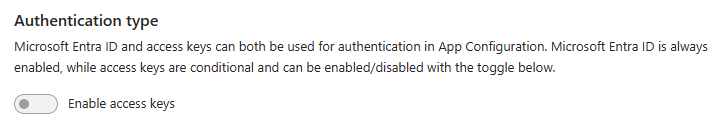

Impostare il selettore Abilita chiavi di accesso su Abilitato.

Verificare che l'autenticazione tramite chiave di accesso sia abilitata

Per verificare se l'autenticazione tramite chiave di accesso è abilitata, controllare se è possibile ottenere un elenco di chiavi di accesso di sola lettura e in lettura/scrittura. Questo elenco esisterà solo se è abilitata l'autenticazione tramite chiave di accesso.

Per verificare se l'autenticazione tramite chiave di accesso è abilitata per una risorsa di Configurazione app di Azure nel portale di Azure, seguire la procedura seguente:

Spostarsi nella risorsa di Configurazione app di Azure nel portale di Azure.

Individuare l'impostazione Impostazioni di accesso in Impostazioni.

Controllare che siano visualizzate le chiavi di accesso e che lo stato selezionato di Abilita chiavi di accesso sia abilitato.

Disabilitare l'autenticazione della chiave di accesso

La disabilitazione dell'autenticazione tramite chiave di accesso eliminerà tutte le chiavi di accesso. Se le applicazioni in esecuzione usano le chiavi di accesso per l'autenticazione, inizieranno a fallire una volta disabilitata l'autenticazione con le chiavi di accesso. Solo le richieste autenticate con Microsoft Entra ID avranno esito positivo. Per altre informazioni sull'uso di Microsoft Entra ID, vedere Autorizzare l'accesso a Configurazione app di Azure tramite Microsoft Entra ID. Un'ulteriore abilitazione dell'autenticazione delle chiavi di accesso genererà un nuovo set di chiavi di accesso e tutte le applicazioni che tenteranno di usare le vecchie chiavi di accesso avranno comunque esito negativo.

Avviso

Se i client attualmente accedono ai dati nella risorsa di Configurazione app di Azure tramite chiavi di accesso, Microsoft consiglia di eseguire la migrazione di tali client a Microsoft Entra ID prima di disabilitare l'autenticazione tramite chiave di accesso.

Per impedire l'autenticazione tramite chiave di accesso per una risorsa di Configurazione app di Azure nel portale di Azure, seguire la procedura seguente:

Spostarsi nella risorsa di Configurazione app di Azure nel portale di Azure.

Individuare l'impostazione Impostazioni di accesso in Impostazioni.

Impostare il selettore Abilita chiavi di accesso su Disabilitato.

Verificare che l'autenticazione tramite chiave di accesso sia disabilitata

Per verificare che l'autenticazione tramite chiave di accesso non sia più consentita, è possibile richiedere l'elenco delle chiavi di accesso per la risorsa di Configurazione app di Azure. Se l'autenticazione tramite chiave di accesso è disabilitata, non saranno presenti chiavi di accesso e l'operazione di elenco restituirà un elenco vuoto.

Per verificare che l'autenticazione tramite chiave di accesso sia disabilitata per una risorsa di Configurazione app di Azure nel portale di Azure, seguire la procedura seguente:

Spostarsi nella risorsa di Configurazione app di Azure nel portale di Azure.

Individuare l'impostazione Impostazioni di accesso in Impostazioni.

Controllare che non siano visualizzate le chiavi di accesso e che lo stato selezionato di Abilita chiavi di accesso sia disabilitato.

Autorizzazioni per consentire o impedire l'autenticazione tramite chiave di accesso

Per modificare lo stato di autenticazione tramite chiave di accesso per una risorsa di Configurazione app di Azure, un utente deve disporre delle autorizzazioni per creare e gestire le risorse di Configurazione app di Azure. I ruoli di controllo degli accessi in base al ruolo di Azure (Azure RBAC) che forniscono queste autorizzazioni includono l'azione Microsoft.AppConfiguration/configurationStores/write o Microsoft.AppConfiguration/configurationStores/*. I ruoli predefiniti con questa azione includono:

- Il ruolo di Proprietario Azure Resource Manager

- Il ruolo di Collaboratore Azure Resource Manager

Questi ruoli non forniscono l'accesso ai dati in una risorsa di Configurazione app di Azure tramite Microsoft Entra ID. Tuttavia, includono l'autorizzazione dell'azione Microsoft.AppConfiguration/configurationStores/listKeys/action, che concede l'accesso alle chiavi di accesso della risorsa. Con questa autorizzazione, un utente può usare le chiavi di accesso per accedere a tutti i dati nella risorsa.

Le assegnazioni di ruolo devono avere come ambito il livello della risorsa di Configurazione app di Azure o superiore per autorizzare l'utente a consentire o negare l'autenticazione tramite chiave di accesso per la risorsa. Per altre informazioni sull'ambito del ruolo, vedere Informazioni sull'ambito per il controllo degli accessi in base al ruolo di Azure.

Prestare attenzione a limitare l'assegnazione di questi ruoli solo agli utenti che richiedono di poter creare una risorsa di Configurazione app o di aggiornarne le proprietà. Usare il principio dei privilegi minimi per assicurarsi che gli utenti abbiano le autorizzazioni minime necessarie per eseguire le attività. Per altre informazioni sulla gestione dell'accesso con il controllo degli accessi in base al ruolo di Azure, vedere Procedure consigliate per il controllo degli accessi in base al ruolo di Azure.

Nota

I ruoli di amministratore della sottoscrizione classica Amministratore del servizio e Coamministratore includono l'equivalente del ruolo di Proprietario di Azure Resource Manager. Il ruolo di Proprietario include tutte le azioni, quindi un utente con uno di questi ruoli amministrativi può anche creare e gestire le risorse di Configurazione app. Per altre informazioni, vedere Ruoli di Azure, ruoli di Microsoft Entra e ruoli di amministratore della sottoscrizione classica.

Nota

Quando l'autenticazione tramite chiave di accesso è disabilitata e la modalità di autenticazione ARM dell'archivio di Configurazione app è locale, anche la funzionalità di lettura/scrittura dei valori chiave in un modello ARM verrà disabilitata. Ciò è dovuto al fatto che l'accesso alla risorsa Microsoft.AppConfiguration/configurationStores/keyValues usata nei modelli ARM richiede l'autenticazione tramite chiave di accesso con la modalità di autenticazione ARM locale. È consigliabile usare la modalità di autenticazione ARM pass-through. Per altre informazioni, vedere Panoramica della distribuzione.

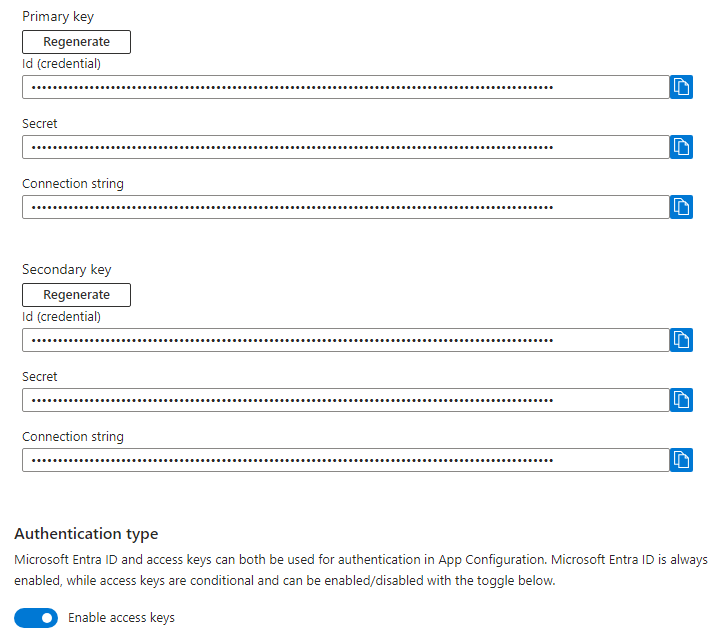

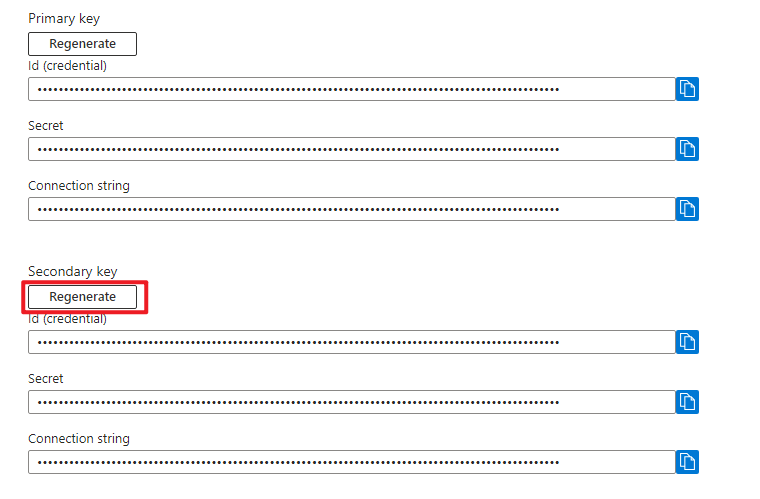

Rotazione delle chiavi di accesso

Microsoft consiglia la rotazione periodica delle chiavi di accesso per ridurre il rischio di vettori di attacco da segreti trapelati. Ogni risorsa di Configurazione app di Azure include due chiavi di accesso in sola lettura e due chiavi di accesso in lettura/scrittura, designate come chiavi primarie e secondarie, per facilitare la rotazione dei segreti. Questa configurazione consente di alternare le chiavi di accesso nelle applicazioni senza causare tempi di inattività.

È possibile ruotare le chiavi tramite la procedura seguente:

Se si usano entrambe le chiavi nell'ambiente di produzione, modificare il codice in modo che sia in uso una sola chiave di accesso. In questo esempio, si supponga di decidere di continuare a usare la chiave primaria dell'archivio. È necessario disporre di una sola chiave nel codice, perché quando si rigenera la chiave secondaria, la versione precedente di tale chiave smetterà di funzionare immediatamente, causando l'errore 401 di accesso negato ai client che utilizzano la chiave precedente.

Una volta che la chiave primaria è l'unica chiave in uso, è possibile rigenerare la chiave secondaria.

Andare alla pagina della risorsa nel portale di Azure, aprire il menu Impostazioni>Impostazioni di accesso e selezionare Rigenera in Chiave secondaria.

Quindi, aggiornare il codice per usare la chiave secondaria appena generata. Prima di procedere al passaggio successivo, è consigliabile esaminare i log dell'applicazione per verificare che tutte le istanze dell'applicazione siano passate dall'utilizzo della chiave primaria a quella secondaria.

Infine, è possibile invalidare le chiavi primarie rigenerandole. La volta successiva, è possibile alternare le chiavi di accesso tra le chiavi secondarie e primarie usando lo stesso processo.