Gestire le autorizzazioni dei ruoli e la sicurezza in Automazione di Azure

Il controllo degli accessi in base al ruolo di Azure consente la gestione degli accessi per le risorse di Azure. Usando il controllo degli accessi in base al ruolo di Azure, è possibile separare i compiti all'interno del team e concedere solo la quantità di accesso a utenti, gruppi e applicazioni necessari per svolgere il proprio lavoro. È possibile concedere l'accesso in base al ruolo agli utenti tramite il portale di Azure, gli strumenti da riga di comando di Azure o le API di gestione di Azure.

Ruoli negli account di Automazione

In Automazione di Azure, l'accesso viene concesso assegnando il ruolo Azure appropriato a utenti, gruppi e applicazioni nell'ambito dell'account di automazione. Di seguito sono elencati i ruoli predefiniti supportati da un account di automazione:

| Ruolo | Descrizione |

|---|---|

| Proprietario | Il ruolo Proprietario consente l'accesso a tutte le risorse e le azioni in un account di Automazione, inclusa la possibilità di concedere l'accesso ad altri utenti e gruppi e ad altre applicazioni per gestire l'account di Automazione. |

| Collaboratore | Il ruolo Collaboratore consente di gestire tutto, tranne la modifica delle autorizzazioni di accesso di altri utenti a un account di automazione. |

| Lettore | Il ruolo Lettore consente di visualizzare tutte le risorse in un account di automazione, ma non di apportare modifiche. |

| Collaboratore di automazione | Il ruolo Collaboratore di automazione consente di gestire tutte le risorse nell'account di automazione, ad eccezione della modifica delle autorizzazioni di accesso di altri utenti a un account di automazione. |

| Operatore di automazione | Il ruolo Operatore di automazione consente di visualizzare le proprietà e il nome del runbook e di creare e gestire i processi per tutti i runbook in un account di Automazione. Questo ruolo è utile per proteggere dalla visualizzazione o dalla modifica le risorse dell'account di Automazione come gli asset delle credenziali e i runbook, consentendo però ai membri dell'organizzazione di eseguire i runbook. |

| Operatore processo di automazione | Il ruolo Operatore processo di automazione consente di creare e gestire i processi per tutti i runbook in un account di Automazione. |

| Operatore runbook di automazione | Il ruolo Operatore runbook di automazione consente di visualizzare il nome e le proprietà di un runbook. |

| Collaboratore di Log Analytics | Il ruolo Collaboratore di Log Analytics consente di leggere tutti i dati di monitoraggio e di modificare le impostazioni di monitoraggio. La modifica delle impostazioni di monitoraggio include l'aggiunta di estensioni delle VM alle VM, la lettura delle chiavi dell'account di archiviazione per potere configurare la raccolta di log da Archiviazione di Azure, la creazione e la configurazione degli account di Automazione, l'aggiunta di funzionalità di Automazione di Azure e la configurazione di Diagnostica di Azure in tutte le risorse di Azure. |

| Lettore di Log Analytics | Il ruolo Lettore di Log Analytics consente di visualizzare e cercare tutti i dati di monitoraggio, oltre alle impostazioni di monitoraggio, inclusa la configurazione della diagnostica di Azure in tutte le risorse di Azure. |

| Collaboratore al monitoraggio | Il ruolo Monitoraggio del ruolo Collaboratore consente di leggere tutti i dati di monitoraggio e di aggiornare le impostazioni di monitoraggio. |

| Lettore di monitoraggio | Il ruolo Lettore di monitoraggio consente di leggere tutti i dati di monitoraggio. |

| Amministratore accessi utente | Il ruolo Amministratore Accesso utenti consente di gestire l'accesso utente agli account di automazione di Azure. |

Ruolo/Autorizzazioni

Nelle tabelle seguenti vengono descritte le autorizzazioni specifiche assegnate a ogni ruolo. Può trattarsi di proprietà Azioni, che concedono le autorizzazioni, e Non azioni, che le limitano.

Proprietario

Un proprietario può gestire tutto, compresi gli accessi. La tabella seguente illustra le autorizzazioni concesse per il ruolo:

| Azioni | Descrizione |

|---|---|

| Microsoft.Automation/automationAccounts/* | Può creare e gestire ogni tipo di risorsa. |

Collaboratore

Un collaboratore può gestire tutto a eccezione degli accessi. La tabella seguente illustra le autorizzazioni concesse e negate per il ruolo:

| Azioni | Descrizione |

|---|---|

| Microsoft.Automation/automationAccounts/* | È in grado di creare e gestire ogni tipo di risorsa |

| Non azioni | |

| Microsoft.Authorization/*/Delete | Elimina ruoli e assegnazioni di ruoli. |

| Microsoft.Authorization/*/Write | Crea ruoli e assegnazioni di ruoli. |

| Microsoft.Authorization/elevateAccess/Action | Nega la possibilità di creare un amministratore Accesso utenti. |

Lettore

Nota

Di recente è stata apportata una modifica all'autorizzazione del ruolo Lettore predefinito per l'account di Automazione. Ulteriori informazioni

Un lettore può visualizzare tutte le risorse in un account di Automazione, ma non apportare modifiche.

| Azioni | Descrizione |

|---|---|

| Microsoft.Automation/automationAccounts/read | Visualizza tutte le risorse in un account di Automazione. |

Collaboratore di automazione

Un collaboratore di automazione può gestire tutte le risorse nell'account di automazione ad eccezione dell'accesso. La tabella seguente illustra le autorizzazioni concesse per il ruolo:

| Azioni | Descrizione |

|---|---|

| Microsoft.Automation/automationAccounts/* | Può creare e gestire ogni tipo di risorsa. |

| Microsoft.Authorization/*/read | Legge i ruoli e le assegnazioni di ruoli. |

| Microsoft.Resources/deployments/* | Crea e gestisce distribuzioni di gruppi di risorse. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Leggere le distribuzioni di gruppi di risorse. |

| Microsoft.Support/* | Crea e gestisce ticket di supporto. |

| Microsoft.Insights/ActionGroups/* | Gruppi di azioni di lettura, scrittura ed eliminazione. |

| Microsoft.Insights/ActivityLogAlerts/* | Avvisi del log attività di lettura, scrittura ed eliminazione. |

| Microsoft.Insights/diagnosticSettings/* | Impostazioni di diagnostica di lettura, scrittura ed eliminazione. |

| Microsoft.Insights/MetricAlerts/* | Avvisi relativi alle metriche near real-time di lettura, scrittura ed eliminazione. |

| Microsoft.Insights/ScheduledQueryRules/* | Avvisi di lettura, scrittura ed eliminazione del log nel Monitoraggio di Azure. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Elencare chiavi per un'area di lavoro di Analisi dei log. |

Nota

Il ruolo Collaboratore automazione può essere usato per accedere a qualsiasi risorsa usando l'identità gestita, se sono impostate le autorizzazioni appropriate per la risorsa di destinazione o usando un account RunAs. Un account RunAs di Automazione è configurato per impostazione predefinita con diritti di collaboratore per la sottoscrizione. Seguire il principio dei privilegi minimi e assegnare con cautela solo le autorizzazioni necessarie per eseguire il runbook. Ad esempio, se l'account di Automazione è necessario solo per avviare o arrestare una macchina virtuale di Azure, le autorizzazioni assegnate all'account RunAs o all'identità gestita devono essere relative soltanto all'avvio e all'arresto della macchina virtuale. Analogamente, se un runbook legge da una risorsa di archiviazione BLOB, assegnare solo autorizzazioni di lettura.

Quando si assegnano le autorizzazioni, è consigliabile usare il controllo di accesso basato sui ruoli di Azure (RBAC) assegnato a un'identità gestita. Consultare le raccomandazioni sul migliore approccio per l'utilizzo di un sistema o di un'identità gestita assegnata dall'utente, incluse la gestione e la governance durante il suo ciclo di vita.

Operatore di automazione

Il ruolo Operatore di automazione può creare e gestire i processi, oltre che leggere le proprietà e i nomi, per tutti i runbook in un account di Automazione.

Nota

Se si vuole controllare l'accesso dell'operatore ai singoli runbook, non impostare questo ruolo. Usare invece i ruoli Operatore processo di automazione e Operatore runbook di automazione in combinazione.

La tabella seguente illustra le autorizzazioni concesse per il ruolo:

| Azioni | Descrizione |

|---|---|

| Microsoft.Authorization/*/read | Legge l'autorizzazione. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Legge le risorse del ruolo di lavoro ibrido per runbook. |

| Microsoft.Automation/automationAccounts/jobs/read | Elenca i processi del runbook. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Riprende un processo in pausa. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Annulla un processo in corso. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Legge i flussi e l'output di processo. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Ottiene l'output di un processo. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Sospende un processo in corso. |

| Microsoft.Automation/automationAccounts/jobs/write | Crea processi. |

| Microsoft.Automation/automationAccounts/jobSchedules/read | Ottiene una pianificazione del processo di Automazione di Azure. |

| Microsoft.Automation/automationAccounts/jobSchedules/write | Crea una pianificazione del processo di Automazione di Azure. |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | Ottiene l'area di lavoro collegata all'account di Automazione. |

| Microsoft.Automation/automationAccounts/read | Ottiene un account di Automazione di Azure. |

| Microsoft.Automation/automationAccounts/runbooks/read | Ottiene un runbook di Automazione di Azure. |

| Microsoft.Automation/automationAccounts/schedules/read | Ottiene un asset della pianificazione di Automazione di Azure. |

| Microsoft.Automation/automationAccounts/schedules/write | Crea o aggiorna un asset della pianificazione di Automazione di Azure. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Legge i ruoli e le assegnazioni di ruoli. |

| Microsoft.Resources/deployments/* | Crea e gestisce distribuzioni di gruppi di risorse. |

| Microsoft.Insights/alertRules/* | Crea e gestisce regole di avviso. |

| Microsoft.Support/* | Crea e gestisce ticket di supporto. |

| Microsoft.ResourceHealth/availabilityStatuses/read | Ottiene gli stati di disponibilità per tutte le risorse nell'ambito specificato. |

Operatore processo di automazione

Viene concesso un ruolo Operatore processo di automazione nell'ambito dell'account di Automazione. In questo modo vengono concesse all'operatore le autorizzazioni per creare e gestire i processi per tutti i runbook nell'account. Se al ruolo Operatore processo vengono concesse autorizzazioni di lettura per il gruppo di risorse contenente l'account di automazione, i membri del ruolo avranno la possibilità di avviare i runbook. Tuttavia, non hanno la possibilità di crearli, modificarli o eliminarli.

La tabella seguente illustra le autorizzazioni concesse per il ruolo:

| Azioni | Descrizione |

|---|---|

| Microsoft.Authorization/*/read | Legge l'autorizzazione. |

| Microsoft.Automation/automationAccounts/jobs/read | Elenca i processi del runbook. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Riprende un processo in pausa. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Annulla un processo in corso. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Legge i flussi e l'output di processo. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Sospende un processo in corso. |

| Microsoft.Automation/automationAccounts/jobs/write | Crea processi. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Legge i ruoli e le assegnazioni di ruoli. |

| Microsoft.Resources/deployments/* | Crea e gestisce distribuzioni di gruppi di risorse. |

| Microsoft.Insights/alertRules/* | Crea e gestisce regole di avviso. |

| Microsoft.Support/* | Crea e gestisce ticket di supporto. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Legge un gruppo di ruoli di lavoro ibridi per runbook |

| Microsoft.Automation/automationAccounts/jobs/output/read | Ottiene l'output di un processo. |

Operatore runbook di automazione

Un ruolo Operatore runbook di automazione viene concesso nell'ambito del runbook. Un ruolo Operatore runbook di automazione può visualizzare il nome e le proprietà del runbook. Questo ruolo combinato con il ruolo Operatore processo di automazione consente all'operatore di creare e gestire anche i processi per il runbook. La tabella seguente illustra le autorizzazioni concesse per il ruolo:

| Azioni | Descrizione |

|---|---|

| Microsoft.Automation/automationAccounts/runbooks/read | Elenca i runbook. |

| Microsoft.Authorization/*/read | Legge l'autorizzazione. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Legge i ruoli e le assegnazioni di ruoli. |

| Microsoft.Resources/deployments/* | Crea e gestisce distribuzioni di gruppi di risorse. |

| Microsoft.Insights/alertRules/* | Crea e gestisce regole di avviso. |

| Microsoft.Support/* | Crea e gestisce ticket di supporto. |

Collaboratore di Log Analytics

Un collaboratore di Log Analytics può leggere tutti i dati di monitoraggio e modificare le impostazioni di monitoraggio. La modifica delle impostazioni di monitoraggio include l'aggiunta di estensioni delle VM alle VM, la lettura delle chiavi dell'account di archiviazione per potere configurare la raccolta di log da Archiviazione di Azure, la creazione e la configurazione degli account di Automazione, l'aggiunta di funzionalità e la configurazione di Diagnostica di Azure in tutte le risorse di Azure. La tabella seguente illustra le autorizzazioni concesse per il ruolo:

| Azioni | Descrizione |

|---|---|

| */lettura | Legge risorse di tutti i tipi, eccetto i segreti. |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | Crea e gestisce le estensioni macchina virtuale. |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | Elenca le chiavi dell'account di archiviazione classico. |

| Microsoft.Compute/virtualMachines/extensions/* | Crea e gestisce le estensioni macchina virtuale classiche. |

| Microsoft.Insights/alertRules/* | Regole di avviso di lettura, scrittura ed eliminazione. |

| Microsoft.Insights/diagnosticSettings/* | Impostazioni di diagnostica di lettura, scrittura ed eliminazione. |

| Microsoft.OperationalInsights/* | Gestisce i log di Monitoraggio di Azure. |

| Microsoft.OperationsManagement/* | Gestisce le funzionalità di Automazione di Azure nelle aree di lavoro. |

| Microsoft.Resources/deployments/* | Crea e gestisce distribuzioni di gruppi di risorse. |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | Crea e gestisce distribuzioni di gruppi di risorse. |

| Microsoft.Storage/storageAccounts/listKeys/action | Elenca le chiavi dell'account di archiviazione. |

| Microsoft.Support/* | Crea e gestisce ticket di supporto. |

| Microsoft.HybridCompute/machines/extensions/write | Installa o aggiorna le estensioni di Azure Arc. |

Lettore di Log Analytics

Un ruolo Lettore di Log Analytics può visualizzare ed eseguire ricerche in tutti i dati di monitoraggio e può visualizzare le impostazioni di monitoraggio, inclusa la visualizzazione della configurazione di Diagnostica di Azure in tutte le risorse di Azure. La tabella seguente illustra le autorizzazioni concesse o negate per il ruolo:

| Azioni | Descrizione |

|---|---|

| */lettura | Legge risorse di tutti i tipi, eccetto i segreti. |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | Gestisce le query nei log di Monitoraggio di Azure. |

| Microsoft.OperationalInsights/workspaces/search/action | Cerca i dati di log di Monitoraggio di Azure. |

| Microsoft.Support/* | Crea e gestisce ticket di supporto. |

| Non azioni | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | Non può leggere le chiavi di accesso condivise. |

Collaboratore al monitoraggio

Un ruolo Monitoraggio del ruolo Collaboratore può leggere tutti i dati di monitoraggio e aggiornare le impostazioni di monitoraggio. La tabella seguente illustra le autorizzazioni concesse per il ruolo:

| Azioni | Descrizione |

|---|---|

| */lettura | Legge risorse di tutti i tipi, eccetto i segreti. |

| Microsoft.AlertsManagement/alerts/* | Gestisce gli avvisi. |

| Microsoft.AlertsManagement/alertsSummary/* | Gestisce il dashboard degli avvisi. |

| Microsoft.Insights/AlertRules/* | Gestisce le regole di avviso. |

| Microsoft.Insights/components/* | Gestisce i componenti di Application Insights. |

| Microsoft.Insights/DiagnosticSettings/* | Gestisce le impostazioni di diagnostica. |

| Microsoft.Insights/eventtypes/* | Elenco degli eventi dei registri attività (eventi di gestione) in una sottoscrizione. Questa autorizzazione è applicabile sia all'accesso programmatico che all'accesso al portale per il registro attività. |

| Microsoft.Insights/LogDefinitions/* | Questa autorizzazione è necessaria per gli utenti che hanno bisogno dell'accesso ai log attività tramite il portale. Elencare categorie di log nel log attività. |

| Microsoft.Insights/MetricDefinitions/* | Definizioni delle metriche (elenco dei tipi di metriche disponibili per una risorsa). |

| Microsoft.Insights/Metrics/* | Metriche per una risorsa. |

| Microsoft.Insights/Register/Action | Registra il provider Microsoft.Insights. |

| Microsoft.Insights/webtests/* | Gestisce i test Web di Application Insights. |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | Gestisce pacchetti di soluzioni dei log di Monitoraggio di Azure. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | Gestisce le ricerche salvate dei log di Monitoraggio di Azure. |

| Microsoft.OperationalInsights/workspaces/search/action | Cercare aree di lavoro di Log Analytics. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Elencare chiavi per un'area di lavoro Log Analytics. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | Gestisce le configurazione di dati di archiviazione nei log di Monitoraggio di Azure. |

| Microsoft.Support/* | Crea e gestisce ticket di supporto. |

| Microsoft.WorkloadMonitor/workloads/* | Gestisce i carichi di lavoro. |

Lettore di monitoraggio

Un ruolo Monitoraggio del ruolo Lettore può leggere tutti i dati di monitoraggio. La tabella seguente illustra le autorizzazioni concesse per il ruolo:

| Azioni | Descrizione |

|---|---|

| */lettura | Legge risorse di tutti i tipi, eccetto i segreti. |

| Microsoft.OperationalInsights/workspaces/search/action | Cercare aree di lavoro di Log Analytics. |

| Microsoft.Support/* | Creare e gestire ticket di supporto |

Amministratore accessi utente

Un amministratore Accesso utenti può gestire l'accesso degli utenti alle risorse di Azure. La tabella seguente illustra le autorizzazioni concesse per il ruolo:

| Azioni | Descrizione |

|---|---|

| */lettura | Legge tutte le risorse |

| Microsoft.Authorization/* | Gestire l'autorizzazione |

| Microsoft.Support/* | Creare e gestire ticket di supporto |

Permessi di accesso per ruolo Lettore

Importante

Per rafforzare il comportamento di sicurezza generale Automazione di Azure, il lettore di controllo degli accessi in base al ruolo predefinito non avrà accesso alle chiavi dell'account di Automazione tramite la chiamata API - GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION.

Il ruolo lettore predefinito per l'account di Automazione non può usare per API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION recuperare le chiavi dell'account di Automazione. Si tratta di un'operazione con privilegi elevati, che fornisce informazioni riservate che potrebbero rappresentare un rischio per la sicurezza di un utente malintenzionato indesiderato con privilegi ridotti, che può accedere alle chiavi dell'account di automazione ed eseguire azioni con livello di privilegi elevato.

Per accedere API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATIONa , è consigliabile passare ai ruoli predefiniti, ad esempio Proprietario, Collaboratore o Collaboratore automazione per accedere alle chiavi dell'account di Automazione. Questi ruoli, per impostazione predefinita, avranno l'autorizzazione listKeys . Come procedura consigliata, creare un ruolo personalizzato con autorizzazioni limitate per accedere alle chiavi dell'account di automazione. Per un ruolo personalizzato, è necessario aggiungere Microsoft.Automation/automationAccounts/listKeys/action l'autorizzazione alla definizione del ruolo.

Altre informazioni su come creare un ruolo personalizzato dall'portale di Azure.

Autorizzazioni di configurazione delle funzionalità

Le sezioni seguenti descrivono le autorizzazioni minime necessarie per abilitare le funzionalità Gestione aggiornamenti e Rilevamento modifiche e inventario.

Autorizzazioni per l'abilitazione di Gestione aggiornamenti e Rilevamento modifiche e inventario da una macchina virtuale

| Azione | Autorizzazione | Ambito minimo |

|---|---|---|

| Scrivere una nuova distribuzione | Microsoft.Resources/deployments/* | Abbonamento |

| Scrivere un nuovo gruppo di risorse | Microsoft.Resources/subscriptions/resourceGroups/write | Abbonamento |

| Creare una nuova area di lavoro predefinita | Microsoft.OperationalInsights/workspaces/write | Gruppo di risorse |

| Creare un nuovo account | Microsoft.Automation/automationAccounts/write | Gruppo di risorse |

| Collegare un'area di lavoro e un account | Microsoft.OperationalInsights/workspaces/write Microsoft.Automation/automationAccounts/read |

Account di Automazione dell'area di lavoro |

| Creare un'estensione MMA | Microsoft.Compute/virtualMachines/write | Macchina virtuale |

| Creare una ricerca salvata | Microsoft.OperationalInsights/workspaces/write | Area di lavoro |

| Creare una configurazione di ambito | Microsoft.OperationalInsights/workspaces/write | Area di lavoro |

| Controllo dello stato di onboarding - Leggere l'area di lavoro | Microsoft.OperationalInsights/workspaces/read | Area di lavoro |

| Controllo dello stato di onboarding - Leggere la proprietà dell'area di lavoro collegata dell'account | Microsoft.Automation/automationAccounts/read | Account di automazione |

| Controllo dello stato di onboarding - Leggere la soluzione | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Soluzione |

| Controllo dello stato di onboarding - Leggere la VM | Microsoft.Compute/virtualMachines/read | Macchina virtuale |

| Controllo dello stato di onboarding - Leggere l'account | Microsoft.Automation/automationAccounts/read | Account di automazione |

| Controllo dell'area di lavoro di onboarding per la macchina virtuale1 | Microsoft.OperationalInsights/workspaces/read | Abbonamento |

| Registrare il provider di Log Analytics | Microsoft.Insights/register/action | Abbonamento |

1 Questa autorizzazione è necessaria per abilitare le funzionalità tramite l'esperienza del portale per le macchine virtuali.

Autorizzazioni per l'abilitazione di Gestione aggiornamenti e Rilevamento modifiche e inventario da un account di Automazione

| Azione | Autorizzazione | Ambito minimo |

|---|---|---|

| Creare una nuova distribuzione | Microsoft.Resources/deployments/* | Abbonamento |

| Creare nuovo gruppo di risorse | Microsoft.Resources/subscriptions/resourceGroups/write | Abbonamento |

| Pannello AutomationOnboarding - Creare una nuova area di lavoro | Microsoft.OperationalInsights/workspaces/write | Gruppo di risorse |

| Pannello AutomationOnboarding - Leggere un'area di lavoro collegata | Microsoft.Automation/automationAccounts/read | Account di automazione |

| Pannello AutomationOnboarding - Leggere una soluzione | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Soluzione |

| Pannello AutomationOnboarding - Leggere un'area di lavoro | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Area di lavoro |

| Creare un collegamento per un'area di lavoro e un account | Microsoft.OperationalInsights/workspaces/write | Area di lavoro |

| Scrivere un account per Shoebox | Microsoft.Automation/automationAccounts/write | Conto |

| Creare/Modificare una ricerca salvata | Microsoft.OperationalInsights/workspaces/write | Area di lavoro |

| Creare/Modificare una configurazione di ambito | Microsoft.OperationalInsights/workspaces/write | Area di lavoro |

| Registrare il provider di Log Analytics | Microsoft.Insights/register/action | Abbonamento |

| Passaggio 2: abilitare più macchine virtuali | ||

| Pannello VMOnboarding - Creare un'estensione MMA | Microsoft.Compute/virtualMachines/write | Macchina virtuale |

| Creare/Modificare una ricerca salvata | Microsoft.OperationalInsights/workspaces/write | Area di lavoro |

| Creare/Modificare una configurazione di ambito | Microsoft.OperationalInsights/workspaces/write | Area di lavoro |

Gestire le autorizzazioni dei ruoli per i gruppi di ruoli di lavoro ibridi e i ruoli di lavoro ibridi

È possibile creare ruoli personalizzati di Azure in Automazione e concedere le autorizzazioni seguenti ai gruppi di ruoli di lavoro ibridi e ai ruoli di lavoro ibridi:

- Ruolo di lavoro ibrido per runbook basato su estensioni

- Ruolo di lavoro ibrido per runbook windows basato su agente

- Ruolo di lavoro ibrido per runbook linux basato su agente

Autorizzazioni di Gestione aggiornamenti

Gestione aggiornamenti può essere usato per valutare e pianificare le distribuzioni degli aggiornamenti nei computer in più sottoscrizioni nello stesso tenant di Microsoft Entra o tra tenant che usano Azure Lighthouse. Nella tabella seguente sono elencate le autorizzazioni necessarie per gestire le distribuzioni degli aggiornamenti.

| Conto risorse | Ruolo | Scope |

|---|---|---|

| Account di automazione | Collaboratore macchine virtuali | Gruppo di risorse per l'account |

| area di lavoro Log Analytics | Collaboratore di Log Analytics | area di lavoro Log Analytics |

| area di lavoro Log Analytics | Lettore di Log Analytics | Abbonamento |

| Soluzione | Collaboratore di Log Analytics | Soluzione |

| Macchina virtuale | Collaboratore macchine virtuali | Macchina virtuale |

| Azioni nella macchina virtuale | ||

| Visualizzare la cronologia dell'esecuzione della pianificazione degli aggiornamenti (esecuzioni del computer di configurazione dell'aggiornamento software) | Lettore | Account di automazione |

| Azioni nella macchina virtuale | Autorizzazione | |

| Creare una pianificazione degli aggiornamenti (configurazioni di aggiornamento software) | Microsoft.Compute/virtualMachines/write | Per l'elenco di macchine virtuali statiche e i gruppi di risorse |

| Creare una pianificazione degli aggiornamenti (configurazioni di aggiornamento software) | Microsoft.OperationalInsights/workspaces/analytics/query/action | Per l'ID risorsa dell'area di lavoro quando si usa un elenco dinamico non Azure. |

Nota

Quando si usa Gestione aggiornamenti, assicurarsi che i criteri di esecuzione per gli script siano RemoteSigned.

Configurare il controllo degli accessi in base al ruolo di Azure per l'account di Automazione

La sezione seguente illustra come configurare il controllo degli accessi in base al ruolo di Azure nell'account di Automazione tramite il portale di Azure e PowerShell.

Configurare il controllo degli accessi in base al ruolo di Azure usando il portale di Azure

Accedere al portale di Azure e aprire l'account di Automazione dalla pagina Account di Automazione.

Selezionare Controllo di accesso (IAM) e selezionare un ruolo nell'elenco dei ruoli disponibili. È possibile scegliere uno dei ruoli predefiniti disponibili supportati da un account di Automazione o da qualsiasi ruolo personalizzato definito. Assegnare il ruolo a un utente a cui si desidera concedere le autorizzazioni.

Per la procedura dettagliata, vedere Assegnare ruoli di Azure usando il portale di Azure.

Nota

È possibile impostare il controllo degli accessi in base al ruolo solo nell'ambito dell'account di Automazione e in nessun'altra risorsa al di sotto dell'account di Automazione.

Rimuovere le assegnazioni di ruolo da un utente

È possibile rimuovere l'autorizzazione di accesso per un utente che non gestisce l'account di Automazione o che non lavora più per l'organizzazione. I passaggi seguenti illustrano come rimuovere le assegnazioni di ruolo da un utente. Per i passaggi dettagliati, vedere Rimuovere le assegnazioni di ruolo di Azure:

Aprire Controllo di accesso (IAM) sull'ambito, come gruppo di gestione, sottoscrizione, gruppo di risorse o risorsa, in cui si intende rimuovere l'accesso.

Selezionare la scheda Assegnazioni di ruolo per visualizzare tutte le assegnazioni di ruolo in questo ambito.

Nell'elenco delle assegnazioni di ruolo aggiungere un segno di spunta accanto all'utente con l'assegnazione di ruolo da rimuovere.

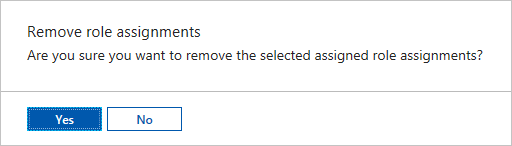

Selezionare Rimuovi.

Configurare il controllo degli accessi in base al ruolo di Azure con PowerShell

È possibile configurare l'accesso in base al ruolo per un account di Automazione anche con i cmdlet di Azure PowerShell seguenti:

Get-AzRoleDefinition elenca tutti i ruoli di Azure disponibili in Microsoft Entra ID. È possibile usare questo cmdlet con il parametro Name per elencare tutte le azioni che possono essere eseguite da un ruolo specifico.

Get-AzRoleDefinition -Name 'Automation Operator'

Di seguito è riportato l'output di esempio:

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

Get-AzRoleAssignment elenca le assegnazioni di ruolo di Azure nell'ambito specificato. Senza parametri, questo cmdlet restituisce tutte le assegnazioni del ruolo eseguite nell'ambito della sottoscrizione. Usare il parametro ExpandPrincipalGroups per elencare le assegnazioni di accesso per l'utente specificato e per i gruppi a cui l'utente appartiene.

Esempio: usare il cmdlet seguente per elencare tutti gli utenti e i relativi ruoli all'interno di un account di Automazione.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Di seguito è riportato l'output di esempio:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb

ObjectType : User

Usare New-AzRoleAssignment per assegnare l'accesso a utenti, gruppi e applicazioni in un determinato ambito.

Esempio: usare il comando seguente per assegnare il ruolo "Operatore di automazione" a un utente nell'ambito dell'account di Automazione.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Di seguito è riportato l'output di esempio:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : bbbbbbbb-1111-2222-3333-cccccccccccc

ObjectType : User

Usare Remove-AzRoleAssignment per rimuovere l'accesso di un utente, un'applicazione o un gruppo specifico da un determinato ambito.

Esempio: usare il comando seguente per rimuovere l'utente dal ruolo Operatore di automazione nell'ambito dell'account di Automazione.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Nell'esempio precedente sostituire sign-in ID of a user you wish to remove, SubscriptionID, Resource Group Name e Automation account name con i dettagli dell'account. Scegliere Sì quando viene chiesto di confermare se si vogliono rimuovere le assegnazioni di ruolo per un utente.

Esperienza utente per il ruolo Operatore di automazione - Account di Automazione

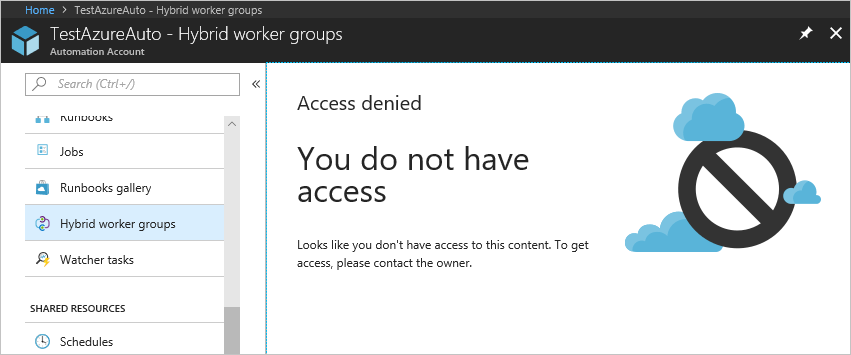

Quando un utente assegnato al ruolo Operatore di automazione nell'ambito dell'account di Automazione visualizza l'account di Automazione a cui è stato assegnato, può vedere solo l'elenco delle pianificazioni, dei runbook e dei processi di runbook creati nell'account di Automazione. Questo utente non può visualizzare le definizioni di questi elementi. L'utente può avviare, arrestare, sospendere, riprendere o pianificare il processo del runbook, Tuttavia, l'utente non ha accesso ad altre risorse di Automazione, ad esempio configurazioni, gruppi di ruoli di lavoro ibridi per runbook o nodi DSC.

Configurare il controllo degli accessi in base al ruolo di Azure per i runbook

Automazione di Azure consente di assegnare ruoli di Azure a runbook specifici. A tale scopo, eseguire lo script seguente per aggiungere un utente a un runbook specifico. Questo script può essere eseguito da un amministratore dell'account di Automazione o da un automazione tenant.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

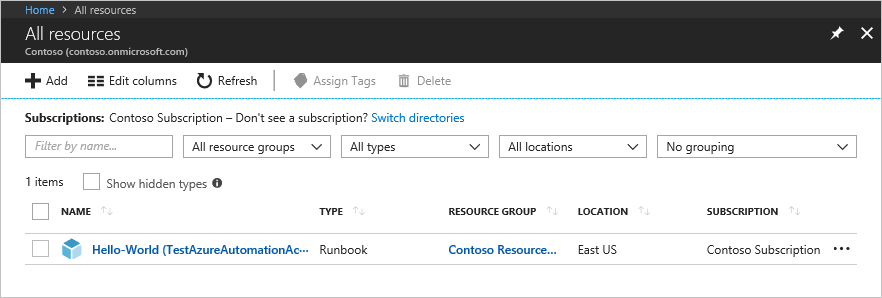

Dopo l'esecuzione dello script, chiedere all'utente di accedere al portale di Azure e selezionare Tutte le risorse. Nell'elenco l'utente può visualizzare il runbook per cui è stato aggiunto come Operatore runbook di automazione.

Esperienza dell'utente per il ruolo Operatore di automazione - Runbook

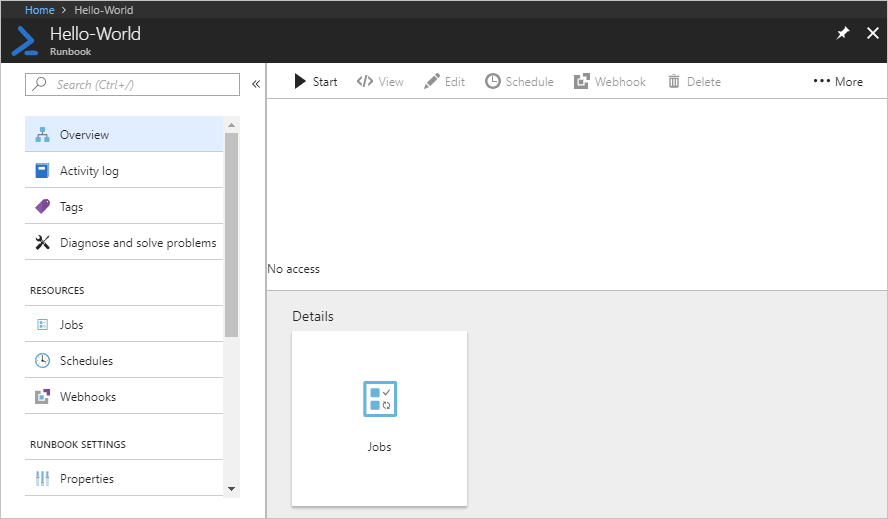

Quando un utente assegnato al ruolo Operatore di automazione nell'ambito del runbook visualizza un runbook assegnato, può solo avviare il runbook e visualizzare i processi del runbook.

Passaggi successivi

- Per informazioni sulle linee guida sulla sicurezza, vedere Procedure consigliate per la sicurezza in Automazione di Azure.

- Per altre informazioni sul controllo degli accessi in base al ruolo di Azure con PowerShell, vedere Aggiungere o rimuovere assegnazioni di ruolo di Azure con Azure PowerShell.

- Per informazioni dettagliate sui tipi di runbook, vedere Tipi di runbook di Automazione di Azure.

- Per avviare un runbook, vedere Avviare un runbook in Automazione di Azure.