Rete e connettività per carichi di lavoro cruciali

La distribuzione a livello di area delle risorse nell'architettura di riferimento cruciale richiede un'infrastruttura di rete affidabile.

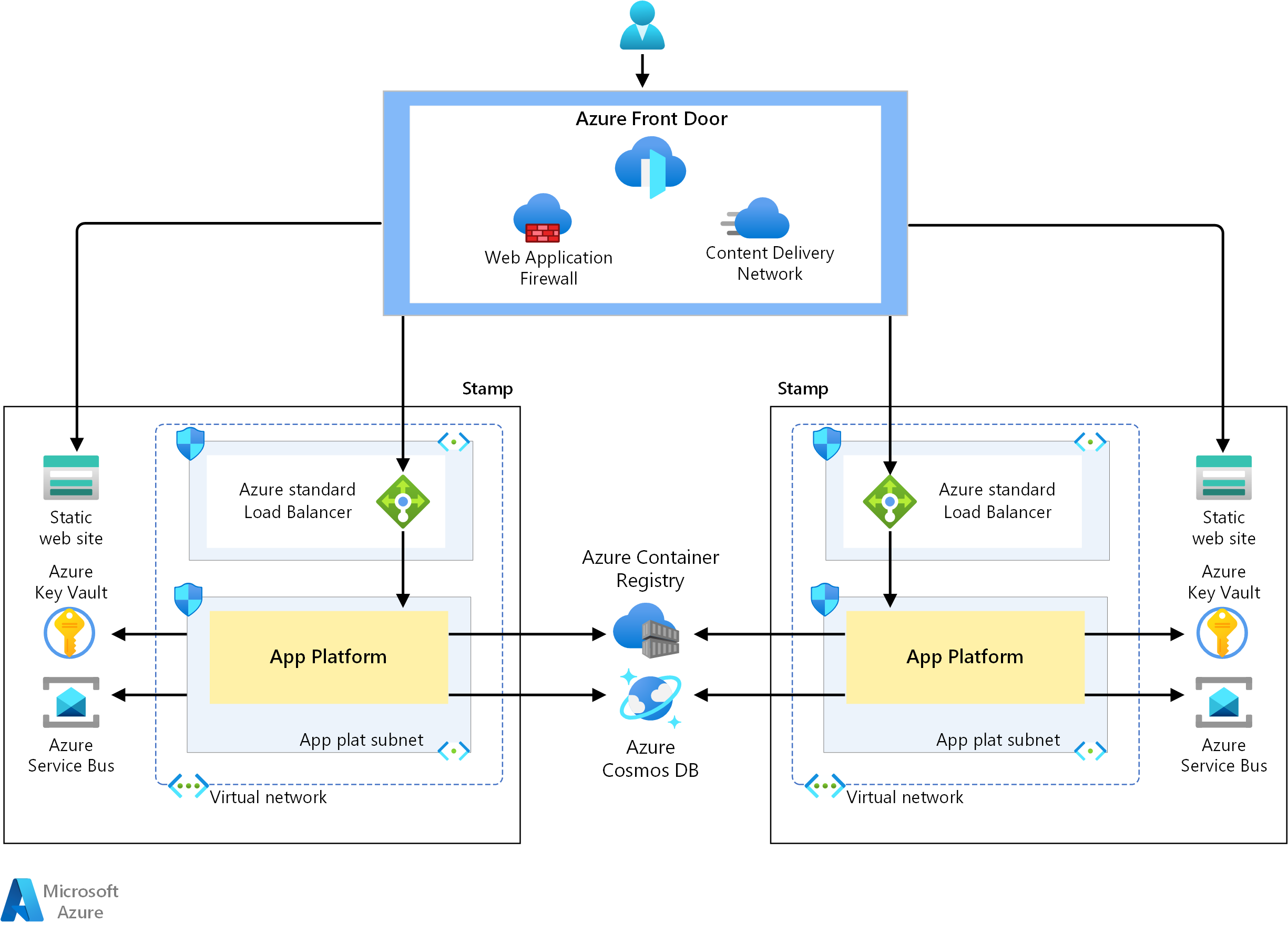

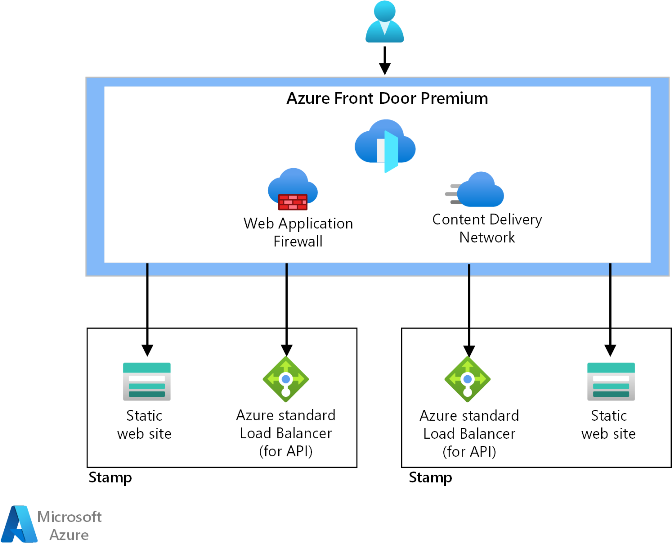

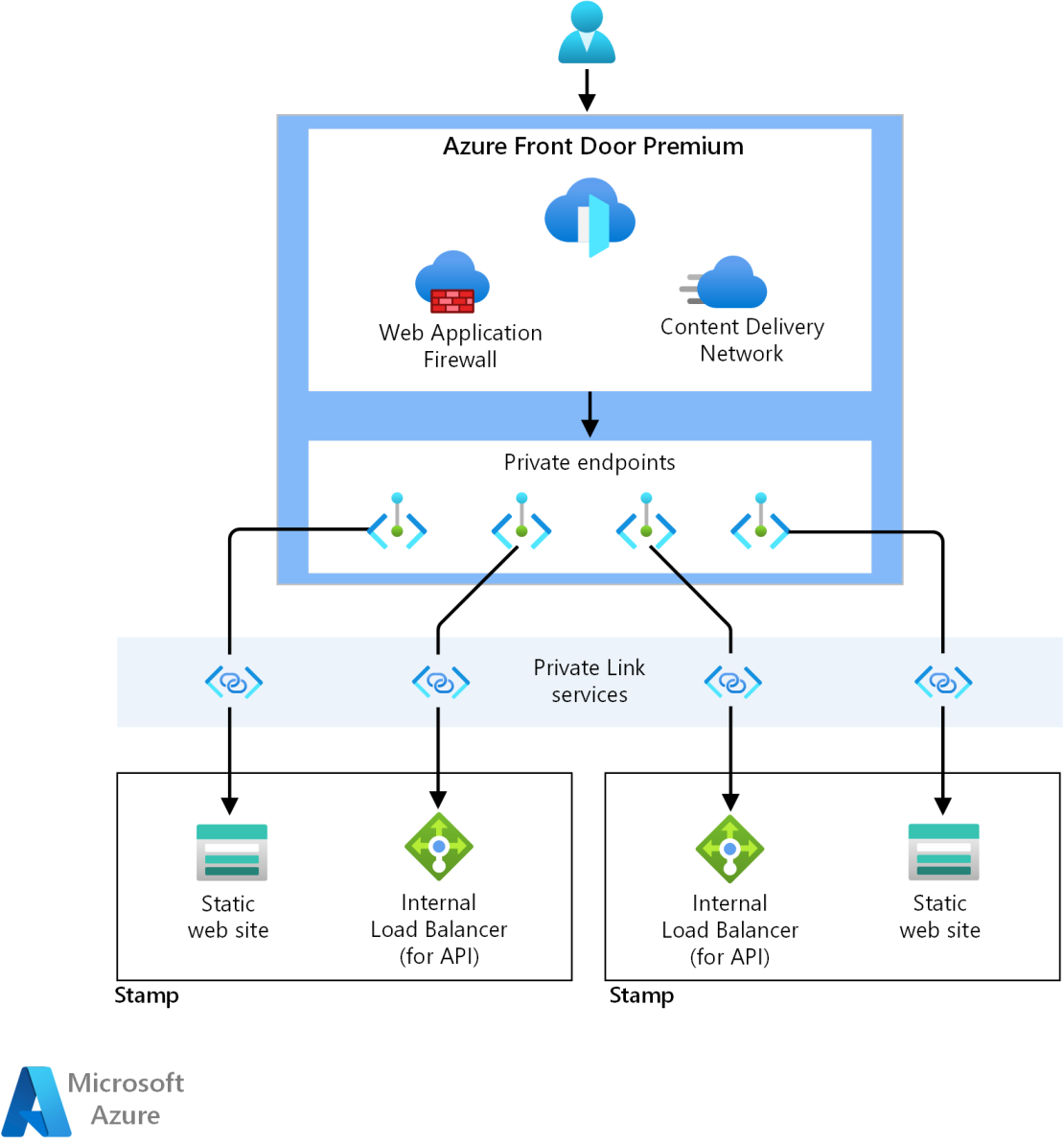

Una progettazione distribuita a livello globale è consigliata in cui i servizi di Azure si riuniscono per fornire un'applicazione a disponibilità elevata. Il servizio di bilanciamento del carico globale combinato con i timbri a livello di area garantisce la connettività affidabile.

I francobolli regionali sono l'unità implementabile nell'architettura. La possibilità di distribuire rapidamente un nuovo stamp offre scalabilità e supporta la disponibilità elevata. I francobolli seguono una struttura di rete virtuale isolata . Il traffico dati incrociato non è consigliato. Le connessioni VPN o i peering di rete virtuale verso altri stamp non sono necessari.

L'architettura è studiata per definire i francobolli regionali come transitori. Lo stato globale dell'infrastruttura viene archiviato nelle risorse globali.

È necessario un servizio di bilanciamento del carico globale per instradare il traffico a indicatori integri e fornire servizi di sicurezza. Deve avere determinate funzionalità.

La verifica dello stato di salute è richiesta affinché il servizio di bilanciamento del carico possa controllare lo stato di salute del server di origine prima di instradare il traffico.

Distribuzione del traffico ponderata.

Facoltativamente, dovrebbe essere in grado di eseguire il caching ai margini della rete. Fornire inoltre una garanzia di sicurezza per l'ingresso tramite web application firewall (WAF).

Scarica il file Visio di questa architettura.

Traffico in ingresso

L'applicazione definita nell'architettura è con connessione Internet e presenta diversi requisiti:

Soluzione di routing globale che può distribuire il traffico tra unità regionali indipendenti.

Bassa latenza nel controllo dell'integrità e possibilità di interrompere l'invio del traffico a timbri non integri.

Prevenzione di attacchi dannosi alla periferia.

Fornire funzionalità di memorizzazione nella cache ai margini.

Il punto di ingresso per tutto il traffico nell'architettura è attraverso Azure Front Door. Frontdoor è un servizio di bilanciamento del carico globale che instrada il traffico HTTP(S) a back-end/origini registrate. Front Door utilizza sonde di integrità che inviano richieste a un URI in ogni backend/origine. Nell'implementazione di riferimento, l'URI chiamato è un servizio sanitario. Il servizio sanitario promuove la salute del timbro. Front Door utilizza la risposta per determinare lo stato di integrità di una singola istanza e indirizzare il traffico verso istanze integre in grado di gestire le richieste dell'applicazione.

L'integrazione di Frontdoor di Azure con Monitoraggio di Azure offre un monitoraggio quasi in tempo reale del traffico, della sicurezza, dell'esito positivo e degli errori e degli avvisi.

Web application firewall di Azure, integrato con Frontdoor di Azure, viene usato per evitare attacchi al perimetro prima di entrare nella rete.

Rete virtuale isolata - API

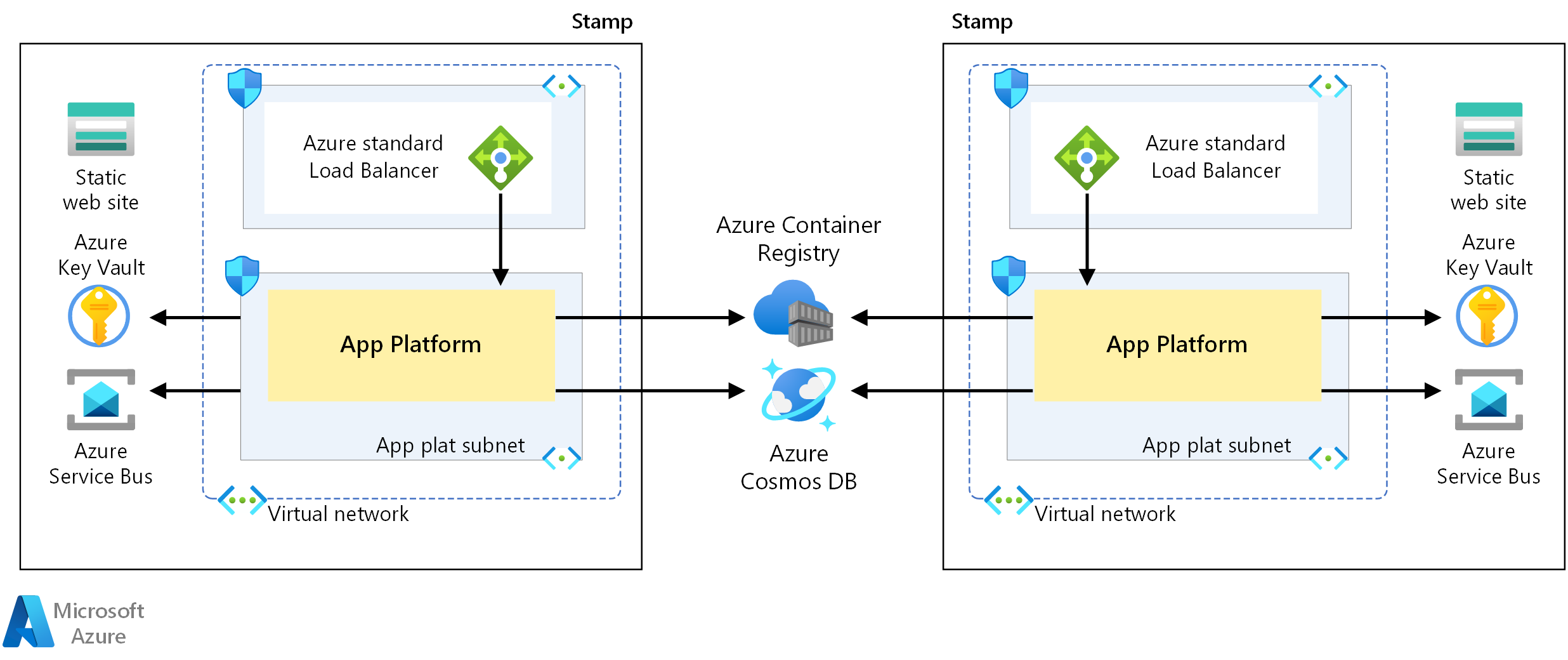

L'API nell'architettura usa reti virtuali di Azure come limite di isolamento del traffico. I componenti in una rete virtuale non possono comunicare direttamente con i componenti in un'altra rete virtuale.

Azure Load Balancer esterno standard distribuisce le richieste alla piattaforma dell'applicazione. Verifica che il traffico che raggiunge il servizio di bilanciamento del carico sia stato instradato tramite Frontdoor di Azure, assicurando che Azure WAF controlli tutto il traffico.

Gli agenti di compilazione usati per le operazioni e la distribuzione dell'architettura devono essere in grado di raggiungere la rete isolata. La rete isolata può essere aperta per consentire agli agenti di comunicare. In alternativa, gli agenti autogestiti possono essere distribuiti nella rete virtuale.

È necessario il monitoraggio della velocità effettiva di rete, le prestazioni dei singoli componenti e l'integrità dell'applicazione.

Dipendenza di comunicazione della piattaforma applicativa

La piattaforma applicativa usata con i singoli francobolli nell'infrastruttura ha i requisiti di comunicazione seguenti:

La piattaforma dell'applicazione deve essere in grado di comunicare in modo sicuro con i servizi Microsoft PaaS.

La piattaforma dell'applicazione deve essere in grado di comunicare in modo sicuro con altri servizi quando necessario.

L'architettura definita usa Azure Key Vault per archiviare segreti, ad esempio stringhe di connessione e chiavi API, per comunicare in modo sicuro tramite Internet ai servizi PaaS di Azure. Esistono possibili rischi per esporre la piattaforma dell'applicazione su Internet per questa comunicazione. I segreti possono essere compromessi e si raccomanda di aumentare la sicurezza e il monitoraggio degli endpoint pubblici.

Considerazioni sulla rete estesa

In questa sezione vengono illustrati i vantaggi e i svantaggi degli approcci alternativi alla progettazione della rete. Considerazioni di rete alternative e l'uso di endpoint privati di Azure è l'obiettivo delle sezioni seguenti.

Subnet e gruppi di sicurezza di rete

Le subnet all'interno delle reti virtuali possono essere usate per segmentare il traffico all'interno della progettazione. L'isolamento della subnet separa le risorse per funzioni diverse.

I gruppi di sicurezza di rete possono essere usati per controllare il traffico consentito all'interno e all'esterno di ogni subnet. Le regole usate all'interno dei gruppi di sicurezza di rete possono essere usate per limitare il traffico in base a IP, porta e protocollo per bloccare il traffico indesiderato nella subnet.

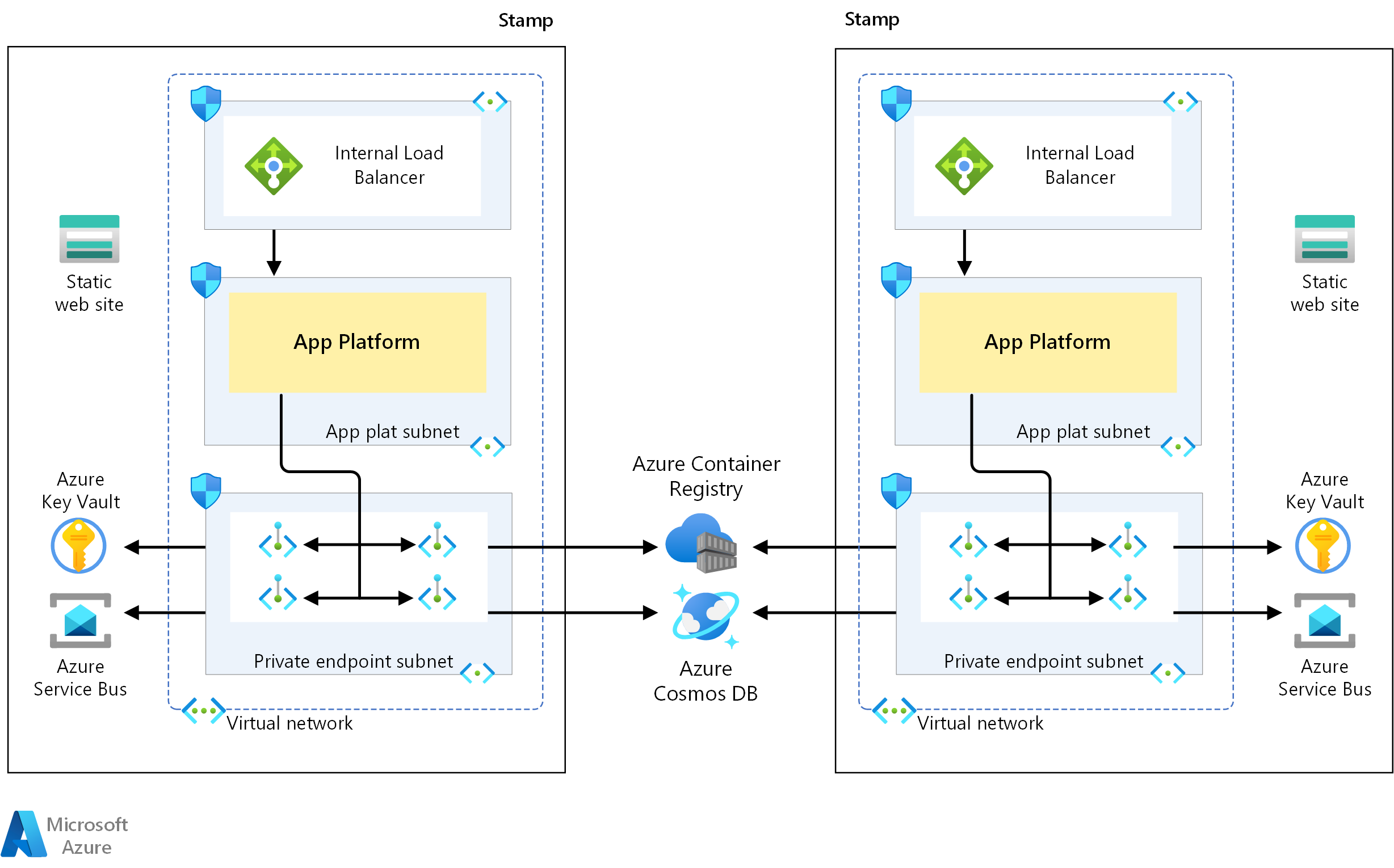

Endpoint privati - Ingresso

La versione Premium di Frontdoor supporta l'uso di endpoint privati di Azure. Gli endpoint privati espongono un servizio di Azure a un indirizzo IP privato in una rete virtuale. Le connessioni vengono effettuate in modo sicuro e privato tra i servizi senza la necessità di instradare il traffico agli endpoint pubblici.

Frontdoor di Azure Premium ed endpoint privati di Azure consentono cluster di calcolo completamente privati nei singoli timbri. Il traffico è completamente bloccato per tutti i servizi PaaS di Azure.

L'uso di endpoint privati aumenta la sicurezza della progettazione. Tuttavia, introduce un altro punto di errore. Gli endpoint pubblici esposti nei francobolli dell'applicazione non sono più necessari e non possono più essere accessibili e esposti a un possibile attacco DDoS.

L'aumento della sicurezza deve essere ponderato rispetto all'aumento dell'affidabilità, dei costi e della complessità.

Gli agenti di compilazione self-hosted devono essere usati per la distribuzione del "stamp". La gestione di questi agenti comporta un sovraccarico di manutenzione.

Endpoint privati - Piattaforma dell'applicazione

Gli endpoint privati sono supportati per tutti i servizi PaaS di Azure usati in questa progettazione. Con gli endpoint privati configurati per la piattaforma dell'applicazione, tutte le comunicazioni passano attraverso la rete virtuale del timbro.

Gli endpoint pubblici dei singoli servizi PaaS di Azure possono essere configurati per impedire l'accesso pubblico. Questo processo isola le risorse dagli attacchi pubblici che potrebbero causare tempi di inattività e limitazione che influiscono sull'affidabilità e sulla disponibilità.

Gli agenti di compilazione self-hosted devono essere utilizzati per la distribuzione del "stamp" come in precedenza. La gestione di questi agenti comporta un sovraccarico di manutenzione.

Passaggi successivi

Distribuire l'implementazione di riferimento per ottenere una conoscenza completa delle risorse e della relativa configurazione usata in questa architettura.

Implementazione : Mission-Critical Online