La gestione delle identità e degli accessi (IAM) è il processo, i criteri e il framework tecnologico che copre la gestione delle identità e ciò che possono accedere. IAM include componenti che supportano l'autenticazione e l'autorizzazione di utenti e altri account in un sistema.

Qualsiasi componente di un sistema IAM può causare interruzioni. La resilienza IAM è la possibilità di sopportare interruzioni dei componenti del sistema IAM e di ripristinare con un impatto minimo su business, utenti, clienti e operazioni. Questa guida descrive i modi per creare un sistema IAM resiliente.

Per promuovere la resilienza IAM:

- Si supponga che si verifichino interruzioni e pianificarle.

- Ridurre dipendenze, complessità e singoli punti di errore.

- Garantire una gestione completa degli errori.

Riconoscere e pianificare le contingenze è importante. Tuttavia, l'aggiunta di più sistemi di identità, con le relative dipendenze e complessità, potrebbe ridurre anziché aumentare la resilienza.

Gli sviluppatori possono aiutare a gestire la resilienza IAM nelle applicazioni usando le identità gestite di Microsoft Entra laddove possibile. Per altre informazioni, vedere Aumentare la resilienza delle applicazioni di autenticazione e autorizzazione sviluppate.

Quando si pianifica la resilienza di una soluzione IAM, considerare gli elementi seguenti:

- Le applicazioni che si basano sul sistema IAM.

- Le infrastrutture pubbliche usate dalle chiamate di autenticazione, tra cui:

- Società di telecomunicazioni.

- Provider di servizi Internet.

- Provider di chiavi pubbliche.

- Provider di identità cloud e locali.

- Altri servizi che si basano sull'IAM e sulle API che connettono i servizi.

- Qualsiasi altro componente locale nel sistema.

Architettura

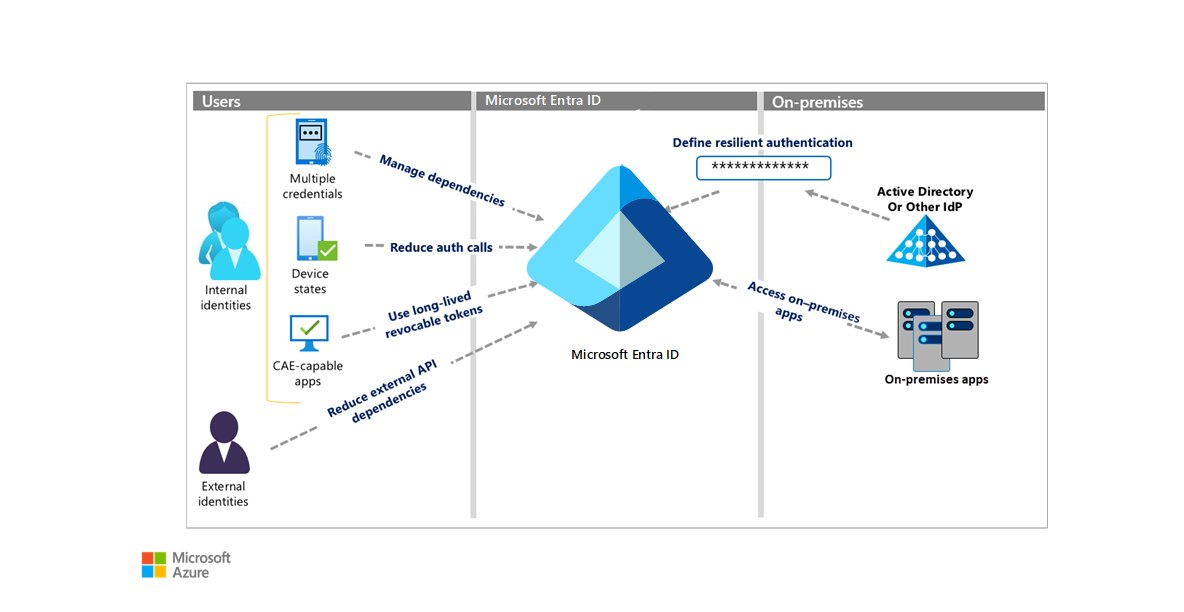

Questo diagramma mostra diversi modi per aumentare la resilienza IAM. Gli articoli collegati illustrano in dettaglio i metodi.

Gestire le dipendenze e ridurre le chiamate di autenticazione

Ogni chiamata di autenticazione è soggetta a interruzioni se un componente della chiamata ha esito negativo. Quando l'autenticazione viene interrotta a causa di errori dei componenti sottostanti, gli utenti non possono accedere alle applicazioni. Pertanto, ridurre il numero di chiamate di autenticazione e il numero di dipendenze in tali chiamate è essenziale per la resilienza.

- Gestire le dipendenze. Creare resilienza con la gestione delle credenziali.

- Ridurre le chiamate di autenticazione. Creare resilienza con gli stati del dispositivo.

- Ridurre le dipendenze dell'API esterna.

Usare token revocabili di lunga durata

In un sistema di autenticazione basato su token come Microsoft Entra ID, l'applicazione client di un utente deve acquisire un token di sicurezza dal sistema di identità prima di poter accedere a un'applicazione o a un'altra risorsa. Durante il periodo di validità del token, il client può presentare lo stesso token più volte per accedere all'applicazione.

Se il periodo di validità scade durante la sessione dell'utente, l'applicazione rifiuta il token e il client deve acquisire un nuovo token da Microsoft Entra ID. L'acquisizione di un nuovo token richiede potenzialmente l'interazione dell'utente, ad esempio richieste di credenziali o altri requisiti. La riduzione della frequenza delle chiamate di autenticazione con token di lunga durata riduce le interazioni non necessarie. Tuttavia, è necessario bilanciare la durata dei token con il rischio creato da un minor numero di valutazioni dei criteri.

- Usare token revocabili di lunga durata.

- Creare resilienza usando la valutazione dell'accesso continuo (CAE).Build resilience by using Continuous Access Evaluation (CAE).

Per altre informazioni sulla gestione della durata dei token, vedere Ottimizzare le richieste di autenticazione e comprendere la durata della sessione per l'autenticazione a più fattori Di Microsoft Entra.

Resilienza ibrida e locale

- Creare resilienza nell'architettura ibrida per definire l'autenticazione resiliente da Active Directory locale o da altri provider di identità (IDP).

- Per gestire le identità esterne, creare resilienza nell'autenticazione utente esterna.

- Per accedere alle app locali, creare resilienza nell'accesso alle applicazioni con il proxy di applicazione.

Passaggi successivi

- Aumentare la resilienza delle applicazioni di autenticazione e autorizzazione sviluppate

- Creare resilienza nell'infrastruttura IAM

- Creare resilienza nei sistemi CIAM (Customer Facing Applications) con Azure Active Directory B2C