Creare un gateway applicazione con la terminazione TLS tramite l'interfaccia della riga di comando di Azure

È possibile usare l'interfaccia della riga di comando di Azure per creare un gateway applicazione con un certificato per la terminazione TLS. Per i server back-end, è possibile usare un set di scalabilità di macchine virtuali. In questo esempio il set di scalabilità contiene due istanze di macchine virtuali che vengono aggiunte al pool back-end predefinito del gateway applicazione.

In questo articolo vengono illustrate le operazioni seguenti:

- Creare un certificato autofirmato

- Configurare una rete

- Creare un gateway applicazione con il certificato

- Creare un set di scalabilità di macchine virtuali con il pool back-end predefinito

Se si preferisce, è possibile completare questa procedura usando Azure PowerShell.

Se non si ha una sottoscrizione di Azure, creare un account Azure gratuito prima di iniziare.

Prerequisiti

Usare l'ambiente Bash in Azure Cloud Shell. Per altre informazioni, vedere Avvio rapido su Bash in Azure Cloud Shell.

Se si preferisce eseguire i comandi di riferimento dell'interfaccia della riga di comando in locale, installare l'interfaccia della riga di comando di Azure. Per l'esecuzione in Windows o macOS, è consigliabile eseguire l'interfaccia della riga di comando di Azure in un contenitore Docker. Per altre informazioni, vedere Come eseguire l'interfaccia della riga di comando di Azure in un contenitore Docker.

Se si usa un'installazione locale, accedere all'interfaccia della riga di comando di Azure con il comando az login. Per completare il processo di autenticazione, seguire la procedura visualizzata nel terminale. Per altre opzioni di accesso, vedere Accedere tramite l'interfaccia della riga di comando di Azure.

Quando richiesto, al primo utilizzo installare l'estensione dell'interfaccia della riga di comando di Azure. Per altre informazioni sulle estensioni, vedere Usare le estensioni con l'interfaccia della riga di comando di Azure.

Eseguire az version per trovare la versione e le librerie dipendenti installate. Per eseguire l'aggiornamento alla versione più recente, eseguire az upgrade.

- Per questa esercitazione è necessaria la versione 2.0.4 o successiva dell'interfaccia della riga di comando di Azure. Se si usa Azure Cloud Shell, la versione più recente è già installata.

Creare un certificato autofirmato

Per la produzione è necessario importare un certificato valido firmato da un provider attendibile. Per questo articolo, creare un certificato autofirmato e un file con estensione pfx tramite il comando openssl.

openssl req -x509 -sha256 -nodes -days 365 -newkey rsa:2048 -keyout privateKey.key -out appgwcert.crt

Immettere i valori appropriati per il certificato. È possibile accettare i valori predefiniti.

openssl pkcs12 -export -out appgwcert.pfx -inkey privateKey.key -in appgwcert.crt

Immettere la password per il certificato. In questo esempio, viene usato Azure123456!.

Creare un gruppo di risorse

Un gruppo di risorse è un contenitore logico in cui vengono distribuite e gestite le risorse di Azure. Creare un gruppo di risorse usando az group create.

L'esempio seguente crea un gruppo di risorse denominato myResourceGroupAG nella località eastus.

az group create --name myResourceGroupAG --location eastus

Creare risorse di rete

Creare la rete virtuale denominata myVNet e la subnet denominata myAGSubnet usando az network vnet create. È quindi possibile aggiungere la subnet denominata myBackendSubnet necessaria per i server back-end tramite az network vnet subnet create. Creare l'indirizzo IP pubblico denominato myAGPublicIPAddress tramite az network public-ip create.

az network vnet create \

--name myVNet \

--resource-group myResourceGroupAG \

--location eastus \

--address-prefix 10.0.0.0/16 \

--subnet-name myAGSubnet \

--subnet-prefix 10.0.1.0/24

az network vnet subnet create \

--name myBackendSubnet \

--resource-group myResourceGroupAG \

--vnet-name myVNet \

--address-prefix 10.0.2.0/24

az network public-ip create \

--resource-group myResourceGroupAG \

--name myAGPublicIPAddress \

--allocation-method Static \

--sku Standard \

--location eastus

Creare il gateway applicazione

È possibile usare az network application-gateway create per creare il gateway applicazione. Quando si crea un gateway applicazione usando l'interfaccia della riga di comando di Azure, specificare le informazioni di configurazione, ad esempio le impostazioni relative a capacità, SKU e HTTP.

Il gateway applicazione viene assegnato alla subnet myAGSubnet e all'indirizzo IP pubblico myAGPublicIPAddress creati in precedenza. In questo esempio, associare il certificato creato e la relativa password quando si crea il gateway applicazione.

az network application-gateway create \

--name myAppGateway \

--location eastus \

--resource-group myResourceGroupAG \

--vnet-name myVNet \

--subnet myAGsubnet \

--capacity 2 \

--sku Standard_v2 \

--http-settings-cookie-based-affinity Disabled \

--frontend-port 443 \

--http-settings-port 80 \

--http-settings-protocol Http \

--priority "1" \

--public-ip-address myAGPublicIPAddress \

--cert-file appgwcert.pfx \

--cert-password "Azure123456!"

Il processo di creazione del gateway applicazione può richiedere alcuni minuti. Dopo aver creato il gateway applicazione, saranno disponibili le nuove funzionalità seguenti:

- appGatewayBackendPool: un gateway applicazione deve avere almeno un pool di indirizzi back-end.

- appGatewayBackendHttpSettings: specifica che per le comunicazioni vengono usati la porta 80 e il protocollo HTTP.

- appGatewayHttpListener: il listener predefinito associato ad appGatewayBackendPool.

- appGatewayFrontendIP: assegna myAGPublicIPAddress ad appGatewayHttpListener.

- rule1: regola di routing predefinita associata ad appGatewayHttpListener.

Creare un set di scalabilità di macchine virtuali

In questo esempio viene creato un set di scalabilità di macchine virtuali che fornisce server per il pool back-end predefinito nel gateway applicazione. Le macchine virtuali nel set di scalabilità sono associate a myBackendSubnet e appGatewayBackendPool. Per creare il set di scalabilità, è possibile usare az vmss create.

az vmss create \

--name myvmss \

--resource-group myResourceGroupAG \

--image Ubuntu2204 \

--admin-username azureuser \

--admin-password Azure123456! \

--instance-count 2 \

--vnet-name myVNet \

--subnet myBackendSubnet \

--vm-sku Standard_DS2 \

--upgrade-policy-mode Automatic \

--app-gateway myAppGateway \

--backend-pool-name appGatewayBackendPool

Installare NGINX

az vmss extension set \

--publisher Microsoft.Azure.Extensions \

--version 2.0 \

--name CustomScript \

--resource-group myResourceGroupAG \

--vmss-name myvmss \

--settings '{ "fileUris": ["https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/install_nginx.sh"],

"commandToExecute": "./install_nginx.sh" }'

Testare il gateway applicazione

Per ottenere l'indirizzo IP pubblico del gateway applicazione, è possibile usare az network public-ip show.

az network public-ip show \

--resource-group myResourceGroupAG \

--name myAGPublicIPAddress \

--query [ipAddress] \

--output tsv

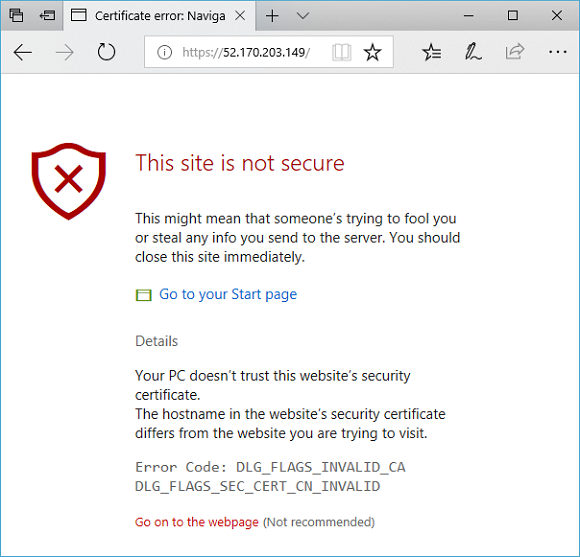

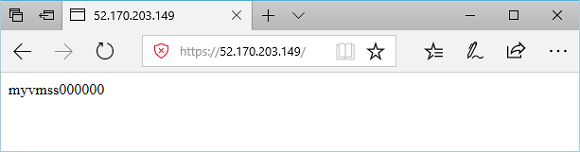

Copiare l'indirizzo IP pubblico e quindi incollarlo nella barra degli indirizzi del browser. In questo esempio l'URL è https://52.170.203.149.

Per accettare l'avviso di sicurezza se si è usato un certificato autofirmato, selezionare Dettagli e quindi Continua per la pagina Web. Il sito NGINX protetto viene quindi visualizzato come illustrato nell'esempio seguente:

Pulire le risorse

Quando non sono più necessari, rimuovere il gruppo di risorse, il gateway applicazione e tutte le risorse correlate.

az group delete --name myResourceGroupAG --location eastus