Configurare Gestione credenziali - API Microsoft Graph

SI APPLICA A: Tutti i livelli di Gestione API

Questo articolo illustra i passaggi necessari per creare una connessione gestita all'API Microsoft Graph in Gestione API di Azure. In questo esempio viene usato il tipo di concessione del codice di autorizzazione.

Scopri come:

- Creare un'applicazione Microsoft Entra

- Creare e configurare un provider di credenziali in Gestione API

- Configurare una connessione

- Creare un'API Microsoft Graph in Gestione API e configurare un criterio

- Testare l'API Microsoft Graph in Gestione API

Prerequisiti

Accesso a un tenant di Microsoft Entra in cui si dispone delle autorizzazioni per creare una registrazione dell'app e concedere il consenso amministratore per le autorizzazioni dell'app. Ulteriori informazioni

Se si vuole creare un tenant per sviluppatore personalizzato, è possibile iscriversi al Programma per sviluppatori di Microsoft 365.

Un'istanza di Gestione API in esecuzione. Se necessario, creare un'istanza di Gestione API di Azure.

Abilitare un'identità gestita assegnata dal sistema per Gestione API nell'istanza di Gestione API.

Passaggio 1: Creare un'applicazione Microsoft Entra

Creare un'applicazione Microsoft Entra per l'API e concedere le autorizzazioni appropriate per le richieste che si desidera chiamare.

Accedere al portale di Azure con un account con autorizzazioni sufficienti nel tenant.

In Servizi di Azurecercare Microsoft Entra ID.

Nel menu a sinistra, selezionare Registrazioni app e quindi selezionare + Nuova registrazione.

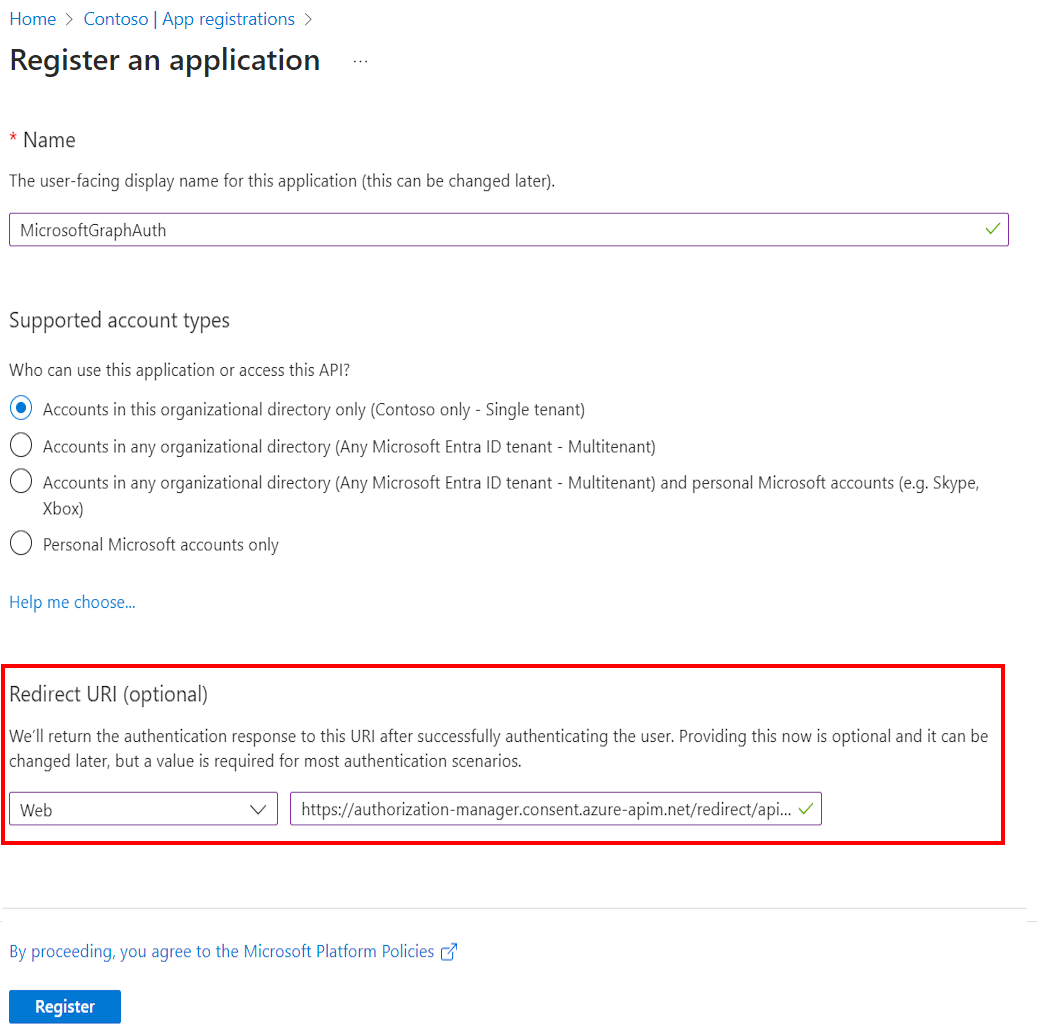

Nella pagina Registra un'applicazione inserire le impostazioni di registrazione dell'applicazione:

Nella sezione Nome inserire un nome significativo che verrà visualizzato agli utenti dell'app, ad esempio MicrosoftGraphAuth.

In Tipi di account supportati selezionare un'opzione adatta allo scenario, ad esempio Account solo in questa directory organizzativa (tenant singolo).

Impostare l'URI di reindirizzamento su Webe inserire

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>, sostituendo il nome del servizio Gestione API in cui verrà configurato il provider di credenziali.Selezionare Registra.

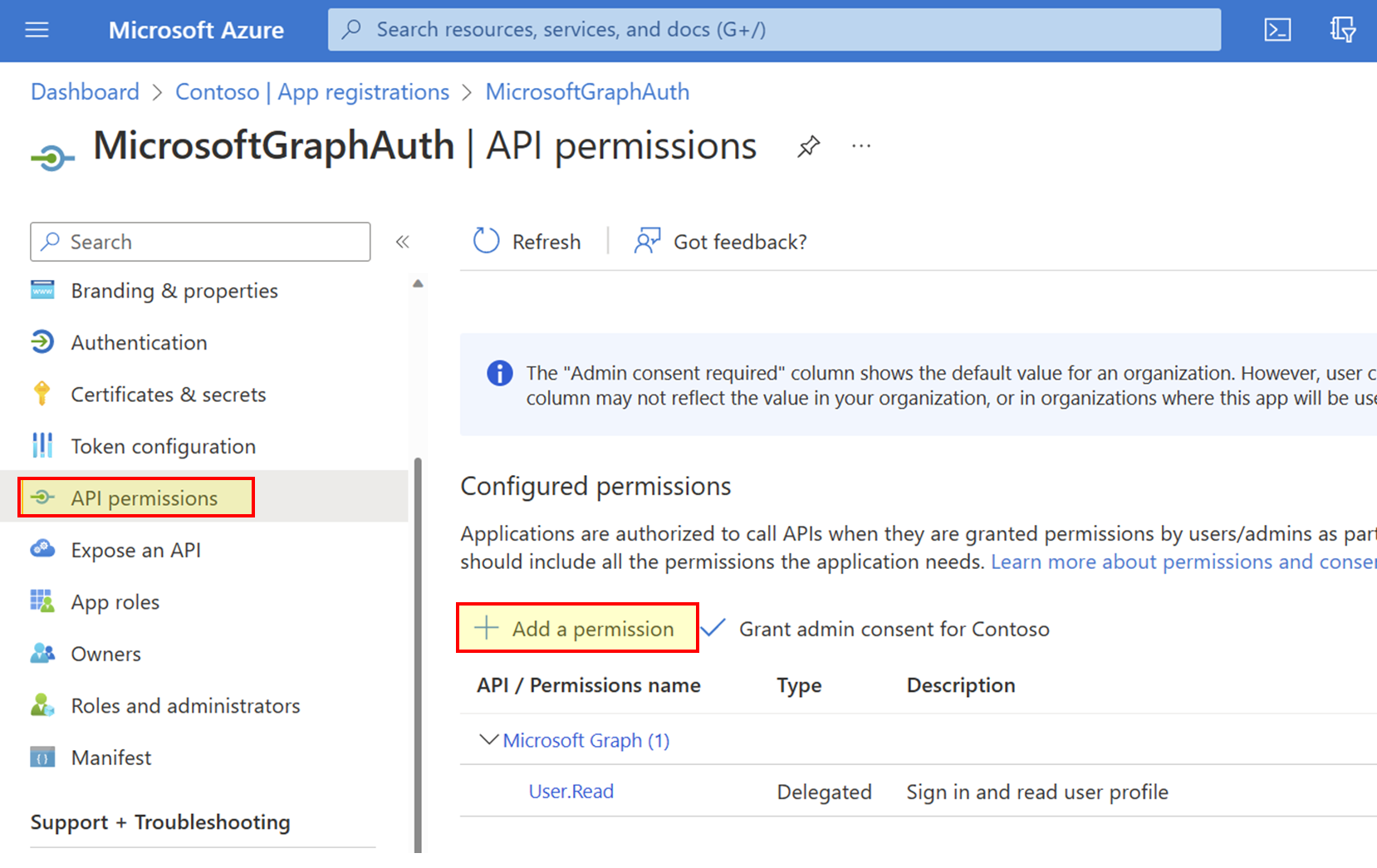

Nel menu a sinistra selezionare Autorizzazioni API e quindi selezionare + Aggiungi un'autorizzazione.

- Selezionare Microsoft Graphe quindi selezionareAutorizzazioni delegate.

Nota

Assicurarsi che l'autorizzazione User.Read con il tipo delegato sia già stata aggiunta.

- Digitare Team, espandere le opzioni Team e quindi selezionare Team.ReadBasic.All. Selezionare Aggiungi autorizzazioni.

- Selezionare quindi Concedi consenso amministratore per directory predefinita. Lo stato delle autorizzazioni viene modificato in Concesso per directory predefinita.

- Selezionare Microsoft Graphe quindi selezionareAutorizzazioni delegate.

Nel menu a sinistra, selezionare Panoramica. Nella pagina Panoramica, trovare il valore ID applicazione (client) e registrarlo per utilizzarlo nel passaggio 2.

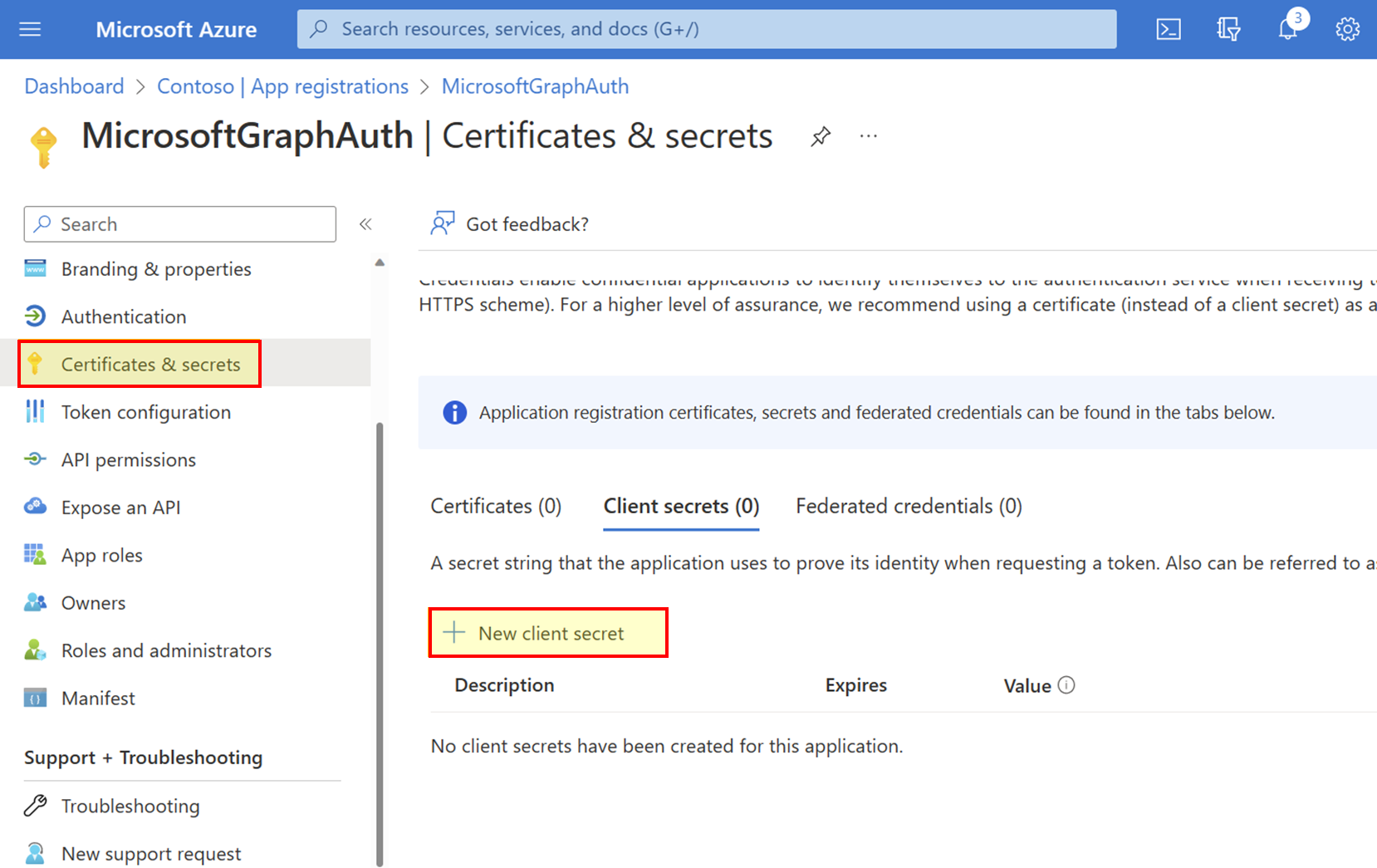

Nel menu a sinistra selezionare Certificati e segreti e quindi selezionare + Nuovo segreto client.

- Compilare il campo Descrizione.

- Selezionare un'opzione per Scadenza.

- Selezionare Aggiungi.

- Copiare il Valore del segreto client prima di uscire dalla pagina. Sarà necessario nel passaggio 2.

Passaggio 2: Configurare un provider di credenziali in Gestione API

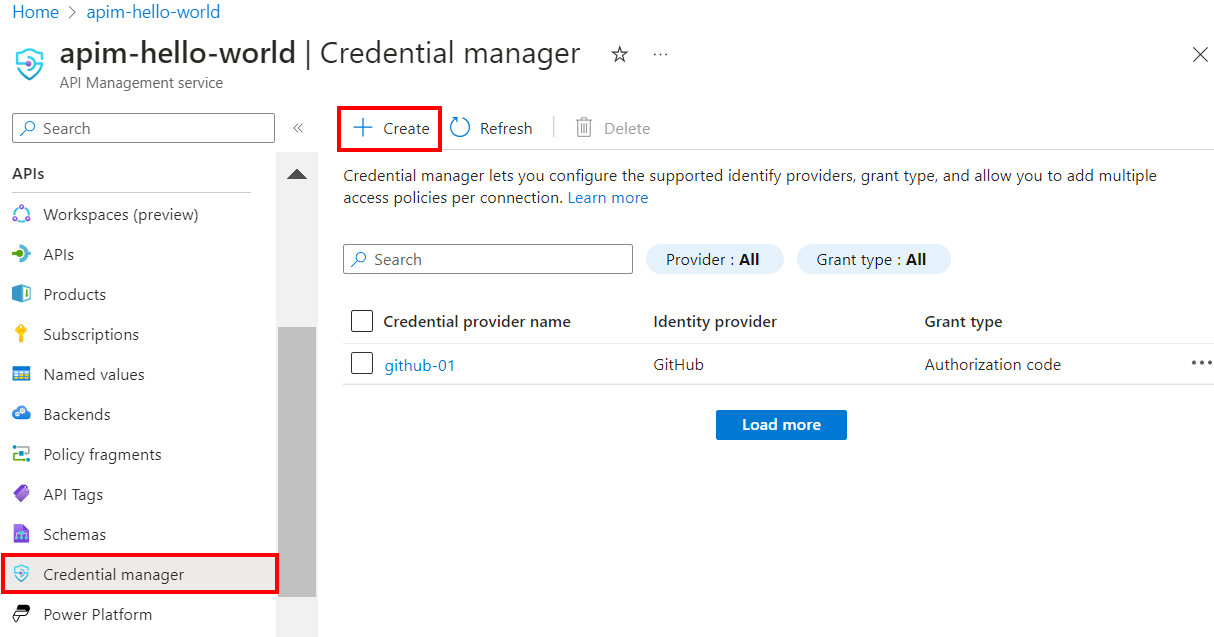

Accedere al portale e passare all'istanza di Gestione API.

Nel menu a sinistra selezionare Gestione credenziali e quindi + Crea.

Nella pagina Crea provider di credenziali inserire le impostazioni seguenti e selezionare Crea:

Impostazioni Valore Nome provider credenziali Il nome che si desidera, ad esempio MicrosoftEntraID-01 Provider di identità Selezionare Azure Active Directory v1 Tipo di concessione Selezionare Codice di autorizzazione URL di autorizzazione Facoltativo per il provider di identità Microsoft Entra. Il valore predefinito è https://login.microsoftonline.com.ID client Incollare il valore copiato in precedenza dalla registrazione dell'app Segreto client Incollare il valore copiato in precedenza dalla registrazione dell'app URL risorsa https://graph.microsoft.comID tenant Facoltativo per il provider di identità Microsoft Entra. Il valore predefinito è Common. Ambiti Facoltativo per il provider di identità Microsoft Entra. Configurato automaticamente dalle autorizzazioni API dell'app Microsoft Entra.

Passaggio 3: Configurare una connessione

Nella scheda Connessione completare i passaggi per la connessione al provider.

Nota

Quando si configura una connessione, per impostazione predefinita Gestione API configura un criterio di accesso che consente l'accesso dall'identità gestita assegnata dai sistemi dell'istanza. Questo accesso è sufficiente per questo esempio. È possibile aggiungere altri criteri di accesso in base alle esigenze.

- Immettere un Nome connessione e quindi selezionare Salva.

- In Passaggio 2: Accedere alla connessione (per il tipo di concessione del codice di autorizzazione), selezionare il collegamento per accedere al provider di credenziali. Completare i passaggi necessari per autorizzare l'accesso e tornare a Gestione API.

- In Passaggio 3: Determinare chi avrà accesso a questa connessione (criterio di accesso) è elencato il membro dell'identità gestita. L'aggiunta di altri membri è facoltativa, a seconda dello scenario.

- Selezionare Completo.

La nuova connessione viene visualizzata nell'elenco delle connessioni e mostra lo stato Connesso. Se si vuole creare un'altra connessione per il provider di credenziali, completare i passaggi precedenti.

Suggerimento

Usare il portale per aggiungere, aggiornare o eliminare connessioni a un provider di credenziali in qualsiasi momento. Per altre informazioni, vedere Configurare più connessioni.

Nota

Se si aggiornano le autorizzazioni di Microsoft Graph dopo questo passaggio, sarà necessario ripetere i passaggi 2 e 3.

Passaggio 4: Creare un'API Microsoft Graph in Gestione API e configurare un criterio

Accedere al portale e passare all'istanza di Gestione API.

Nel menu a sinistra selezionare API > + Aggiungi API.

Selezionare HTTP e immettere le impostazioni seguenti. Selezionare Crea.

Impostazione Valore Nome visualizzato msgraph URL servizio Web https://graph.microsoft.com/v1.0Suffisso dell'URL dell'API msgraph Passare all'API appena creata e selezionare Aggiungi operazione. Immettere le impostazioni seguenti e selezionare Salva.

Impostazione Valore Nome visualizzato getprofile URL per GET /me Seguire i passaggi precedenti per aggiungere un'altra operazione con le impostazioni seguenti.

Impostazione Valore Nome visualizzato getJoinedTeams URL per GET /me/joinedTeams Selezionare Tutte le operazioni. Nella sezione Elaborazione in ingresso selezionare l'icona dell'editor di codice (</>).

Copiare e incollare il frammento di codice seguente. Aggiornare i

get-authorization-contextcriteri con i nomi del provider di credenziali e della connessione configurati nei passaggi precedenti e selezionare Salva.- Sostituire il nome del provider di credenziali come valore di

provider-id - Sostituire il nome della connessione come valore di

authorization-id

<policies> <inbound> <base /> <get-authorization-context provider-id="MicrosoftEntraID-01" authorization-id="first-connection" context-variable-name="auth-context" identity-type="managed" ignore-error="false" /> <set-header name="Authorization" exists-action="override"> <value>@("Bearer " + ((Authorization)context.Variables.GetValueOrDefault("auth-context"))?.AccessToken)</value> </set-header> </inbound> <backend> <base /> </backend> <outbound> <base /> </outbound> <on-error> <base /> </on-error> </policies>- Sostituire il nome del provider di credenziali come valore di

La definizione di criteri precedente è costituita da due parti:

- Il criterio get-authorization-context recupera un token di autorizzazione facendo riferimento al provider di credenziali e alla connessione creati in precedenza.

- Il criterio set-header crea un'intestazione HTTP con il token di accesso recuperato.

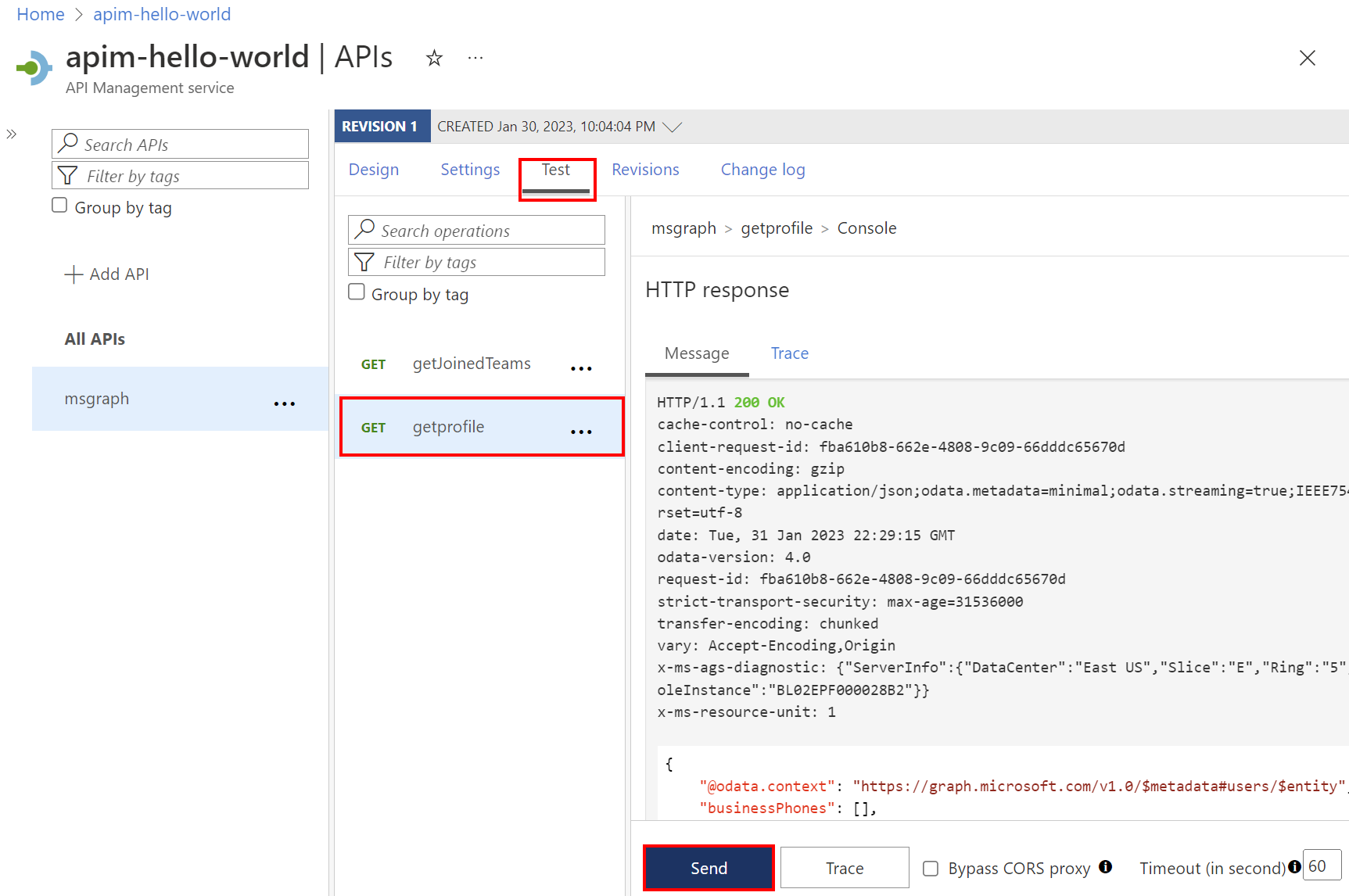

Passaggio 5: Testare l'API

Nella scheda Test selezionare un'operazione configurata.

Selezionare Invia.

Una risposta con esito positivo restituisce i dati utente da Microsoft Graph.

Contenuto correlato

- Altre informazioni sui criteri di autenticazione e autorizzazione in Azure Gestione API.

- Altre informazioni su ambiti e autorizzazioni in Microsoft Entra ID.