Concetti relativi alla sicurezza nel servizio Azure Kubernetes abilitati da Azure Arc

Si applica a: AKS su Azure Locale 22H2, AKS su Windows Server

La sicurezza nel servizio Azure Kubernetes abilitata da Azure Arc prevede la protezione dell'infrastruttura e delle applicazioni in esecuzione nel cluster Kubernetes. Il servizio Azure Kubernetes abilitato da Arc supporta le opzioni di distribuzione ibrida per servizio Azure Kubernetes (servizio Azure Kubernetes). Questo articolo descrive le misure di protezione avanzata e le funzionalità di sicurezza predefinite usate per proteggere l'infrastruttura e le applicazioni nei cluster Kubernetes.

Sicurezza dell'infrastruttura

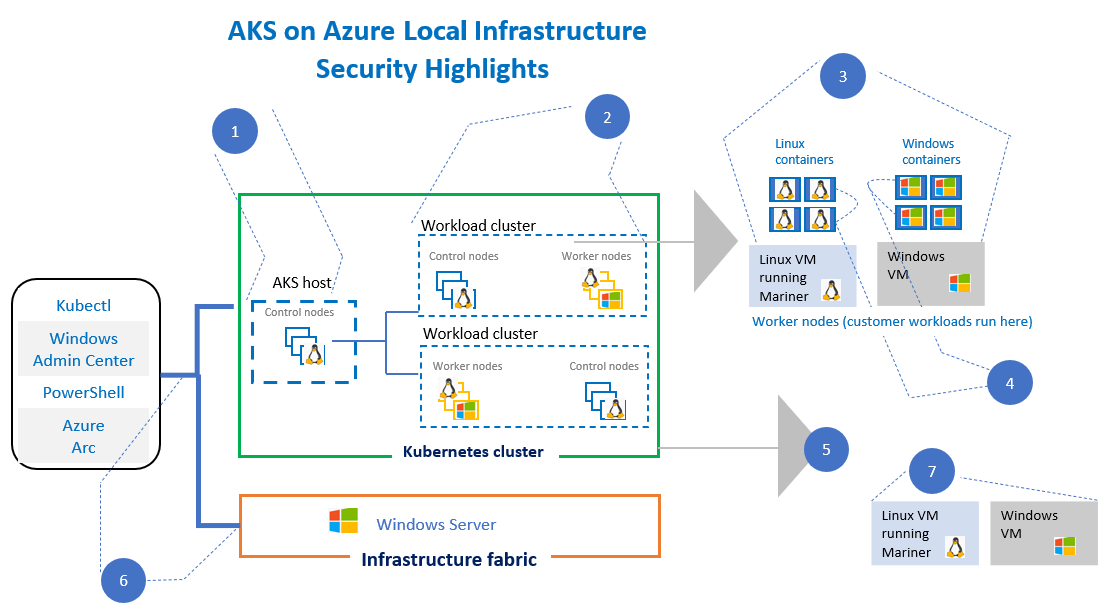

Il servizio Azure Kubernetes abilitato da Arc applica varie misure di sicurezza per proteggere l'infrastruttura. Il diagramma seguente evidenzia queste misure:

La tabella seguente descrive gli aspetti di protezione avanzata del servizio Azure Kubernetes in locale di Azure illustrati nel diagramma precedente. Per informazioni generali concettuali sull'infrastruttura per una distribuzione del servizio Azure Kubernetes, vedere Cluster e carichi di lavoro.

| Aspetto della sicurezza | Descrizione |

|---|---|

| 1 | Poiché l'host del servizio Azure Kubernetes ha accesso a tutti i cluster del carico di lavoro (di destinazione), questo cluster può essere un singolo punto di compromissione. Tuttavia, l'accesso all'host del servizio Azure Kubernetes viene controllato attentamente perché lo scopo del cluster di gestione è limitato al provisioning dei cluster del carico di lavoro e alla raccolta di metriche del cluster aggregate. |

| 2 | Per ridurre i costi e la complessità della distribuzione, i cluster del carico di lavoro condividono windows Server sottostante. Tuttavia, a seconda delle esigenze di sicurezza, gli amministratori possono scegliere di distribuire un cluster del carico di lavoro in un server Windows dedicato. Quando i cluster del carico di lavoro condividono Windows Server sottostante, ogni cluster viene distribuito come macchina virtuale, che garantisce un forte isolamento tra i cluster del carico di lavoro. |

| 3 | I carichi di lavoro dei clienti vengono distribuiti come contenitori e condividono la stessa macchina virtuale. I contenitori sono isolati l'uno dall'altro, che è una forma di isolamento più debole rispetto alle forti garanzie di isolamento offerte dalle macchine virtuali. |

| 4 | I contenitori comunicano tra loro tramite una rete sovrapposta. Gli amministratori possono configurare i criteri Calico per definire le regole di isolamento della rete tra contenitori. Il supporto dei criteri Calico in AKS Arc è solo per i contenitori Linux ed è supportato così com'è. |

| 5 | La comunicazione tra componenti Kubernetes predefiniti del servizio Azure Kubernetes in Locale di Azure, inclusa la comunicazione tra il server API e l'host contenitore, viene crittografata tramite certificati. Il servizio Azure Kubernetes offre un provisioning, un rinnovo e una revoca predefiniti per i certificati predefiniti. |

| 6 | La comunicazione con il server API dai computer client Windows viene protetta usando le credenziali di Microsoft Entra per gli utenti. |

| 7 | Per ogni versione, Microsoft fornisce i dischi rigidi virtuali per le macchine virtuali del servizio Azure Kubernetes in locale di Azure e applica le patch di sicurezza appropriate quando necessario. |

Sicurezza delle applicazioni

La tabella seguente descrive le diverse opzioni di sicurezza delle applicazioni disponibili nel servizio Azure Kubernetes abilitato da Arc:

Nota

È possibile usare le opzioni open source application-hardening disponibili nell'ecosistema open source scelto.

| Opzione | Descrizione |

|---|---|

| Creare la sicurezza | L'obiettivo della protezione delle compilazioni è impedire l'introduzione delle vulnerabilità nel codice dell'applicazione o nelle immagini del contenitore quando vengono generate le immagini. L'integrazione con Azure GitOps di Kubernetes, abilitata per Azure Arc, consente di analizzare e osservare, che offre agli sviluppatori la possibilità di risolvere i problemi di sicurezza. Per altre informazioni, vedere Distribuire configurazioni usando GitOps in un cluster Kubernetes con abilitazione di Azure Arc. |

| Sicurezza del registro contenitori | L'obiettivo per la sicurezza del registro contenitori è garantire che le vulnerabilità non vengano introdotte durante il caricamento di immagini del contenitore nel registro, mentre l'immagine viene archiviata nel registro e durante i download di immagini dal Registro di sistema. Il servizio Azure Kubernetes consiglia di usare Registro Azure Container. Registro Azure Container include l'analisi delle vulnerabilità e altre funzionalità di sicurezza. Per altre informazioni, vedere la documentazione di Registro Azure Container. |

| Identità Di Microsoft Entra per carichi di lavoro Windows che usano l'account del servizio gestito del gruppo per i contenitori | I carichi di lavoro dei contenitori di Windows possono ereditare l'identità dell'host contenitore e usarla per l'autenticazione. Con i nuovi miglioramenti, l'host contenitore non deve essere aggiunto a un dominio. Per altre informazioni, vedere Integrazione del servizio gestito del gruppo per carichi di lavoro Windows. |

Funzionalità di sicurezza predefinite

Questa sezione descrive le funzionalità di sicurezza predefinite attualmente disponibili nel servizio Azure Kubernetes abilitato da Azure Arc:

| Obiettivo di sicurezza | Funzionalità |

|---|---|

| Proteggere l'accesso al server API. | Supporto dell'accesso Single Sign-In di Active Directory per i client di PowerShell e Windows Admin Center. Questa funzionalità è attualmente abilitata solo per i cluster del carico di lavoro. |

| Assicurarsi che tutte le comunicazioni tra i componenti Kubernetes predefiniti del piano di controllo siano sicure. Ciò include anche la sicurezza della comunicazione tra il server API e il cluster del carico di lavoro. | Soluzione di certificato predefinita zero touch per il provisioning, il rinnovo e la revoca dei certificati. Per altre informazioni, vedere Proteggere la comunicazione con i certificati. |

| Ruotare le chiavi di crittografia dell'archivio segreto Kubernetes (etcd) usando il plug-in Key Management Server (KMS). | Plug-in per l'integrazione e l'orchestrazione della rotazione delle chiavi con il provider del Servizio di gestione delle chiavi specificato. Per altre informazioni, vedere Crittografare i segreti etcd. |

| Monitoraggio delle minacce in tempo reale per contenitori che supporta i carichi di lavoro per contenitori Windows e Linux. | Integrazione con Azure Defender per Kubernetes connesso ad Azure Arc, disponibile come funzionalità di anteprima pubblica fino al rilascio generale del rilevamento delle minacce Kubernetes per Kubernetes connesso ad Azure Arc. Per altre informazioni, vedere Difendere i cluster Kubernetes con abilitazione di Azure Arc. |

| Identità di Microsoft Entra per i carichi di lavoro di Windows. | Usare l'integrazione del servizio gestito del gruppo per i carichi di lavoro windows per configurare l'identità di Microsoft Entra. |

| Supporto per i criteri calico per proteggere il traffico tra pod | I contenitori comunicano tra loro tramite una rete sovrapposta. Gli amministratori possono configurare i criteri Calico per definire le regole di isolamento della rete tra contenitori. Il supporto dei criteri Calico in AKS Arc è solo per i contenitori Linux ed è supportato così com'è. |

Passaggi successivi

In questo argomento sono stati illustrati i concetti relativi alla protezione del servizio Azure Kubernetes abilitato da Azure Arc e alla protezione delle applicazioni nei cluster Kubernetes.