Accedere alle risorse locali dalla rete gestita di Azure AI Foundry (anteprima)

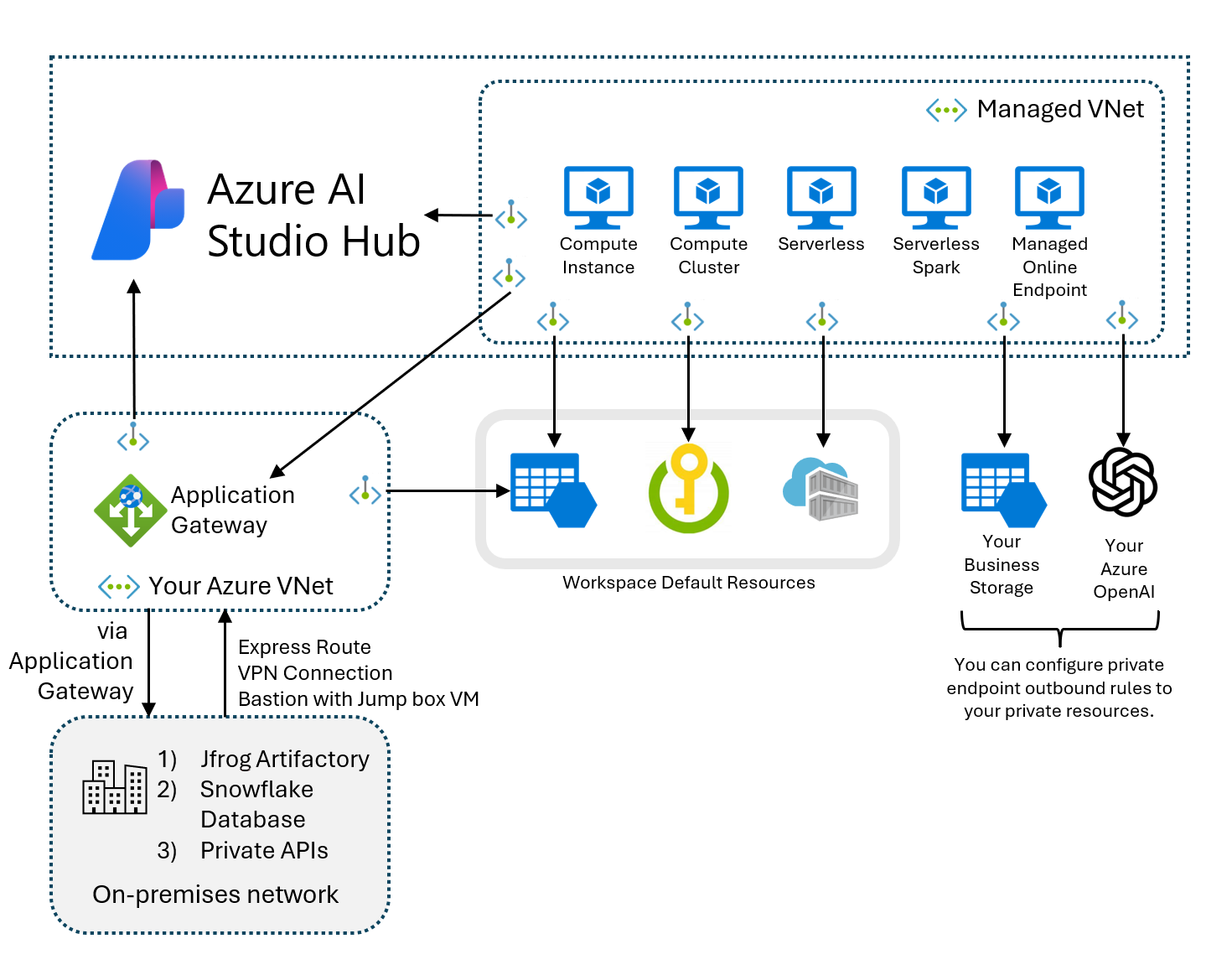

Per accedere alle risorse non di Azure che si trovano in una rete virtuale diversa o che si trovano interamente in locale dalla rete virtuale gestita di Azure AI Foundry, è necessario configurare un gateway applicazione. Tramite questa gateway applicazione, l'accesso completo end-to-end può essere configurato per le risorse.

app Azure lication Gateway è un servizio di bilanciamento del carico che prende decisioni di routing in base all'URL di una richiesta HTTPS. Azure Machine Learning supporta l'uso di un gateway applicazione per comunicare in modo sicuro con risorse non di Azure. Per altre informazioni sulle gateway applicazione, vedere Che cos'è app Azure lication Gateway.

Per accedere alle risorse di rete virtuale locali o personalizzate dalla rete virtuale gestita, configurare un gateway applicazione nella rete virtuale di Azure. Il gateway applicazione viene usato per l'accesso in ingresso all'hub del portale di Azure AI Foundry. Dopo la configurazione, si crea quindi un endpoint privato dalla rete virtuale gestita dell'hub di Azure AI Foundry alla gateway applicazione. Con l'endpoint privato, il percorso end-to-end completo è protetto e non instradato tramite Internet.

Prerequisiti

- Leggere l'articolo Funzionamento di un gateway applicazione per comprendere come il gateway applicazione può proteggere la connessione alle risorse non di Azure.

- Configurare la rete virtuale gestita dell'hub di Azure AI Foundry e selezionare la modalità di isolamento, ovvero Consenti internet in uscita o Consenti solo connessioni in uscita approvate. Per altre informazioni, vedere Isolamento rete virtuale gestito dall'area di lavoro.

- Ottenere l'endpoint HTTP(S) privato della risorsa a cui accedere.

Risorse supportate

gateway applicazione supporta qualsiasi risorsa di destinazione back-end che usa il protocollo HTTP o HTTPS. Vengono verificate le connessioni alle risorse seguenti dalla rete virtuale gestita:

- Jfrog Artifactory

- Snowflake Database

- API private

Configurare il gateway applicazione di Azure

Seguire la guida introduttiva: Indirizzare il traffico Web tramite il portale. Per configurare correttamente il gateway applicazione per l'uso con Azure Machine Learning, usare le indicazioni seguenti per la creazione dell'gateway applicazione:

Nella scheda Informazioni di base:

- Assicurarsi che il gateway applicazione si trova nella stessa area dell'Rete virtuale di Azure selezionato.

- Azure AI Foundry supporta solo IPv4 per gateway applicazione.

- Con il Rete virtuale di Azure, selezionare una subnet dedicata per il gateway applicazione. Nessun'altra risorsa può essere distribuita in questa subnet.

Nella scheda Front-end gateway applicazione non supporta solo l'indirizzo IP front-end privato, quindi è necessario selezionare gli indirizzi IP pubblici o crearne uno nuovo. Gli indirizzi IP privati per le risorse a cui si connette il gateway possono essere aggiunti all'interno dell'intervallo della subnet selezionata nella scheda Informazioni di base.

Dalla scheda Back-end è possibile aggiungere la destinazione back-end a un pool back-end. È possibile gestire le destinazioni back-end creando pool back-end diversi. Il routing delle richieste si basa sui pool. È possibile aggiungere destinazioni back-end, ad esempio un database Snowflake.

Nella scheda Configurazione viene configurato il modo in cui le richieste vengono ricevute con gli indirizzi IP front-end e indirizzate al back-end.

Nella sezione Listener :

- È possibile creare un listener con il protocollo HTTP o HTTPS e specificare la porta da ascoltare. Se si vogliono due listener in ascolto sullo stesso indirizzo IP front-end e il routing a pool back-end diversi, è necessario scegliere porte diverse. Le richieste in ingresso sono differenziate in base alle porte.

- Se si vuole la crittografia TLS end-to-end, selezionare listener HTTPS e caricare il proprio certificato per gateway applicazione per decrittografare la richiesta ricevuta dal listener. Per altre informazioni, vedere Abilitazione di TLS end-to-end nel gateway di app Azure lication.

- Se si vuole una destinazione back-end completamente privata senza alcun accesso alla rete pubblica, NON configurare un listener sull'indirizzo IP front-end pubblico e sulla relativa regola di routing associata. gateway applicazione inoltra solo le richieste ricevute dai listener alla porta specifica. Per evitare di aggiungere il listener IP front-end pubblico per errore, vedere Regole di sicurezza di rete per bloccare completamente l'accesso alla rete pubblica.

Nella sezione Destinazioni back-end, se si vuole usare il certificato https e il certificato del server back-end NON viene rilasciato da una CA nota, è necessario caricare il certificato radice (. CER) del server back-end. Per altre informazioni sulla configurazione con un certificato radice, vedere Configurare la crittografia TLS end-to-end tramite il portale.

Dopo aver creato la risorsa gateway applicazione, passare alla nuova risorsa gateway applicazione nella portale di Azure. In Impostazioni selezionare Collegamento privato per consentire a una rete virtuale di accedere privatamente al gateway applicazione tramite una connessione endpoint privato. La configurazione del collegamento privato non viene creata per impostazione predefinita.

- Selezionare + Aggiungi per aggiungere la configurazione collegamento privato e quindi usare i valori seguenti per creare la configurazione:

- Nome: specificare un nome per la configurazione del collegamento privato

- Subnet del collegamento privato: selezionare una subnet nella rete virtuale.

- Configurazione IP front-end:

appGwPrivateFrontendIpIPv4

- Per verificare che il collegamento Privato sia configurato correttamente, passare alla scheda Connessioni endpoint privato e selezionare + Endpoint privato. Nella scheda Risorsa la sotto-risorsa di destinazione deve essere il nome della configurazione IP front-end privata,

appGwPrivateFrontendIpIPv4. Se nella sotto-risorsa di destinazione non viene visualizzato alcun valore, il listener gateway applicazione non è stato configurato correttamente. Per altre informazioni sulla configurazione del collegamento privato in gateway applicazione, vedere Configurare app Azure lication Gateway collegamento privato.

- Selezionare + Aggiungi per aggiungere la configurazione collegamento privato e quindi usare i valori seguenti per creare la configurazione:

Configurare il collegamento privato

Ora che vengono creati i pool front-end e back-end dell'gateway applicazione, è ora possibile configurare l'endpoint privato dalla rete virtuale gestita al gateway applicazione. nella portale di Azure passare alla scheda Rete dell'hub di Azure AI Foundry. Selezionare Accesso in uscita gestito all'area di lavoro e Aggiungere regole in uscita definite dall'utente.

Nel modulo Regole in uscita dell'area di lavoro selezionare quanto segue per creare l'endpoint privato:

- Nome regola: specificare un nome per l'endpoint privato da gateway applicazione.

- Tipo di destinazione: endpoint privato

- Sottoscrizione e gruppo di risorse: selezionare la sottoscrizione e il gruppo di risorse in cui viene distribuito il gateway applicazione

- Tipo di risorsa:

Microsoft.Network/applicationGateways - Nome risorsa: nome della risorsa gateway applicazione.

- Sotto risorsa:

appGwPrivateFrontendIpIPv4 - FQDN: questi FQDN sono gli alias da usare all'interno del portale di Azure AI Foundry. Vengono risolti nell'indirizzo IP privato dell'endpoint privato gestito destinato gateway applicazione. È possibile includere più nomi di dominio completi a seconda del numero di risorse a cui ci si vuole connettere con il gateway applicazione.

Nota

- Se si usa il listener HTTPS con il certificato caricato, assicurarsi che l'alias FQDN corrisponda al nome comune del certificato (nome comune) o san (nome alternativo soggetto) altrimenti la chiamata HTTPS avrà esito negativo con SNI (Indicazione del nome del server).

- I nomi FQDN forniti devono avere almeno tre etichette nel nome per creare correttamente la zona DNS privata dell'endpoint privato per gateway applicazione.

- Il campo FQDN è modificabile dopo la creazione dell'endpoint privato tramite l'SDK o l'interfaccia della riga di comando. Il campo non è modificabile nella portale di Azure.

- La denominazione dinamica delle sotto-risorse non è supportata per la configurazione IP front-end privato. Il nome IP front-end deve essere

appGwPrivateFrontendIpIPv4.

Configurare con Python SDK e l'interfaccia della riga di comando di Azure

Per creare un endpoint privato per gateway applicazione con SDK, vedere Azure SDK per Python.

Per creare un endpoint privato per gateway applicazione con l'interfaccia della riga di comando di Azure, usare il az ml workspace outbound-rule set comando . Impostare le proprietà in base alle esigenze per la configurazione. Per altre informazioni, vedere Configurare una rete gestita.

Limiti

- gateway applicazione supporta solo gli endpoint HTTP nel pool back-end. Non è disponibile alcun supporto per il traffico di rete non HTTP. Assicurarsi che le risorse supportino il protocollo HTTP(S).

- Per connettersi a Snowflake usando il gateway applicazione, è necessario aggiungere regole in uscita FQDN personalizzate per abilitare il download di pacchetti/driver e la convalida OCSP.

- Il driver JDBC Snowflake usa chiamate HTTPS, ma driver diversi potrebbero avere implementazioni diverse. Controllare se la risorsa usa o meno il protocollo HTTP(S).

- Per altre informazioni sulle limitazioni, vedere Domande frequenti sulle gateway applicazione.

errori gateway applicazione

Per gli errori relativi alla connessione gateway applicazione alle risorse back-end, seguire la documentazione gateway applicazione esistente in base agli errori ricevuti:

- Risolvere i problemi di integrità del back-end nel gateway applicazione

- Risoluzione degli errori del gateway non valido nel gateway applicazione

- Codici di risposta HTTP in gateway applicazione

- Informazioni sui listener disabilitati