Chiavi gestite dal cliente per la crittografia con Azure AI Foundry

Le chiavi gestite dal cliente (CMK) nel portale di Azure AI Foundry offrono un controllo avanzato sulla crittografia dei dati. Usando i cmk, è possibile gestire le proprie chiavi di crittografia per aggiungere un ulteriore livello di protezione e soddisfare i requisiti di conformità in modo più efficace.

Informazioni sulla crittografia nel portale di Azure AI Foundry

Livelli di Azure AI Foundry su Azure Machine Learning e i servizi di intelligenza artificiale di Azure. Per impostazione predefinita, questi servizi usano chiavi di crittografia gestite da Microsoft.

Le risorse hub e progetto sono implementazioni dell'area di lavoro di Azure Machine Learning e crittografano i dati in transito e inattivi. Vedere Crittografia dei dati con Azure Machine Learning per maggiori dettagli.

I dati di Servizi di Azure AI vengono crittografati e decrittografati usando la crittografia 256-bit AES conforme con gli standard FIPS 140-2. La crittografia e la decrittografia sono trasparenti, ovvero la crittografia e l'accesso vengono gestiti per l'utente. I dati sono protetti per impostazione predefinita e non è necessario modificare il codice o le applicazioni per sfruttare la crittografia.

Archiviazione dei dati nella sottoscrizione quando si usano chiavi gestite dal cliente

Le risorse hub archiviano i metadati nella sottoscrizione di Azure quando si usano chiavi gestite dal cliente. I dati vengono archiviati in un gruppo di risorse gestito da Microsoft che include un account Archiviazione di Azure, una risorsa di Azure Cosmos DB e Ricerca di intelligenza artificiale di Azure.

Importante

Quando si usa una chiave gestita dal cliente, i costi per la sottoscrizione saranno maggiori perché i dati crittografati vengono archiviati nella sottoscrizione. Per stimare il costo, usare il calcolatore prezzi di Azure.

La chiave di crittografia specificata durante la creazione di un hub viene usata per crittografare i dati archiviati nelle risorse gestite da Microsoft. Tutti i progetti che usano gli stessi dati dell'hub archiviano i dati delle risorse in un gruppo di risorse gestito identificato dal nome azureml-rg-hubworkspacename_GUID. I progetti usano l'autenticazione di Microsoft Entra ID durante l'interazione con queste risorse. Se l'hub ha un endpoint di collegamento privato, l'accesso di rete alle risorse gestite è limitato. Il gruppo di risorse gestite viene eliminato quando l'hub viene eliminato.

I dati seguenti vengono archiviati nelle risorse gestite.

| Service | Scopo | Esempio |

|---|---|---|

| Azure Cosmos DB | Archivia i metadati per i progetti e gli strumenti di Azure per intelligenza artificiale | Nomi di indice, tag; Timestamp di creazione del flusso; tag di distribuzione; metriche di valutazione |

| Azure AI Search | Archivia gli indici usati per eseguire query sul contenuto di Azure AI Foundry. | Indice basato sui nomi di distribuzione del modello |

| Account di archiviazione di Azure | Archivia le istruzioni per l'orchestrazione delle attività di personalizzazione | Rappresentazione JSON dei flussi creati nel portale di Azure AI Foundry |

Importante

Azure AI Foundry usa il calcolo di Azure gestito nella sottoscrizione Microsoft, ad esempio quando si ottimizzano i modelli o i flussi di compilazione. I dischi vengono crittografati con chiavi gestite da Microsoft. Il calcolo è temporaneo, ovvero dopo che un'attività è stata completata, la macchina virtuale viene deprovisionata e il disco del sistema operativo viene eliminato. I computer dell'istanza di calcolo usati per le esperienze 'Code' sono persistenti. Crittografia dischi di Azure non è supportata per il disco del sistema operativo.

(Anteprima) Archiviazione lato servizio dei dati crittografati quando si usano chiavi gestite dal cliente

In anteprima è disponibile una nuova architettura per la crittografia della chiave gestita dal cliente con hub, che risolve la dipendenza dal gruppo di risorse gestite. In questo nuovo modello i dati crittografati vengono archiviati sul lato servizio nelle risorse gestite da Microsoft anziché in risorse gestite nella sottoscrizione. I metadati vengono archiviati in risorse multi-tenant usando la crittografia cmk a livello di documento. Un'istanza di Ricerca intelligenza artificiale di Azure è ospitata sul lato Microsoft per ogni cliente e per ogni hub. A causa del modello di risorse dedicato, il costo di Azure viene addebitato nella sottoscrizione tramite la risorsa hub.

Nota

- Durante questa rotazione delle chiavi di anteprima e le funzionalità di identità assegnate dall'utente non sono supportate. La crittografia lato servizio non è attualmente supportata in riferimento a un insieme di credenziali delle chiavi di Azure per archiviare la chiave di crittografia con accesso alla rete pubblica disabilitata.

- Se si usa l'archiviazione sul lato server di anteprima, gli addebiti di Azure continueranno ad accumularsi durante il periodo di conservazione dell'eliminazione temporanea.

Usare le chiavi gestite dal cliente con Azure Key Vault

È necessario usare Azure Key Vault per archiviare le chiavi gestite dal cliente. È possibile creare chiavi personalizzate e archiviarle in un insieme di credenziali delle chiavi oppure usare le API Azure Key Vault per generare chiavi. La risorsa dei Servizi di Azure AI e l'insieme di credenziali delle chiavi devono trovarsi nella stessa area e nello stesso tenant di Microsoft Entra, ma possono trovarsi in sottoscrizioni diverse. Per altre informazioni su Azure Key Vault, vedere Informazioni su Azure Key Vault.

Per abilitare le chiavi gestite dal cliente, l'insieme di credenziali delle chiavi contenente le chiavi deve soddisfare questi requisiti:

- È necessario abilitare entrambe le proprietà Eliminazione temporanea e Protezione dall'eliminazione nell'insieme di credenziali delle chiavi.

- Se si usa il firewall di Key Vault, è necessario consentire ai servizi Microsoft attendibili di accedere all'insieme di credenziali delle chiavi.

- È necessario concedere all'identità gestita assegnata dal sistema dell'hub e alla risorsa di Servizi di intelligenza artificiale di Azure le autorizzazioni seguenti per l'insieme di credenziali delle chiavi: ottenere la chiave, eseguire il wrapping della chiave, annullare il wrapping della chiave.

Per i servizi di intelligenza artificiale di Azure sono previste le limitazioni seguenti:

- Sono supportati solo Azure Key Vault con criteri di accesso legacy.

- Solo le chiavi RSA e RSA-HSM di dimensioni 2048 sono supportate con la crittografia dei Servizi di Azure AI. Per altre informazioni sulle chiavi, vedere Chiavi di Key Vault in Informazioni su chiavi, segreti e certificati di Azure Key Vault.

Abilitare l'identità gestita della risorsa di Servizi di intelligenza artificiale di Azure

Se ci si connette con i servizi di intelligenza artificiale di Azure o con varianti di Servizi di intelligenza artificiale di Azure, ad esempio Azure OpenAI, è necessario abilitare l'identità gestita come prerequisito per l'uso di chiavi gestite dal cliente.

- Passare alla risorsa dei Servizi di Azure AI.

- A sinistra, in Gestione risorse, selezionare Identità.

- Impostare lo stato dell'identità gestita assegnata dal sistema su Attivo.

- Salvare le modifiche e confermare che si vuole abilitare l'identità gestita assegnata dal sistema.

Abilitare chiavi gestite dal cliente

Azure AI Foundry si basa sull'hub come implementazione dell'area di lavoro di Azure Machine Learning, dei servizi di intelligenza artificiale di Azure e consente di connettersi ad altre risorse in Azure. È necessario impostare la crittografia in modo specifico in ogni risorsa.

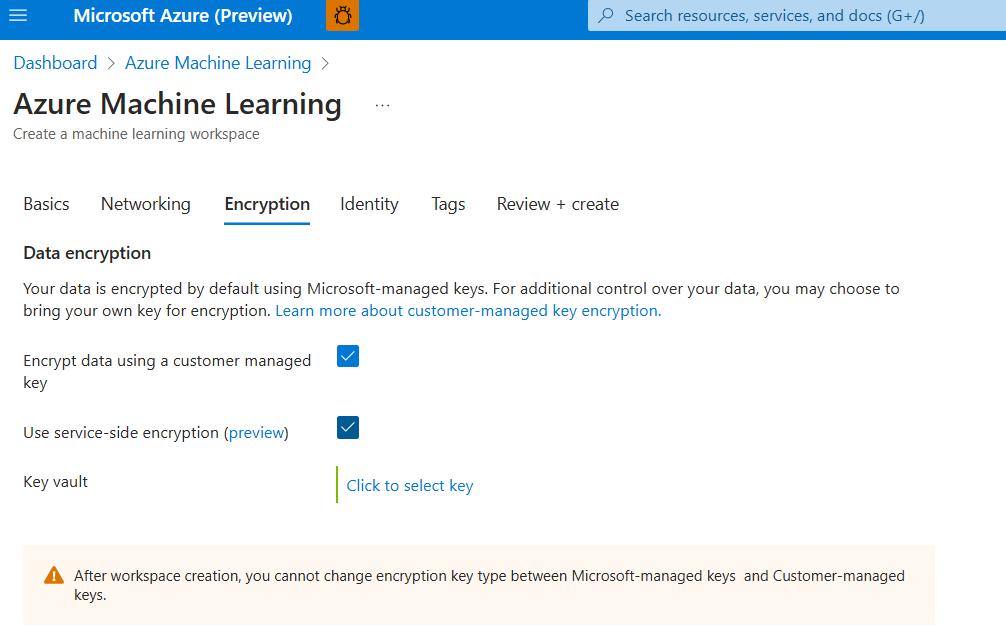

La crittografia della chiave gestita dal cliente viene configurata tramite portale di Azure in modo analogo per ogni risorsa di Azure:

- Creare una nuova risorsa di Azure in portale di Azure.

- Nella scheda crittografia selezionare la chiave di crittografia.

In alternativa, usare le opzioni infrastructure-as-code per l'automazione. I modelli Bicep di esempio per Azure AI Foundry sono disponibili nel repository di avvio rapido di Azure:

- Crittografia della chiave gestita dal cliente per l'hub.

- Anteprima della crittografia cmk sul lato servizio per l'hub.

Limiti

- La chiave gestita dal cliente per la crittografia può essere aggiornata solo alle chiavi nella stessa istanza di Azure Key Vault.

- Dopo la distribuzione, gli hub non possono passare da chiavi gestite da Microsoft a chiavi gestite dal cliente o viceversa.

- Il modulo di richiesta della chiave gestita dal cliente per i servizi di intelligenza artificiale di Azure è necessario per usare chiavi gestite dal cliente in combinazione con le funzionalità di Riconoscimento vocale e Content Moderator di Azure.

- Al momento della creazione, non è possibile fornire o modificare le risorse create nel gruppo di risorse di Azure gestito da Microsoft nella sottoscrizione.

- Non è possibile eliminare le risorse gestite da Microsoft usate per le chiavi gestite dal cliente senza eliminare anche l'hub.

- Il modulo di richiesta della chiave gestita dal cliente per i Servizi di Azure AI è ancora necessario per il servizio Voce e Content Moderator.

- Se si usa l'anteprima lato server, gli addebiti di Azure continueranno ad accumularsi durante il periodo di conservazione dell'eliminazione temporanea.