Crittografia dei dati inattivi di Azure AI Translator

Translator crittografa automaticamente i dati caricati nel cloud per soddisfare gli obiettivi di sicurezza e conformità dell'organizzazione.

Crittografia dei servizi di intelligenza artificiale di Azure

I dati vengono crittografati e decrittografati usando la crittografia a 256 bit AES conforme a 140-2.FIPS La crittografia e la decrittografia sono trasparenti, ovvero la crittografia e l'accesso vengono gestiti per l'utente. I dati sono protetti per impostazione predefinita e non è necessario modificare il codice o le applicazioni per sfruttare la crittografia.

Gestione delle chiavi di crittografia

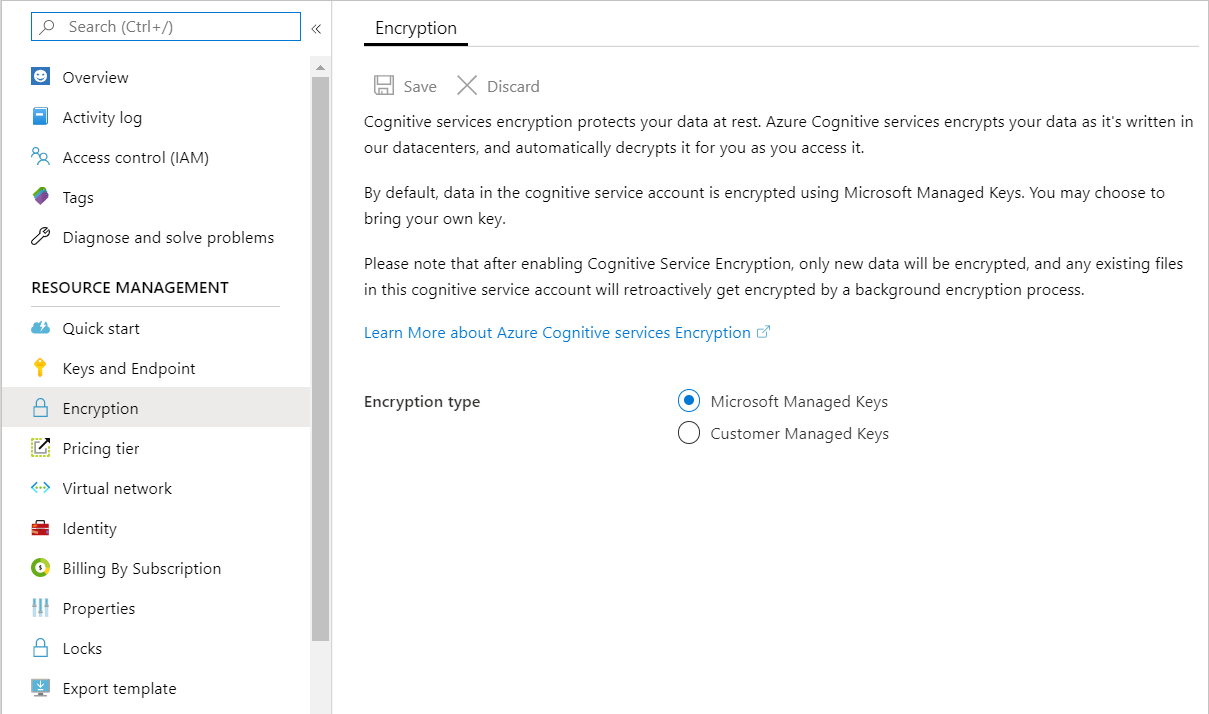

Per impostazione predefinita, la sottoscrizione usa chiavi di crittografia gestite da Microsoft. Se si usa un piano tariffario che supporta le chiavi gestite dal cliente, è possibile visualizzare le impostazioni di crittografia per la risorsa nella sezione Crittografia del portale di Azure, come illustrato nell'immagine seguente.

Per le sottoscrizioni che supportano solo le chiavi di crittografia gestite da Microsoft, non esiste una sezione Crittografia .

Chiavi gestite dal cliente con Azure Key Vault

Per impostazione predefinita, la sottoscrizione usa chiavi di crittografia gestite da Microsoft. È anche possibile gestire la sottoscrizione con le proprie chiavi, dette chiavi gestite dal cliente. Le chiavi gestite dal cliente offrono maggiore flessibilità per creare, ruotare, disabilitare e revocare i controlli di accesso. È anche possibile controllare le chiavi di crittografia usate per proteggere i dati. Se la chiave gestita dal cliente è configurata per la sottoscrizione, viene fornita una doppia crittografia, che offre un secondo livello di protezione, consentendo al tempo stesso di controllare la chiave di crittografia tramite Azure Key Vault.

Seguire questi passaggi per abilitare le chiavi gestite dal cliente per Traduttore:

- Creare la nuova risorsa Traduttore a livello di area o la risorsa Servizi di Azure AI a livello di area. Le chiavi gestite dal cliente non funzioneranno con una risorsa globale.

- Abilitare l'identità gestita nel portale di Azure e aggiungere le informazioni sulla chiave gestita dal cliente.

- Creare una nuova area di lavoro in Traduttore personalizzato e associare queste informazioni sulla sottoscrizione.

Abilitare chiavi gestite dal cliente

È necessario usare Azure Key Vault per archiviare le chiavi gestite dal cliente. È possibile creare chiavi personalizzate e archiviarle in un insieme di credenziali delle chiavi oppure usare le API Azure Key Vault per generare chiavi. La risorsa dei Servizi di Azure AI e l'insieme di credenziali delle chiavi devono trovarsi nella stessa area e nello stesso tenant di Microsoft Entra, ma possono trovarsi in sottoscrizioni diverse. Per altre informazioni su Azure Key Vault, vedere Informazioni su Azure Key Vault.

Una nuova risorsa di Servizi di Azure AI viene sempre crittografata usando chiavi gestite da Microsoft. Non è possibile abilitare le chiavi gestite dal cliente al momento della creazione della risorsa. Le chiavi gestite dal cliente vengono archiviate in Azure Key Vault. L'insieme di credenziali delle chiavi deve essere sottoposto a provisioning con criteri di accesso che concedono le autorizzazioni all'identità gestita associata alla risorsa di Servizi di Azure AI. L'identità gestita è disponibile non appena viene creata la risorsa.

Per informazioni su come usare le chiavi gestite dal cliente con Azure Key Vault per la crittografia di Servizi di Azure AI, vedere:

L'abilitazione delle chiavi gestite dal cliente abilita anche un'identità gestita assegnata dal sistema, una funzionalità di Microsoft Entra ID. Dopo l'abilitazione dell'identità gestita assegnata dal sistema, questa risorsa viene registrata in Microsoft Entra ID. Dopo la registrazione, all'identità gestita verrà concesso l'accesso all'insieme di credenziali delle chiavi selezionato durante la configurazione della chiave gestita dal cliente. Vedere altre informazioni sulle identità gestite.

Importante

Se si disabilitano le identità gestite assegnate dal sistema, l'accesso all'insieme di credenziali delle chiavi viene rimosso e tutti i dati crittografati con le chiavi del cliente non sono più accessibili. Tutte le funzionalità che dipendono da questi dati smette di funzionare. Anche tutti i modelli distribuiti vengono annullati. Tutti i dati caricati vengono eliminati da Custom Translator. Se le identità gestite sono riabilitate, il modello non viene ridistribuito automaticamente.

Importante

Le identità gestite attualmente non supportano gli scenari tra directory. Quando si configurano le chiavi gestite dal cliente nel portale di Azure, viene assegnata automaticamente un'identità gestita. L'identità gestita e le chiavi gestite dal cliente non vengono trasferite quando si sposta una sottoscrizione, un gruppo di risorse o una risorsa da una directory Microsoft Entra a un'altra. Per altre informazioni, vedere Trasferimento di una sottoscrizione tra directory di Microsoft Entra in Domande frequenti e problemi noti nell'uso di identità gestite per le risorse di Azure.

Archiviare le chiavi gestite dal cliente in Azure Key Vault

Per abilitare le chiavi gestite dal cliente, è necessario usare Azure Key Vault per archiviare le chiavi. È necessario abilitare entrambe le proprietà Eliminazione temporanea e Protezione dall'eliminazione nell'insieme di credenziali delle chiavi.

Solo RSA le chiavi di dimensioni 2048 sono supportate con la crittografia dei servizi di intelligenza artificiale di Azure. Per altre informazioni sulle chiavi, vedere Chiavi di Key Vault in Informazioni su chiavi, segreti e certificati di Azure Key Vault.

Nota

Se l'intero insieme di credenziali delle chiavi viene eliminato, i dati non vengono più visualizzati e tutti i modelli non vengono distribuiti. Tutti i dati caricati vengono eliminati da Custom Translator.

Revocare l'accesso alle chiavi gestite dal cliente

Per revocare l'accesso alle chiavi gestite dal cliente, usare PowerShell o l'interfaccia della riga di comando di Azure. Per altre informazioni, vedere PowerShell per Azure Key Vault o Interfaccia della riga di comando per Azure Key Vault. La revoca dell'accesso blocca in modo efficace l'accesso a tutti i dati nella risorsa dei servizi di intelligenza artificiale di Azure e i modelli non vengono distribuiti, poiché la chiave di crittografia non è accessibile dai servizi di intelligenza artificiale di Azure. Tutti i dati caricati vengono eliminati anche da Azure AI Custom Translator.