Guida introduttiva: Registrare un'applicazione in Microsoft Entra ID

In questa guida introduttiva si apprenderà come registrare un'applicazione in Microsoft Entra ID. Questo processo è essenziale per stabilire una relazione di trust tra l'applicazione e Microsoft Identity Platform. Completando questa guida introduttiva, si abilita la gestione delle identità e degli accessi (IAM) per l'app, consentendo di interagire in modo sicuro con i servizi e le API Microsoft.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

- L'account Azure deve essere almeno uno sviluppatore di applicazioni .

- Una forza lavoro o un tenant esterno. Per questa guida introduttiva è possibile usare la tua directory predefinita . Se è necessario un tenant esterno, completare e configurare un tenant esterno.

Registrare un'applicazione

La registrazione dell'applicazione in Microsoft Entra stabilisce una relazione di trust tra l'app e Microsoft Identity Platform. La fiducia è unidirezionale. L'app si fida della Microsoft Identity Platform, e non viceversa. Dopo la creazione, l'oggetto applicazione non può essere spostato tra tenant diversi.

Per creare la registrazione dell'app, seguire questa procedura:

Accedi al centro di amministrazione di Microsoft Entra come sviluppatore di applicazioni o superiore.

Se si ha accesso a più tenant, usare l'icona Impostazioni

nel menu in alto per passare al tenant in cui si vuole registrare l'applicazione.

nel menu in alto per passare al tenant in cui si vuole registrare l'applicazione.Passare a Identità>Applicazioni>Registrazioni app e selezionare Nuova registrazione.

Immettere un Nome significativo per il vostro, ad esempio identity-client-app. Gli utenti dell'app possono visualizzare questo nome e possono essere modificati in qualsiasi momento. È possibile avere più registrazioni dell'app con lo stesso nome.

In Tipi di account supportatispecificare chi può usare l'applicazione. È consigliabile selezionare account in questa directory organizzativa solo per la maggior parte delle applicazioni. Per altre informazioni su ogni opzione, vedere la tabella seguente.

Tipi di conto supportati Descrizione Solo gli account in questa directory organizzativa Per app a singolo tenant per l'uso esclusivo da parte di utenti (o ospiti) nel tuo tenant . Account in qualsiasi directory organizzativa Per app multi-tenant e si vuole che gli utenti in qualsiasi tenant Microsoft Entra possa usare l'applicazione. Ideale per applicazioni SaaS (Software-as-a-Service) che si intende fornire a più organizzazioni. Account in qualsiasi elenco organizzativo e gli account Microsoft personali Per applicazioni multi-tenant che offrono supporto per account Microsoft aziendali e personali (ad esempio, Skype, Xbox, Live, Hotmail). Account personali di Microsoft Per le app usate solo dagli account Microsoft personali (ad esempio Skype, Xbox, Live, Hotmail). Selezionare Registra per completare la registrazione dell'app.

Viene visualizzata la pagina panoramica dell'applicazione. Registrare l'ID applicazione (client) , che identifica in modo univoco l'applicazione e viene usato nel codice dell'applicazione come parte della convalida dei token di sicurezza ricevuti dalla piattaforma di identità Microsoft.

Importante

Le nuove registrazioni dell'app sono nascoste agli utenti per impostazione predefinita. Quando sei pronto per consentire agli utenti di visualizzare l'app nella pagina App personali puoi abilitarla. Per abilitare l’app, nell'interfaccia di amministrazione di Microsoft Entra passare a Identità>Applicazioni>Applicazioni aziendali e selezionare l’app. Nella pagina Proprietà, impostare Visibile agli utenti? su Sì.

Concedere il consenso dell'amministratore (solo tenant esterni)

Dopo aver registrato l'applicazione, viene assegnata l'autorizzazione User.Read. Tuttavia, per i tenant esterni, gli utenti del cliente stessi non possono fornire il consenso a questa autorizzazione. L'amministratore deve fornire il consenso a questa autorizzazione per conto di tutti gli utenti nel tenant:

- Nella pagina Panoramica della registrazione dell'app, sotto Gestione selezionare permessi API.

- Seleziona Concedi il consenso amministratore per il nome tenant <>, quindi seleziona Sì.

- Selezionare Aggiorna, quindi verificare che Concesso per < nome del tenant > appare sotto Stato per l'autorizzazione.

Aggiungere un URI di reindirizzamento

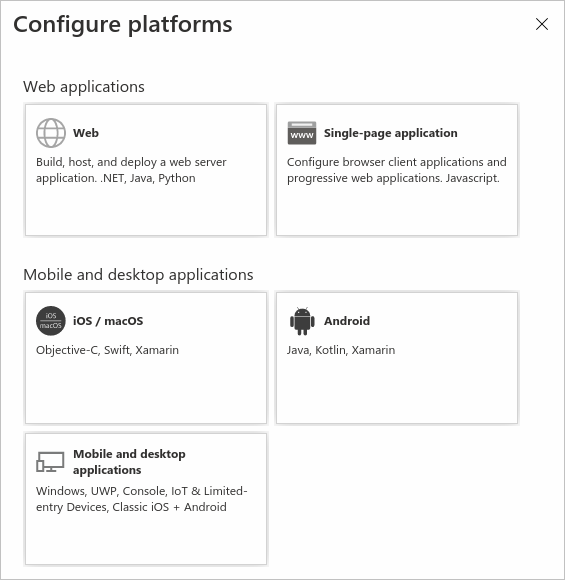

Un URI di reindirizzamento è la posizione in cui Microsoft Identity Platform invia i token di sicurezza dopo l'autenticazione. È possibile configurare gli URI di reindirizzamento nelle configurazioni di Platform nell'interfaccia di amministrazione di Microsoft Entra. Per Web e applicazioni a pagina singola, è necessario specificare manualmente un URI di reindirizzamento. Per le piattaforme per dispositivi mobili e desktop, è possibile selezionare gli URI di reindirizzamento generati. Seguire questa procedura per configurare le impostazioni in base alla piattaforma o al dispositivo di destinazione:

Nell'interfaccia di amministrazione di Microsoft Entra, in Registrazioni app selezionare l'applicazione.

In Gestisci selezionare Autenticazione.

In Configurazioni della piattaforma selezionare Aggiungi una piattaforma.

In Configura le piattaforme selezionare il riquadro relativo al tipo di applicazione (piattaforma) per configurarne le impostazioni.

Piattaforma Impostazioni di configurazione Esempio Web Immettere il URI di reindirizzamento per un'app Web in esecuzione in un server. È anche possibile aggiungere URL di disconnessione del canale frontale Node.js:

•http://localhost:3000/auth/redirect

ASP.NET Core:

•https://localhost:7274/signin-oidc

•https://localhost:7274/signout-callback-oidc(URL di disconnessione del canale anteriore)

Pitone:

•http://localhost:3000/getATokenApplicazione a pagina singola Immettere un URI di reindirizzamento per le app sul lato client usando JavaScript, Angular, React.jso Blazor WebAssembly. È anche possibile aggiungere URL di disconnessione del canale principale JavaScript, React:

•http://localhost:3000

Angular:

•http://localhost:4200/iOS/macOS Inserisci l'app ID bundle, che genera automaticamente un URI di reindirizzamento per te. Trovarlo in Impostazioni di compilazione o in Xcode in Info.plist.

Tenant della forza lavoro:

•com.<yourname>.identitysample.MSALMacOS

Tenant esterno:

•com.microsoft.identitysample.ciam.MSALiOSAndroid Inserisci l'app Nome del pacchetto, che genera automaticamente un URI di reindirizzamento. Trovarlo nel file AndroidManifest.xml. Inoltre, generare e immettere l'hash della firma. Kotlin:

•com.azuresamples.msaldelegatedandroidkotlinsampleapp

.NET MAUI:

•msal{CLIENT_ID}://auth

Giava:

•com.azuresamples.msalandroidappApplicazioni per dispositivi mobili e desktop Selezionare questa piattaforma per app desktop o app per dispositivi mobili che non usano MSAL o un broker. Selezionare un URI di reindirizzamento suggeritooppure specificare uno o più URI di reindirizzamento personalizzati App desktop con browser incorporato

•https://login.microsoftonline.com/common/oauth2/nativeclient

App desktop del browser di sistema:

•http://localhostSelezionare Configura per completare la configurazione della piattaforma.

Restrizioni relative agli URI di reindirizzamento

Sono previste alcune restrizioni relative al formato degli URI di reindirizzamento aggiunti a una registrazione dell'app. Per informazioni dettagliate su queste restrizioni, vedere Restrizioni e limitazioni degli URI di reindirizzamento (URL di risposta).

Aggiungi credenziali

Dopo aver registrato un'app, è possibile aggiungere certificati, segreti client (stringa) o credenziali di identità federate come credenziali per la registrazione dell'app client riservata. Le credenziali consentono all'applicazione di eseguire l'autenticazione come se stessa, senza alcuna interazione da un utente in fase di esecuzione e vengono usate da applicazioni client riservate che accedono a un'API Web.

A volte chiamata chiave pubblica, un certificato è il tipo di credenziale consigliato perché sono considerati più sicuri rispetto ai segreti client.

- Nell'interfaccia di amministrazione di Microsoft Entra, in Registrazioni app selezionare l'applicazione.

- Selezionare Certificati e segreti>Certificati>Carica certificato.

- Selezionare i file che si vogliono caricare. Il tipo di file deve essere uno dei seguenti: .cer, .pem, .crt.

- Selezionare Aggiungi.

Nell'ambiente di produzione è necessario usare un certificato firmato da un'autorità di certificazione (CA) nota, ad esempio Azure Key Vault. Per altre informazioni sull'uso di un certificato come metodo di autenticazione nell'applicazione, vedere credenziali del certificato di autenticazione dell'applicazione Microsoft Identity Platform.

Passaggio successivo

Dopo aver registrato un'app, è possibile configurarla per esporre un'API Web. Per informazioni su come, fare riferimento a;