Configurare WhoIAM Rampart con Azure Active Directory B2C

Questa esercitazione descrive come integrare l'autenticazione di Azure Active Directory B2C (Azure AD B2C) con WhoIAM Rampart. Le funzionalità rampart consentono un'esperienza di registrazione utente integrata e guidata dall'invito. Gli specialisti del supporto possono reimpostare le password e l'autenticazione a più fattori senza usare Azure. Sono disponibili app e controllo degli accessi in base al ruolo per gli utenti di Azure AD B2C.

Prerequisiti

Una sottoscrizione di Azure

- Se non ne hai uno, ottieni un account gratuito di Azure

Un tenant di Azure AD B2C collegato alla sottoscrizione di Azure

Istanza di Azure DevOps Server

Un account SendGrid

- Passare a sengrid.com per iniziare gratuitamente

Un account di valutazione WhoIAM

- Passare a whoaim.ai Contattaci per iniziare

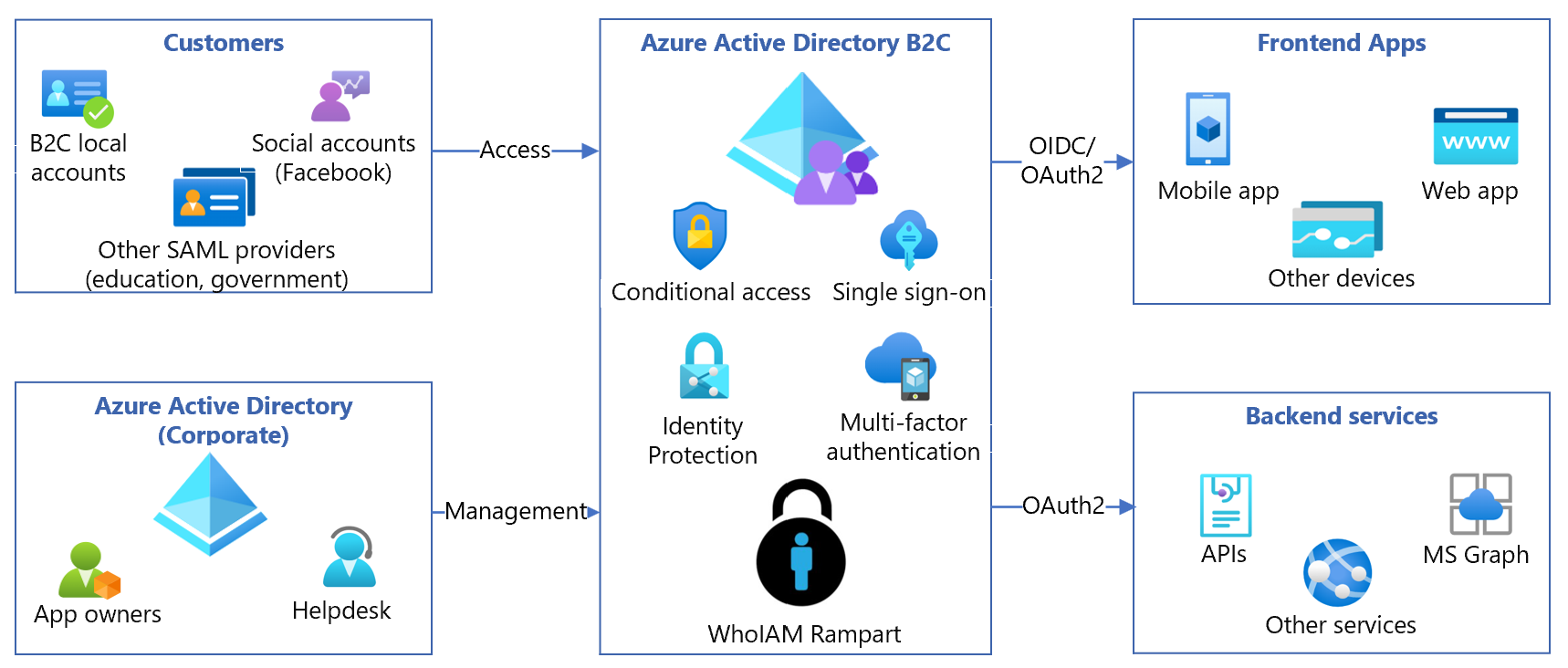

Descrizione dello scenario

WhoIAM Rampart è compilato in Azure ed è in esecuzione nell'ambiente Azure. I componenti seguenti comprendono la soluzione Rampart con Azure AD B2C:

un tenant Microsoft Entra : il tenant di Azure AD B2C archivia gli utenti e gestisce l'accesso (e l'ambito) in Rampart

Criteri B2C personalizzati : per l'integrazione con Rampart

Un gruppo di risorse : ospita la funzionalità Rampart

Installare Rampart

Passare a whoiam.ai Contattaci per iniziare.

I modelli automatizzati distribuiscono le risorse di Azure. I modelli configurano l'istanza devOps con codice e configurazione.

Configurare e integrare Rampart con Azure AD B2C

L'integrazione della soluzione con Azure AD B2C richiede criteri personalizzati. WhoIAM fornisce i criteri e li integra con applicazioni o criteri o entrambi.

Per informazioni dettagliate sui criteri personalizzati WhoIAM, passare a docs.gatekeeper.whoiamdemos.com per La guida di configurazione, l'esecuzione dei criteri di autorizzazione.

Testare la soluzione

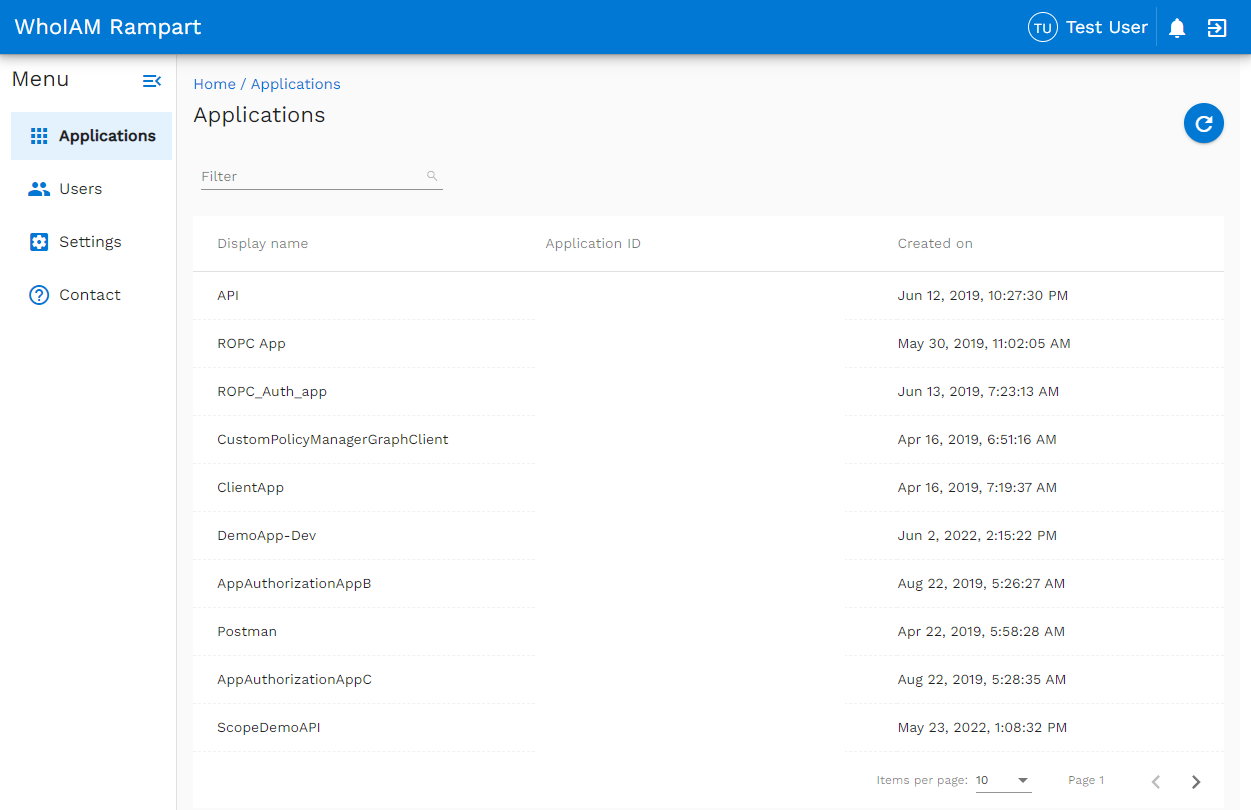

L'immagine seguente è un esempio di un elenco di registrazioni delle app nel tenant di Azure AD B2C. WhoIAM convalida l'implementazione testando le funzionalità e gli endpoint di stato di controllo dell'integrità.

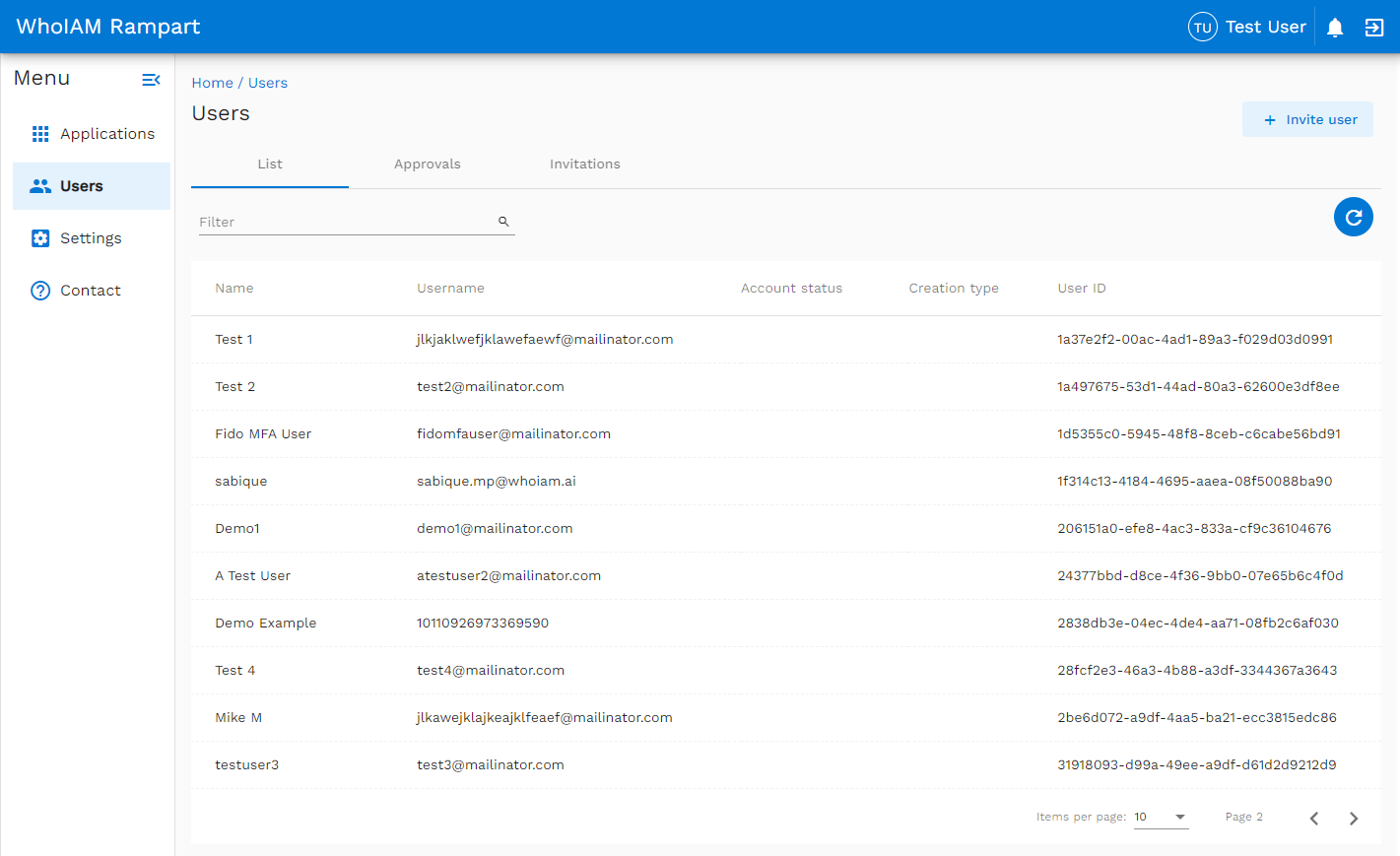

Viene visualizzato un elenco di applicazioni create dall'utente nel tenant di Azure AD B2C. Analogamente, l'utente visualizza un elenco di utenti nella directory B2C di Azure AD e nelle funzioni di gestione degli utenti, ad esempio inviti, approvazioni e gestione degli accessi in base al ruolo.