Esercitazione: Configurare keyless con Azure Active Directory B2C

Informazioni su come configurare Azure Active Directory B2C (Azure AD B2C) con la soluzione senza password sift. Con Azure AD B2C come provider di identità (IdP), integrare Keyless con le applicazioni cliente per fornire l'autenticazione senza password. L'Zero-Knowledge biometrico (ZKB) senza chiave è l'autenticazione a più fattori senza password che consente di eliminare frodi, phishing e riutilizzo delle credenziali, migliorando l'esperienza del cliente e proteggendo la privacy.

Passare a keyless.io per informazioni su:

Prerequisiti

Per iniziare, è necessario:

- Una sottoscrizione di Azure

- Se non ne hai uno, ottieni un account gratuito di Azure

- Un tenant di Azure AD B2C collegato alla sottoscrizione di Azure

- Un tenant cloud senza chiavi

- Passare a keyless.io per richiedere una demo

- L'app Keyless Authenticator installata in un dispositivo utente

Descrizione dello scenario

L'integrazione senza chiavi include i componenti seguenti:

- Server di autorizzazione di Azure AD B2C che verifica le credenziali utente. Noto anche come IdP.

- Applicazioni Web e per dispositivi mobili : applicazioni Web o Web da proteggere con Keyless e Azure AD B2C

- L'app per dispositivi mobili Keyless Authenticator - Sift per dispositivi mobili per l'autenticazione alle applicazioni abilitate di Azure AD B2C

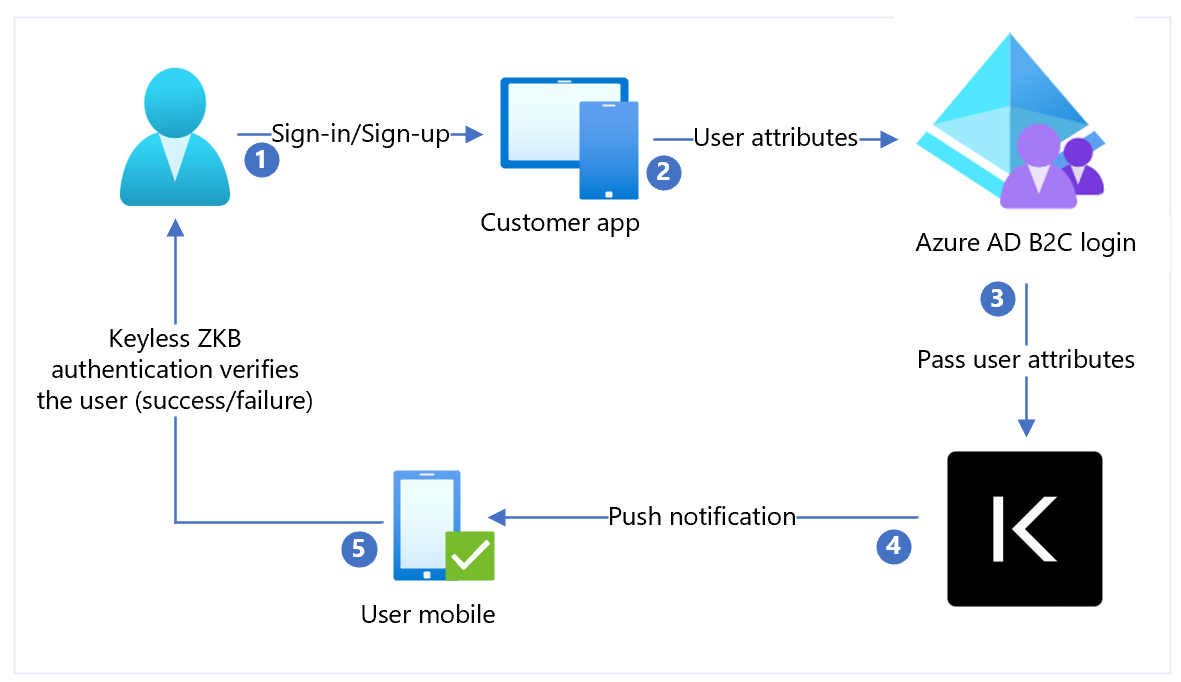

Il diagramma dell'architettura seguente illustra un'implementazione.

- L'utente arriva a una pagina di accesso. L'utente seleziona l'accesso/iscrizione e immette il nome utente.

- L'applicazione invia attributi utente ad Azure AD B2C per la verifica delle identità.

- Azure AD B2C invia attributi utente a Keyless per l'autenticazione.

- Senza chiave invia una notifica push al dispositivo mobile registrato dagli utenti per l'autenticazione, un'analisi biometrica facciale.

- L'utente risponde alla notifica push e viene concesso o negato l'accesso.

Aggiungere un IDP, configurare l'IDP e creare un criterio di flusso utente

Usare le sezioni seguenti per aggiungere un IDP, configurare l'IDP e creare un criterio di flusso utente.

Aggiungere un nuovo provider di identità

Per aggiungere un nuovo provider di identità:

- Accedere al portale di Azure come amministratore globale del tenant di Azure AD B2C.

- Selezionare Directory e sottoscrizioni.

- Nella pagina Directory e sottoscrizioni delle impostazioni del portale individuare la directory B2C di Azure AD.

- Selezionare Commutatore.

- Nell'angolo superiore sinistro della portale di Azure selezionare Tutti i servizi.

- Cercare e selezionare Azure Active Directory B2C.

- Passare a Dashboard> AzureActive Directory B2C>Identity provider.

- Selezionare Provider di identità.

- Selezionare Aggiungi.

Configurare un provider di identità

Per configurare un IDP:

- Selezionare Tipo >di provider di identitàOpenID Connect (anteprima).

- In Nome selezionare Keyless.

- Per URL metadati, inserire l'URI dell'app Di autenticazione senza chiave ospitata, seguita dal percorso, ad esempio

https://keyless.auth/.well-known/openid-configuration. - Per Segreto client selezionare il segreto associato all'istanza di Autenticazione senza chiavi. Il segreto viene usato più avanti nella configurazione del contenitore keyless.

- Per ID client selezionare l'ID client. L'ID client viene usato più avanti nella configurazione del contenitore senza chiavi.

- Per Ambito selezionare openid.

- Per Tipo di risposta selezionare id_token.

- In Modalità risposta selezionare form_post.

- Selezionare OK.

- Selezionare Mappare le attestazioni del provider di identità.

- Per UserID selezionare Dalla sottoscrizione.

- Per Nome visualizzato selezionare Dalla sottoscrizione.

- In Modalità risposta selezionare Dalla sottoscrizione.

- Selezionare Salva.

Creare criteri di flusso utente

Keyless viene visualizzato come nuovo IDP OpenID Connect (OIDC) con provider di identità B2C.

- Aprire il tenant di Azure AD B2C.

- In Criteri selezionare Flussi utente.

- Selezionare Nuovo flusso utente.

- Selezionare Iscrizione e accesso.

- Selezionare una versione.

- Selezionare Crea.

- Immettere un nome per il criterio.

- Nella sezione Provider di identità selezionare il provider di identità senza chiavi creato.

- Immettere un nome.

- Selezionare l'IDP creato.

- Aggiungere un indirizzo di posta elettronica. Azure non reindirizzerà l'accesso a Keyless; viene visualizzata una schermata con un'opzione utente.

- Lasciare il campo Autenticazione a più fattori .

- Selezionare Applica criteri di accesso condizionale.

- In Attributi utente e attestazioni di token selezionare Email Indirizzo nell'opzione Raccolta attributi.

- Aggiungere attributi utente Microsoft Entra ID raccolti con attestazioni Azure AD B2C restituisce all'applicazione client.

- Selezionare Crea.

- Selezionare il nuovo flusso utente.

- Nel pannello sinistro selezionare Attestazioni applicazione.

- In opzioni selezionare la casella di controllo Posta elettronica .

- Selezionare Salva.

Testare il flusso utente

- Aprire il tenant di Azure AD B2C.

- In Criteri selezionare Identity Experience Framework.

- Selezionare l'elemento SignUpSignIn creato.

- Selezionare Esegui il flusso utente.

- Per Applicazione selezionare l'app registrata ( l'esempio è JWT).

- Per URL di risposta selezionare l'URL di reindirizzamento.

- Selezionare Esegui il flusso utente.

- Completare il flusso di iscrizione e creare un account.

- Dopo la creazione dell'attributo utente, viene chiamato Keyless durante il flusso.

Se il flusso è incompleto, verificare che l'utente sia o non venga salvato nella directory.