Esercitazione per la configurazione di HYPR con Azure Active Directory B2C

Questa esercitazione descrive come configurare Azure Active Directory B2C (Azure AD B2C) con HYPR. Quando Azure AD B2C è il provider di identità (IdP), è possibile integrare HYPR con le applicazioni cliente per l'autenticazione senza password. HYPR sostituisce le password con crittografia delle chiavi pubbliche che consentono di prevenire frodi, phishing e riutilizzo delle credenziali.

Prerequisiti

Per iniziare, è necessario:

Una sottoscrizione di Azure

- Se non ne è disponibile uno, è possibile ottenere un account gratuito di Azure

- Un tenant B2C di Azure AD collegato alla sottoscrizione di Azure

- Tenant cloud HYPR

- Richiedere una demo personalizzata HYPR

- Un dispositivo mobile utente registrato usando le API REST HYPR o il Gestione dispositivi HYPR nel tenant HYPR

- Ad esempio, vedere HYPR SDK per Java Web

Descrizione dello scenario

L'integrazione HYPR include i componenti seguenti:

- Azure AD B2C : server di autorizzazione per verificare le credenziali utente o il provider di identità (IdP)

-

Applicazioni Web e per dispositivi mobili - Per applicazioni Web o web protette da HYPR e Azure AD B2C

- HYPR include SDK per dispositivi mobili e un'app per dispositivi mobili per iOS e Android

- App per dispositivi mobili HYPR : usarla per questa esercitazione, se non si usano gli SDK per dispositivi mobili nelle applicazioni per dispositivi mobili

-

API REST HYPR - Registrazione e autenticazione del dispositivo utente

- Passare a apidocs.hypr.com per le API senza password HYPR

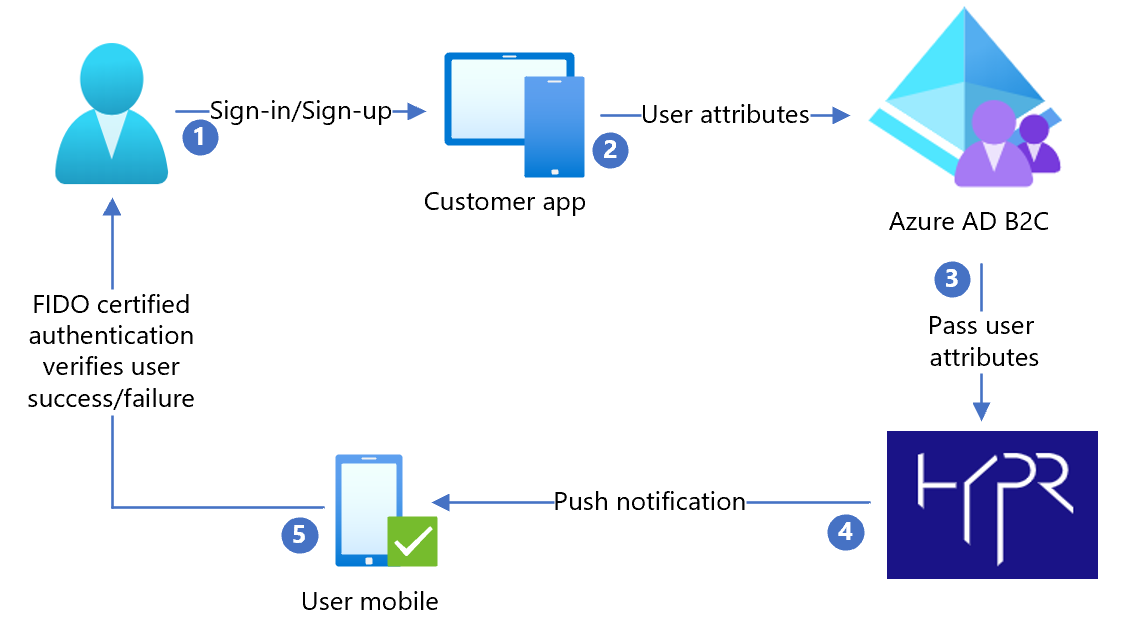

Il diagramma dell'architettura seguente illustra l'implementazione.

- L'utente arriva a una pagina di accesso e seleziona l'accesso o l'iscrizione. L'utente immette il nome utente.

- L'applicazione invia gli attributi utente ad Azure AD B2C per identificare la verifica.

- Azure AD B2C invia attributi utente a HYPR per autenticare l'utente tramite l'app HYPR per dispositivi mobili.

- HYPR invia una notifica push al dispositivo mobile utente registrato per un'autenticazione FIDO (Fast Identity Online). Può essere un PIN decentralizzato, un'impronta digitale dell'utente, una biometrica o un PIN decentralizzato.

- Dopo aver riconosciuto la notifica push, l'utente viene concesso o negato l'accesso all'applicazione cliente.

Configurare i criteri di Azure AD B2C

Passare a

Azure-AD-B2C-HYPR-Sample/policy/.Seguire le istruzioni nel pacchetto di avvio dei criteri personalizzati per scaricare Active-directory-b2c-custom-policy-starterpack/LocalAccounts/

Configurare i criteri per il tenant di Azure AD B2C.

Nota

Aggiornare i criteri per la relazione con il tenant.

Testare il flusso utente

- Aprire il tenant di Azure AD B2C.

- In Criteri selezionare Identity Experience Framework.

- Selezionare SignUpSignIn creato.

- Selezionare Esegui il flusso utente.

- Per Applicazione selezionare l'app registrata (esempio è JWT).

- Per URL di risposta selezionare l'URL di reindirizzamento.

- Selezionare Esegui il flusso utente.

- Completare il flusso di iscrizione per creare un account.

- Dopo aver creato l'attributo utente, viene chiamato HYPR.

Suggerimento

Se il flusso è incompleto, verificare che l'utente venga salvato nella directory.