Esercitazione: Configurare Experian con Azure Active Directory B2C

Questa esercitazione descrive come integrare Azure Active Directory B2C (Azure AD B2C) con Experian CrossCore, un servizio che verifica l'identificazione dell'utente. Esegue l'analisi dei rischi in base alle informazioni fornite dall'utente durante l'iscrizione. CrossCore consente agli utenti di accedere o meno.

Altre informazioni sulle soluzioni Experian , i servizi e così via.

In questa esercitazione è possibile usare gli attributi seguenti nell'analisi dei rischi CrossCore:

- Indirizzo IP

- Nome

- Middle Name

- Surname

- Indirizzo

- City

- State or Province

- CAP

- Paese

- Numero di telefono

Prerequisiti

Per iniziare, è necessario:

- Sottoscrizione di Microsoft Entra

- Se non ne è disponibile uno, è possibile ottenere un account gratuito di Azure

- Un tenant B2C di Azure AD collegato alla sottoscrizione di Azure

Descrizione dello scenario

L'integrazione di Experian include i componenti seguenti:

- Azure AD B2C: il server di autorizzazione che verifica le credenziali utente, noto anche come provider di identità (IdP)

- Experian CrossCore: il servizio accetta input dall'utente e verifica la propria identità

- API REST personalizzata: implementa l'integrazione tra Azure AD B2C e CrossCore

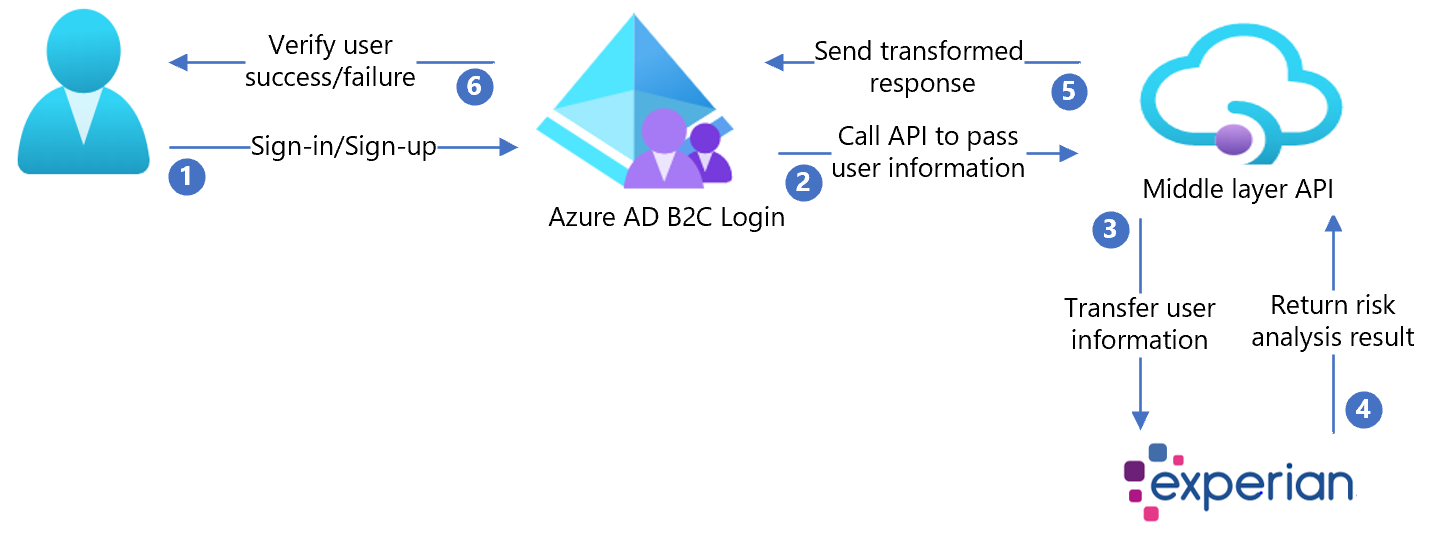

Il diagramma dell'architettura seguente illustra l'implementazione.

- L'utente arriva alla pagina di accesso, crea un nuovo account e immette informazioni. Azure AD B2C raccoglie gli attributi utente.

- Azure AD B2C chiama l'API di livello intermedio e passa gli attributi utente.

- L'API di livello intermedio raccoglie gli attributi utente e la trasforma in un formato pronto per Experian CrossCore. Quindi, lo invia a Experian CrossCore.

- Experian usa le informazioni convalidano l'identificazione dell'utente in base all'analisi dei rischi. Quindi, restituisce il risultato all'API di livello intermedio.

- L'API a livello intermedio elabora le informazioni e invia informazioni pertinenti in un formato JSON ad Azure AD B2C.

- Azure AD B2C riceve informazioni dall'API a livello intermedio. Con un errore viene visualizzato un messaggio di errore. Con esito positivo, l'utente viene autenticato e scritto nella directory.

Eseguire l'onboarding con Experian

- Creare un account Experian. Per iniziare, passare a Experian e scorrere verso il basso per il modulo di contatto.

- Quando viene creato un account, si ricevono informazioni per la configurazione dell'API. Le sezioni seguenti continuano il processo.

Configurare Azure AD B2C con Experian

Distribuire l'API

- Distribuire l'integrazione dei partner in un servizio di Azure: passare a /CrossCoreIntegrationApi.sln.

- Pubblicare il codice da Visual Studio.

Nota

Usare l'URL del servizio distribuito per configurare Microsoft Entra ID con le impostazioni necessarie.

Distribuire il certificato client

La chiamata API Experian è protetta da un certificato client, fornito da Experian.

- Seguire le istruzioni nel certificato client privato.

- Caricare il certificato nel servizio app Azure.

I criteri di esempio hanno due passaggi:

- Caricare il certificato.

- Impostare la chiave con l'identificazione

WEBSITE_LOAD_ROOT_CERTIFICATESpersonale del certificato.

Configurare l'API

Le impostazioni dell'applicazione possono essere configurate nel servizio app in Azure. Usare questo metodo per configurare le impostazioni senza controllarle in un repository.

Specificare le impostazioni dell'applicazione seguenti all'API REST:

| Impostazioni applicazione | Source (Sorgente) | Note |

|---|---|---|

| CrossCoreConfig:TenantId | Configurazione dell'account Experian | N/D |

| CrossCoreConfig:OrgCode | Configurazione dell'account Experian | N/D |

| CrossCore:ApiEndpoint | Configurazione dell'account Experian | N/D |

| CrossCore:ClientReference | Configurazione dell'account Experian | N/D |

| CrossCore:ModelCode | Configurazione dell'account Experian | N/D |

| CrossCore:OrgCode | Configurazione dell'account Experian | N/D |

| CrossCore:SignatureKey | Configurazione dell'account Experian | N/D |

| CrossCore:TenantId | Configurazione dell'account Experian | N/D |

| CrossCore:CertificateThumbprint | Certificato Experian | N/D |

| BasicAuth:ApiUsername | Definire un nome utente per l'API | Usato nella configurazione ExtId |

| BasicAuth:ApiPassword | Definire una password per l'API | Usato nella configurazione ExtId |

Creare chiavi dei criteri API

Per creare due chiavi dei criteri, ognuna per:

- Nome utente API

- Password API definita per l'autenticazione di base HTTP

Nota

Successivamente, saranno necessarie le chiavi per la configurazione dei criteri.

Sostituire i valori di configurazione

Nei criteri personalizzati di integrazione partner trovare i segnaposto seguenti e sostituire con i valori corrispondenti dell'istanza

| Segnaposto | Replace with value | Esempio |

|---|---|---|

| {your_tenant_name} | Nome breve del tenant | "yourtenant" da yourtenant.onmicrosoft.com |

| {your_trustframeworkbase_policy} | Nome di Azure AD B2C dei criteri TrustFrameworkBase | B2C_1A_experian_TrustFrameworkBase |

| {your_tenant_IdentityExperienceFramework_appid} | ID app dell'app IdentityExperienceFramework configurata nel tenant di Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | ID app dell'app ProxyIdentityExperienceFramework configurata nel tenant di Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | ID app dell'applicazione di archiviazione tenant | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | ID oggetto dell'applicazione di archiviazione tenant | 01234567-89ab-cdef-0123-456789abcdef |

| {your_api_username_key_name} | Nome chiave del nome utente, creato in Creare chiavi dei criteri API | B2C_1A_RestApiUsername |

| {your_api_password_key_name} | Nome della chiave password, creato in Creare chiavi dei criteri API | B2C_1A_RestApiPassword |

| {your_app_service_URL} | URL del servizio app configurato | https://yourapp.azurewebsites.net |

Configurare i criteri di Azure AD B2C

Per istruzioni su come configurare il tenant di Azure AD B2C e configurare i criteri, vedere Pacchetto di avvio criteri personalizzati .

Nota

Questo criterio di esempio si basa su Active Directory B2C custom policy starterpack/LocalAccounts.

Suggerimento

È consigliabile aggiungere notifiche di consenso nella pagina della raccolta di attributi. Notificare agli utenti che le informazioni vengono inviate ai servizi di terze parti per la verifica dell'identità.

Testare il flusso utente

- Aprire il tenant di Azure AD B2C e in Criteri selezionare Flussi utente.

- Selezionare il flusso utente creato in precedenza.

- Selezionare Esegui il flusso utente.

- Applicazione: l'app registrata ,ad esempio JWT.

- URL di risposta: URL di reindirizzamento.

- Selezionare Esegui il flusso utente.

- Completare il flusso di iscrizione e creare un account.

- Uscire,

- Completare il flusso di accesso.

- Selezionare Continua

- Viene visualizzato il puzzle CrossCore.