Esercitazione: Configurare Microsoft Dynamics 365 Fraud Protection con Azure Active Directory B2C

Le organizzazioni possono usare Microsoft Dynamics 365 Fraud Protection (DFP) per valutare il rischio durante i tentativi di creare account e accessi fraudolenti. I clienti usano la valutazione di Microsoft DFP per bloccare o sfidare tentativi sospetti di creare account nuovi, falsi o compromettere gli account.

Questa esercitazione descrive come integrare Microsoft DFP con Azure Active Directory B2C (Azure AD B2C). Sono disponibili indicazioni su come incorporare l'impronta digitale e l'impronta digitale del dispositivo Microsoft DFP e gli endpoint dell'API di valutazione di accesso in un criterio personalizzato di Azure AD B2C.

Altre informazioni: Panoramica di Microsoft Dynamics 365 Fraud Protection

Prerequisiti

Per iniziare, è necessario:

- Una sottoscrizione di Azure

- Se non ne è disponibile uno, è possibile ottenere un account gratuito di Azure

- Un tenant B2C di Azure AD collegato alla sottoscrizione di Azure

- Sottoscrizione di Microsoft DFP

- Vedere, Dynamics 365 prezzi

- È possibile configurare una versione client di valutazione

Descrizione dello scenario

L'integrazione di Microsoft DFP include i componenti seguenti:

- Tenant di Azure AD B2C: autentica l'utente e funge da client di Microsoft DFP. Ospita uno script di impronta digitale che raccoglie i dati di identificazione e diagnostica degli utenti che eseguono criteri di destinazione. Blocca o verifica i tentativi di accesso o di iscrizione in base al risultato della valutazione delle regole restituito da Microsoft DFP.

- Modelli di interfaccia utente personalizzati: personalizza il contenuto HTML delle pagine di cui è stato eseguito il rendering da Azure AD B2C. Queste pagine includono il frammento di codice JavaScript richiesto per l'impronta digitale di Microsoft DFP.

- Servizio di impronta digitale Microsoft DFP: script incorporato dinamicamente che registra i dati di telemetria del dispositivo e i dettagli utente auto assertibili per creare un'impronta digitale univocamente identificabile per l'utente.

- Endpoint DELL'API DFP Microsoft: fornisce il risultato della decisione e accetta uno stato finale che riflette l'operazione eseguita dall'applicazione client. Azure AD B2C comunica con gli endpoint DFP Microsoft usando connettori API REST. L'autenticazione API si verifica con una concessione client_credentials al tenant di Microsoft Entra in cui Microsoft DFP è concesso in licenza e installato per ottenere un token di connessione.

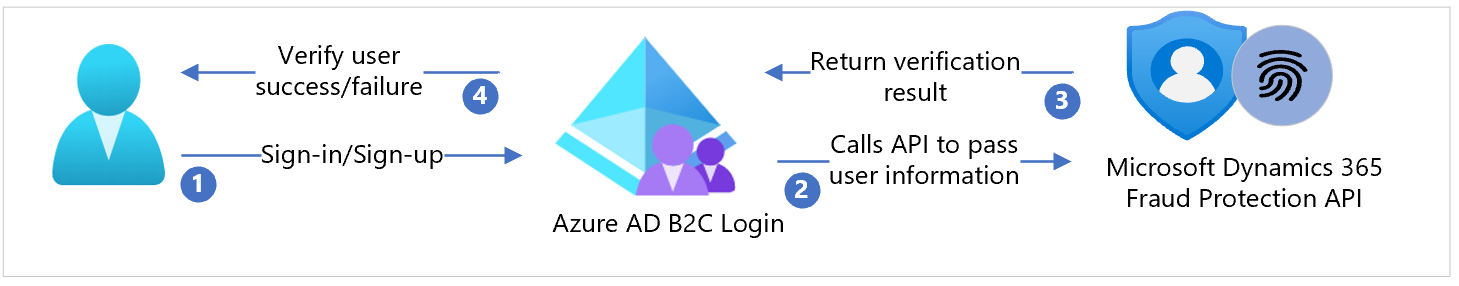

Il diagramma dell'architettura seguente illustra l'implementazione.

- L'utente arriva a una pagina di accesso, seleziona l'opzione per creare un nuovo account e immette informazioni. Azure AD B2C raccoglie gli attributi utente.

- Azure AD B2C chiama l'API DFP Microsoft e passa gli attributi utente.

- Dopo che l'API DFP Microsoft utilizza le informazioni e lo elabora, restituisce il risultato ad Azure AD B2C.

- Azure AD B2C riceve informazioni dall'API DFP Microsoft. Se si verifica un errore, viene visualizzato un messaggio di errore. Con esito positivo, l'utente viene autenticato e scritto nella directory.

Configurare la soluzione

- Creare un'applicazione Facebook configurata per consentire la federazione ad Azure AD B2C.

- Aggiungere il segreto Facebook creato come chiave dei criteri di Identity Experience Framework.

Configurare l'applicazione in Microsoft DFP

Configurare il tenant Microsoft Entra per usare Microsoft DFP.

Configurare il dominio personalizzato

In un ambiente di produzione usare un dominio personalizzato per Azure AD B2C e per il servizio di impronta digitale microsoft DFP. Il dominio per entrambi i servizi si trova nella stessa zona DNS radice per impedire alle impostazioni della privacy del browser di bloccare i cookie tra domini. Questa configurazione non è necessaria in un ambiente non di produzione.

Per esempi di ambiente, servizio e dominio, vedere la tabella seguente.

| Ambiente | Servizio | Dominio |

|---|---|---|

| Sviluppo | Azure AD B2C | contoso-dev.b2clogin.com |

| Sviluppo | Impronta digitale microsoft DFP | fpt.dfp.microsoft-int.com |

| Test di accettazione utente | Azure AD B2C | contoso-uat.b2clogin.com |

| Test di accettazione utente | Impronta digitale microsoft DFP | fpt.dfp.microsoft.com |

| Produzione | Azure AD B2C | login.contoso.com |

| Produzione | Impronta digitale microsoft DFP | fpt.login.contoso.com |

Distribuire i modelli dell'interfaccia utente

- Distribuire i modelli di interfaccia utente di Azure AD B2C forniti in un servizio di hosting Internet pubblico, ad esempio Archiviazione BLOB di Azure.

- Sostituire il valore

https://<YOUR-UI-BASE-URL>/con l'URL radice per il percorso di distribuzione.

Nota

In un secondo momento, sarà necessario l'URL di base per configurare i criteri B2C di Azure AD.

- Nel file sostituire

<YOUR-DFP-INSTANCE-ID>con l'IDui-templates/js/dfp.jsistanza di Microsoft DFP. - Assicurarsi che CORS sia abilitato per il nome

https://{your_tenant_name}.b2clogin.comdi dominio di Azure AD B2C oyour custom domain.

Altre informazioni: documentazione sulla personalizzazione dell'interfaccia utente

Configurazione di Azure AD B2C

Aggiungere chiavi di criteri per l'ID dell'app client Microsoft DFP e il segreto

- Nel tenant Microsoft Entra in cui è configurato Microsoft DFP, creare un'applicazione Microsoft Entra e concedere il consenso amministratore.

- Creare un valore segreto per la registrazione dell'applicazione. Si noti l'ID client dell'applicazione e il valore del segreto client.

- Salvare i valori di ID client e segreto client come chiavi dei criteri nel tenant di Azure AD B2C.

Nota

In seguito, saranno necessarie le chiavi dei criteri per configurare i criteri di Azure AD B2C.

Sostituire i valori di configurazione

Nei criteri personalizzati forniti individuare i segnaposto seguenti e sostituirli con i valori corrispondenti dell'istanza.

| Segnaposto | Sostituire con | Note |

|---|---|---|

| {Settings:Production} | Se distribuire i criteri in modalità di produzione |

true o false |

| {Impostazioni:Tenant} | Nome breve del tenant |

your-tenant - da your-tenant.onmicrosoft.com |

| {Settings:DeploymentMode} | Modalità di distribuzione di Application Insights da usare |

Production o Development |

| {Settings:DeveloperMode} | Se distribuire i criteri in modalità sviluppatore di Application Insights |

true o false |

| {Settings:AppInsightsInstrumentationKey} | Chiave di strumentazione dell'istanza di Application Insights* | 01234567-89ab-cdef-0123-456789abcdef |

| {Settings:IdentityExperienceFrameworkAppId} ID app dell'app IdentityExperienceFramework configurata nel tenant di Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

|

| {Settings:ProxyIdentityExperienceFrameworkAppId} | ID app dell'app ProxyIdentityExperienceFramework configurata nel tenant di Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {Settings:FacebookClientId} | ID app dell'app Facebook configurata per la federazione con B2C | 000000000000000 |

| {Settings:FacebookClientSecretKeyContainer} | Nome della chiave dei criteri, in cui è stato salvato il segreto dell'app di Facebook | B2C_1A_FacebookAppSecret |

| {Settings:ContentDefinitionBaseUri} | Endpoint in cui sono stati distribuiti i file dell'interfaccia utente | https://<my-storage-account>.blob.core.windows.net/<my-storage-container> |

| {Settings:DfpApiBaseUrl} | Percorso di base per l'istanza dell'API DFP, disponibile nel portale DFP | https://tenantname-01234567-89ab-cdef-0123-456789abcdef.api.dfp.dynamics.com/v1.0/ |

| {Settings:DfpApiAuthScope} | Ambito client_credentials per il servizio API DFP | https://api.dfp.dynamics-int.com/.default or https://api.dfp.dynamics.com/.default |

| {Settings:DfpTenantId} | ID del tenant Microsoft Entra (non B2C) in cui DFP è concesso in licenza e installato |

01234567-89ab-cdef-0123-456789abcdef o consoto.onmicrosoft.com |

| {Settings:DfpAppClientIdKeyContainer} | Nome della chiave del criterio in cui si salva l'ID client DFP | B2C_1A_DFPClientId |

| {Settings:DfpAppClientSecretKeyContainer} | Nome della chiave del criterio in cui si salva il segreto client DFP | B2C_1A_DFPClientSecret |

| {Settings:DfpEnvironment} | ID dell'ambiente DFP. | L'ID ambiente è un identificatore univoco globale dell'ambiente DFP a cui si inviano i dati. Il criterio personalizzato deve chiamare l'endpoint dell'API, incluso il parametro stringa di query x-ms-dfpenvid=your-env-id> |

*È possibile configurare application insights in un tenant o una sottoscrizione di Microsoft Entra. Questo valore è facoltativo ma consigliato per facilitare il debug.

Nota

Aggiungere la notifica di consenso alla pagina della raccolta di attributi. Includere la notifica che i dati di telemetria dell'utente e le informazioni sull'identità vengono registrati per la protezione dell'account.

Configurare i criteri di Azure AD B2C

- Passare ai criteri di Azure AD B2C nella cartella Criteri.

- Seguire le istruzioni nel pacchetto di avvio dei criteri personalizzati per scaricare il pacchetto di avvio LocalAccounts.

- Configurare i criteri per il tenant di Azure AD B2C.

Nota

Aggiornare i criteri forniti per correlare al tenant.

Testare il flusso utente

- Aprire il tenant di Azure AD B2C e in Criteri selezionare Identity Experience Framework.

- Selezionare signupSignIn creato in precedenza.

- Selezionare Esegui il flusso utente.

- Applicazione: l'app registrata (ad esempio è JWT).

- URL di risposta: URL di reindirizzamento.

- Selezionare Esegui il flusso utente.

- Completare il flusso di iscrizione e creare un account.

Suggerimento

Microsoft DFP viene chiamato durante il flusso. Se il flusso è incompleto, verificare che l'utente non venga salvato nella directory.

Nota

Se si usa il motore delle regole DFP Microsoft, aggiornare le regole nel portale di Microsoft DFP.