Esempio di configurazione RBAC per più utenti aziendali

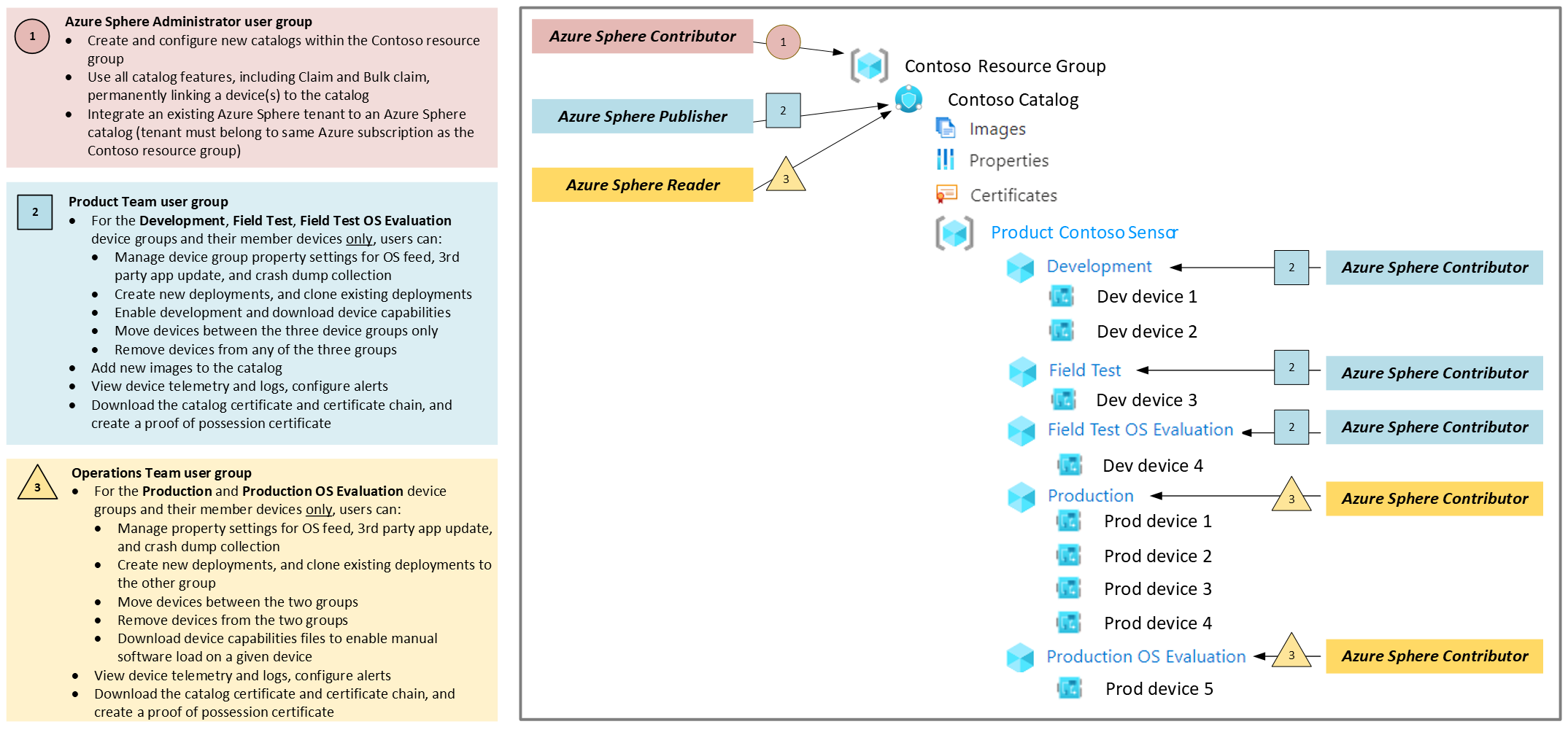

Molti clienti di Azure Sphere vogliono configurare l'accesso RBAC per consentire ai team di progettazione di eseguire funzioni correlate allo sviluppo in dispositivi e gruppi di dispositivi di proprietà di progettazione, ma impediscono ai team di progettazione di accedere direttamente ai gruppi di dispositivi di produzione gestiti in genere da un team operativo. Lo scenario seguente descrive in dettaglio come configurare un set di gruppi di utenti e autorizzazioni per il controllo degli accessi in base al controllo degli accessi in modo da consentire al team di progettazione e al team operativo di accedere solo alle caratteristiche e alle risorse di cui hanno bisogno. In questo scenario, esistono 3 diversi gruppi di utenti aziendali con le seguenti responsabilità comuni:

- Utenti dell'amministratore di Azure Sphere: il gruppo di utenti Azure Sphere con i privilegi più elevati per gli utenti che devono creare, configurare e gestire nuovi cataloghi Azure Sphere e le risorse figlio, inclusa la richiesta di richiedere i dispositivi ai cataloghi (associazione permanente dei dispositivi rivendicati a tale catalogo) e l'integrazione dei tenant esistenti di Azure Sphere (legacy) ai cataloghi azure sphere (integrati).

- Utenti del team di prodotto : per gli utenti che hanno bisogno di privilegi per gli elementi appartenenti alla risorsa catalogo, ad esempio immagini e certificati, ma che non devono avere privilegi per tutti i gruppi di dispositivi appartenenti al catalogo, ad esempio il gruppo di dispositivi di produzione potenzialmente sensibile. Questo gruppo di utenti è particolarmente appropriato per gli utenti di sviluppo di prodotti che scaricano i file di funzionalità del dispositivo, spostano dispositivi tra i gruppi di dispositivi di valutazione del sistema operativo di sviluppo, test sul campo e test sul campo e che distribuiscono nuovo software e potenzialmente raccolgono file di dump di arresto anomalo nei gruppi di dispositivi di valutazione del sistema operativo Field Test e Field Test, ma che non sono autorizzati a gestire i dispositivi di produzione nei gruppi di dispositivi di valutazione del sistema operativo di produzione e di produzione.

- Utenti del team operativo : per gli utenti che gestiscono il parco dispositivi di produzione, che hanno bisogno delle autorizzazioni per il gruppo di dispositivi di produzione in cui distribuiranno nuove immagini di software e firmware, potrebbero abilitare la raccolta di file dump di arresto anomalo e per verificare che i rilasci di eval al dettaglio del sistema operativo funzionino come previsto nel gruppo di dispositivi di valutazione del sistema operativo di produzione.

Avviso

Gli utenti che devono integrare tenant Azure Sphere (legacy) nei cataloghi azure sphere (integrati) devono avere il ruolo di collaboratore Azure Sphere applicato al gruppo di risorse proprietario della sottoscrizione a cui appartiene il tenant.

Anche se è possibile assegnare a un utente un ruolo di controllo degli accessi in base al ruolo solo in un prodotto o un gruppo di dispositivi, ma non nel catalogo padre, l'utente non sarà in grado di cercare il prodotto o il gruppo di dispositivi o il relativo catalogo padre dalla schermata iniziale di Azure. Possono accedere al prodotto o al gruppo di dispositivi solo tramite un URL che vi punta direttamente. Per motivi di praticità, è consigliabile che tutti gli utenti abbiano almeno accesso al catalogo con Lettore Azure Sphere .