Kimlik Hırsızlığı ve Windows 10 ile Korunma Yöntemleri

Günümüzde en çok korkulan ve en çok karşılaşılan saldırı tipi şüphesiz ki kimlik hırsızlığı. Yani dışarıdan çalıştırılan bir kod bloğu ile iç ağda yer alan bir kullanıcı kimliğinin yetkisiz kişilerce ele geçirilerek, sanki doğru kullanıcıymış gibi ağdaki kaynaklara erişilirken kullanılması. Özellikle çalınma riski olan kullanıcı hesaplarının yetki seviyesinin artması ile birlikte güvenlik yöneticileri için kapatılması gereken açığın boyutu hızla artıyor.

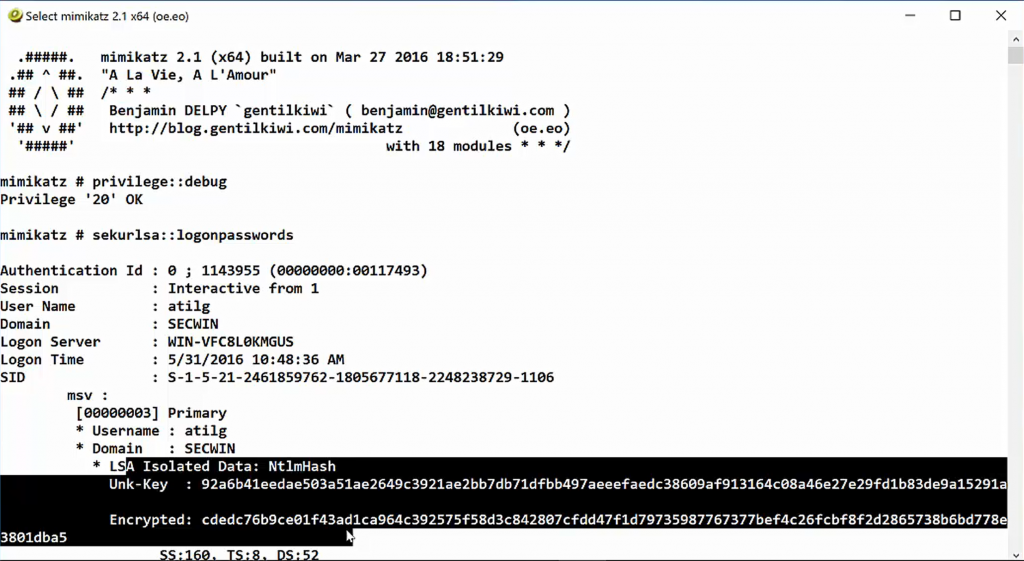

Bu tip saldırıların ne şekilde gerçekleştirildiğine gelince, basit bir çalıştırılabilir dosya ile İşletim sistemi içerisinde yer alan bir executable process’I içerisine yeni bir thread enjekte ediliyor ve bu thread ilgili executable’a ait olan bellek alanını okuyabilir hale geliyor. Enjeksiyon lsass.exe isimli uygulamaya gerçekleştirildiğinde ise oturumu açık olan tüm kullanıcı ve servis hesaplarına ilişkin parola ve LM/NTLM/SHA1 hash bilgilerine erişmek de mümkün oluyor.

[caption id="attachment_895" align="alignnone" width="570"] Mimikatz Windows 7[/caption]

Mimikatz Windows 7[/caption]

Burada elde edilen kullanıcı adı – şifre ikilisinin yanı sıra mevcut hash bilgileri kullanılarak kopya kimlikler üretmek ve ağda ilgili kullanıcıyı taklit ederek kaynaklara erişmek mümkün. Bu tip saldırıların en önemli yanı çalınan dijital kimlik ile ilgili bilgiye, yani kimliğin çalındığı bilgisine erişilse bile daha sonraki dijital takip işleminin oldukça yüksek efor gerektirmesi.

Öyle ki saldırganın eriştiği veri ve kaynakların bulunabilmesi için kimliği çalınmış kullanıcı hesabı ile yapılan tüm erişim ve aktivitenin izlenmesi gerekiyor. Bu tip saldırılara uğrayan firmalar ancak detaylı bir dijital adli bilişim soruşturmasından sonra uğradıkları gerçek zararın farkına varabiliyorlar. Bunun için öncelikle gerçekleştirilmiş kimlik hırsızlığının farkına varmak gerektiğini tekrar hatırlatalım.

[caption id="attachment_905" align="alignnone" width="406"] Windows 7 Mimarisi[/caption]

Windows 7 Mimarisi[/caption]

Hem farketmesi bu kadar zor olan hem de etkisi bu kadar ciddi ve ağır olan kimlik hırsızlığının Windows 10 öncesi İşletim sistemleriyle hiçbir şekilde önüne geçilemediğini biliyoruz. Ancak Windows 10 ile birlikte pek çok farklı alanda olduğu gibi bu konuda da iyileştirmeler yapılmış durumda.

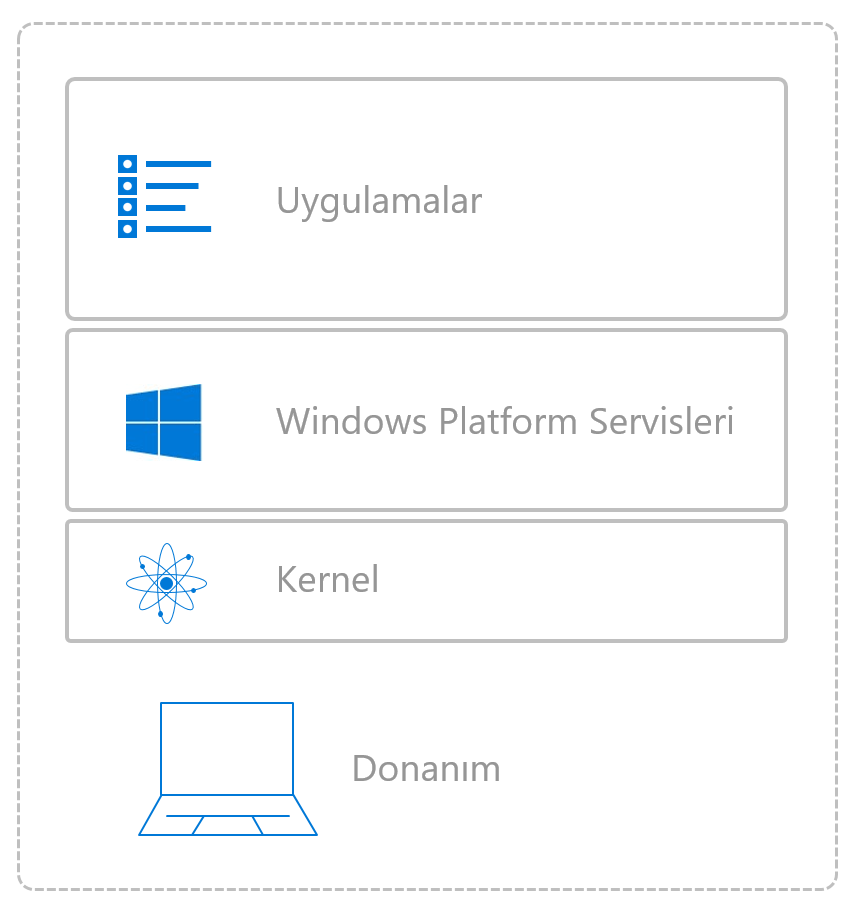

Eski işletim sistemlerinde yer alan mimaride donanımın üzerinde çalışan İşletim sistemi çekirdeği Windows platform servislerinin çalışmasını sağlıyordu ve platform servisleri ise uygulamalar için bir Altyapı oluşturuyordu. Bu yapıda İşletim sistemi içerisinde yer alan kritik uygulamalar (lsass.exe gibi) üst katmandan gelebilecek Win32 çağrıları tarafından doğrudan ulaşılabilir durumdaydılar ve bu da bahsedilen enjeksiyon zafiyetini ortaya çıkartıyordu.

[caption id="attachment_906" align="alignnone" width="468"] Windows 10 Mimarisi[/caption]

Windows 10 Mimarisi[/caption]

Windows 10’un yayınlanması ile birlikte; günümüzdeki sanallaştırma teknolojilerinin de kullanılmasıyla birlikte donanım katmanı üzerinde doğrudan işletim sistemi çekirdeği çalıştırılmayabiliyor. Iki katman arasına eklenen hipervizör sayesinde iki ayrı taşıyıcı (container) yapı kullanılarak İşletim sisteminin çalışması sağlanıyor. Bu taşıyıcılardan biri İşletim sistemi içerisindeki kritik fonksiyonları (lsass.exe gibi) içerirken diğer taşıyıcıda ise İşletim sisteminin geri kalanı ve platform servisleri ile Uygulama altyapısı yer alıyor.

Bu mimari değişikliğin en büyük avantajı ise yalnızca mantıksal olarak değil aynı zamanda fiziksel olarak yapılan ayrıştırma sayesinde sistem taşıyıcısı içerisindeki uygulamalar tamamen izole ediliyor.

[caption id="attachment_915" align="alignnone" width="653"] Windows 10 Mimikatz[/caption]

Windows 10 Mimikatz[/caption]

Virtualization Based Security isimli bu izolasyon sayesinde credential guard isimli kimlik koruma özelliği aktifken gerçekleştirilen bir saldırı sonucunda elde edilen data izole edilmiş ve şifreli durumda bulunan bir data oluyor. Yani bir saldırgan buradan elde ettiği datayı kullanarak ağda kullanıcının taklit edilmesi ve yetkisiz kaynaklara erişim sağlanmasının da önüne geçilmiş oluyor.